Методичка для лабораторных

.pdfпредлагают. Наконец, определили векторы атак на уязвимости, связанные с аутентификацией, настройками и отсутствием исправлений для этих сетевых служб. Фаза 2 – это компрометация уязвимых хостов. Мы уже называли начальные системы, к которым получаем доступ, хостами первого уровня. Хосты первого уровня – это цели, имеющие уязвимость прямого доступа, которой можем воспользоваться таким образом, чтобы получить некоторую форму удаленного управления. Это может быть обратный доступ, неинтерактивная командная строка или даже просто вход в типичную службу интерфейса удаленного управления (RMI), такую как удаленный рабочий стол (RDP).

Учитывая, получить полный контроль над всей сетью - конечный результат, становится ясно, что чем больше систем будет возможно скомпрометировать на этом этапе, тем больше шансов, что смогут найти учетные данные или другой способ доступа к системам, содержащим учетные данные, которые позволят получить доступ к еще большему количеству систем. Вот почему так важен предыдущий этап – сбор информации. Успех пентеста – это вопрос количества. У вас может быть обширный список уязвимостей, поэтому систематизированная атака на них поможет вам не запутаться. Начните с веб-сервисов, пройдите через интерфейсы удаленного управления и закончите защищенной оболочкой (SSH). Независимо от метода удаленного управления, мотив и ключевой фокус на протяжении всей этой фазы состоит в том, чтобы захватить исходный плацдарм (начальную точку атаки) в нашей целевой среде и получить доступ к как можно большему количеству областей сети с ограниченным доступом.

Пример

1.Производим сбор информации: используя доступные инструменты с открытым исходным кодом находим IP-адреса корпоративной сети (расписать).

2.Подключаемся к FTP-серверу для открытия TCP-сокета для связи с сервером

(расписать).

3.Открываем новое окно терминала атакующей машины и вводим команду для подключения к оболочке Metasploitable (расписать).

4.Появилась возможность вводить команды в терминале Kali Linux и запускать их так, будто они были введены в терминале машины Metasploitable (расписать).

6.5 Описание технических результатов

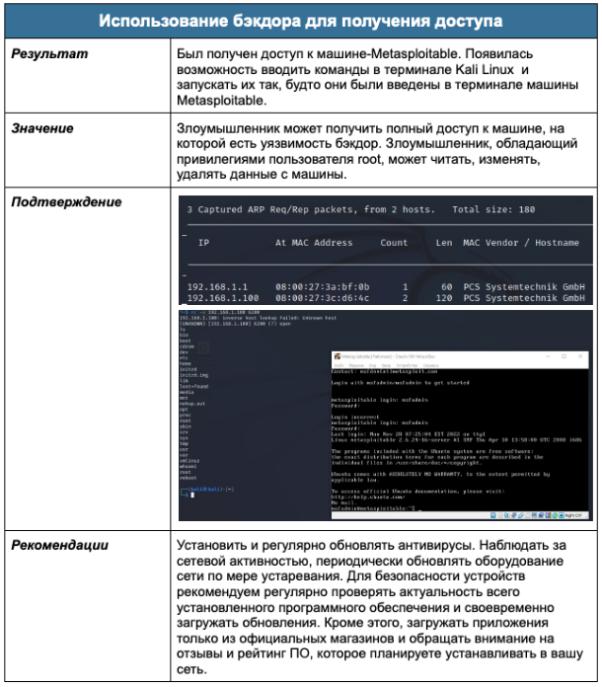

Техническое описание уязвимости – это результат работ и их объяснение. Также вам нужно четко сформулировать, что было не так с точки зрения безопасности и как была скомпрометирована система, а затем предоставить

действенные меры для исправления ситуации в рамках имеющегося контекста рис. 32

Рис. 32 – Техническое описание уязвимости

6.6 Вывод

Пример

Во время проникновения было выявлено несколько недостатков безопасности, которые позволили напрямую скомпрометировать ресурсы CC в корпоративной сеть. Злоумышленник смог воспользоваться отсутствием исправлений операционной системы, учетными данными по умолчанию и легко угадываемыми учетными данными для компрометации производственных ресурсов в корпоративной сети CC.

Кроме того, злоумышленник может использовать общие учетные данные из скомпрометированных систем, создать поддельный золотой билет и в конечном итоге получить полный доступ на уровне администратора домена к домену Active Directory. Если настоящий злоумышленник получит такой уровень доступа к внутренней сети, то последствия для бизнеса будут потенциально катастрофическими.

Угроза предоставляет злоумышленникам возможность несанкционированно и дистанционно управлять зараженным устройством жертвы. Иногда разработчики создают их для обхода аутентификации или как дополнительный способ доступа.

Кроме этого, во время выполнения атаки злоумышленники часто сочетают различные виды угроз, поэтому бэкдор может стать частью трояна, шпионских программ и программ-вымогателей.

6.7 Используемые инструменты

Список инструментов – обычно это одна страница с маркированным списком всех инструментов, которые вы использовали во время проникновения, и гиперссылкой на веб-сайт каждого инструмента или страницу GitHub.

Пример

Во время тестирования использовались следующие инструменты:

●фреймворк Metasploit – https://github.com/rapid7/metasploitframe-work ;

●Nmap – https://nmap.org ;

●John the Ripper – https://www.openwall.com/john ;

●Impacket – https://github.com/SecureAuthCorp/impacket ;

●Ubuntu Linux – https://ubuntu.com ;

●Mimikatz – https://github.com/gentilkiwi/mimikatz .

6.8Приложение

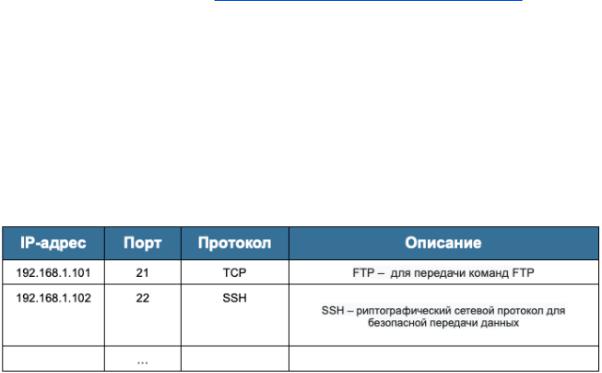

Приложение: опишите хосты, порты и службы, которые были обнаружены или использованы во время работы.

Порты

Рис. 33 – Порты используемые в пентесте

Ссылки

Metasploitable 2: https://docs.rapid7.com/metasploit/metasploitable-2-exploitability-guide/ Meterpreter BD: https://www.offensive-security.com/metasploit-unleashed/meterpreter-backdoor/

Kali Linux: https://www.kali.org

Backdoor: https://itglobal.com/ru-ru/company/glossary/backdoor/ https://www.anti-malware.ru/threats/backdoors

6.9 Задание

Пункты 1-9 описывают структуру отчета о проникновении. Ваша задача написать подобный отчет, расписав уязвимости и их эксплуатацию из всех предыдущих лабораторных работ.