- •Защита информации в компьютерных сетях

- •Вредоносная программа —

- •Существующие угрозы

- •Типы вредоносного ПО

- •Симптомы заражения

- •Методы защиты от вредоносных программ

- •Контроль учетных записей пользователя

- •Криптографическая система

- •Криптографические протоколы

- •Криптографические протоколы основаны на использовании асимметричных шифров с двумя

- •Имя T(имя_пароль)

- •Перехват сообщений

- •Электронная цифровая подпись

- •Электронная цифровая подпись (ЭЦП)

- •Управление открытыми ключами Необходимо:

- •Цифровой сертификат —

- •Хэширование —

- •Процедура постановки ЭЦП:

- •Хранение закрытого ключа

- •Неотслеживаемость. Электронные деньги.

Защита информации в компьютерных сетях

Вредоносная программа —

любое программное обеспечение, предназначенное для получения несанкционированного доступа к вычислительным ресурсам ЭВМ или к информации, хранимой на ЭВМ, с целью несанкционированного владельцем использования ресурсов ЭВМ или

причинения вреда (нанесения ущерба) путем копирования, искажения, удаления или подмены информации.

Существующие угрозы

•Создание помех работе компьютера вплоть до полного уничтожения данных и разрушения аппаратуры

•Инсталляция, загрузка из сети другого вредоносного ПО – вирусы-загрузчики

•Похищение данных, представляющих ценность или тайну, кража паролей различных служб и платежных систем – шпионские программы

•Блокировка компьютера, шифрование файлов пользователя с целью шантажа и вымогательства

•Получение несанкционированного доступа к ресурсам, в том числе прямое управление компьютером, использование его для дорогостоящих коммуникаций, рассылки спама, организации атак на сайты, накрутки щелчков по рекламным баннерам

•Причинения вреда здоровью человека

•Продажа поддельного ПО, имитирующего антивирусы

Типы вредоносного ПО

•Эксплойт — набор данных, некорректно воспринимаемый нормальной программой, работающей с такими данными, вызывающий ее неадекватное поведение при обработке ошибки

•Троянская программа - не имеет собственного механизма размножения, маскируется под безвредные или полезные программы, чтобы пользователь запустил их на своем компьютере

•Компьютерный вирус - прикрепляется к обычным файлам, размножается в пределах компьютера и через сменные диски

•Сетевой червь - способен самостоятельно размножаться по сети

Симптомы заражения

•автоматическое открытие окон с незнакомым содержимым при запуске компьютера;

•блокировка доступа к официальным сайтам антивирусных компаний;

•появление новых неизвестных процессов в окне «Процессы» диспетчера задач Windows;

•запрет на изменение настроек компьютера в учётной записи администратора;

•невозможность запустить исполняемый файл (выдаётся сообщение об ошибке);

•появление всплывающих окон или системных сообщений с непривычным текстом, в том числе содержащих неизвестные веб-адреса и названия;

•перезапуск компьютера во время старта какой-либо программы;

•случайное и/или беспорядочное отключение компьютера;

•случайное аварийное завершение программ.

Методы защиты от вредоносных программ

•использовать современные операционные системы, не позволяющие изменять важные файлы без ведома пользователя;

•своевременно устанавливать обновления, включить режим автоматического обновления;

•постоянно работать на персональном компьютере исключительно под правами пользователя, а не администратора, что не позволит большинству вредоносных программ инсталлироваться на персональном компьютере;

•ограничить физический доступ к компьютеру посторонних лиц;

•использовать внешние носители информации только от проверенных источников;

•не открывать компьютерные файлы, полученные от ненадёжных источников;

•использовать сетевой экран (брандмауэр, файрволл), контролирующий выход в сеть на основании политик, которые устанавливает сам пользователь.

Контроль учетных записей пользователя

•Учетная запись пользователя хранит его учетные данные, права на доступ к ресурсам, информацию об их использовании.

•Входное имя, или логин, представляет собой открытое, доступное для всех название (слово), по которому сетевая операционная система отыскивает учетную запись пользователя.

•Пароль представляет собой секретное слово, обеспечивающее вход в систему только человеку, который знает это слово.

Режимы работы антивирусного ПО

•Сканирование системы - быстрое/полное, однократное/по расписанию.

•Экраны реального времени – экран файловой системы, экран почты, вэб-экран, экран P2P (файлообменные операции), экран интернет-чатов, сетевой экран, экран сценариев и др.

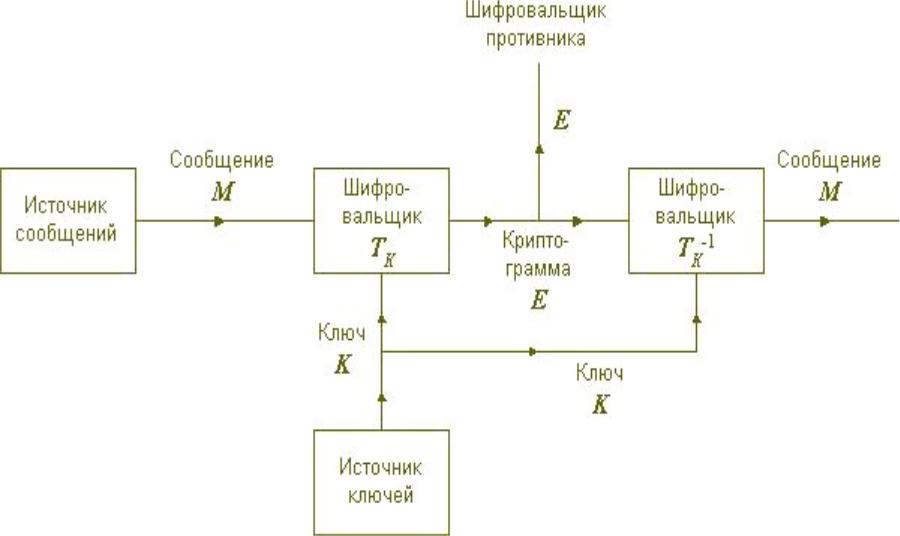

Криптографическая система

обеспечивает конфиденциальность информации

Шифр

Криптографические протоколы

обеспечивают целостность, аутотентичность и неотслеживаемость информации

1. Целостность и аутотентичность Возможные угрозы:

• активный перехват - нарушитель, подключившийся к

сети, перехватывает документы (файлы) и изменяет их;

• маскарад - абонент С посылает документ абоненту В от

имени абонента А;

• ренегатство - абонент А заявляет, что не посылал сообщения абоненту В, хотя на самом деле послал;

•подмена - абонент В изменяет или формирует новый документ и заявляет, что получил его от абонента А;

•повтор - абонент С повторяет ранее переданный документ, который абонент А посылал абоненту В.