5 Семестр / БОС 2

.1.pdfМинистерство науки и высшего образования Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР)

Кафедра комплексной информационной безопасности электронно-

вычислительных систем (КИБЭВС)

ДВУХФАКТОРНАЯ АУТЕНТИФИКАЦИЯ В ОПЕРАЦИОННЫХ СИСТЕМАХ

Отчет по лабораторной работе №1 по дисциплине «Безопасность операционных систем»

Вариант №7

Студент гр. 731-2

____________А.Д. Коноваленко

_____________

Руководитель Преподаватель каф. КИБЭВС

_____________ В.А. Мосейчук

_____________

Томск 2023

|

|

Оглавление |

|

Введение................................................................................................................... |

3 |

||

1 |

ВЫПОЛНЕНИЕ ХОДА РАБОТЫ ...................................................................... |

4 |

|

|

1.1 Базовые действия с eToken ........................................................................... |

4 |

|

|

1.2 |

Аутентификация в ОС при помощи eToken ................................................ |

8 |

|

1.3 |

Аутентификация в программном обеспечении......................................... |

11 |

2 |

ВЫПОЛНЕНИЕ ИНДИВИДУАЛЬНОГО ЗАДАНИЯ ................................... |

16 |

|

Заключение ............................................................................................................ |

19 |

||

2

Введение

Цель работы: изучение утилит и приложений, позволяющих производить аутентификацию в операционной системе и прикладных приложениях при помощи физического объекта в качестве первого фактора аутентификации и PIN-кода для доступа к информации на токене в качестве второго фактора.

Лабораторная работа выполнялась согласно варианту №7, представленному на рисунке 1.

Рисунок 1 – Вариант задания

3

1 ВЫПОЛНЕНИЕ ХОДА РАБОТЫ

1.1 Базовые действия с eToken

Так как лабораторная работа выполнялась на компьютере в корпусе необходимо после запуска виртуальной машины и входа под учетной запи-

сью администратора подключить eToken к USB-порту. После запустить при-

ложение «eToken Properities». Далее необходимо перейти в режим «Подроб-

ный вид» и инициализировать eToken. Процесс инициализации представлен на рисунках 1.1 - 1.2.

Рисунок 1.1 – Установка параметров инициализации

4

Рисунок 1.2 – Процесс инициализации

Далее согласно заданию необходимо поменять пароль и имя для eToken, что представлено на рисунках 1.3 – 1.4 соответственно.

Рисунок 1.3 – Смена пароля

5

Рисунок 1.4 – Смена имени

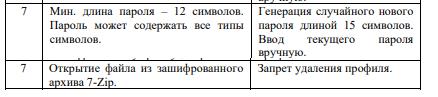

Следом согласно ходу работы необходимо войти с правами администратора и установить определенные параметры, что представлено на рисунках 1.5 — 1.6 соответственно.

Рисунок 1.5 – Вход с правами

6

Рисунок 1.6 – Установка нового пароля для пользователя

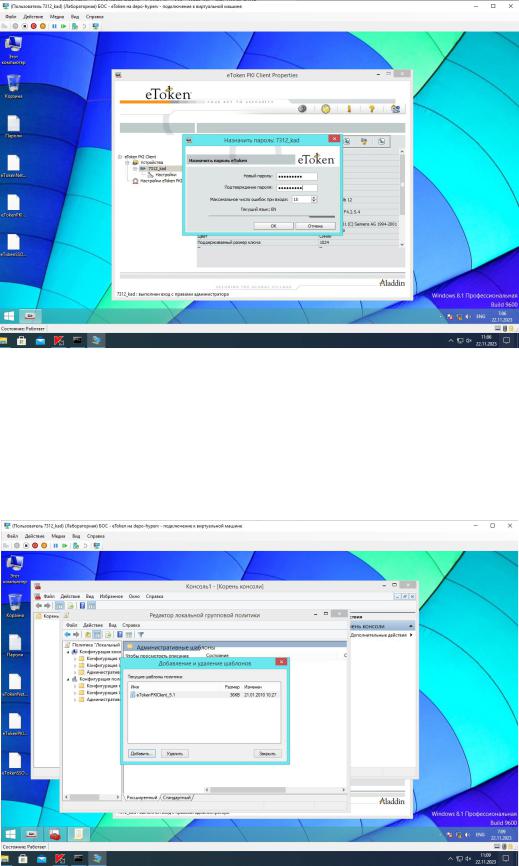

После следует добавить новый административный шаблон с рабочего стола в «Редактор локальной групповой политики». Добавленный административный шаблон представлен на рисунке 1.7.

Рисунок 1.7 – Добавленный административный шаблон

7

Следом для примера по ходу работы были продемонстрированы возможности запрета и разрешения функций утилиты «Свойства eToken»,

что представлено на рисунке 1.8.

Рисунок 1.8 – Параметр «Access Control»

1.2 Аутентификация в ОС при помощи eToken

Через оснастку «Локальные пользователи и группы» необходимо создать пользователя с именем согласно номеру группы и своими инициалами, что представлено на рисунке 1.9.

Рисунок 1.9 – Добавление пользователя

8

Далее запустив утилиту для создания профиля входа в операционную систему «eToken Network Logon Profile Wizard» необходимо ввести логин пользователя, название рабочей станции для которой создаётся профиль и пароль, что представлено на рисунках 1.10 – 1.11.

Рисунок 1.10 – Ввод логина

Рисунок 1.11 – Ввод пароля

9

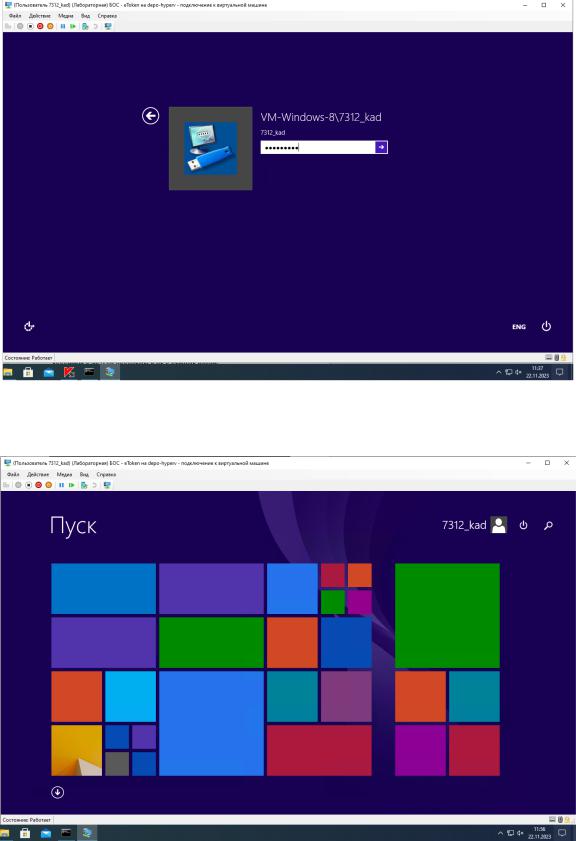

Следом необходимо произвести вход по токену с данными логином и паролем, что представлено на рисунках 1.12 – 1.13.

Рисунок 1.12 – Процесс входа

Рисунок 1.13 – Произведенный вход

10