Лабораторная №6

.docЦель работы: в данной лабораторной работе рассматривается реализация NAP (Network Access Protection – защита доступа к сети) для DHCP-управляемых соединений. Использование NAP в сочетании с DHCP позволяет защитить сеть от всех потенциально небезопасных клиентов, управляемых через DHCP, в том числе NAP-совместимых настольных компьютеров- резидентов.

Ход работы

Упражнение 1. Установка ролей Network Access Services

Открыли окно «Диспетчер сервера»/Роли/Добавить роли. Поставили флаг возле «Службы политики сети и доступа», затем возле «Сервер политики сетей», нажали установить.

Рисунок 1 – Окно результата установки

Упражнение 2. Настройка политик состояния Проверки допустимости системы (System Health Validator)

В дереве Диспетчер сервера раскрыли пункт Роли, подпункт Службы политики сети и доступа и нажали «Перейти» в консоль NPS.

В открывшейся консоли NPS настроили параметры. Нажали «Дополнительная настройка».

Рисунок 2 – Окно NPS

В левой части окна, в разделе дерева развернули NPS. Далее развернули Защита доступа к сети. Выбрали Средство проверки работоспособности системы безопасности Windows. Дважды щелкнули на этот элемент в разделе центрального окна, чтобы открыть окно настройки.

Рисунок 2 – Средства проверки работоспособности системы

В окне свойства/параметры щелкнули по кнопке Настроить…, чтобы увидеть требования к безопасности.

В целях тестирования установили только флажок брандмауэра как для Vista, так и для ХР.

Все остальные флажки сняли. Два раза нажали ОК, чтобы завершить настройку.

Рисунок 3 – Средства проверки работоспособности системы безопасность Windows

Упражнение 3. Шаблоны проверки исправности системы (System Health Validator Template)

В левой части экрана раскрыли раздел Политики. Правой кнопкой щелкнули в левом окне на Политики работоспособности, и выбрали Новый документ. Написали политику клиента:

Имя политики – Compliant;

Клиенты, проверяемые SHV - Клиент проходит все проверки SHV.

Поставили флажок в Средство работоспособности системы безопасности Windows.

Создали политику для компьютеров, не соответствующих требованиям безопасности.

Повторили шаги, чтобы создать новую политику состояния, которую можно назвали noncompliant. В раскрывающемся меню выбрали пункт «Клиент проходит одну или несколько проверок SHV»

Рисунок 4 – Политики работоспособности

Упражнение 4. Создание сетевых политик для NAP. Создание политики для несоответствующих их клиентов.

В дереве консоли выбрали пункт Сетевые политики. Проверили, чтобы две политики были отключены. Создали новую политику, щелкнули правой кнопкой мыши по Сетевые политики и выбрали Новый документ.

Имя политики: NonCompIiant-Restricted (для политики, применяемой к несоответствующим клиентам). Поставьте маркер в Тип сервера доступа к сети. В раскрывающемся списке выбрали DHCP-сервер и нажали добавить. Промотали до «Защита доступа к» и выбрали «Политика работоспособности»

Из предложенных политик выбрали noncompliant и нажали добавить. Промотали до «Защита доступа к» и выбрали «Компьютеры с поддержкой NAP». Нажали добавить «Только компьютеры, поддерживающие NAP». Убедитесь, что выбрано Доступ разрешён.

Рисунок 5 – Новые политики сети

Настройка методов проверки подлинности. Поставили флаг возле «Выполнять только проверку работоспособности компьютера». Сняли все остальные флажки.

Рисунок 6 – Свойства соединения

Принудительное использование NAP. Разрешили ограниченный доступ

Установили флажок возле Авто обновление. Включили авто обновление клиентских компьютеров.

В режиме ограниченного доступа клиенты помещаются в карантин и получают доступ только к серверам коррекции. Из этого окна можно настроить серверы коррекции: достаточно щелкнуть на кнопке Настроить.., чтобы создать группу Remedia-tion Server, и ввести IP-адреса для компьютеров.

Благодаря Разрешенному ограниченному доступу и Автообновлению клиентских компьютеров, клиентский компонент может подключаться автоматически и обновлять состояние системы безопасности компьютера. Например, отключенный брандмауэр будет включаться автоматически.

Рисунок 7 – Группа ограничения

На странице Completing New Network Policy щелкните Finish для завершения настройки сетевой политики для компьютеров, соответствующих требованиям вашей сети.

Упражнение 5. Создание политики для корректных клиентов

Рисунок 8 – Политика без ограничений

Рисунок 9 – Сетевые политики

Упражнение 6. Настройка группы серверов исправления (Remediation Server Groups).

Создали новую группу Class Remediation Servers, и добавили следующие IP адреса:

Рисунок 10 – Новые группы серверов

Упражнение 7. Настройка DHCP для NAP

В дереве «Диспетчер сервера» выбрали DHCP-сервер -> WS2008-DC.class.ru-> IPv4. И щелкнули правой кнопкой область DHCP Scope, выбрали «Свойства».

Перешли к вкладке «Защита доступа к сети». Установили флажок «Включить» для этой области и «Использовать профиль защиты доступа к сети» по умолчанию. Ок.

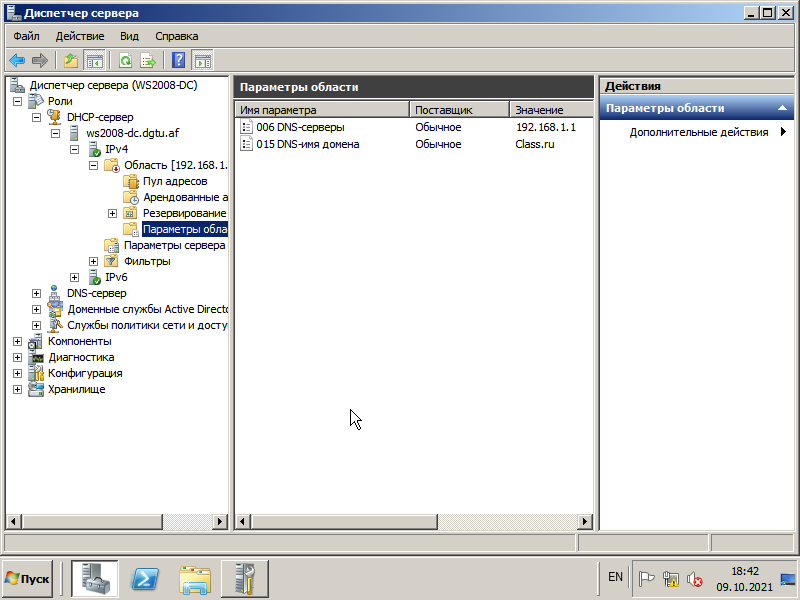

Щелкнули правой кнопкой мыши на «Параметры области» и выбрали «Настроить параметры». В диалоговом окне «Настройка параметров области» выбрали вкладку «Дополнительно».

Выбрали «Класс поставщика» «Стандартные параметры DHCP» и определили специфические параметры DHCP для этого класса клиентов.

В окне Available Options поставили флажок напротив 015 DNS-имя домена, а в поле «Строковое значение» указали restricted.class.ru

В то время как допустимым клиентам по умолчанию предоставляется суффикс DNS «class.ru», недопустимым клиентам выдается суффикс «restricted.class.ru».

Рисунок 11 – Параметры области

Вывод: в ходе лабораторной работы рассмотрели реализация NAP для DHCP-управляемых соединений. Использовали NAP в сочетании с DHCP.

Ответы на контрольные вопросы:

1) Network Policy Server - сервер сетевой политики. Технология защиты сетевого доступа была разработана в ответ на опасности, подстерегающие компьютеры, на которых не установлены самые свежие исправления безопасности или отсутствуют другие элементы защиты.

2) Сервер внедрения (Enforcement Server – ES). Веб-сервер в составе инфраструктуры NAP, обеспечивающий выполнение политик. В Windows Server 2008 R2 это роль сервера сетевых политик NPS (Network Policy Server).

3) IP-адрес – это уникальный адрес, идентифицирующий устройство в интернете или локальной сети. Для того, чтобы идентифицировать себя и общаться с другими устройствами в соответствующей сети IP.

4) Маска подсети указывает на то, какая часть IP-адреса является идентификатором сети, а какая —идентификатором узла.