Лабораторная №5

.doc

Цель работы: научиться использованию ключевых возможностей Windows PowerShell для выполнения различных административных задач.

Ход работы

Упражнение 1. Добавление компоненты Windows PowerShell, используя Диспетчер сервера.

Запустили Диспетчер сервера Компоненты Добавить компоненты. Поставили флажок напротив Windows PowerShell.

Упражнение 2. Запуск среды Windows PowerShell.

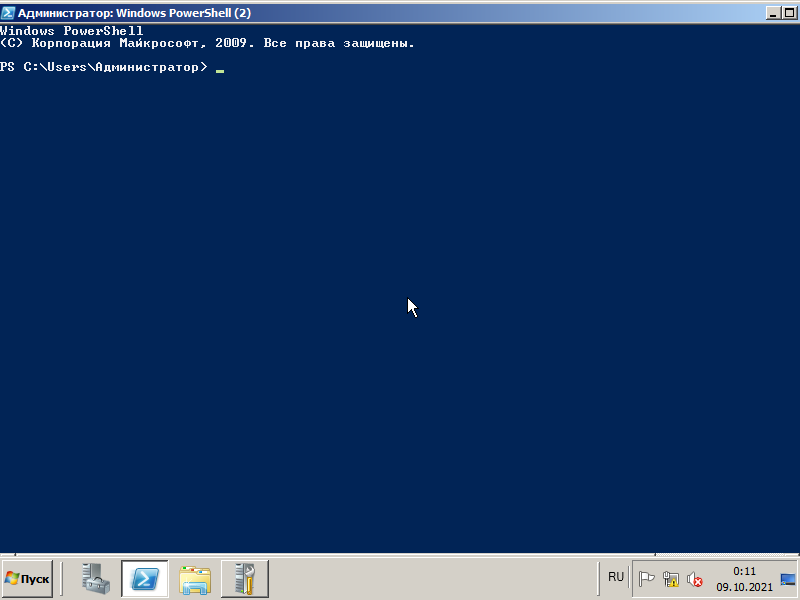

Пуск Все программы Windows PowerShell 1.0 и запустите Windows PowerShell.

Рисунок 1 – Окно PowerShell

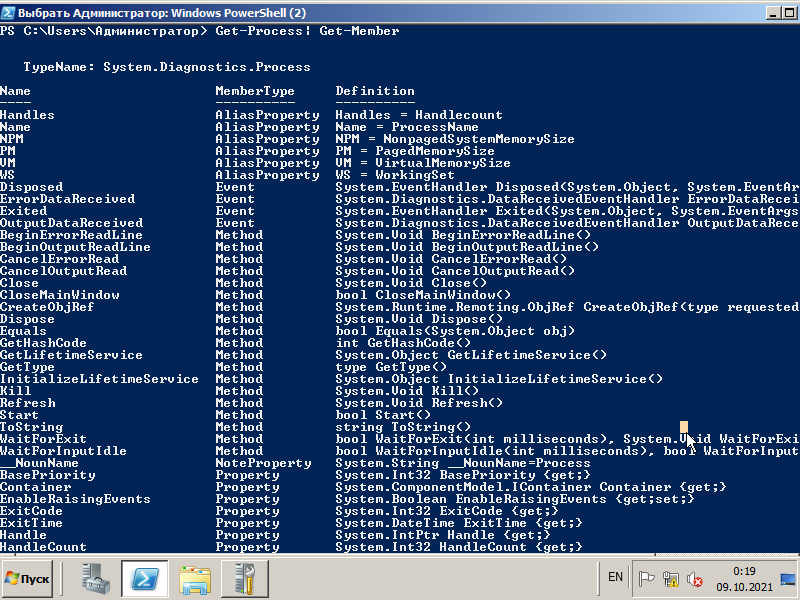

Рисунок 2 – Команда Get-Process | Get-Member

Упражнение 3. Работа с файловой системой

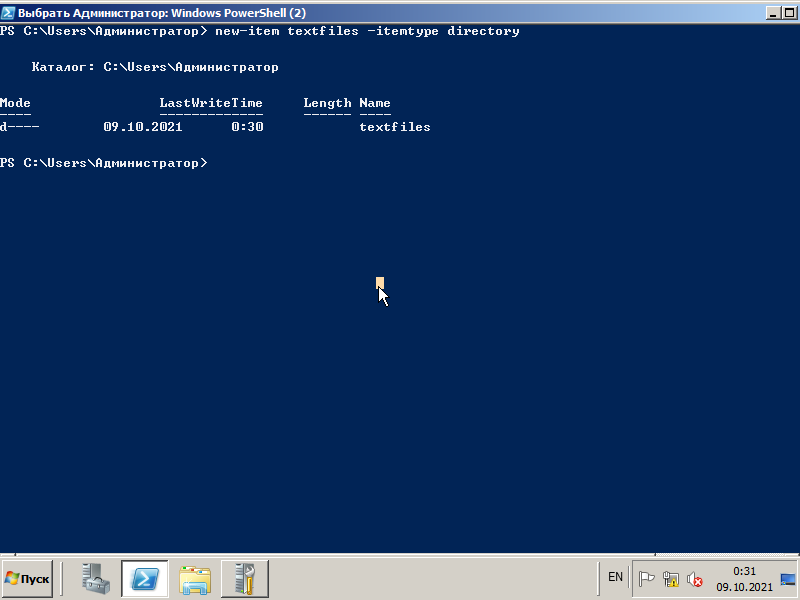

Создание нового подкаталога.

Ввели команды New-Item TextFiles -itemtype directory

Рисунок 3 – Подкаталог TextFiles

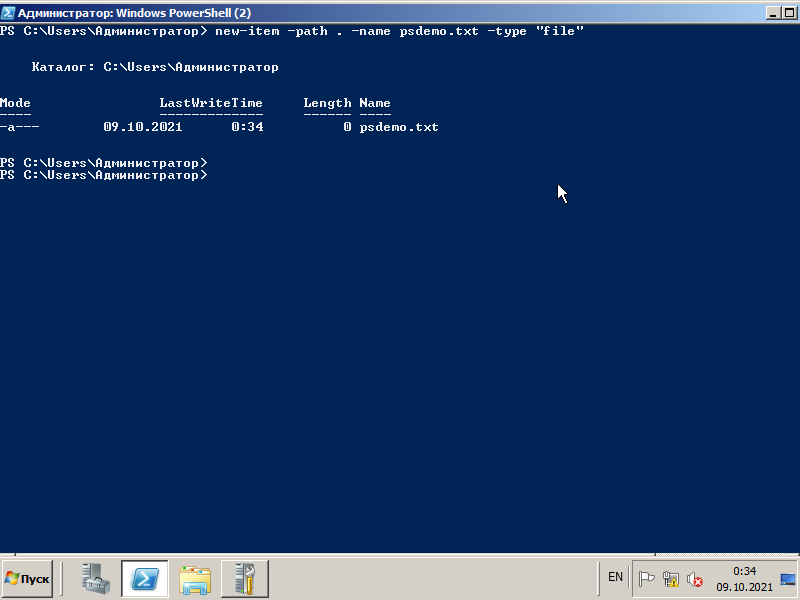

Создадим новый файл psdemo.txt в текущем каталоге.

Ввели команды New-Item –path . –name psdemo.txt -type “file”

Рисунок 4 – Новый файл

Упражнение 4. Работа с реестром

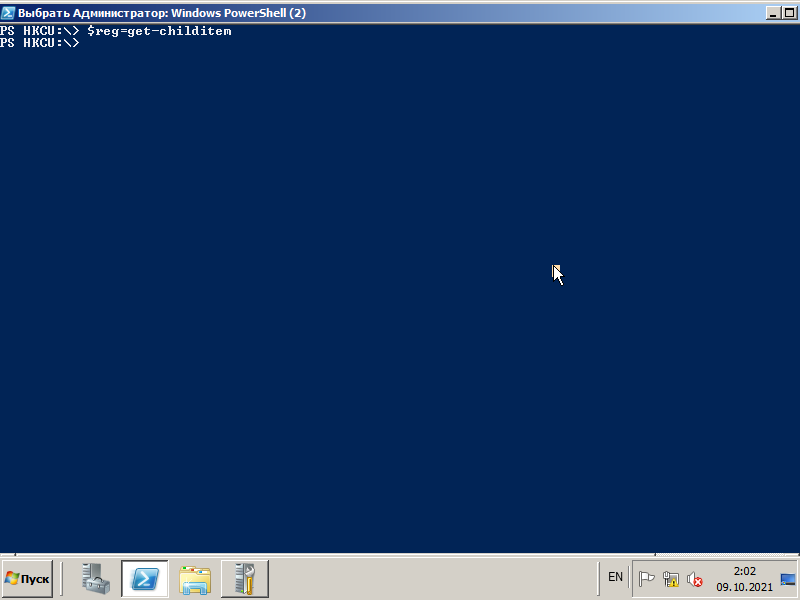

Ввели команду cd hkcu:\ , чтобы перейти на ветвь HKEY_CURRENT_USER.

Загрузили содержимое реестра HKEY_CURRENT_USER в переменную reg

Рисунок 5 – Переменная reg

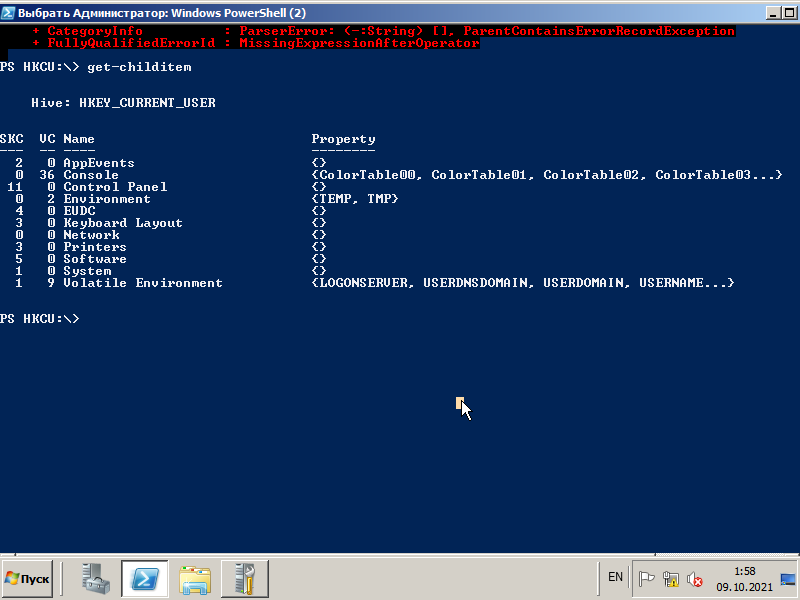

Введя команду get-childitem загрузили содержимое реестра.

Рисунок 6 – Содержимое реестра

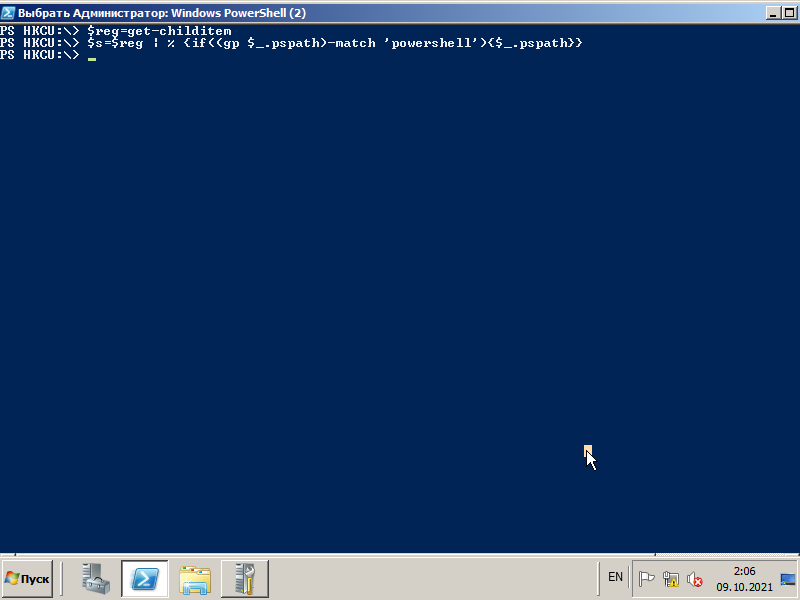

Введя команды $s=$reg | % {if ((gp $_.pspath)-match ‘PowerShell’){$_.

pspath}}с копировали из реестра данные, содержащие строку ‘PowerShell’.

Рисунок 7 – Содержимое реестра

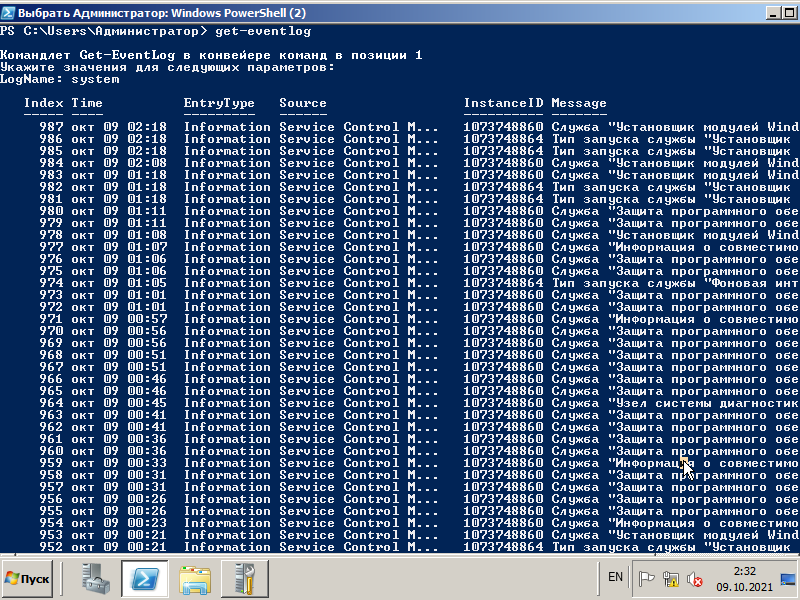

Упражнение 5 Доступ к системному журналу

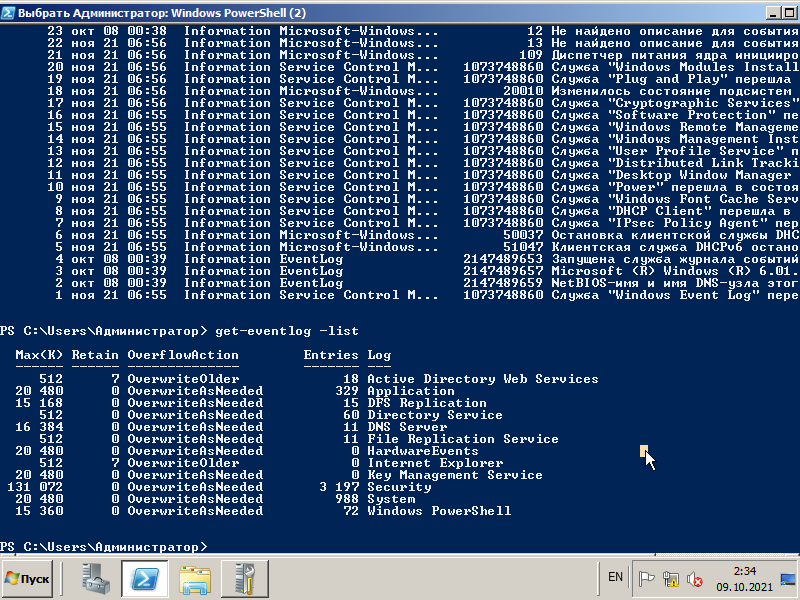

Командой get-eventlog –list открыли журнал

Рисунок 8 – Системный журнал

Использовали команду get-eventlog, которой указали

параметр «System».

Рисунок 9 – Системный журнал

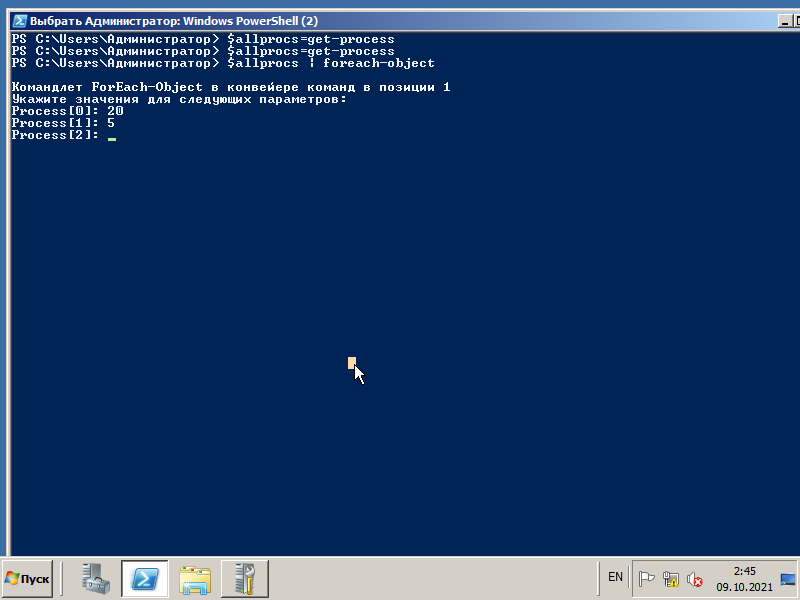

Упражнение 6. Доступ к процессам

Командой $allprocs = get-process сохранили информацию обо всех процессах, запущенных на данном компьютере, в переменной $allprocs. Перенаправили полученную информацию команде foreach. Задали размер 20.

Рисунок 10 – Доступ к процессам

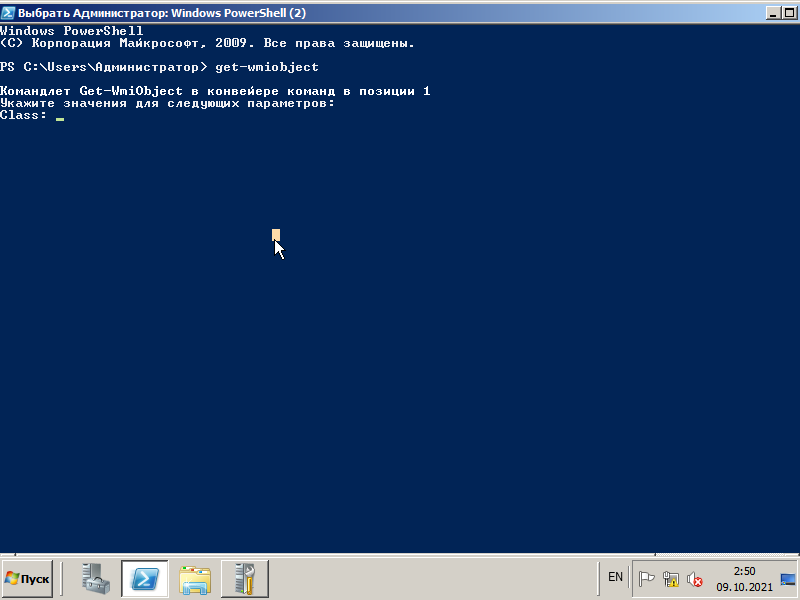

Упражнение 7. Доступ к WMI

Применили команду get-wmiobject для получения информации о файле.

Рисунок 11 – WMI

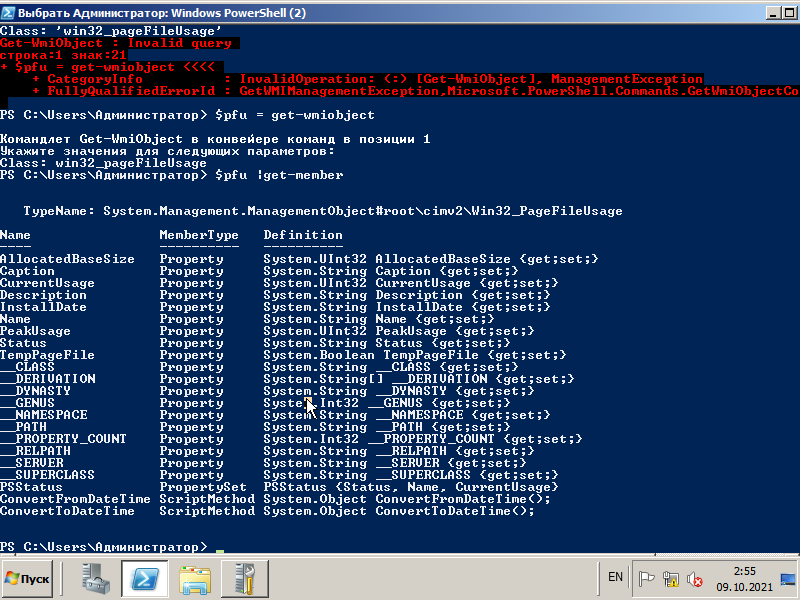

Сохранили информации в переменной $pfu:

$pfu = get-wmiobject

‘win32_pageFileUsage’

Далее мы применим команду get-member для определения свойств, доступных для класса win32_pageFileUsage:

Рисунок 12 – WMI

Вывод: в ходе лабораторной работы научились использованию ключевых возможностей Windows PowerShell для выполнения различных административных задач.

Ответы на контрольные вопросы:

1) Необходимо наличие цифровой подписи надежного издателя на всех сценариях и файлах конфигураций, загруженных из Интернета, включая электронную почту и программы мгновенного обмена сообщениями.

2) Псевдоним в PowerShell — это более короткое имя команды. PowerShell содержит набор встроенных псевдонимов, а также позволяет определять собственные псевдонимы.

3) Псевдоним операции alias – ni

4) Псевдонимы в Windows PowerShell служат двум целям обеспечению простоты освоения и ускорению работы с PowerShell путем сокращения имен команд.

5) Реестр— иерархически построенная база данных параметров и настроек в большинстве операционных систем Microsoft Windows. Реестр содержит информацию и настройки для аппаратного обеспечения, программного обеспечения, профилей пользователей, предустановки.

6) Командой get-eventlog –list.

7) PowerShell — расширяемое средство автоматизации от Microsoft с открытым исходным кодом, состоящее из оболочки с интерфейсом командной строки и сопутствующего языка сценариев.