книги / Управление информационной безопасностью

..pdf

Разработка содержания политики ИБ является творческим процессом и определяется потребностями предприятия (организации) по решению задач ИБ, но в обязательном порядке политика должна содержать описание основных компонентов, представленных на рис. 5.

Рис. 5. Содержание политики ИБ организации

Политика ИБ может включать различную документацию и подразделяетсянаполитикуверхнегоуровняичастныеполитикиИБ.

Политика ИБ предприятия (организации) как документ верхнего уровня предполагает включение в его содержание следующих разделов:

1.Определение ИБ в терминах деятельности организации, области действия политики, целей, задач и принципов ОИБ организации.

2.Изложение намерения ОИБ, направленного на достижение указанных целей и на реализацию принципов ОИБ.

3.Общие сведения об активах, подлежащих защите, их классификация.

4.Модели угроз и нарушителей (внутренних и внешних), на противодействие которым ориентирована корпоративная политика ИБ.

5.Высокоуровневое изложение правил и требований по ОИБ, представляющих особую важность для организации.

31

6.Санкции и последствия нарушений.

7.Определение общих ролей и обязанностей (включая информирование об инцидентах ИБ).

8.Перечень частных политик ИБ, развивающих и детализирующих положения общей политики ИБ.

9.Положения по контролю реализации корпоративной политики ИБ организации.

10.Ответственность зареализацию иподдержку политики ИБ.

11.Условия пересмотра (выпуска новой редакции) Политики ИБ.

Как и любая другая система документации, Политика ИБ предприятия (организации) имеет свой жизненный цикл, включающий этапы разработки, внедрения, применения и аннулирования. В свою очередь, перечисленные этапы жизненного цикла содержат более детальные по сути работы, направленные на воплощение замысла внедрения и реализации политики ИБ (рис. 6).

Рис. 6. Жизненный цикл политики ИБ

Разработка и внедрение политики ИБ является необходимой задачей для любого предприятия (организации) и корпоративной системы, требующей применения методов и средств защиты информации. Наличие подобной документации позволяет реализо-

32

вать по-настоящему эффективную систему управления информационной безопасностью.

Вопросы для контроля знаний

1.Сформулируйте понятие политики ИБ.

2.В чем заключаются особенности частной политики ИБ?

3.Каковы основные причины разработки политики ИБ?

4.Назовите основную цель разработки политики ИБ.

5.Каковы разновидности политик ИБ?

6.Какие модели политики ИБ могут быть реализованы?

7.Перечислите основные требования к политике ИБ в организации (на предприятии).

8.Перечислите основные компоненты политики ИБ.

9.Раскройте примерное содержание корпоративной Политики ИБ.

10.Какие этапы включает жизненный цикл Политики ИБ?

33

4. СИСТЕМА УПРАВЛЕНИЯ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТЬЮ

Разработка и внедрение системы управления информационной безопасностью (СУИБ) является гарантией работоспособности процесса управления. Наличие управляющего элемента в информационной безопасности обеспечивает выполнение всех этапов процесса и гарантирует необходимыйуровеньзащиты информации.

Управляемость ИБ является одним из самых важных свойств любой информационной системы. Процесс управления ИБ осуществляется на высокомуровне, есливорганизации:

1)риски информационной безопасности оценены адекватно;

2)в обеспечение ИБ вкладываются необходимые ресурсы;

3)персонал и руководство осведомлены о мероприятиях по защите информации;

4)выработаны необходимые критерии оценки эффективности обеспечения ИБ [1].

Уровень качества предоставляемых услуг (сервисов), в том числе и процесса управления, определяется на основе стандарта Service Level Agreement (SLA). Цель данного документа – дать качественное и количественное описание сервисов как с точки зрения провайдера, так и с точки зрения клиентов, которым данный сервис предоставляется. Кроме того, документом определяется взаимная от- ветственностьпровайдераИТ-сервисаипользователейэтогосервиса.

Цели процесса управления ИБ (в соответствии с SLА) сле-

дующие:

1. Выполнение требований безопасности, закрепленных в SLA, внешних договорах, законодательных актах и установленных правилах.

2. Обеспечение базового уровня безопасности, независимого от внешних требований.

Реализация процессного подхода к управлению ИБ требует в целом:

− разработки политики ИБ и осознания ее необходимости;

34

−постоянного контроля и анализа качества выполнения требований по защите информации, работоспособности СУИБ;

−применения необходимых инструментов и технологий управления рисками;

−непрерывного улучшения, основанного на объективном измерении.

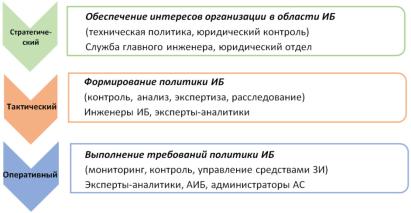

На каждом из уровней управления (стратегическом, тактическом, оперативном) имеется свой набор задач, решение которых возлагается на соответствующую категорию должностных лиц (рис. 7). При этом деятельность должностных лиц, основанная на системном подходе, должна осуществляться в рамках единой системы управления.

Рис. 7. Уровни процесса управления ИБ

Система управления информационной безопасностью

(СУИБ) (Information Security Management System) – часть общей системы управления организацией, работа которой основана на оценке и анализе рисков и осуществляется с целью:

−создать, внедрить, эксплуатировать;

−постоянно контролировать, анализировать;

−поддерживать в рабочем состоянии и улучшать защиту информации.

35

Цель разработки СУИБ – обеспечение выбора адекватных и пропорциональных средств управления защитой, которые позволяют защищать информационные активы о угроз и придают уверенность заинтересованным сторонам.

Требования к СУИБ:

1.Для удовлетворения требованиям информационной безопасности, установленным в процессе оценки и обработки рисков, должны быть четко определены цели управления, а также используемые средства управления.

2.Выбор целей и средств их достижения должен учитывать законодательные и нормативные требования, действующие договорные отношения, а также критерии принятия рисков.

3.СУИБ должна быть ориентирована на строго определенную область деятельности.

В область деятельности СУИБ включаются:

−бизнес-процессы;

−технологии;

−активы (информационные активы, оборудование, ПО, внешние и внутренние сервисы, людские ресурсы);

−местоположение (перечисление конкретных офисов, покрываемых областью деятельности);

−обоснование выбора данной области деятельности [4].

Основными компонентами СУИБ являются: 1. Организационная структура.

2. Модель функционирования.

3. Методики и методы управления ИБ.

4. Документальное обеспечение функционирования СУИБ.

5. Деятельность по планированию, реализации, проверке и

совершенствованию СУИБ.

6.Ответственность участников СУИБ.

7.Процессы управления, выполняемые на основе СУИБ.

8.Средства управления и ресурсы.

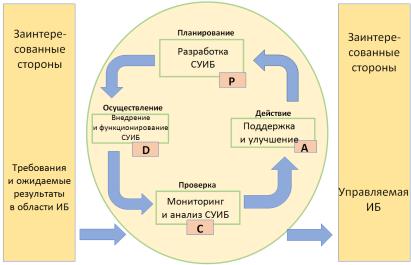

Процессный подход к реализации СУИБ на основе цикла (модели PDCA) представлен на рис. 8.

36

Рис. 8. Процессный подход к управлению ИБ на основе цикла (модели PDCA)

Сущность этапов реализации СУИБ на основе модели PDCA состоит в следующем:

1.Планирование – формирование плана создания СУИБ.

2.Осуществление – разработка и внедрение СУИБ в эксплуатацию.

3.Проверка – эксплуатация СУИБ, поддержание ее в рабочем состоянии и возможное качественное улучшение СУИБ.

4.Действие – определение уровня качества СУИБ и получение сертификата соответствия.

При реализации процесса построения, внедрения и совершенствования СУИБ необходимо учитывать следующее:

−он занимает длительное время, требует значительных вло-

жений;

−предполагаетвыполнениепоследовательных этаповработ;

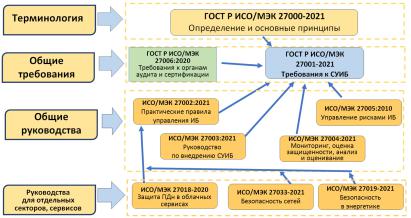

−зачастую требует привлечения внешних специалистов. Процесс создания СУИБ предполагает использование со-

вокупности стандартных требований, определенных в серии

37

ИСО/МЭК 27000, содержащихся на разных уровнях, в конечном итоге ориентированных на внедрение СУИБ (рис. 9).

Рис. 9. Взаимосвязь стандартов серии 27000

Процесс создания и совершенствования СУИБ включает в себя следующие этапы:

1. Инициирование. Предполагает принятие решения о создании СУИБ, концептуальное планирование внедрения будущей системы, создание рабочей группы, проведение предварительного аудита.

Решение о создании и последующей сертификации СУИБ должно приниматься высшим руководством организации. Руководство должно осознавать конечную цель – обеспечение управляемости ИБ, поддерживать процесс разработки и внедрения СУИБ, принимать меры по соответствию СУИБ лучшим практикам и ее сертификации.

Создание рабочей группы. В состав рабочей группы по разработке и внедрению СУИБ включаются представители высшего руководства предприятия (организации), технические специалисты и представители структурных подразделений, которые попадают в область действия СУИБ, экономисты и юридические

38

консультанты, а также специалисты по защите информации. Привлекаемые должностные лица должны быть осведомлены в вопросах и требованиях политики ИБ, осознавать и понимать механизмы ее реализации.

Предварительный аудит ИБ. В ходе предварительного аудита оценивается текущее состояние защищенности, проверяется наличие и функционирование СУИБ, документируются все основные составляющие данной системы. Формируется область действия СУИБ, планируется последовательность действий. Разрабатывается детальный план мероприятий по подготовке к сертификации. Осуществляется выбор деятельности организации, которая будет охвачена СУИБ.

Область действия СУИБ – это область применения и границы СУИБ в структуре и бизнес-процессах предприятия (организации), местонахождение СУИБ, ее ресурсы и технологии. Границы области действия необходимо четко определить и обосновать с учетом следующих особенностей и факторов:

1)сферы деятельности предприятия (организации);

2)информационных ресурсов и перечня информации ограниченного доступа, подлежащей защите;

3)всех бизнес-процессов, требующих обеспечения ИБ;

4)структурных подразделений и сотрудников организации, задействованных вбизнес-процессах, требующихобеспечения ИБ;

5)перечня программно-технических средств, обеспечивающих функционирование бизнес-процессов;

6)перечня объектов информатизации, предполагающих обработку ценной информации.

2. Оценка рисков. Осуществляется категорирование информационных ресурсов, угроз, уязвимостей, рисков, а также определение оптимального состава контрмер. Основная цель этапа оценки рисков – определить реальный перечень рисков для выбранной области действия. Процедуры оценки и обработки рисков должны осуществляться в соответствии с заранее разработанной и утвержденной методикой оценки рисков.

39

Качественная реализация процесса оценки рисков предполагает планирование и выполнение следующих основных работ:

1.Идентификация активов предприятия (организации) в рамках выбранной области действия.

2.Определение ценности активов.

3.Выявление уязвимостей активов и вероятностей угроз безопасности информации.

4.Оценка активов, а также рисков для возможных случаев успешной реализации угроз ИБ в отношении данных активов.

5.Выбор критериев принятия рисков.

6.Реализация плана обработки рисков.

Идентификация активов. Как правило, активами считаются информационные ресурсы, обрабатываемые в ходе бизнеспроцессов данные, средства производства, люди, инфраструктура, программное обеспечение, услуги. Ценность активов определяется, исходя из величины ущерба при их вероятной утрате.

Выявление уязвимостей и угроз. Для каждого из активов или группы активов производится идентификация уязвимостей и угроз безопасности информации, оценка вероятности реализации угроз, а также определяется величина риска, отражающего критичность той или иной угрозы. В процедуре анализа рисков должны быть идентифицированы критерии принятия рисков и приемлемые уровни риска.

Результаты оценки рисков. Должны быть заранее установлены необходимые критерии принятия рисков. Если выявленный риск не превышает установленного уровня, он является приемлемым, и дальнейшие мероприятия по его обработке не проводятся. Выявленный риск не должен превышать приемлемый уровень критичности угрозы.

3. Анализ расхождений. На этом этапе на предприятии (в организации) осуществляется сбор и анализ исходных данных, документирование статуса действующих механизмов контроля, анализ применимости законодательной базы.

Для уточнения объема работ и необходимых затрат проводится выявление и анализ несоответствий мер защиты информации требо-

40