5 семестр / 6 лаба

.docxМинистерство науки и высшего образования Российской Федерации

Федеральное государственное бюджетное образовательное учреждение высшего образования

«ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ» (ТУСУР)

Кафедра комплексной информационной безопасности электронно-вычислительных систем (КИБЭВС)

ОЦЕНКА УЯЗВИМОСТЕЙ И КЛАССИФИКАЦИЯ ДАННЫХ

Отчет по лабораторной работе №6

по дисциплине «Безопасность систем баз данных»

Студент гр. ***-*

_______

__.__.2023

Руководитель

младший преподаватель каф. КИБЭВС

_______ Р.Д. Сахарбеков

__.__.2023

Томск 2023

Введение

Целью работы является изучение принципов работы автоматизированных оценщиков уязвимостей и классификаторов данных на примере соответствующих инструментов в SQL Server.

1 ХОД РАБОТЫ

1.1 Оценка уязвимостей

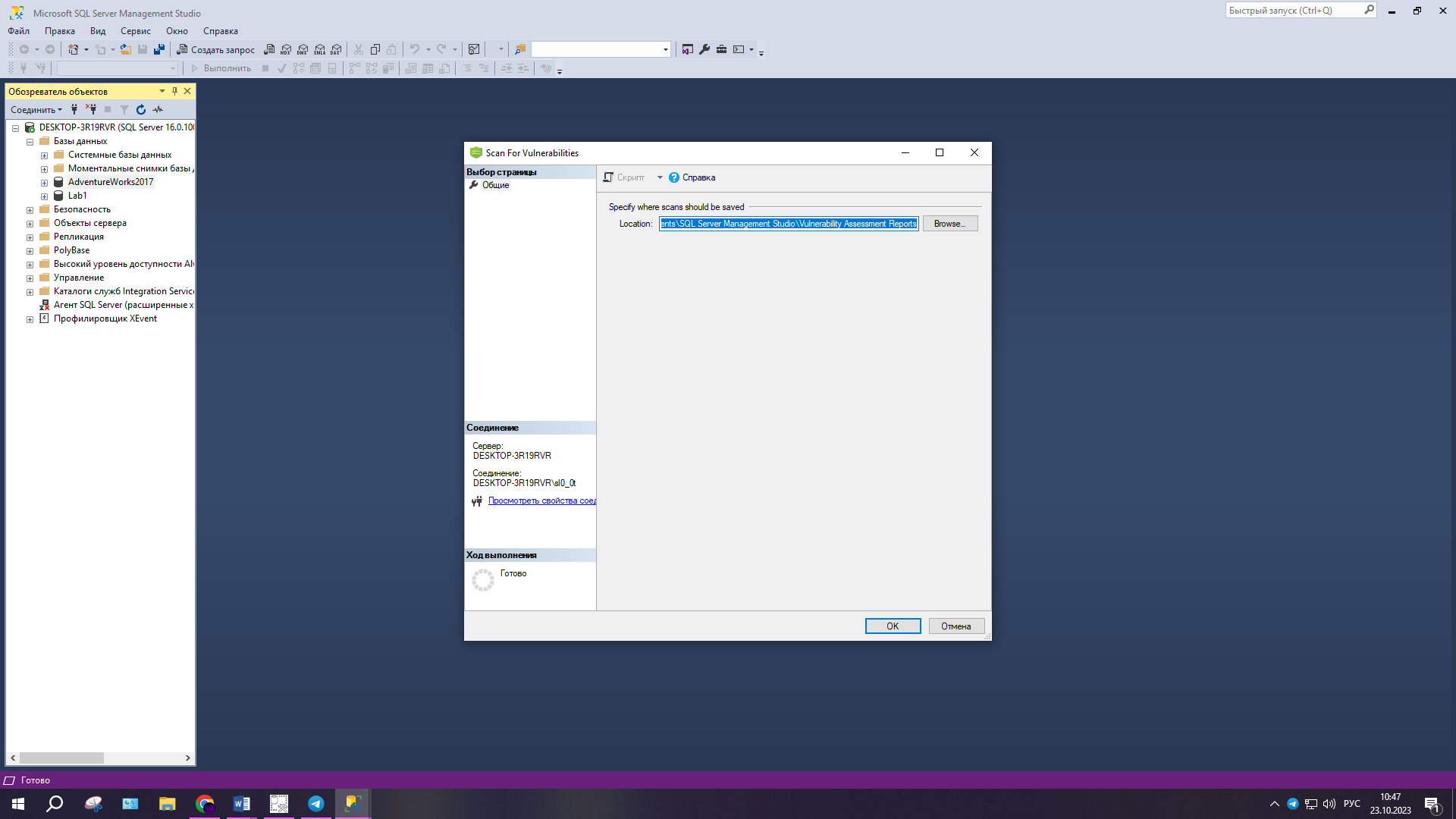

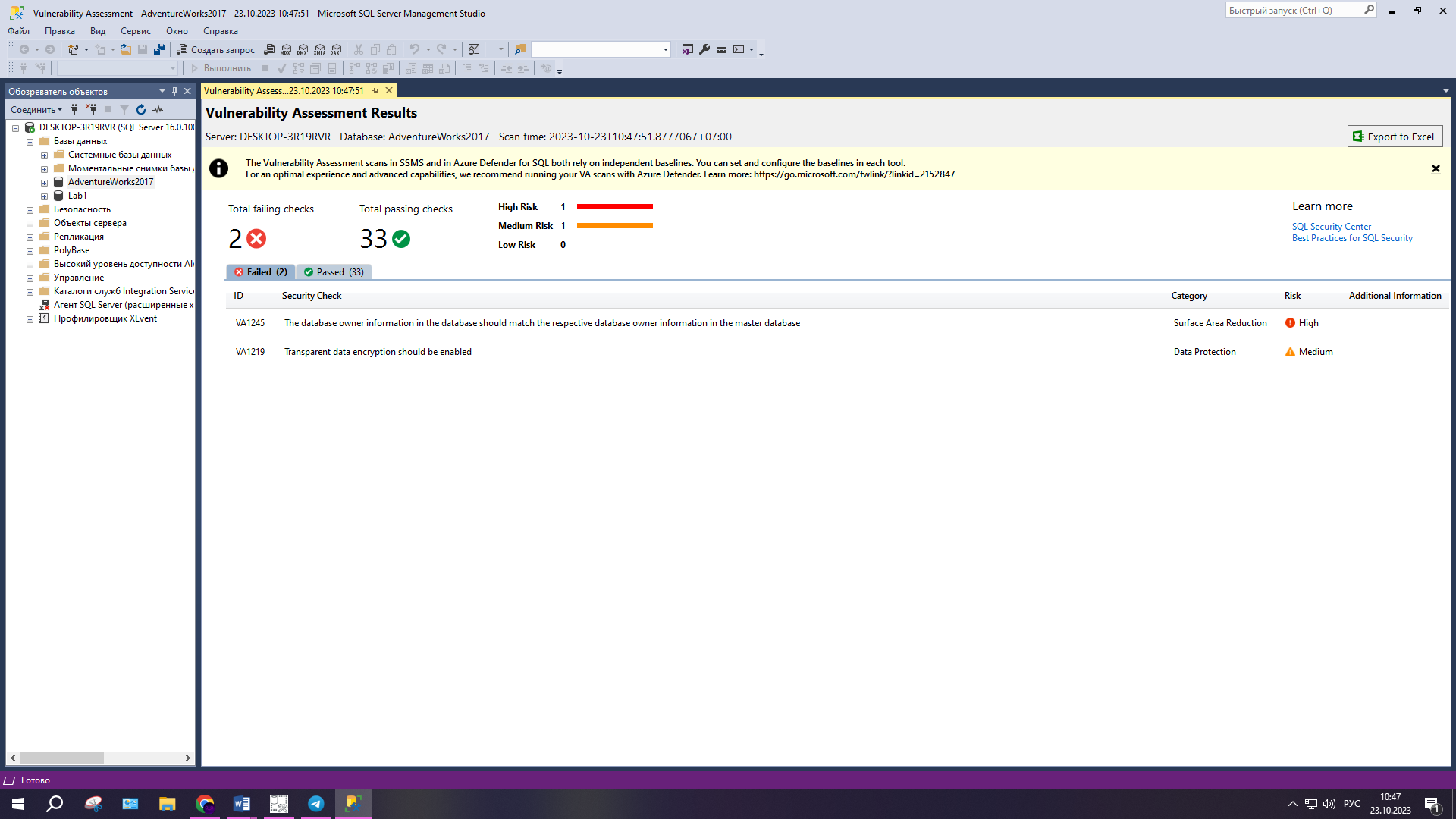

Оценка уязвимостей в SQL Server происходит на уровне базы данных. Чтобы запустить оценку уязвимостей, необходимо в контекстном меню базы данных выбрать "Задачи" -> "Оценка уязвимостей" -> "Проверить на наличие уязвимостей...". Откроется окно выбора места сохранения результатов оценки, можно оставить значение по умолчанию (рисунок 1.1). После выбора этого места будет произведена оценка, и затем откроется окно результатов оценки (рисунок 1.2).

Рисунок 1.1 – Сохранение результатов

Рисунок 1.2 – Оценка уязвимостей

Из представленных результатов на рисунке 1.2 видно, что в системе 2 ошибки и 33 верных правила.

1.2 Исправление уязвимостей

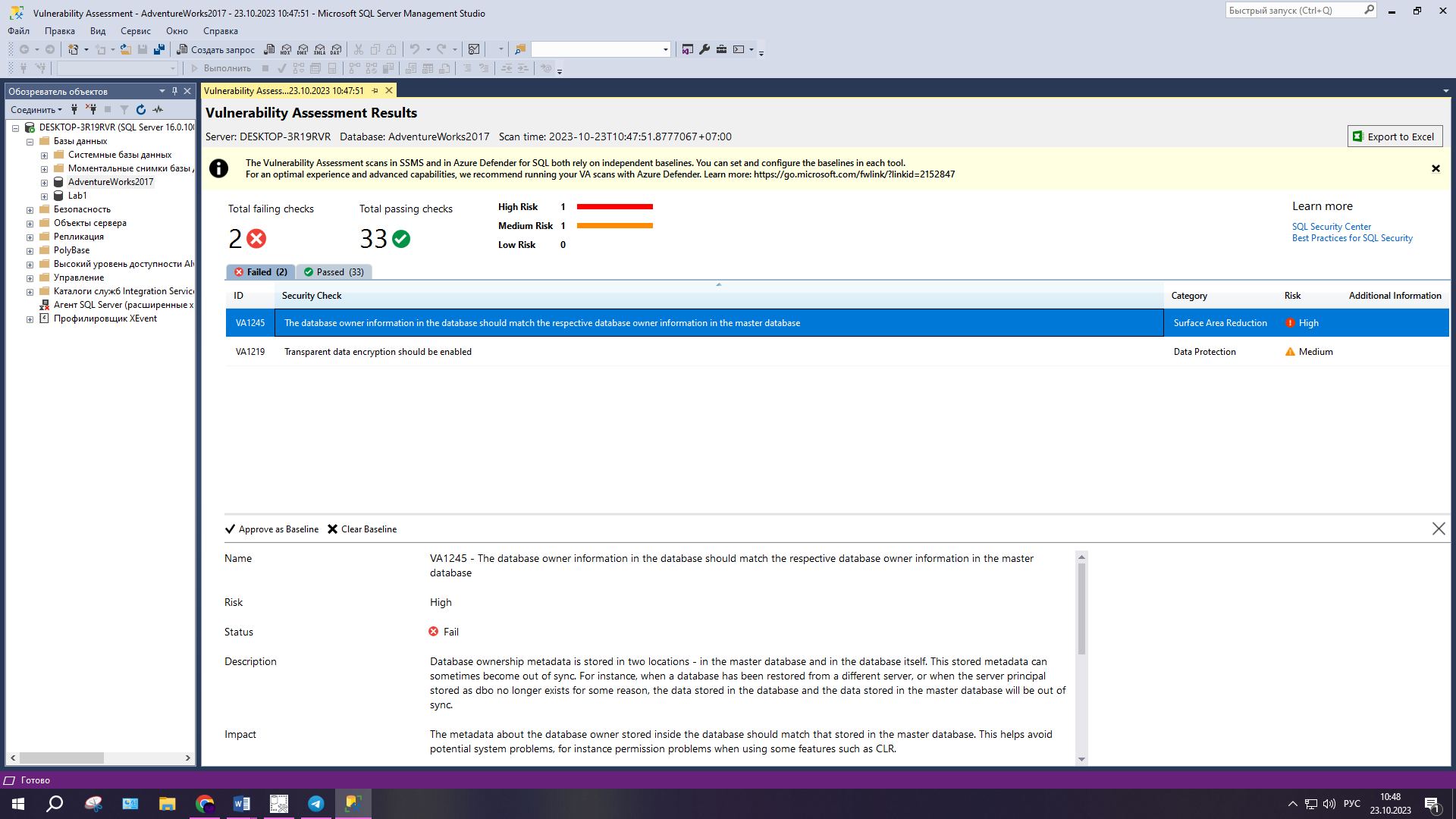

Для того, чтобы узнать информацию о конкретной уязвимости можно кликнуть по нему ЛКМ и тогда выведется необходимая информация (рисунок 1.3).

Рисунок 1.3 - Информация о конкретной уязвимости

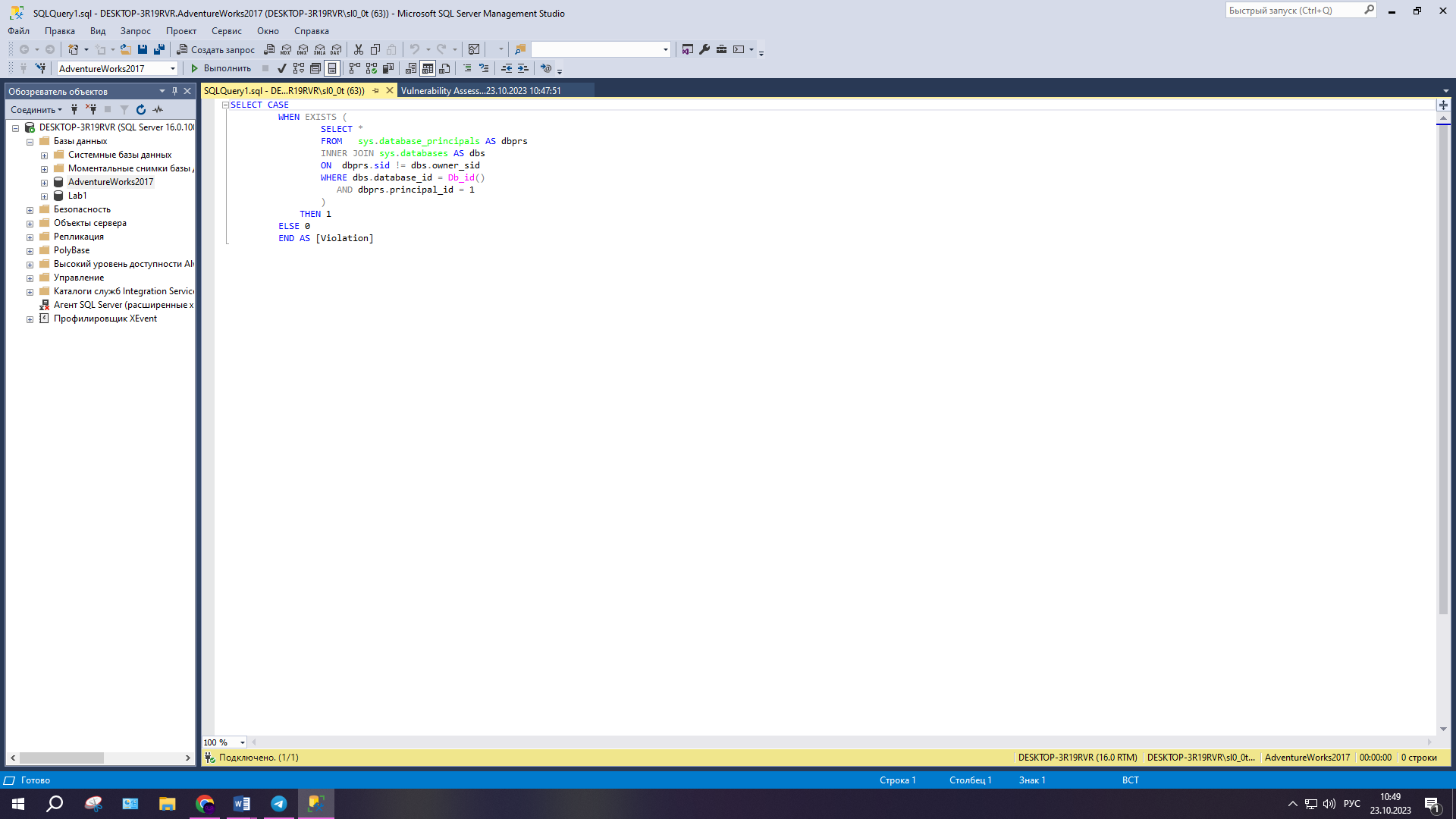

Для исправления уязвимостей можно воспользоваться предложенными системой запросами. Чтобы их сформировать нужно прокрутить в самый низ окна и нажать соответствующую кнопку, тогда автоматически сформируется запрос. Запросы для всех проблем и их решение представлены на рисунках 1.4 – 1.5.

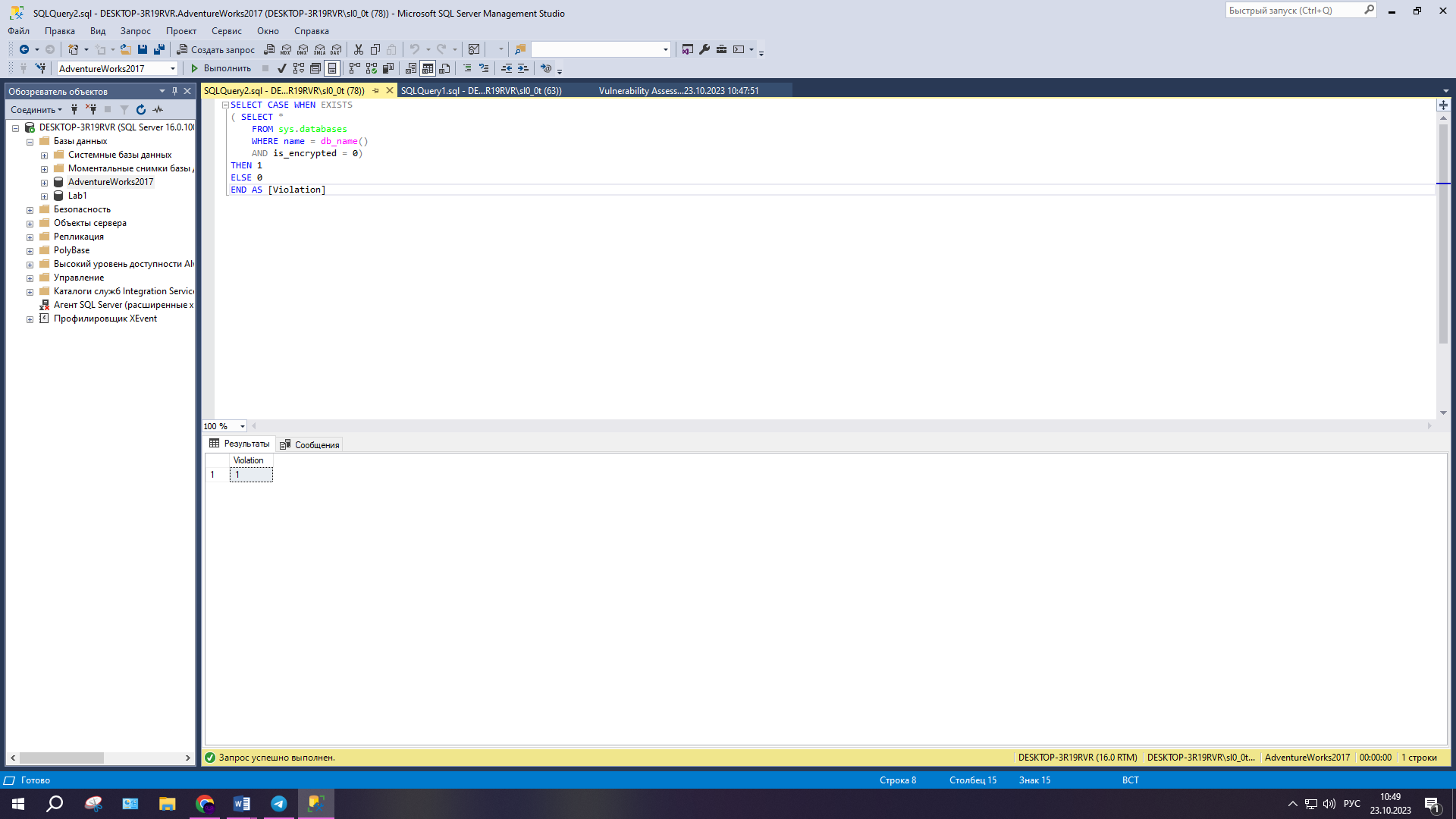

Рисунок 1.4 - Запрос для устранения 1 уязвимости

Рисунок 1.5 - Запрос для устранения 2 уязвимости

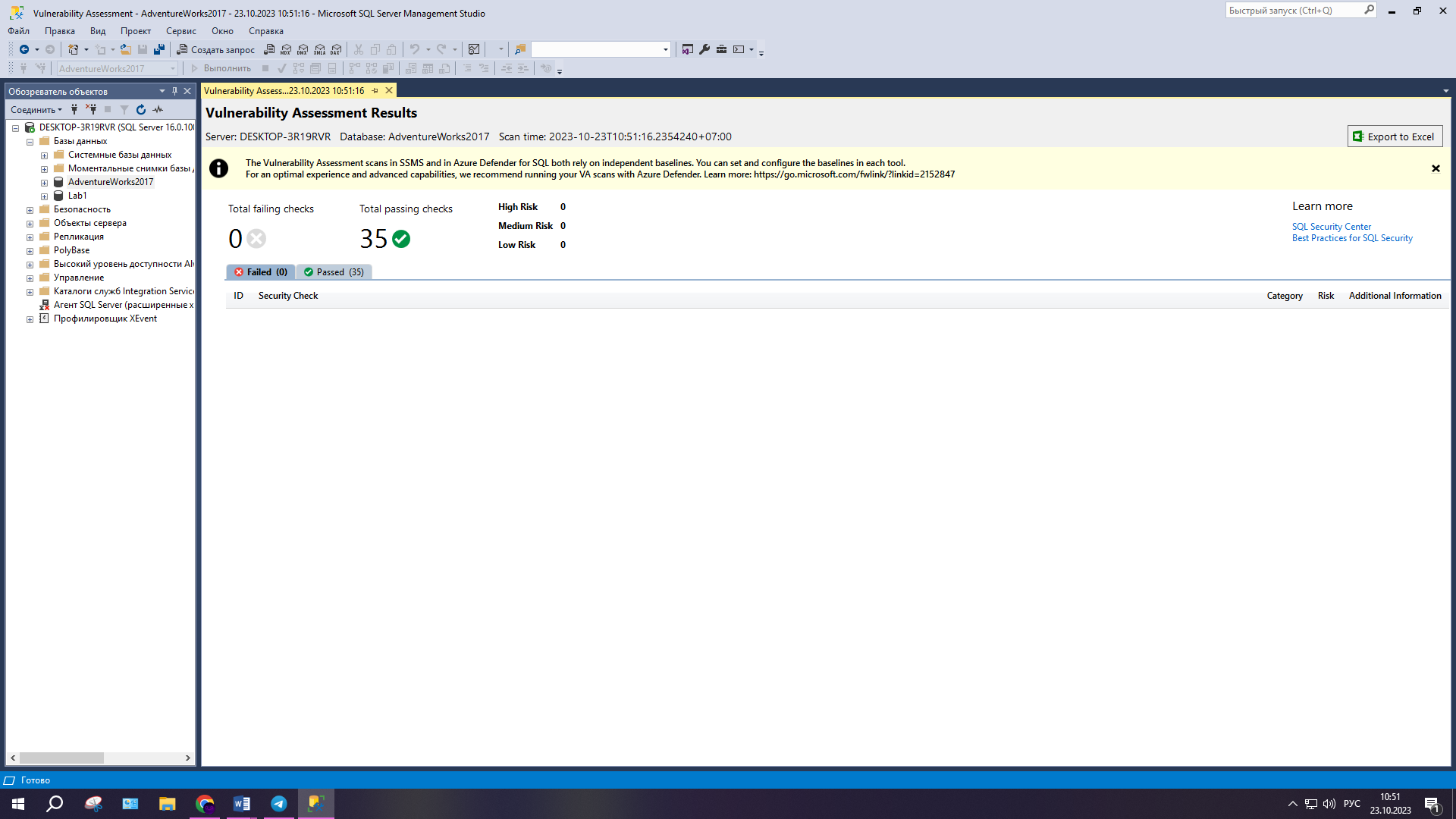

Таким образом, были устранены все уязвимости и для того, чтобы в этом убедиться была произведена дополнительная проверка, которая представлена на рисунке 1.6.

Рисунок 1.6 – Проверка наличия уязвимостей

1.3 Классификация

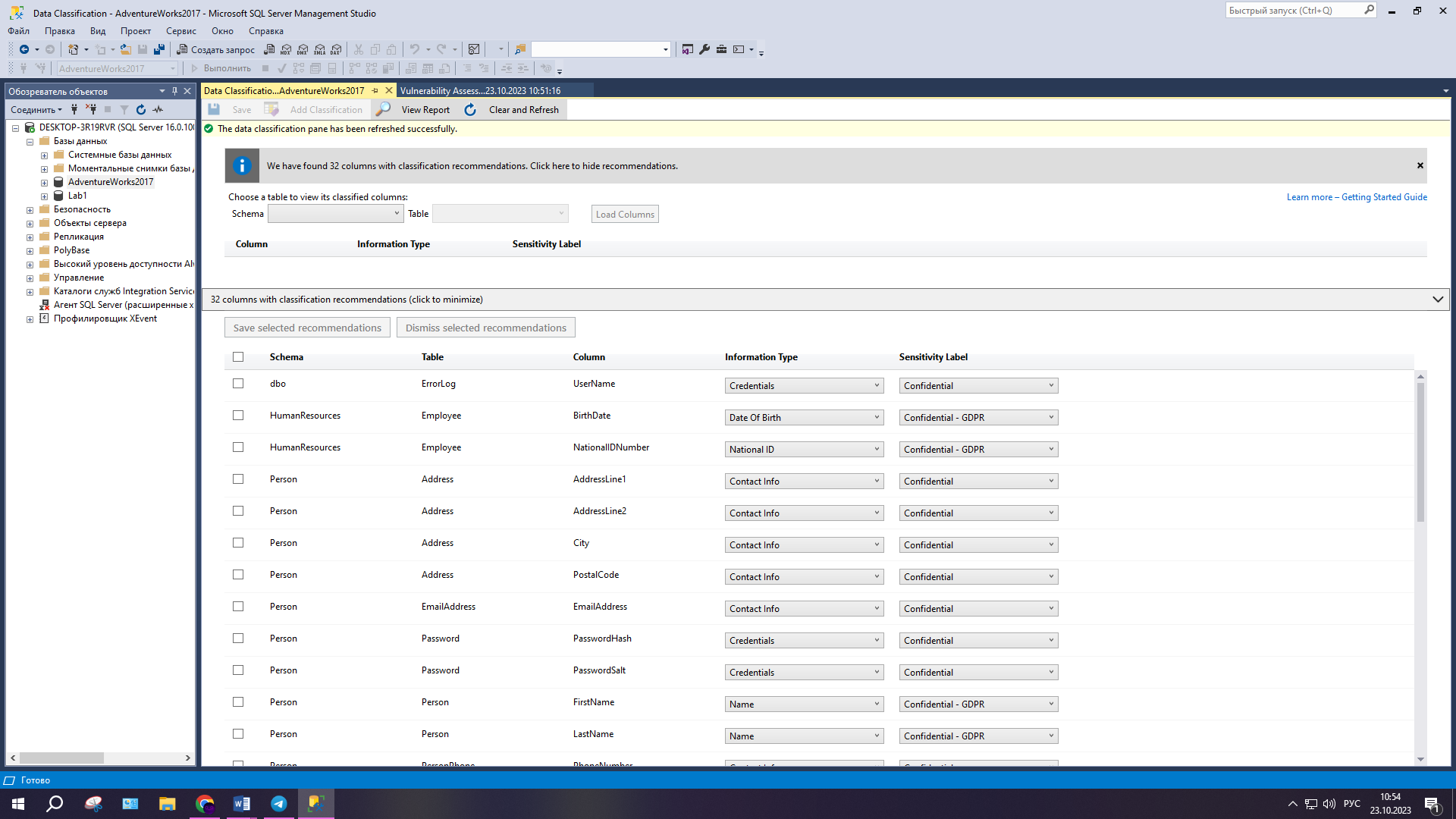

Если бы осталось неразрешенное правило, то на рисунке 1.7 было бы пусто, однако видно, что правила уже приняты.

Рисунок 1.7 – Классификация данных

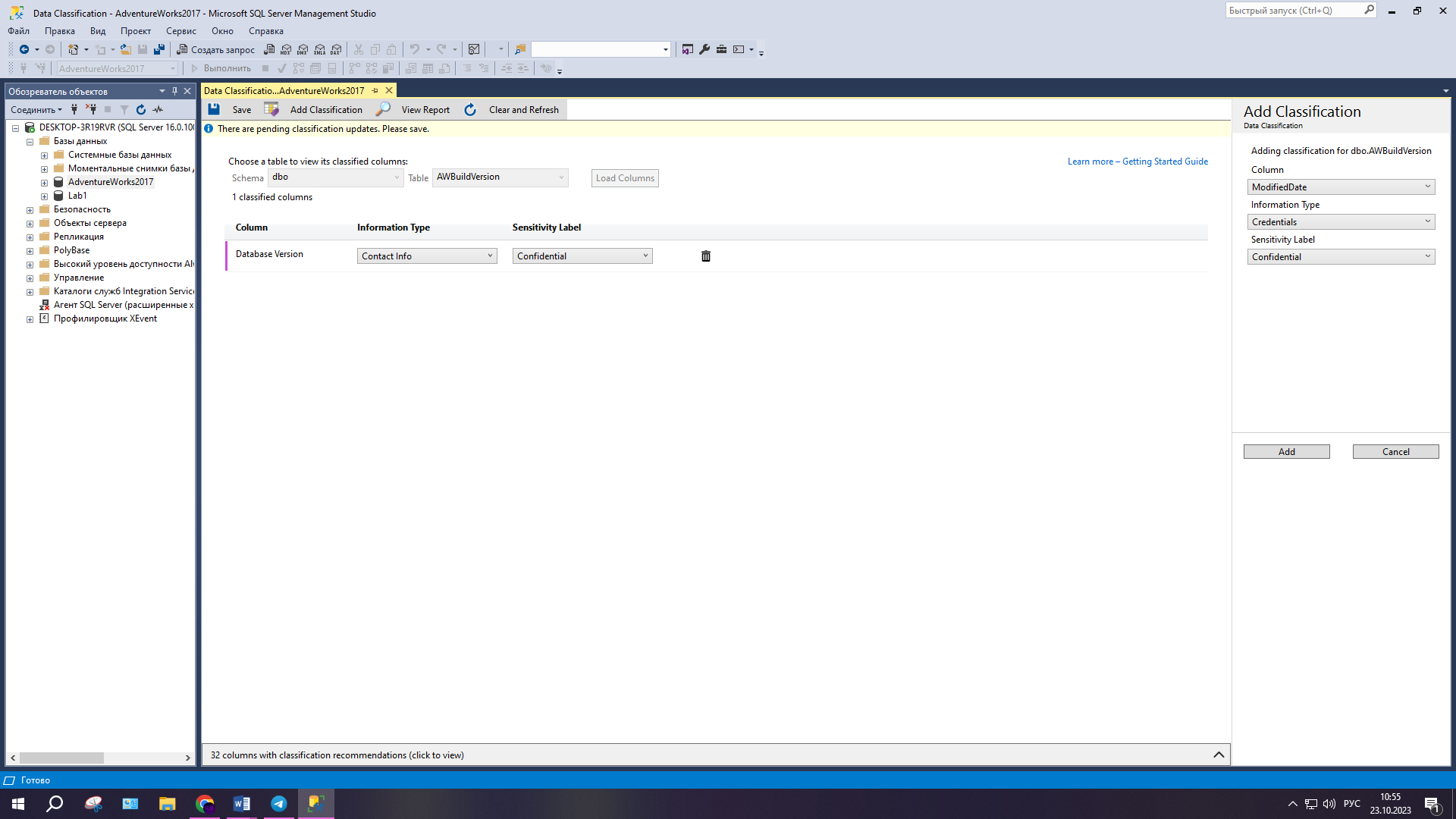

На основании сгенерированной классификации можно поменять тип информации и метку уязвимости, удалить лишние классификации, а также добавить новые с помощью меню справа (рисунок 1.8).

Рисунок 1.8 - Добавление и удаление классификации

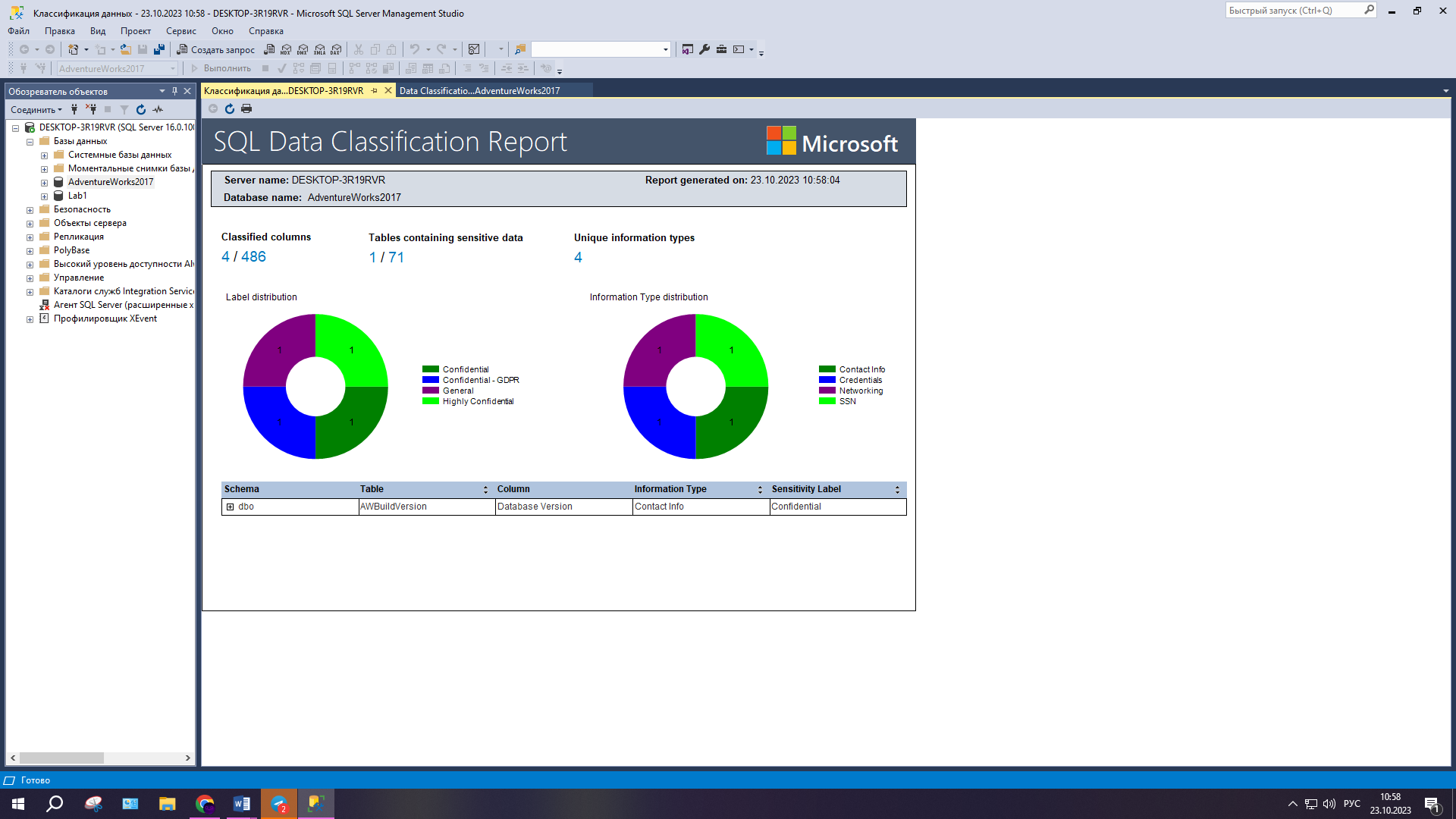

Далее производится генерация отчёта, в котором будет отмечено на диаграммах, сколько было сделано классификаций и по каким категориям они распределены, а также представлена таблица с классификациями (рисунок 1.9).

Рисунок 1.9 - Отчет по классификации данных

Заключение

В результате выполнения лабораторной работы решена задача обеспечения безопасности данных путём применения автоматизированных средств оценки уязвимостей и классификации данных.

Отчет составлен согласно ОС ТУСУР 2021.