- •Информационное обеспечение систем управления

- •1. Информационные системы и базы данных (лекция 1)

- •1.1. Понятие информационной системы, информационное обеспечение

- •1.2. Понятие базы данных

- •1.3. Понятие системы управления базами данных

- •1.3.1. Обобщенная архитектура субд

- •Предметная область

- •1.3.2. Достоинства и недостатки субд

- •1.4. Категории пользователей базой данных

- •1.4.1. Общая классификация пользователей бд

- •1.4.2. Администратор базы данных

- •1.4.3. Разделение функций администрирования

- •2. Проектирование баз данных (лекция 2)

- •2.1. Жизненный цикл информационной системы

- •2.2. Подходы и этапы проектирования баз данных

- •2.2.1. Цели и подходы к проектированию баз данных

- •«Описание предметной области» ↔ «схема внутренней модели базы данных».

- •2.2.2. Этапы проектирования баз данных

- •3. Архитектуры субд (лекции 3-4)

- •3.1. Телеобработка

- •3.2. Файловый сервер

- •3.3. Технология «клиент/сервер»

- •3.4. Понятие независимости данных

- •4. Инфологическое проектирование базы данных (лекции 5-6)

- •4.1. Модель «сущность-связь»

- •4.2. Классификация сущностей, расширение er-модели

- •4.3. Проблемы er-моделирования

- •5. Выбор субд (лекция 7)

- •5.1. Метод ранжировки

- •5.2. Метод непосредственных оценок

- •5.3. Метод последовательных предпочтений

- •5.4. Оценка результатов экспертного анализа

- •6. Даталогические модели данных (лекции 8-9)

- •6.1. Иерархическая модель

- •6.2. Сетевая модель

- •6.3. Реляционная модель

- •6.4. Достоинства и недостатки даталогических моделей

- •7. Физическая организация данных в субд (лекции 10-11)

- •7.1. Списковые структуры

- •7.1.1. Последовательное распределение памяти

- •7.1.2. Связанное распределение памяти

- •7.2. Модель внешней памяти

- •7.3. Методы поиска и индексирования данных

- •7.3.1. Последовательный поиск

- •7.3.2. Бинарный поиск

- •7.3.3. Индекс - «бинарное дерево»

- •7.3.4. Неплотный индекс

- •7.3.5. Плотный индекс

- •3.3.6. Инвертированный файл

- •8. Внутренний язык субд (лекции 12-13)

- •8.1. Теоретические языки запросов

- •8.1.1. Реляционная алгебра

- •8.1.2. Реляционное исчисление кортежей

- •8.1.3. Реляционное исчисление доменов

- •8.1.4. Сравнение теоретических языков

- •8.2. Определение реляционной полноты

- •8.3. Введение в язык sql

- •8.3.1. Краткая история языка sql

- •8.3.2. Структура языка sql

- •8.3.3. Типы данных sql

- •9. Распределенные базы данных и субд (лекция 14)

- •9.1. Основные определения, классификация распределенных систем

- •9.2. Преимущества и недостатки распределенных субд

- •9.3. Функции распределенных субд

- •9.4. Архитектура распределенных субд

- •9.5. Разработка распределенных реляционных баз данных

- •9.5.1. Распределение данных

- •9.5.2. Фрагментация

- •9.5.3. Репликация

- •9.5.3.1. Виды репликации

- •9.5.3.2. Функции службы репликации

- •9.5.3.3. Схемы владения данными

- •9.5.3.4. Сохранение целостности транзакций

- •9.5.3.5. Моментальные снимки таблиц

- •9.5.3.6. Триггеры базы данных

- •9.5.3.7. Выявление и разрешение конфликтов

- •9.6. Обеспечение прозрачности

- •9.6.1. Прозрачность распределенности

- •9.6.2. Прозрачность транзакций

- •9.6.3. Прозрачность выполнения

- •9.6.4. Прозрачность использования

- •10. Защита и секретность данных. (лекции 15-16)

- •10.1. Понятие информационной безопасности. Основные составляющие

- •10.1.1. Понятие информационной безопасности

- •10.1.2. Основные составляющие информационной безопасности

- •10.2. Распространение объектно-ориентированного подхода на информационную безопасность

- •10.2.1. Основные понятия объектно-ориентированного подхода

- •10.2.2. Применение объектно-ориентированного подхода к рассмотрению защищаемых систем

- •10.3. Наиболее распространенные угрозы

- •10.3.1. Основные определения и критерии классификации угроз

- •10.3.2. Наиболее распространенные угрозы доступности

- •10.3.3. Некоторые примеры угроз доступности

- •10.3.4. Основные угрозы целостности

- •10.3.5. Основные угрозы конфиденциальности

- •10.4. Административный уровень информационной безопасности

- •10.4.1. Основные понятия

- •10.4.2. Политика безопасности

- •10.4.3. Программа безопасности

- •10.5. Управление рисками

- •10.5.1. Основные понятия

- •10.5.2. Подготовительные этапы управления рисками

- •10.5.3. Основные этапы управления рисками

- •10.6. Процедурный уровень информационной безопасности

- •10.6.1.Основные классы мер процедурного уровня

- •10.6.2. Управление персоналом

- •10.6.3. Физическая защита

- •10.6.4. Поддержание работоспособности

- •10.6.5. Реагирование на нарушения режима безопасности

- •10.6.6. Планирование восстановительных работ

- •10.7. Основные программно-технические меры

- •10.7.1. Основные понятия программно-технического уровня информационной безопасности

- •10.7.2. Особенности современных информационных систем, существенные с точки зрения безопасности

- •10.7.3. Архитектурная безопасность

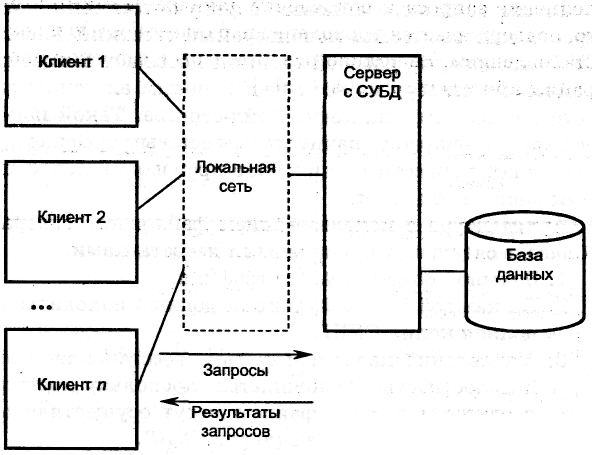

3.3. Технология «клиент/сервер»

Технология «клиент/сервер» была разработана с целью устранения недостатков, имеющихся в первых двух подходах. «Клиент/сервер» означает такой способ взаимодействия программных компонентов, при котором они образуют единую систему. Как видно из самого названия, существует некий клиентский процесс, требующий определенных ресурсов, а также серверный процесс, который эти ресурсы предоставляет. При этом совсем необязательно, чтобы они находились на одном и том же компьютере. На практике принято размещать сервер на одном узле локальной сети, а клиенты – на других узлах. На рис. 1.8 показана архитектура типа «клиент/сервер» [7].

В контексте базы данных клиент управляет пользовательским интерфейсом и логикой приложения, действуя как сложная рабочая станция, на которой выполняются приложения баз данных. Клиент принимает от пользователя запрос, проверяет синтаксис и генерирует запрос к базе данных на языке SQL или другом языке базы данных, который соответствует логике приложения. Затем он передает сообщение серверу, ожидает поступления ответа и форматирует полученные данные для представления их пользователю. Сервер принимает и обрабатывает запросы к базе данных, а затем передает полученные результаты обратно клиенту. Такая обработка включает проверку полномочий клиента, обеспечение требований целостности, поддержку системного каталога, а также выполнение запроса и обновление данных. Помимо этого, поддерживается управление параллельностью и восстановлением.

Операции выполняемые клиентом:

1. Управляет пользовательским интерфейсом.

2. Принимает и проверяет синтаксис введенного пользователем запроса.

3. Выполняет приложение.

4. Генерирует запрос к базе данных и передает его серверу.

5. Отображает полученные данные пользователю.

Операции выполняемые сервером:

1. Принимает и обрабатывает запросы к базе данных со стороны клиентов.

2. Проверяет полномочия пользователей.

3. Гарантирует соблюдение ограничений целостности.

4. Выполняет запросы/обновления и возвращает результаты клиенту.

5. Поддерживает системный каталог.

6. Обеспечивает параллельный доступ к базе данных.

7. Обеспечивает управление восстановлением.

Рис. 1.8. Общая схема построения систем с архитектурой «клиент/сервер»

Этот тип архитектуры обладает следующими преимуществами:

Обеспечивается более широкий доступ к существующим базам данных.

Повышается общая производительность системы. Поскольку клиенты и сервер находятся на разных компьютерах, их процессоры способны выполнять приложения параллельно. При этом настройка производительности компьютера с сервером упрощается, если на нем выполняется только работа с базой данных.

Стоимость аппаратного обеспечения снижается. Достаточно мощный компьютер с большим устройством хранения нужен только серверу – для хранения и управления базой данных,

Сокращаются коммуникационные расходы. Приложения выполняют часть операций на клиентских компьютерах и посылают через сеть только запросы к базе данных, что позволяет существенно сократить объем пересылаемых по сети данных.

Повышается уровень непротиворечивости данных. Сервер может самостоятельно управлять проверкой целостности данных, поскольку все ограничения определяются и проверяются только в одном месте. При этом каждому приложению не придется выполнять собственную проверку.

Эта архитектура весьма естественно отображается на архитектуру открытых систем.

Некоторые разработчики баз данных использовали эту архитектуру для организации средств работы с распределенными базами данных, т.е. с набором нескольких баз данных, логически связанных и распределенных в компьютерной сети» Однако, несмотря на то, что архитектура «клиент/сервер» вполне может быть использована для организации распределенной СУБД, сама по себе она не образует распределенную СУБД. Более подробно распределенные СУБД обсуждаются в главе 5.