- •Информатика и информационные технологии.

- •Основные задачи информатики.

- •Сигналы, данные, информация.

- •Измерение информации

- •Свойства информации

- •Кодирование информации.

- •Системы счисления.

- •Контрольные вопросы по первому разделу

- •Аппаратное обеспечение информационных технологий.

- •Структура и принципы функционирования эвм

- •Совершенствование и развитие внутренней структуры эвм

- •Архитектура современного персонального компьютера.

- •Основные характеристики пк

- •Типы памяти и запоминающие устройства

- •Устройства ввода информации

- •Устройства вывода данных: принтеры.

- •Устройство обмена данными – модем.

- •Перспективы развития вычислительных средств

- •Контрольные вопросы по второму разделу

- •Программное обеспечение.

- •Классификация программных продуктов

- •Операционные системы

- •Особенности операционных систем семейства Windows

- •Файловая структура системы Windows

- •Контрольные вопросы по третьему разделу

- •Разработка сложных документов с помощью текстового процессора Word

- •Возможности системы

- •Настройка системы

- •Правила работы с текстом

- •Разбивка документа на листы

- •Использование стилей для форматирования текста

- •Атрибуты форматирования абзаца

- •Атрибуты форматирования текста

- •Средства автоматизации на основе стилей.

- •Разработка таблиц

- •Разработка сложных таблиц

- •Сортировка содержимого таблицы

- •Использование списков в документе

- •Маркированный список

- •Виды вагонов:

- •Нумерованный список

- •Просим выслать на дискетах следующие деловые игры:

- •Многоуровневый список

- •Перечень товаров, хранящихся на складе №5

- •Особенности работы в редакторе формул

- •Создание иллюстраций

- •Редактор WordArt

- •Графический редактор

- •Контрольные вопросы по текстовому процессору (раздел 4)

- •Процессор электронных таблиц Microsoft Excel

- •Назначение процессора

- •Общие правила работы с книгами и листами

- •Основные типы данных

- •Форматирование таблиц и отдельных ячеек

- •Формулы

- •Особенности копирования формул

- •Функции

- •Использование строки формул для ввода и изменения формул

- •Основные причины возникновения ошибок

- •Диаграммы

- •Разработка новой диаграммы

- •Редактирование существующей диаграммы

- •Редактирование элементов диаграммы

- •Примеры оформления различных графиков и диаграмм

- •Использование логических функций

- •Работа с массивами

- •Решение системы линейных уравнений

- •Задача аппроксимации

- •Решение оптимизационных задач

- •Работа с большими таблицами и базами данных

- •Контрольные вопросы по процессору электронных таблиц (раздел 5)

- •Разработка презентаций с помощью программы PowerPoint

- •Правила разработки и представления презентаций

- •Способы создания презентаций

- •Итоговый слайд. Слайд повестки дня

- •Добавление в презентацию объектов

- •Создание гиперссылок

- •Произвольные показы

- •Добавление управляющих кнопок

- •Настройка эффектов перехода слайдов

- •Анимация содержимого слайдов

- •Вставка примечаний

- •Скрытые слайды

- •Рисование в процессе демонстрации презентации

- •Контрольные вопросы по презентациям (раздел 6)

- •Основные понятия по компьютерным сетям и Интернет

- •Виды компьютерных сетей

- •Глобальная сеть Интернет

- •Информационные службы глобальной сети Интернет

- •Адресация в Интернете

- •Всемирная паутина и гипертексты в Интернете.

- •Контрольные вопросы по компьютерным сетям и Интернет(раздел7)

- •Основы защиты информации

- •Информационная безопасность и её составляющие

- •Основные угрозы безопасности данных

- •Основные методы и средства защиты данных

- •Криптографические средства защиты

- •Допуск пользователя и предоставление прав доступа.

- •Шифрование сообщений.

- •Цифровая подпись (эцп – электронная цифровая подпись).

- •Защита от вирусов и вредоносных программ

- •Основные признаки проявления вирусов в компьютере

- •Классификация антивирусных средств.

- •Защита в сети (сетевая безопасеность).

- •Мероприятия по защите информации от компьютерных вирусов

- •Мероприятия по защите информации от случайного удаления

- •Мероприятия по защите информации от сбоев в работе устройств

- •Контрольные вопросы по компьютерной безопасности( тема№8)

- •Модели решения функциональных и вычислительных задач.

- •Моделирование как метод познания.

- •Классификация моделей.

- •Классификация задач, решаемых с помощью моделей.

- •Методы и технологии моделирования.

- •Контрольные вопросы по моделированию( тема№9)

- •Языки программирования

- •Алгоритм и программа

- •Формы представления алгоритмов

- •Основные алгоритмические конструкции

- •Языки программирования

- •Уровни языков программирования

- •Поколения языков программирования

- •Классификация и обзор языков программирования

- •Объектно-ориентированное программирование (ооп)

- •Декларативные языки программирования

- •Языки программирования баз данных

- •Языки программирования для компьютерных сетей

- •Основы программирования на vba (visual basic for application)

- •Редактор Visual Basic for Application

- •Структура программ на языке Visual Basic

- •Этапы создания проекта программы

- •Грамматика языка программирования vba

- •Объекты используемые в vba

- •Переменные и константы

- •Типы данных

- •Операторы для реализации основных алгоритмических конструкций

- •Линейные алгоритмы. Оператор присваивания.

- •Разветвляющаяся алгоритмы. Условные операторы

- •If Условие Then Оператор1 Else Оператор2

- •Select Case арифметическое или текстовое выражение

- •Циклические алгоритмы. Цикл с параметром

- •Циклические алгоритмы. Циклы с предусловием и постусловием

- •Массивы

- •Объявление одномерных массивов

- •Dim a (200) As Single, n, Ct, I As Integer,

- •Макросы

- •Обработка строковых выражений

- •Контрольные вопросы по языкам программирования ( разделы №10 и №11)

- •Информационные технологии управления данными.

- •Основные понятия теории баз данных

- •Уровни моделей данных

- •Типы модели данных и виды взаимосвязей.

- •Реляционная модель данных.

- •Основные возможности системы управления базами данными Microsoft Access

- •Создание новой базы данных

- •Создание новой таблицы базы данных

- •Типы данных

- •Общие свойства поля

- •Отличие свойств «Формат поля» и свойство «Маска ввода».

- •Пример создания базы данных с одной таблицей

- •Запросы системы Access

- •Qbe запросы на выборку

- •Правила заполнения бланка запросов

- •Виды условий отбора

- •Примеры описания различных запросов на выборку информации.

- •Вычисляемые поля

- •Использование построителя выражений при разработке запроса

- •Основные встроенные функции Access

- •Использование групповых операций в запросах

- •Порядок создания запроса с использованием групповых операций

- •О структурированном языке запросов sql

- •Работа с более сложными базами данных.

- •Разработка форм для загрузки, просмотра и корректировки данных

- •Основы конструирования формы

- •Разработка отчетов

- •Контрольные вопросы по базам данных (разделы №12 и №13)

- •Литература

- •Содержание

Основные методы и средства защиты данных

На первом этапе развития концепций обеспечения безопасности данных преимущество отдавалось программным средствам защиты. Когда практика показала, что для обеспечения безопасности данных этого недостаточно, интенсивное развитие получили всевозможные устройства и системы. Постепенно, по мере формирования системного подхода к проблеме обеспечения безопасности данных, возникла необходимость комплексного применения методов защиты и созданных на их основе средств и механизмов защиты. Обычно на предприятиях в зависимости от объема хранимых, передаваемых и обрабатываемых конфиденциальных данных за информационную безопасность отвечают отдельные специалисты или целые отделы.

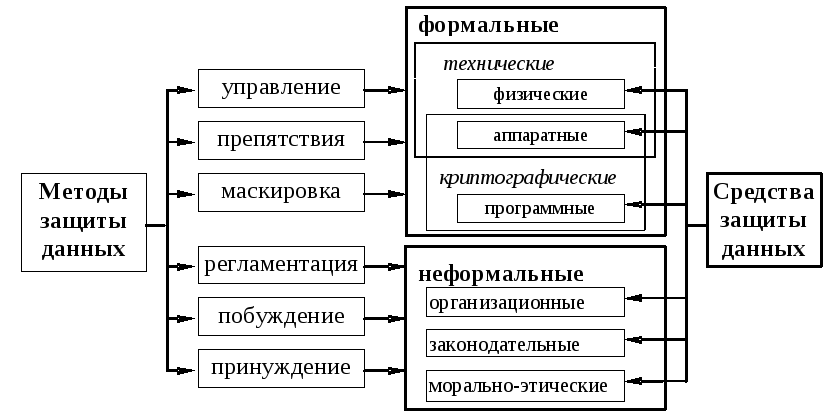

Рассмотрим кратко основные методы защиты данных(Рисунок 48).

У

Рисунок 48 -Классификация методов и

средств защиты данных

Препятствия физически преграждают нарушителю путь к защищаемым данным.

Маскировка представляет собой метод защиты данных путем их криптографического закрытия.

Регламентация как метод защиты заключается в разработке и реализации в процессе функционирования информационной системы комплексов мероприятий, создающих такие условия технологического цикла обработки данных, при которых минимизируется риск НСД к данным. Регламентация охватывает как структурное построение информационной системы, так и технологию обработки данных, организацию работы пользователей и персонала.

Побуждение состоит в создании такой обстановки и условий, при которых правила обращения с защищенными данными регулируются моральными и нравственными нормами.

Принуждение включает угрозу материальной, административной и уголовной ответственности за нарушение правил обращения с защищенными данными.

Криптографические средства защиты

Допуск пользователя и предоставление прав доступа.

Необходимы идентификация (определение «кто это» – группы и, возможно, имени для выяснения на какие действия он имеет право) и аутентификация (проверка подлинности, действительно ли «он это он») пользователя.

Например, при входе в систему пользователь вводит свое имя (идентификация) и пароль (аутентификация). В банкоматах: идентификация – ввод карточки, аутентификация – набор PIN (PersonaI Identification Number) кода. Могут использоваться токены – физические ключи или магнитные карты, которые пользователь вставляет в считывающее устройство (token – опознавательный знак).

Шифрование сообщений.

Для шифрования используются методы криптографии, для вскрытия (взлома) зашифрованных данных – методы криптоанализа.

Нужно использовать общеизвестные и проверенные алгоритмы шифрования (свой алгоритм может оказаться легко взламываемым) и промышленно выпускаемые пакеты программ (разработка своей программы очень трудоемка). При этом нельзя допустить расшифровку посторонними, знающими алгоритм и имеющими аналогичный пакет.

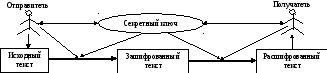

Традиционные методы шифрования (симметричное шифрование, шифрование с одним ключом, шифрование с закрытым ключом) – составитель и получатель сообщения знают секретный ключ (большое двоичное число), который используют для шифровки и расшифровки текста.

Упрощенно, можно представить ключ как матрицу, на которую умножаются блоки определенной длины двоичного представления исходного текста. Для расшифровки достаточно умножить на обратную матрицу. В реальных алгоритмах используют операции сдвига (блоки цифр увеличиваются на определенные величины) и перестановки (фрагменты блока меняются местами), последовательность и характеристики которых задаются ключом.

Наиболее распространен стандарт (алгоритм) симметричного шифрования DES (Data Encryption Standard), использующий 56-битовый закрытый ключ (реальная длина ключа 64 бита за счет информации для контроля) и опубликованный в 1977 году. При шифровании используются 16 проходов текста так, что каждый бит блока зашифрованного текста зависит от каждого бита блока исходного текста и каждого бита ключа.

Недостаток

любой системы симметричного шифрования

– нужен личный контакт обеих сторон

(не по сети, не компьютерный) для передачи

каждого секретного ключа без угрозы

перехвата.

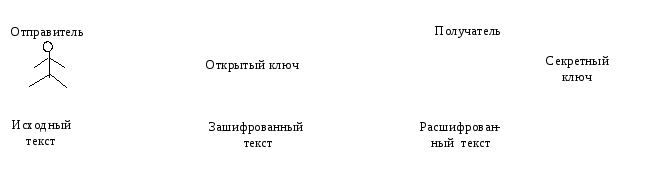

А

ссиметричные

системы шифрования (нетрадиционные

системы, шифрование с двумя ключами,

шифрование с открытым ключом)

– будущий получатель сообщения создает

два ключа: закрытый (секретный), который

сохраняет только у себя и открытый,

который по любому каналу, не скрывая,

передает будущему отправителю.

Зашифрованное отправителем с помощью

открытого ключа сообщение нельзя

расшифровать, не зная закрытый ключ.

ссиметричные

системы шифрования (нетрадиционные

системы, шифрование с двумя ключами,

шифрование с открытым ключом)

– будущий получатель сообщения создает

два ключа: закрытый (секретный), который

сохраняет только у себя и открытый,

который по любому каналу, не скрывая,

передает будущему отправителю.

Зашифрованное отправителем с помощью

открытого ключа сообщение нельзя

расшифровать, не зная закрытый ключ.

С помощью открытого ключа выполняются математические преобразования с блоками исходного текста. Для нахождения обратного преобразования нужно либо знать закрытый ключ, либо решить уравнение в целых числах, требующее перебора большого числа вариантов, не выполнимого за реальное время на самых мощных компьютерах. Условный иллюстрационный пример приведен в приложении.

Наиболее широко применяется для шифрования с открытым ключом алгоритм (система) RSA (по фамилиям авторов – Rivest, Shamir, Adleman), предложенный в 1978 году.

А

Рисунок 49 - Комбинированный

метод шифрованияе

Упрощенная иллюстрация ассиметричного шифрования алгоритмом RSA.

1)Задаемся двумя простыми числами, например, a=2, b=5*.

2)Находим их произведение N=2*5=10.

3)Находим функцию Эйлера F(N), равную количеству положительных чисел, не превосходящих N и взаимно простых с N (то есть не имеющих общих простых делителей с N). Оказывается, что при получении N по использованному правилу, F(N)= (a-1)*(b-1)=(2-1)*(5-1)=4.

4)Выбираем любое целое положительное число k, меньшее F(N) и взаимно простое с ним, например, k=3.

5)Числа N и k образуют открытый ключ и могут быть опубликованы.

6)Секретный ключ определяем как любое целое положительное число s, отвечающее условию (k*s)mod F(N) =1. В нашем примере требуется (3*s)mod 4 =1 и можно взять s=7.

7)Пусть теперь нужно зашифровать текст, представленный числом t=8.** Код этого числа c определяется по правилу c=(tk)mod N.

У нас c=(83)mod 10=(512)mod 10=2.

8)Оказывается, что, зная код c и секретный ключ s, легко восстановить исходный текст по правилу t=(cs)mod N. У нас t=(27)mod 10 = (128)mod 10 = 8, что соответствует действительности.

Лицо, не знающее секретный ключ s, может расшифровать его только рассчитав функцию Эйлера F(N), а затем решив уравнение (k*s)mod F(N) =1. Мы легко нашли F(N) по известной формуле, так как заранее знали простые числа a и b, образовавшие N. По современным представлениям, зная только N, восстановить a и b можно лишь алгоритмом перебора, требующем, при большом N, нереально больших затрат машинного времени.