- •Информатика и информационные технологии.

- •Основные задачи информатики.

- •Сигналы, данные, информация.

- •Измерение информации

- •Свойства информации

- •Кодирование информации.

- •Системы счисления.

- •Контрольные вопросы по первому разделу

- •Аппаратное обеспечение информационных технологий.

- •Структура и принципы функционирования эвм

- •Совершенствование и развитие внутренней структуры эвм

- •Архитектура современного персонального компьютера.

- •Основные характеристики пк

- •Типы памяти и запоминающие устройства

- •Устройства ввода информации

- •Устройства вывода данных: принтеры.

- •Устройство обмена данными – модем.

- •Перспективы развития вычислительных средств

- •Контрольные вопросы по второму разделу

- •Программное обеспечение.

- •Классификация программных продуктов

- •Операционные системы

- •Особенности операционных систем семейства Windows

- •Файловая структура системы Windows

- •Контрольные вопросы по третьему разделу

- •Разработка сложных документов с помощью текстового процессора Word

- •Возможности системы

- •Настройка системы

- •Правила работы с текстом

- •Разбивка документа на листы

- •Использование стилей для форматирования текста

- •Атрибуты форматирования абзаца

- •Атрибуты форматирования текста

- •Средства автоматизации на основе стилей.

- •Разработка таблиц

- •Разработка сложных таблиц

- •Сортировка содержимого таблицы

- •Использование списков в документе

- •Маркированный список

- •Виды вагонов:

- •Нумерованный список

- •Просим выслать на дискетах следующие деловые игры:

- •Многоуровневый список

- •Перечень товаров, хранящихся на складе №5

- •Особенности работы в редакторе формул

- •Создание иллюстраций

- •Редактор WordArt

- •Графический редактор

- •Контрольные вопросы по текстовому процессору (раздел 4)

- •Процессор электронных таблиц Microsoft Excel

- •Назначение процессора

- •Общие правила работы с книгами и листами

- •Основные типы данных

- •Форматирование таблиц и отдельных ячеек

- •Формулы

- •Особенности копирования формул

- •Функции

- •Использование строки формул для ввода и изменения формул

- •Основные причины возникновения ошибок

- •Диаграммы

- •Разработка новой диаграммы

- •Редактирование существующей диаграммы

- •Редактирование элементов диаграммы

- •Примеры оформления различных графиков и диаграмм

- •Использование логических функций

- •Работа с массивами

- •Решение системы линейных уравнений

- •Задача аппроксимации

- •Решение оптимизационных задач

- •Работа с большими таблицами и базами данных

- •Контрольные вопросы по процессору электронных таблиц (раздел 5)

- •Разработка презентаций с помощью программы PowerPoint

- •Правила разработки и представления презентаций

- •Способы создания презентаций

- •Итоговый слайд. Слайд повестки дня

- •Добавление в презентацию объектов

- •Создание гиперссылок

- •Произвольные показы

- •Добавление управляющих кнопок

- •Настройка эффектов перехода слайдов

- •Анимация содержимого слайдов

- •Вставка примечаний

- •Скрытые слайды

- •Рисование в процессе демонстрации презентации

- •Контрольные вопросы по презентациям (раздел 6)

- •Основные понятия по компьютерным сетям и Интернет

- •Виды компьютерных сетей

- •Глобальная сеть Интернет

- •Информационные службы глобальной сети Интернет

- •Адресация в Интернете

- •Всемирная паутина и гипертексты в Интернете.

- •Контрольные вопросы по компьютерным сетям и Интернет(раздел7)

- •Основы защиты информации

- •Информационная безопасность и её составляющие

- •Основные угрозы безопасности данных

- •Основные методы и средства защиты данных

- •Криптографические средства защиты

- •Допуск пользователя и предоставление прав доступа.

- •Шифрование сообщений.

- •Цифровая подпись (эцп – электронная цифровая подпись).

- •Защита от вирусов и вредоносных программ

- •Основные признаки проявления вирусов в компьютере

- •Классификация антивирусных средств.

- •Защита в сети (сетевая безопасеность).

- •Мероприятия по защите информации от компьютерных вирусов

- •Мероприятия по защите информации от случайного удаления

- •Мероприятия по защите информации от сбоев в работе устройств

- •Контрольные вопросы по компьютерной безопасности( тема№8)

- •Модели решения функциональных и вычислительных задач.

- •Моделирование как метод познания.

- •Классификация моделей.

- •Классификация задач, решаемых с помощью моделей.

- •Методы и технологии моделирования.

- •Контрольные вопросы по моделированию( тема№9)

- •Языки программирования

- •Алгоритм и программа

- •Формы представления алгоритмов

- •Основные алгоритмические конструкции

- •Языки программирования

- •Уровни языков программирования

- •Поколения языков программирования

- •Классификация и обзор языков программирования

- •Объектно-ориентированное программирование (ооп)

- •Декларативные языки программирования

- •Языки программирования баз данных

- •Языки программирования для компьютерных сетей

- •Основы программирования на vba (visual basic for application)

- •Редактор Visual Basic for Application

- •Структура программ на языке Visual Basic

- •Этапы создания проекта программы

- •Грамматика языка программирования vba

- •Объекты используемые в vba

- •Переменные и константы

- •Типы данных

- •Операторы для реализации основных алгоритмических конструкций

- •Линейные алгоритмы. Оператор присваивания.

- •Разветвляющаяся алгоритмы. Условные операторы

- •If Условие Then Оператор1 Else Оператор2

- •Select Case арифметическое или текстовое выражение

- •Циклические алгоритмы. Цикл с параметром

- •Циклические алгоритмы. Циклы с предусловием и постусловием

- •Массивы

- •Объявление одномерных массивов

- •Dim a (200) As Single, n, Ct, I As Integer,

- •Макросы

- •Обработка строковых выражений

- •Контрольные вопросы по языкам программирования ( разделы №10 и №11)

- •Информационные технологии управления данными.

- •Основные понятия теории баз данных

- •Уровни моделей данных

- •Типы модели данных и виды взаимосвязей.

- •Реляционная модель данных.

- •Основные возможности системы управления базами данными Microsoft Access

- •Создание новой базы данных

- •Создание новой таблицы базы данных

- •Типы данных

- •Общие свойства поля

- •Отличие свойств «Формат поля» и свойство «Маска ввода».

- •Пример создания базы данных с одной таблицей

- •Запросы системы Access

- •Qbe запросы на выборку

- •Правила заполнения бланка запросов

- •Виды условий отбора

- •Примеры описания различных запросов на выборку информации.

- •Вычисляемые поля

- •Использование построителя выражений при разработке запроса

- •Основные встроенные функции Access

- •Использование групповых операций в запросах

- •Порядок создания запроса с использованием групповых операций

- •О структурированном языке запросов sql

- •Работа с более сложными базами данных.

- •Разработка форм для загрузки, просмотра и корректировки данных

- •Основы конструирования формы

- •Разработка отчетов

- •Контрольные вопросы по базам данных (разделы №12 и №13)

- •Литература

- •Содержание

Основы защиты информации

В связи с все возрастающей ролью информации в жизни общества вопросы информационной безопасности занимают особое место и требуют к себе все большего внимания. Первичным является понятие информационной безопасности - это защищенность информации и поддерживающей инфраструктуры от случайных или преднамеренных воздействий естественного или искусственного характера, чреватых нанесением ущерба владельцам или пользователям информации.

Безопасность данных - такое состояние хранимых, обрабатываемых и принимаемых данных, при которых невозможно их случайное или преднамеренное получение, изменение или уничтожение.

Защита данных - совокупность целенаправленных действий и мероприятий по обеспечению безопасности данных. Таким образом, защита данных есть процесс обеспечения безопасности данных, а безопасность - состояние данных, конечный результат процесса защиты. Защита данных осуществляется с использованием методов (способов) защиты.

Метод (способ) защиты данных - совокупность приемов и операций, реализующих функции защиты данных. Примерами их могут служить, например, методы шифрования и паролирования.

На основе методов защиты создаются средства защиты (например, устройства шифрации/дешифрации, программы анализа пароля, датчики охранной сигнализации и т.д.).

Механизм защиты - совокупность средств защиты, функционирующих совместно для выполнения определенной задачи по защите данных (криптографические протоколы, механизмы защиты операционных систем и т.д.).

Система обеспечения безопасности данных (СОБД) - совокупность средств и механизмов защиты данных основана на концептуальной модели безопасности информации(Рисунок 46)

Рисунок 46 -Концептуальная

модель безопасности информации

Информационная безопасность и её составляющие

Гарантами национальной безопасности РФ являются: Президент РФ, а также законодательные и иные правовые акты РФ, регулирующие правовые отношения в сфере информационной безопасности (ИБ) и защиты государственной тайны.

Угрозами информационной войны для РФ являются: значительная протяженность территории и открытость границ.

Концепция системы защиты от информационного оружия должна включать в себя:

механизмы защиты пользователей от различных типов и уровней угроз для национальной информационной инфраструктуры;

процедуры оценки уровня и особенностей атаки против национальной инфраструктуры в целом и отдельных пользователей;

признаки, сигнализирующие о возможном нападении.

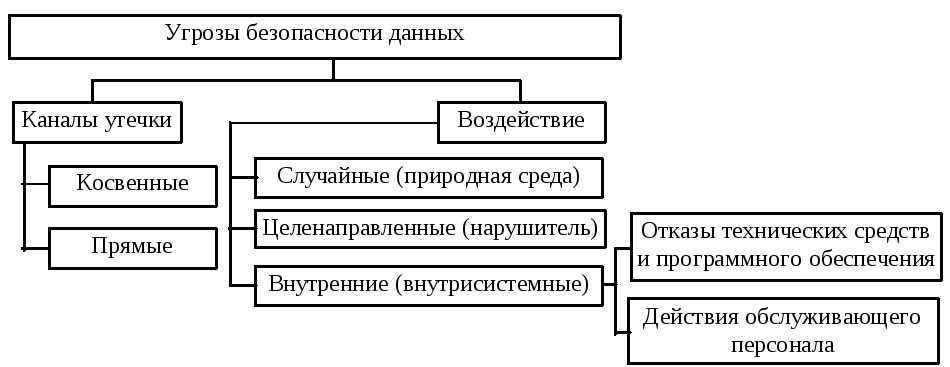

Основные угрозы безопасности данных

Для того чтобы сформулировать главную цель защиты данных, необходимо определить потенциально существующие возможности нарушения безопасности хранимых, обрабатываемых и передаваемых данных. Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно используют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения информационной безопасности.

П

Рисунок 47 -Классификация угроз

безопасности данных

Воздействия, в результате которых может быть нарушена безопасность данных, включают в себя:

случайные воздействия природной среды (ураган, пожар и т.п.);

целенаправленные воздействия нарушителя (шпионаж, разрушение компонентов ин формационной системы, использование прямых каналов утечки данных);

внутренние возмущающие факторы (отказы аппаратуры, ошибки в математическом и программном обеспечении, недостаточная подготовка персонала и т.д.).

Под каналом утечки данных будем понимать потенциальную возможность нарушителю получить доступ к НСД, которая обусловлена архитектурой, технологической схемой функционирования информационной системы, а также существующей организацией работы с данными. Все каналы утечки данных можно разделить на косвенные и прямые.

Косвенными называются такие каналы утечки, использование которых для НСД не требует непосредственного доступа к техническим устройствам информационной системы. Они возникают, например, вследствие недостаточной изоляции помещений, просчетов в организации работы с данными и предоставляют нарушителю возможность применения подслушивающих устройств, дистанционного фотографирования, перехвата электромагнитных излучений, хищения носителей данных и отходов и т.п.).

Прямые каналы утечки данных требуют непосредственного доступа к техническим средствам информационной системы и данным. Наличие прямых каналов утечки обусловлено недостатками технических и программных средств защиты, ОС, СУБД, математического и программного обеспечения. Прямые каналы утечки данных позволяют нарушителю подключиться к аппаратуре информационной системы, получить доступ к данным и выполнить действия по анализу, модификации и уничтожению данных.

Технические каналы утечки информации классифицируются по физической природе носителя. С учетом физической природы путей переноса информации каналы утечки данных можно классифицировать на следующие группы:

визуально-оптические - источником информации здесь служит, как правило, непосредственное или удаленное наблюдение (в том числе и телевизионное);

акустические - источником информации здесь служат речь и шумы, средой распространения звука являются воздух, земля, вода, строительные конструкции (кирпич, железобетон, металлическая арматура и др.);

электромагнитные (включая магнитные и электрические) - источником информации здесь служат различные провода и кабели связи, создающие вокруг себя магнитное и электрическое поле, информацию с которых можно перехватить путем наводок на другие провода и элементы аппаратуры в ближней зоне их расположения;

материально-вещественные (бумага, фото, магнитные носители и т.д.).