- •Глава 16 – Основы сетевой безопасности.

- •16.0 Введение.

- •16.0.1 Почему я должен выполнить этот модуль?

- •16.0.2 Что я буду изучать в этом модуле?

- •16.1 Угрозы безопасности и уязвимости

- •16.1.1 Типы угроз

- •16.1.2 Типы уязвимостей

- •16.1.3 Физическая защита

- •16.1.4 Проверьте свое понимание темы Угрозы и уязвимости ip.

- •16.2 Сетевые атаки

- •16.2.1 Типы вредоносного по

- •16.2.2 Разведывательные атаки

- •16.2.3 Атаки доступа

- •16.2.4 Атаки типа «отказ в обслуживании» (DoS-атаки)

- •16.2.5 Убедитесь, что вы правильно поняли тему - Сетевые атакиНачало формы

- •16.2.6 Лабораторная работа. Изучение угроз безопасности сети

- •Часть 1: Изучение веб-сайта sans

- •Часть 2: Определение новых угроз безопасности сети

- •Часть 3: Подробное описание отдельной угрозы безопасности сети

- •16.3 Защита от сетевых атак

- •16.3.1 Углубленный подход к защите

- •16.3.2 Сохранить резервные копии

- •16.3.3 Резервное копирование, обновление и установка исправлений

- •16.3.4 Аутентификация, авторизация и учет

- •16.3.5 Межсетевые экраны

- •16.3.6 Типы брандмауэров

- •16.3.7 Безопасность оконечных устройств

- •16.3.8 Убедитесь, что вы правильно поняли тему - Нейтрализация сетевых атак

- •16.4 Обеспечение безопасности устройств

- •16.4.2 Пароли

- •16.4.3 Расширенная защита пароля

- •16.4.4 Активация подключения по ssh

- •16.4.5 Отключите неиспользуемые службы

- •16.5.4 Контрольная по модулю - Принципы обеспечения безопасности сети

16.2.2 Разведывательные атаки

Помимо атак с использованием вредоносного кода сети также могут стать целью различных сетевых атак. Сетевые атаки можно разделить на три основные категории:

**Разведывательные атаки — обнаружение и сопоставление систем, служб или уязвимостей.

**Атаки доступа — несанкционированные действия с данными, доступ к системе или использование прав пользователя.

**Отказ в обслуживании — отключение или повреждение сетей, систем или служб.

Злоумышленники извне могут использовать инструменты Интернета, например программные средства nslookup и whois, которые позволяют с легкостью определить пространство IP-адресов, назначенное определенной корпорации или юридическому лицу. После определения пространства IP-адресов злоумышленник может отправить команду ping для проверки связи с общедоступными IP-адресами, чтобы выявить активные адреса. Для автоматизации этого этапа хакер может использовать инструмент эхо-тестирования, например, fping или gping. Систематически отправляет эхо-запросы на все сетевые адреса в заданном диапазоне или подсети. Этот процесс можно сравнить с просмотром раздела телефонной книги и звонком на каждый из номеров, чтобы проверить, кто ответит.

Для просмотра анимации по атакам, щелкните каждый тип инструмента разведывательной атаки.

Интернет запросы

Нажмите Воспроизведение на рисунке для просмотра анимации. Хакер ищет исходную информацию о целевом объекте. Можно использовать различные инструменты, в том числе поиск Google, веб-сайт организаций, Whois и многое другое.

Эхо-тестирование адресов

Нажмите Воспроизведение на рисунке для просмотра анимации. Злоумышленник теперь может инициировать проверку связи, чтобы определить, какие IP-адреса являются активными.

Сканирование портов

Нажмите кнопку Play (Воспроизведение), чтобы просмотреть анимацию, иллюстрирующую хакера, выполняющего сканирование портов с помощью программы Nmap для обнаружения активных IP-адресов.

16.2.3 Атаки доступа

Атаки доступа используют известные уязвимости в сервисах аутентификации, FTP- и веб-сервисах, чтобы получить доступ к учетным записям в Интернете, конфиденциальным базам данных и другой конфиденциальной информации. Атака доступа позволяет злоумышленнику получить несанкционированный доступ к данным, для просмотра которого у него нет прав. Атаки доступа можно разделить на четыре типа: атаки с паролем, использование доверия, перенаправление портов и «человек-в-середине».

Нажмите каждую кнопку для объяснения каждого типа топологии и каждого типа точек.

Подбор пароля

Злоумышленники могут подобрать пароль несколькими способами

Атаки методом грубой силы

Атака троянами

Анализаторы пакетов

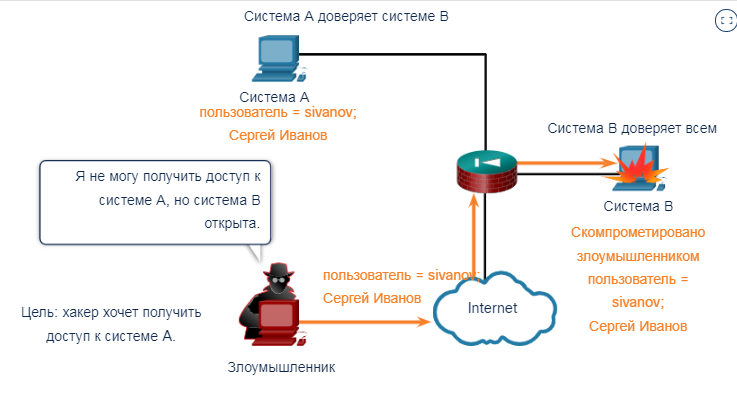

Злоупотребление доверием

При атаке с злоупотреблением доверия злоумышленник использует несанкционированные привилегии для получения доступа к системе, что может поставить под угрозу цель. Нажмите кнопку Play (Воспроизведение) в анимации, чтобы просмотреть пример злоупотребления доверием.

16.2.4 Атаки типа «отказ в обслуживании» (DoS-атаки)

Атаки типа «отказ в обслуживании» (DoS-атаки) широко распространены, и их последствия устранить труднее всего. Однако, ввиду простоты реализации DoS-атак и потенциально существенного вреда от них администраторы безопасности должны уделять таким атакам особое внимание.

DoS-атаки могут принимать различные формы. В конечном счете такие атаки, потребляя системные ресурсы, мешают авторизованным пользователям использовать службу. Для предотвращения DoS-атак важно следить за тем, чтобы на компьютере были установлены актуальные обновления для системы безопасности как для ОС, так и для приложений.

Нажмите каждую кнопку для примера DoS и распределенных DoS (DDoS) атак.

DoS-атака

DoS-атаки представляют высокий риск, поскольку могут легко нарушить обмен информацией и вести к крупным потерям времени и средств. Проводить такие атаки относительно несложно, это под силу даже неопытным злоумышленникам.

Нажмите кнопку Play (Воспроизведение), чтобы посмотреть анимацию, иллюстрирующую DoS-атаку.

DDoS-атака

Распределенные атаки типа «Отказ в обслуживании» (DDoS) похожи на DoS-атаки, но проводятся скоординировано из нескольких источников. Например, злоумышленник создает сеть зараженных хостов, известных как зомби. Сеть зомби называется ботнетом. Актер угрозы использует программу командования и управления (CnC), чтобы инструктировать ботнет зомби выполнять DDoS-атаку.

Нажмите кнопку Play (Воспроизведение), чтобы просмотреть анимацию DDoS-атаки.