- •Глава 16 – Основы сетевой безопасности.

- •16.0 Введение.

- •16.0.1 Почему я должен выполнить этот модуль?

- •16.0.2 Что я буду изучать в этом модуле?

- •16.1 Угрозы безопасности и уязвимости

- •16.1.1 Типы угроз

- •16.1.2 Типы уязвимостей

- •16.1.3 Физическая защита

- •16.1.4 Проверьте свое понимание темы Угрозы и уязвимости ip.

- •16.2 Сетевые атаки

- •16.2.1 Типы вредоносного по

- •16.2.2 Разведывательные атаки

- •16.2.3 Атаки доступа

- •16.2.4 Атаки типа «отказ в обслуживании» (DoS-атаки)

- •16.2.5 Убедитесь, что вы правильно поняли тему - Сетевые атакиНачало формы

- •16.2.6 Лабораторная работа. Изучение угроз безопасности сети

- •Часть 1: Изучение веб-сайта sans

- •Часть 2: Определение новых угроз безопасности сети

- •Часть 3: Подробное описание отдельной угрозы безопасности сети

- •16.3 Защита от сетевых атак

- •16.3.1 Углубленный подход к защите

- •16.3.2 Сохранить резервные копии

- •16.3.3 Резервное копирование, обновление и установка исправлений

- •16.3.4 Аутентификация, авторизация и учет

- •16.3.5 Межсетевые экраны

- •16.3.6 Типы брандмауэров

- •16.3.7 Безопасность оконечных устройств

- •16.3.8 Убедитесь, что вы правильно поняли тему - Нейтрализация сетевых атак

- •16.4 Обеспечение безопасности устройств

- •16.4.2 Пароли

- •16.4.3 Расширенная защита пароля

- •16.4.4 Активация подключения по ssh

- •16.4.5 Отключите неиспользуемые службы

- •16.5.4 Контрольная по модулю - Принципы обеспечения безопасности сети

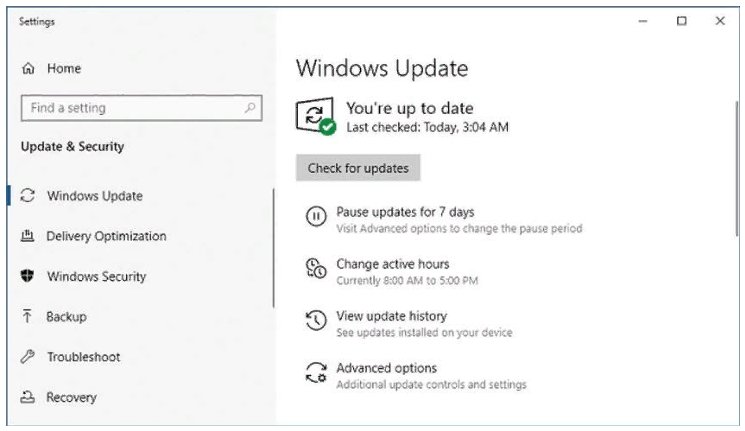

16.3.3 Резервное копирование, обновление и установка исправлений

Актуальные обновления в соответствии с новейшими разработками обеспечивают более эффективную защиту от сетевых атак. По мере появления новых вредоносных программ предприятиям рекомендуется постоянно следить за обновлением антивирусного программного обеспечения до последних версий.

Наиболее действенный метод минимизации последствий атаки вируса-червя — загрузить обновления для системы безопасности с сайта поставщика операционной системы и установить соответствующие обновления на все уязвимые копии систем. Управление несколькими системами включает в себя создание образа стандартного программного обеспечения (операционные системы и подтвержденные приложения, авторизованные для использования в клиентских системах), развертывание которых выполняется в новых или обновленных системах. Тем не менее, требования к безопасности меняются, и для развернутых систем может потребоваться установка обновленных исправлений безопасности.

Одно из решений для управления критически важными исправлениями безопасности заключается в том, чтобы убедиться, что все конечные системы автоматически загружают обновления, как показано на рисунке для Windows 10. Исправления безопасности загружаются и устанавливаются автоматически без вмешательства пользователя.

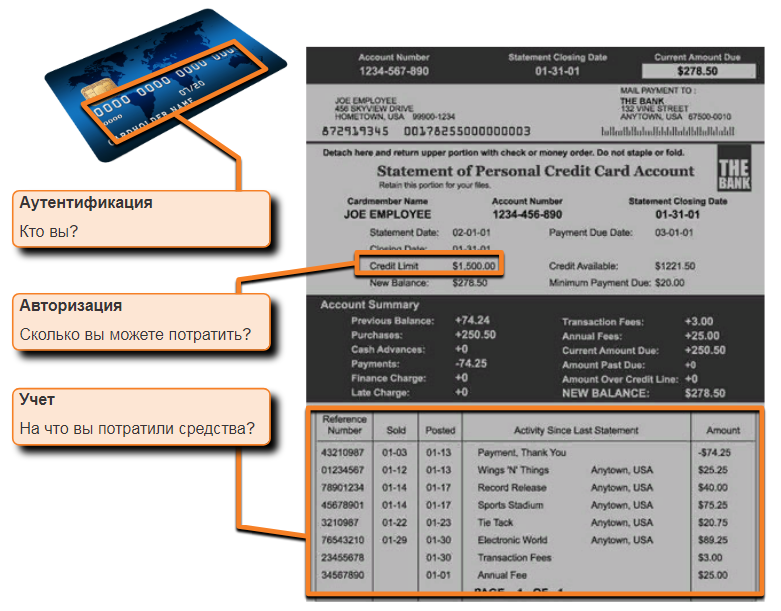

16.3.4 Аутентификация, авторизация и учет

Все сетевые устройства должны быть надежно настроены для предоставления доступа только авторизованным лицам. Такие службы по обеспечению сетевой безопасности, как аутентификация, авторизация и учет (Authentication, authorization, and accounting, ААА), являются базовой инфраструктурой, которая устанавливает средства контроля доступа на каком-либо сетевом устройстве.

Сочетание служб аутентификации, авторизации и учета — это метод, позволяющий контролировать вход разрешенных пользователей (аутентификация), какие действия они могут выполнять, находясь в сети (авторизация), а также следить за их действиями во время доступа к сети (учет).

Концепция служб аутентификации, авторизации и учета (AAA) похожа на использование кредитной карты. Кредитная карта определяет, кто может ею пользоваться, какую сумму можно потратить, а также ведет учет товаров, на которые пользователь тратит деньги, как показано на рисунке.

16.3.5 Межсетевые экраны

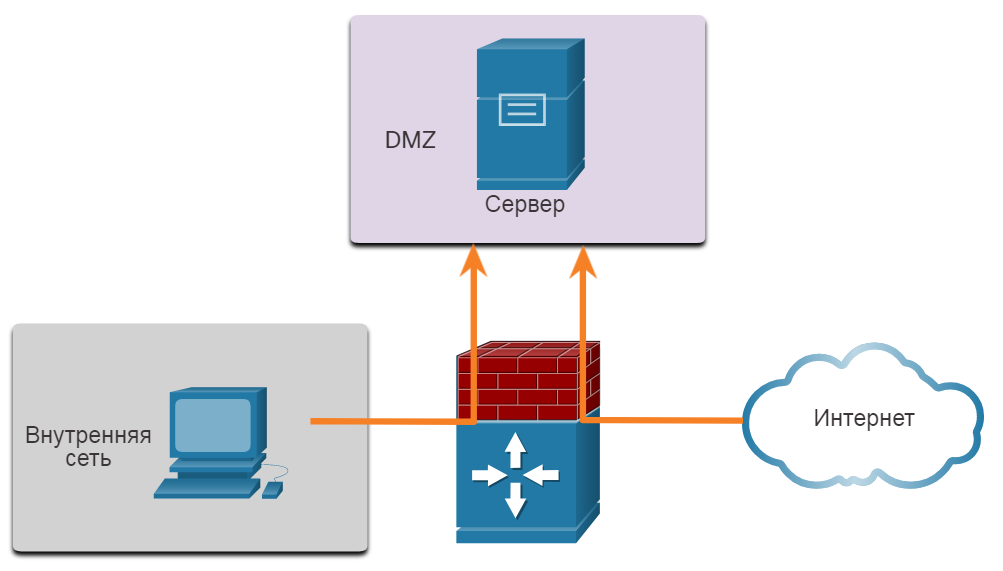

Межсетевой экран — одно из наиболее эффективных средств безопасности для защиты пользователей сети от внешних угроз. Межсетевой экран защищает компьютеры и сети, предотвращая нежелательный трафик при входе в внутренние сети.

Межсетевой экран ставится между двумя (или более) сетями и контролирует трафик между ними, а также позволяет предотвратить несанкционированный доступ. Например, в верхней топологии на рис. 1 показано, как межсетевой экран разрешает трафик от хоста внутренней сети, чтобы выйти из сети и вернуться во внутреннюю сеть. В нижней топологии показано, как трафик, инициированный внешней сетью (например, Интернет), получает доступ к внутренней сети.

Принцип работы межсетевого экрана

Брандмауэр позволяет внешним пользователям контролировать доступ к определенным службам. Например, серверы, доступные внешним пользователям, обычно размещаются в специальной сети, которая называется демилитаризованной зоной (DMZ), как показано на рисунке. DMZ позволяет сетевому администратору применять определенные политики для хостов, подключенных к этой сети.

Топология брандмауэра с DMZ