- •1. Организационная структура предприятия. Информационные процессы. Классификация структур управления.

- •Структура системы управления эконом объектом

- •2. Понятие информационн системы (ис). Классификация ис.

- •3. Архитектура ис, типы архитектур

- •4. Этапы развития и базовые стандарты ис.

- •6 Билет (рис информ модель предприят)

- •6. Информационная модель предприятия. Информационн потоки, источники и потребители инф-ии

- •7. Информационное обеспечение ис и требования к нему.

- •8. Информационные ресурсы, информационные продукты и услуги.

- •9 Классификация информационных ресурсов.

- •10. Информационные ресурсы ис. Корпоративные бд. Единое информационное пространство орг-ии. Электронный документооборот.

- •11. Проблемы создания информационн ресурсов и обеспеч доступа к ним.

- •12. Понятие, компоненты и уровни зрелости ит-инфр-ры предприятия.

- •13. Способы организации ит-инфраструктуры: центр обработки данных (цод) и его компоненты, виртуальный цод.

- •14. Корпоративные информационные системы (кис). Осн компоненты и требования к кис.

- •15. Технологии интеграции ис. Технологии открытых систем. Эталонная модель среды и взаимосвязи открытых систем.

- •16. Технич обеспеч-е ит-инфрастр-ры ис: компоненты и требов-я к нему

- •17. Технические средства front- и back-офиса ис в предметной области. Критерии выбора технических средств для ис в предметной области

- •18. Корпоративная сеть предпр-я: назнач-е, структура и осн компоненты

- •19. Сети Интранет и Экстранет. Требования, предъявляемые к кс.

- •20. Организация сетевого доступа к ресурсам ис.

- •21. Администрирование кс.

- •22. Программное обеспечение (по) ис: состав и требования к нему.

- •23. Сегментация рынка прикладного по для ис.

- •24. Предметно-ориентированное прикладное по предметной области.

- •25.Интегрированное прикладное по

- •26. Критерии выбора по для ит-инфрастуктуры

- •Критерии, характеризующие разработчика по:

- •Критерии, характеризующие по:

- •27. Тенденции развития по

- •28. Понятие искусственного интеллекта (ии), направления использов-я ии

- •29. Математические модели и методы искусственного интеллекта.

- •30. Системы ии и их роль в поддержке управленческих решений.

- •31. Аналитическая обработка данных и ее системы (оlap).

- •12 Определяющих принципов olap сформулировал е. Ф. Кодд:

- •32.Интеллектуальный анализ данных (Data Mining) и знаний (Knowledge Мining). Упр-ние и анализ больших объемов данных (Big data). Системы бизнес-аналитики (Business Intelligence, bi).

- •33. Управление знаниями и системы управления знаниями

- •34. Экспертные системы (эс): назнач-е, классификация и осн компоненты

- •35. Системы поддержки принятия решений (сппр): назначение и классификация. Основные компоненты сппр.

- •1. По взаимодействию с пользователем выделяют:

- •2. По способу поддержки различают:

- •3. По сфере использования выделяют:

- •36. Интеллектуальные агенты: назначение и классификация.

- •37. Роль и место системы ии в информационных системах.

- •38. Понятие информационной безопасности ис

- •39.Угрозы информационной безопасности ис и их классификация.

- •40. Методы и ср-ва защиты инф-ии. Криптографический метод защиты. Электронная цифровая подпись. Компьютерная стеганография и др.

- •41. Оценка инф безоп-и ис: стандарты и классы иб, требования к иб

- •42. Правовое обеспечение ис. Политика безопасности предприятия. Государственное законодательство в области инф безопасности ис.

- •44. Проектирование ис. Подходы к нему и методологии.

- •46. Оценка качества ис. Критерии качества ис.

- •47 Реинжиниринг ис, его место в жизненн цикле ис, методы и технологии

- •48. Сетевая экономика

- •49 Электронный бизнес. Модели электронного бизнеса.

- •51. Роль социальных сетей в экономике.

41. Оценка инф безоп-и ис: стандарты и классы иб, требования к иб

Система стандартов в области компьютерной безопасности включает более десяти документов. Этот список возглавляют «Критерии оценки безопасности компьютерных систем», которые по цвету обложки чаще называют «Оранжевой книгой». В ней выделены четыре основные группы безопасности, которые в свою очередь делятся на классы безопасности.

Группа – класс:

D – нулевой уровень – D.

С – низкий уровень – C1 и С2.

В – средний уровень – В1, В2 и В3.

А – высший уровень – А.

1) Класс D – системы, оценка которых выявила их несоответствие требованиям всех др классов;

2) Класс С1 - инф системы, кот должны управляться доступом именованных пользователей к именованным объектам, + система должна обеспечивать корректность путем периодической проверки и должна быть защищена от внешних воздействий и попыток слежения за ходом работы;

3) Класс С2 исп-ся в дополнение к требованиям С1 + все объекты должны подвергаться контролю доступа, каждый пользователь должен уникально идентифицироваться + созд-е, поддержка и защита журнала регистрац операц с доступом к объектам;

4) Класс В1 исп-ся в дополнение к С2 + каждый объект ИС имеет опред идентификационную метку + есть принудительные управл-е доступом к объетам + есть неформальная или формальная модель политики безоп-ти;

5) Класс В2 исп-ся в дополнение к В1+ возможность регистрации событий, связанная с организацией тайных каналов обмена инф-ии + система должна быть структурированной и устойчивой к попыткам проникновения злоумышленника + уменьшение пропускной способн-и тайных каналов;

6) Класс В3 исп-ся в дополнение к В2 + есть списки управл-я доступом с указ-ем разрешающих режимов + возм-ть регистрации накопления событий, угрожающих политике ИБ + механизм восстановления после сбоя без ослабления защиты;

7) Класс А1 исп-ся в дополнение к В3 + тестирование демонстрирует, что реализация ИС соответствует формальным спецификациям + механизм управления ИБ распространяется на весь жизненный цикл и все компоненты ИС.

42. Правовое обеспечение ис. Политика безопасности предприятия. Государственное законодательство в области инф безопасности ис.

Правовое обеспечение безопасности информационной системы — это совокупность правовых норм, определяющих создание, юридический статус и функционирование ИС, регламентирующих порядок получения, преобразования и использования информации.

Цель правового обеспечения — соблюдение законности на всех этапах жизненного цикла ИС.

Всю совокупность документов, обеспечивающих безопасность ИС, можно разделить на несколько групп в зависимости от масштаба использования и этапов функционирования ИС: общее и локальное (для разработки ИС и при функционировании ИС).

Общее правовое обеспечение регулирует функционирование любой ИС и включает нормативно-правовые акты на государственном уровне, например:

• Закон Республики Беларусь «Об информации, информатизации и защите информации» от 2008 г.;

• Закон Республики Беларусь «Об электронном документе и электронной цифровой подписи», вступивший в силу в 2011 г.;

• Указ Президента Республики Беларусь от 25.10.2011 г. № 486 «О некоторых мерах по обеспечению безопасности критически важных объектов информатизации» и др.

Локальное правовое обеспечение регулирует функционирование конкретной ИС и включает приказы, инструкции и другие нормативные документы на уровне предприятия.

Правовое обеспечение на этапе разработки ИС представляет собой нормативные акты по договорным отношениям между разработчиком и заказчиком: техническое задание, технический проект, акты выполненных работ, акты внедрения и др.

Правовое обеспечение при функционировании ИС определяет статус ИС и порядок работы с ее ресурсами. К этой группе нормативных актов относятся:

• устав предприятия;

• коллективный трудовой договор;

• трудовые договоры с сотрудниками предприятия;

• правила внутреннего распорядка служащих предприятия;

• должностные обязанности работников;

• инструкции, положения, памятки и др.

Сводом основных документов, регламентирующих мероприятия по обеспечению информационной безопасности предприятия, является Политика безопасности.

Политика информационной безопасности — совокупность документированных управленческих решений и разработанных мер, направленных на защиту информационных ресурсов в частности: защиту объектов информационной системы; процессов, процедур и программ обработки информации; каналов связи, а также на управление системой защиты.

Политика информационной безопасности оформляется в виде документированных требований на информационную систему предприятия, разделенных на три уровня:

1) документы верхнего уровня отражают соответствие системы защиты информации организации государственным и международным требованиям и стандартам в этой области.

2) документы среднего уровня касаются реализации конкретных мероприятий обеспечения информационной безопасности, поэтому являются конфиденциальными.

3) документы нижнего уровня конкретизируют выполнение тех или иных решений по обеспечению безопасности.

На практике при разработке Политики информационной безопасности все ее документы можно сгруппировать по назначению в следующие разделы:

• организационный — описание подразделений, комиссий, групп и т.д., отвечающих за работы в области информационной безопасности;

• классификационный — описание имеющихся на предприятии материальных и информационных ресурсов и необходимого уровня их защиты;

• штатный — описание обязанностей и ответственности персонала по обеспечению безопасности и порядка реагирования на нарушение установленного режима информационной безопасности;

• физической защиты — описание методов и средств физической защиты информации;

• управления доступом к производственной информации — установка прав и регламентов доступа к информации отдельных категорий и конкретных работников;

• юридический — для подтверждения соответствия политики информационной безопасности текущему законодательству.

Таким образом, совокупность рассмотренных методов и средств защиты информации при поддержке их использования нормативно-правовой базой позволит любому предприятию организовать достойное противостояние любым угрозам информационной безопасности.

43. Жизненный цикл (ЖЦ) ИС. Стандарты этапы и модели разработки ИС, формируемые док-ты. Роль заказчика и разработчика ИС в формировании требований к ней.

Жизненный цикл информационной системы (ЖЦ ИС) - непрерывный процесс, начинающийся с момента принятия решения о создании информационной системы и заканчивающийся в момент полного изъятия ее из эксплуатации.

Этапы создания ИС:

1) Предпроектный анализ:

предпроектное обследование объекта автоматизации, обоснование необходимости создания ИС;

формирование требований пользователей к ИС, разработка технического задания на создание ИС.

2) Проектирование:

техническое проектирование

рабочее проектирование

3) Разработка (реализация):

разработка и тестирование ПО

наполнение БД;

установка ПО.

4) Внедрение:

ввод в эксплуатацию ПО;

тестирование системы.

5) Сопровождение — гарантийное и постгарантийное обслуживание системы

Существует ряд стандартов и методик, используемых при разработке КИС:

- ISO/IEC 12207 – стандарт на процессы и организацию жизненного цикла, который распространяется на все виды программного обеспечения;

- Rational Unified Process (RUP) – итеративная методология разработки;

- Rapid Application Development (RAD) – методология быстрой разработки приложений, представляющая комплекс специальных инструментальных средств, позволяющих оперировать с определенным набором графических объектов, функционально отображающих отдельные компоненты приложений;

- Custom Development Method (CDM) – методология по разработке прикладных информационных систем, рассчитанных на использование в проектах с применением компонентов Oracle.

К осн процессам относятся заказ, поставка, разработка, эксплуатация и сопровождение.

К вспомогат процессам относятся документиров-е, управл-е конфигурацией, обеспеч-е качества, верификация, аттестация, совместный анализ, аудит, решение проблем.

К организационн процессам относятся управление, создание инфраструктуры, усовершенствование, обучение.

Помимо описания процессов жизненного цикла ИС в стандарте приводятся определения основных сторон, реализующих данные процессы.

Заказчик — организация, которая приобретает или получает услугу от поставщика.

Разработчик — организация, выполняющая работы.

Поставщик — организация, которая заключает договор с заказчиком на поставку системы.

Наиболее распространенными моделями ЖЦ ИС являются: каскадная, поэтапная модель с промежуточным контролем, спиральная.

Каждая из них может быть использована самостоятельно или скомбинирована с другими для создания гибридной модели жизненного цикла.

Каскадная (водопадная) модель — модель процесса разработки ИС, в которой все стадии разработки выполняются последовательно с формированием полного комплекта документации после каждой из них.

Преимущества каскадной модели:

• законченный набор проектной документации

• планирование сроков завершения всех работ и соответствующие затраты.

Недостатки каскадной модели:

• изъяны разрабатываемой системы могут быть выявлены только после завершения всех работ;

• качество разрабатываемой системы заказчиком не контролируется

• не позволяет внести корректировку в процессе разработки системы;

• корректировка задания заказчика возможна только при повторной разработке системы.

Каскадная модель хорошо зарекомендовала себя при построении относительно простых ИС.

Поэтапная модель с промежуточным контролем - это модель разработки ИС с циклами обратных связей между стадиями которые позволяют не только корректно исправлять обнаруженные недостатки в системе, но и совершенствовать ее функционал в рамках сформулированных заказчиком требований.

Преимущества поэтапной модели с промежуточным контролем:

• возможность внести корректировки в процессе разработки;

• возможность возврата на предыдущие этапы разработки.

Недостатки поэтапной модели с промежуточным контролем:

• разработка может быть сильно затянута во времени из-за возвратов на предыдущие этапы и дублирования работ;

• пользователь видит систему в рабочем состоянии только после завершения всех работ;

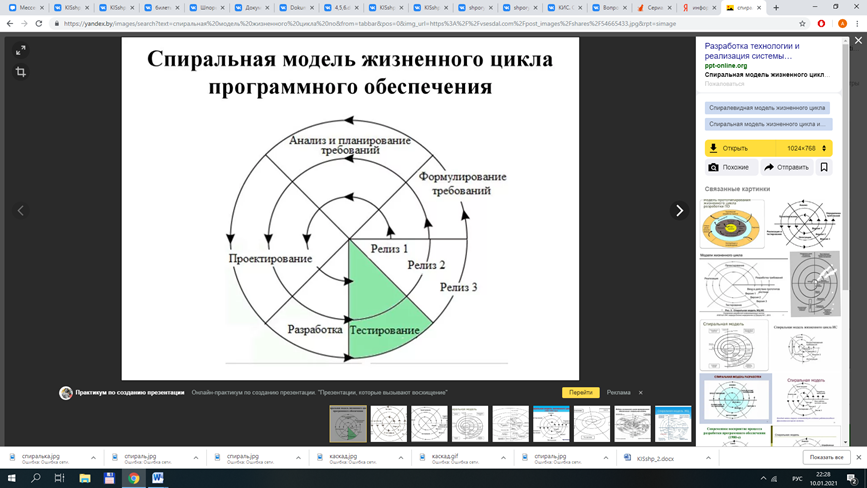

Спиральная модель — итеративная модель разработки ИС через прототипы.

Главная задача каждой итерации — максимально быстро создать работоспособный продукт и продемонстрировать его заказчику (будущему пользователю) ИС.

На этапах анализа и проектирования ИС разработчик проверяет и обосновывает реализуемость технических решений путем создания прототипов. На каждом витке спирали разработчик и заказчик совместно уточняют цели и характеристики проекта, определяют его качество, планируют работы следующего витка спирали. Таким образом происходит последовательная детализация проекта ИС разработчиком, формируется обоснованный его вариант, который доводится до реализации.

Недостатки спиральной модели:

• повышается стоимость создания программ для данной модели;

• «спираль» может продолжаться до бесконечности, поскольку каждая ответная реакция заказчика на созданную версию может порождать новый цикл, что отдаляет окончание работы над проектом.

Данная модель ЖЦ ИС подходит для крупных долгосрочных проектов разработки ИС.