- •1. Основные понятия и определения информационной безопасности.

- •3. Классификация угроз информационной безопасности.

- •3. Классификация угроз информационной безопасности.

- •4. Методы и средства защиты информации

- •5. Правовые меры обеспечение иб.

- •6. Законодательные и нормативные акты рф в области иб

- •7. Критерии оценки безопасности компьютерных систем согласно “Оранжевой книге”.

- •8. Защита программного обеспечения, основанная на идентификации аппаратного и программного обеспечения.

- •9. Электронные ключи

- •Аутентификация с помощью электронного ключа

- •10. Организационно- административные методы защиты ис.

- •11. Формирование политики безопасности организации

- •6. Дублирование, резервирование и раздельное хранение конфиденциальной информации

- •11. Формирование политики безопасности организации

- •12. Основные принципы формирования пользовательских паролей

- •13,14,15. Идентификация, аутентификация и авторизация пользователей

- •13,14 Идентификация и аутентификация пользователей

- •Метод парольной зашиты

- •Аутентификация с использованием смарт-карт

- •Биометрические средства аутентификации

- •Аутентификация с помощью электронного ключа

- •16. Криптографические методы защиты.

- •16. Криптографические методы защиты.

- •17 Симметричные криптосистемы

- •18 Поточные шифры

- •19. Свойства синхронных и асинхронных поточных шифров

- •20. Шифры подстановки и перестановки

- •21. Блочные шифры.

- •21 Блочные шифры

- •22. Шифр Файстеля.

- •23. Ассиметричные криптосистемы.

- •24. Алгоритм rsa

- •24 Алгоритм rsa

- •25. Сравнение симметричных и асимметричных алгоритмов

- •26. Реализация алгоритмов шифрования

- •26 Реализации алгоритмов шифрования

- •27. Электронная цифровая подпись.

- •28,29. Защита информации в компьютерных сетях. Объекты защиты информации в сети.

- •30. Уровни сетевых атак согласно эталонной модели взаимодействия открытых систем osi.

- •31. Потенциальные угрозы безопасности в Internet

- •32. Методы защиты информации в сети Internet.

- •33. Использование межсетевых экранов для обеспечения информационной безопасности в Internet. Классификация межсетевых экранов.

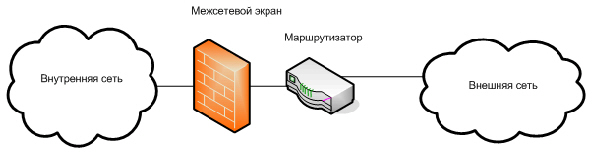

- •34 Схемы подключения межсетевых экранов

- •35. Частные виртуальные сети vpn. Классификация vpn.

- •Классификация vpn

- •36.Защита на уровне ip. Протокол ipSec

- •37 Методы защиты от вредоносных программ

- •38. Анализ рынка антивирусных программ

- •39. Комплексная защита ис

34 Схемы подключения межсетевых экранов

подключение межсетевого экрана с двумя сетевыми интерфейсами для "единообразной" защиты локальной сети

подключение межсетевого экрана с двумя сетевыми интерфейсами при выделении открытого сегмента внутренней сети

подключение межсетевого экрана с тремя сетевыми интерфейсами для защиты внутренней сети и ее открытого сегмента

подключение двух межсетевых экранов для защиты внутренней сети и ее открытого сегмента

35. Частные виртуальные сети vpn. Классификация vpn.

Для защиты потока данных используются виртуальные частные сети. Это группа компьютеров в общей глобальной сети, связанные с другими защищенными каналами связи. Виртуальные частные сети могут быть организованы разными способами. 1 – VPN использование шифров трафика. 2 – VPN использование туннелированного трафика. Шлюз VPN (он может быть совместным с межсетевым экраном, шифрует пользовательские IP пакеты, направленные из внутренней сети в Интернет.). При этом происходит упаковывание IP пакетов. Далее на компьютере получателя VPN шлюз извлекает из упаковки пакета оригинальный и расшифровывает его, при этом злоумышленник может только удалить пакет, но не может его прочитать. Существует спец протокол IPSEK, который обеспечивает совместимость средств VPN различных производителей. В данном случае всю работу по защите данных пользователя выполняет провайдер и вся реализация (ответственность возлагается на него). В настоящее время этот подход применяют в основном в пределах сети 1 провайдера.

Классификация vpn

По типу используемой среды

* Защищённые Наиболее распространённый вариант виртуальных частных сетей. C его помощью возможно создать надежную и защищенную подсеть на основе ненадёжной сети, как правило, Интернета. Примером защищённых VPN является: IPSec, OpenVPN и PPTP.

* Доверительные Используются в случаях, когда передающую среду можно считать надёжной и необходимо решить лишь задачу создания виртуальной подсети в рамках большей сети. Вопросы обеспечения безопасности становятся неактуальными. Примерами подобных VPN решении являются: Multi-protocol label switching (MPLS) и L2TP (Layer 2 Tunnelling Protocol). (Корректнее сказать, что эти протоколы перекладывают задачу обеспечения безопасности на другие, например L2TP, как правило, используется в паре с IPSec).

По способу реализации

* В виде специального программно-аппаратного обеспечения. Реализация VPN сети осуществляется при помощи специального комплекса программно-аппаратных средств. Такая реализация обеспечивает высокую производительность и, как правило, высокую степень защиты.

* В виде программного решения Используют персональный компьютер со специальным программным обеспечением, обеспечивающим функциональность VPN.

* Интегрированное решение Функциональность VPN обеспечивает комплекс, решающий также задачи фильтрации сетевого трафика, организации сетевого экрана и обеспечения качества обслуживания.

По назначению

* Intranet VPN Используют для объединения в единую защищённую сеть нескольких распределённых филиалов одной организации, обменивающихся данными по открытым каналам связи.

* Remote Access VPN Используют для создания защищённого канала между сегментом корпоративной сети (центральным офисом или филиалом) и одиночным пользователем, который, работая дома, подключается к корпоративным ресурсам с домашнего компьютера или, находясь в командировке, подключается к корпоративным ресурсам при помощи ноутбука.

* Extranet VPN Используют для сетей, к которым подключаются «внешние» пользователи (например, заказчики или клиенты). Уровень доверия к ним намного ниже, чем к сотрудникам компании, поэтому требуется обеспечение специальных «рубежей» защиты, предотвращающих или ограничивающих доступ последних к особо ценной, конфиденциальной информации.

По типу протокола

Существуют реализации виртуальных частных сетей под TCP/IP, IPX и AppleTalk. Но на сегодняшний день наблюдается тенденция к всеобщему переходу на протокол TCP/IP, и абсолютное большинство VPN решений поддерживает именно его.