Laboratornaya_rabota_4

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Защищенные операционные системы

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ №4

УСТАНОВКА И УПРАВЛЕНИЕ КОРНЕВЫМ ЦЕНТРОМ СЕРТИФИКАЦИИ

(тема отчета)

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студент:

Травкина Е.А., ИКБ-14

(Ф.И.О., № группы) (подпись)

Федченко А.С., ИКБ-14

(Ф.И.О., № группы) (подпись)

Макаров И.С., ИКБ-14

(Ф.И.О., № группы) (подпись)

Преподаватель:

ст. преп. Пестов И.Е.

(Ф.И.О., № группы) (подпись)

Оглавление:

Цель лабораторной работы 3

Задачи 3

Используемое программное обеспечение 3

Схема сети 3

Ход выполнения работы 3

Вывод 10

Цель лабораторной работы

Изучить установку и управление корневым центром сертификации.

Задачи

Для выполнения поставленной цели лабораторной работы необходима выполнить следующие задачи:

установка центра сертификации;

получения сертификатов посредством мастера запроса сертификатов;

получения сертификатов посредством веб-интерфейса.

Используемое программное обеспечение

Для выполнения лабораторной работы используются ОС Windows Server и Windows 10.

Схема сети

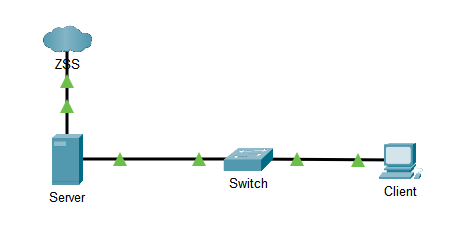

Для выполнения лабораторной работы используется приведенная ниже схема сети (см. рис. 1).

Рис. 1. Схема сети

Ход выполнения работы

Для осуществления лабораторной работы поэтапно выполним приведенные пункты:

подключиться по протоколу к Windows 10 и Windows Server;

установить корневой, корпоративный Центр сертификации (ЦС) с крипто провайдером «RSA#Microsoft Software Key Storage Provider» и алгоритмом хэш «SHA256», при помощи добавления роли «Службы сертификатов Active Directory» и «Веб-сервер (IIS)»;

все дополнительные настройки принять и продолжить установку;

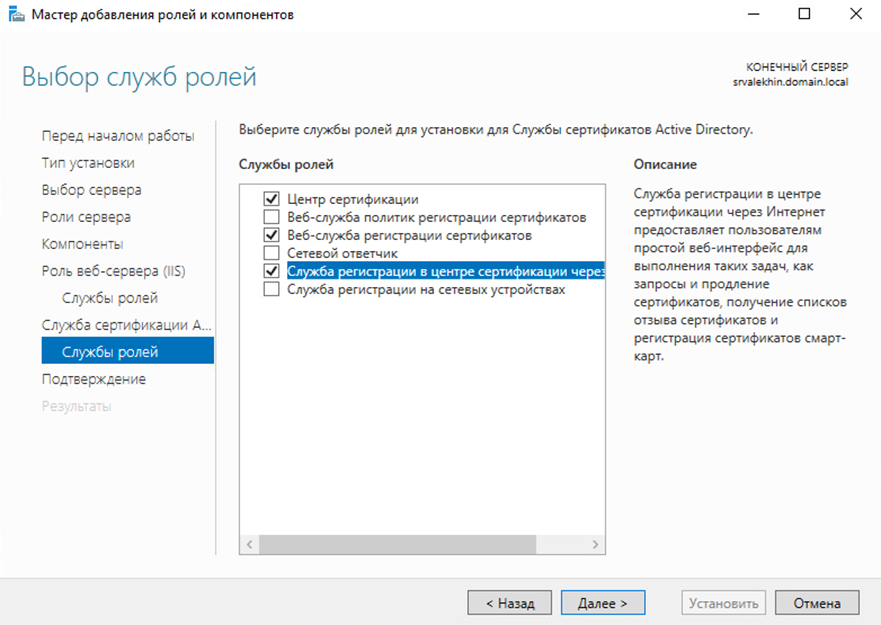

дополнительно указать роли служб сертификации «Центр сертификации», «Веб-служба регистрации сертификатов» и «Служба регистрации в центре сертификации через Интернет»;

произвести настройку трех служб согласно заданным параметрам (см. рис. 2);

Рис. 2. Службы ролей

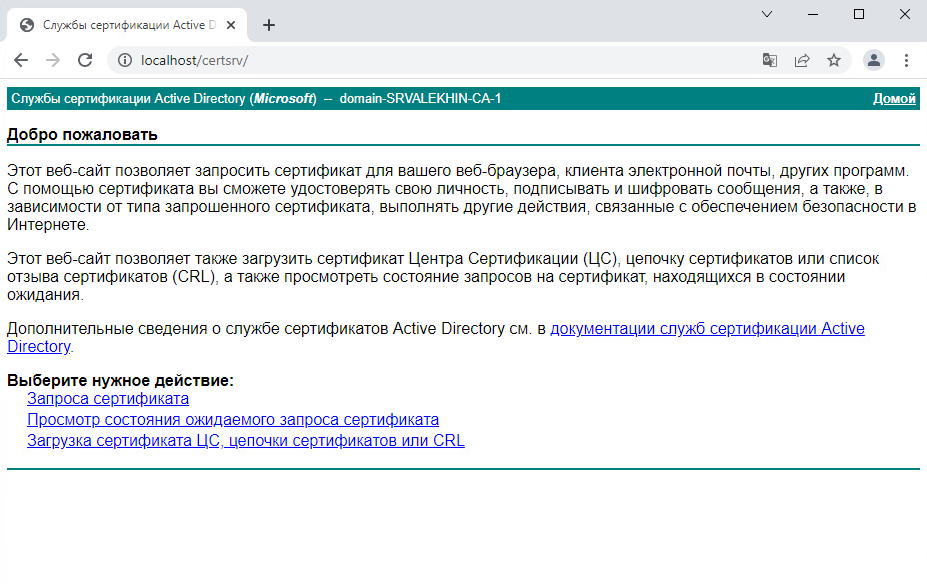

если служба сертификация была установлена корректно, и корневой сертификат добавлен, АЦС сможет обратиться на Веб-сервис для создания запроса на выпуск сертификатов по адресу «http://localhost/certsrv» с сервера (см. рис. 3);

Рис. 3. Веб-запрос на выпуск сертификата

перезагрузите Windows Client;

откройте консоль «mmc» на Windows Server;

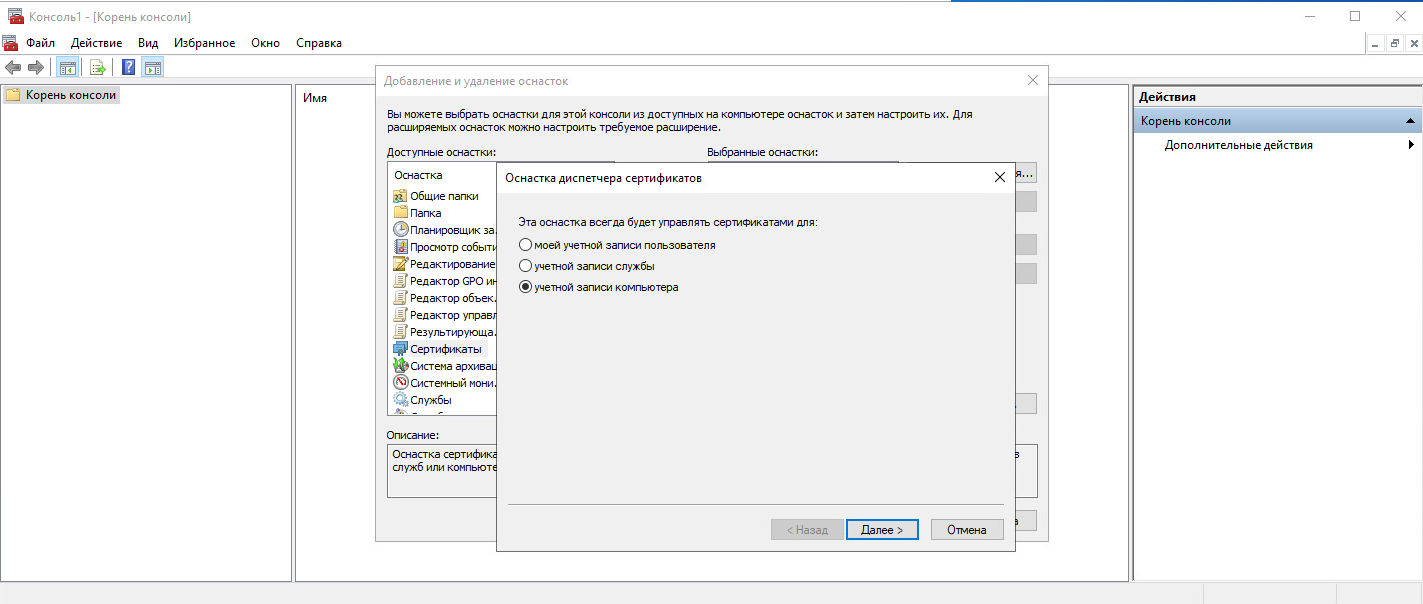

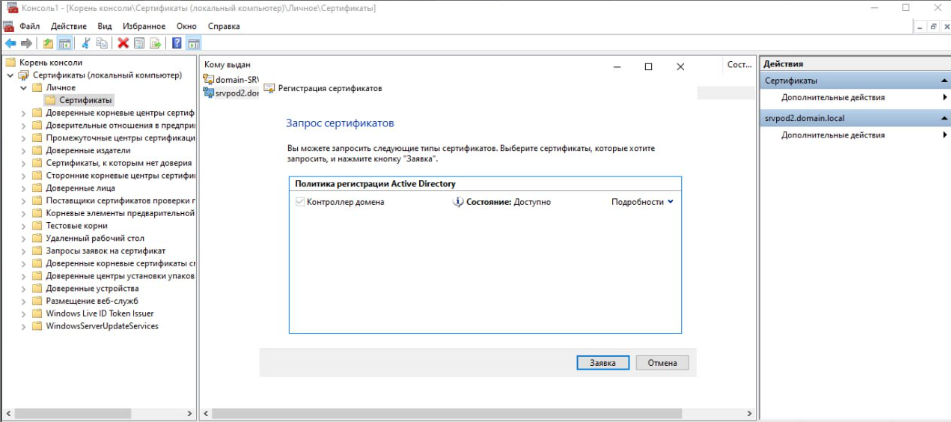

добавить оснастку «Сертификаты» для всех учетных записей компьютера (см. рис. 4);

Рис. 4. Оснастка диспетчера сертификатов

откройте «Сертификаты» на папке «Личное», затем нажав ПКМ на персональных сертификатах, запустить мастер запроса сертификатов (Все задачи → Запросить новый сертификат) (см. рис. 5);

Рис. 5. Запрос сертификатов

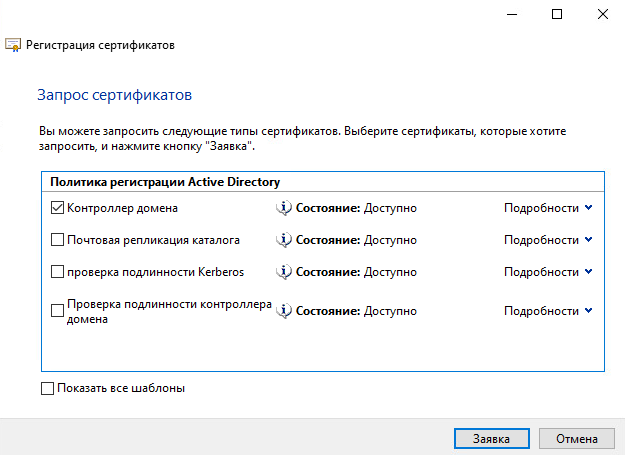

запросить сертификат с шаблоном «Контроллер домена» (см. рис. 6);

Рис. 6. Выбор сертификатов

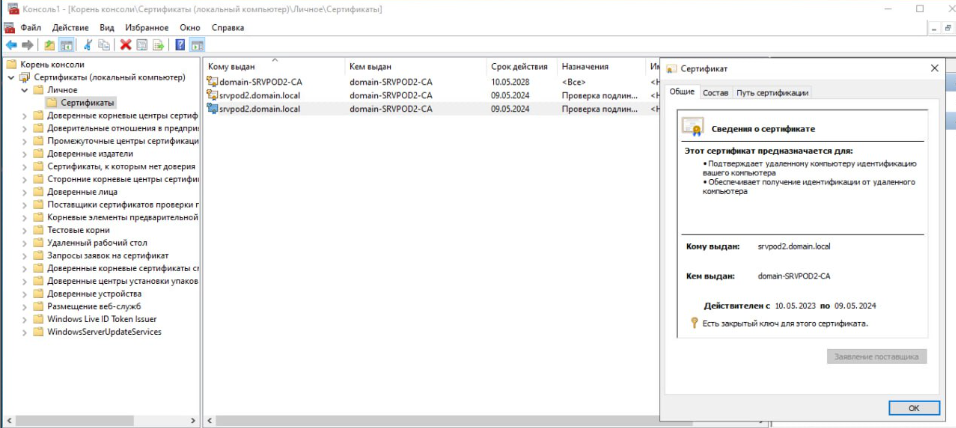

проверить появление нового сертификата (см. рис. 7);

Рис. 7. Добавленный сертификат

в оснастке «Диспетчер служб IIS» настроить протокол TLS для веб-сайта и использовать запрошенный ранее сертификат (Default Web Site →Привязки) (см. рис. 8);

Рис. 8. Настройка протокол TLS для веб-сайта с использованием сертификата

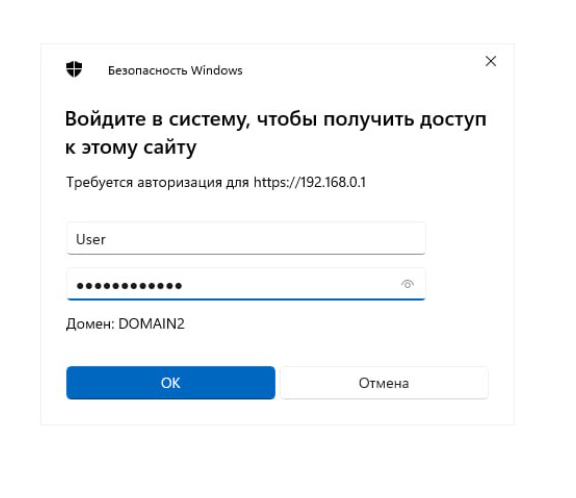

проверить результат работы на Windows Client в браузере Internet Explorer по вашему адресу (например, «https://192.168.0.1/certsrv»), затем в качестве логина и пароля использовать данные текущего пользователя (см. рис. 9);

Рис. 9. Проверка работы на Windows Client в браузере Internet Explorer

на Windows Client установите Notepad ++ и openssl;

оpenssl установите по адресу «C:\GnuWin32»;

после установки, запустить консоль и перейти в каталог «C:\GnuWin32\bin»;

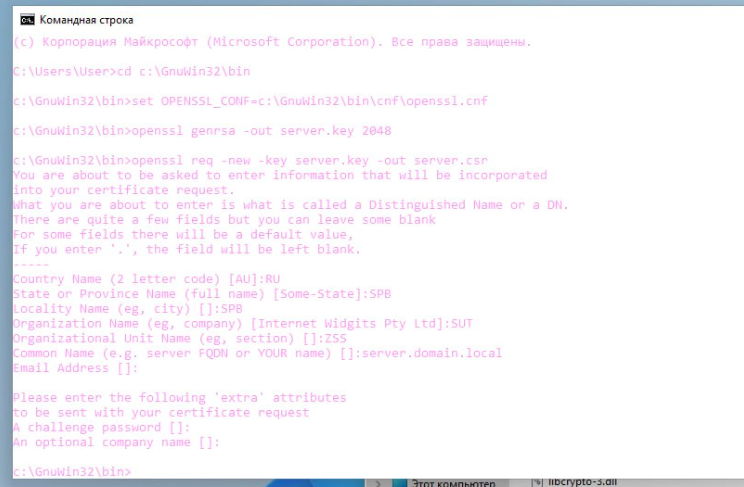

выполнить необходимые команды (см. рис. 10);

Рис. 10. Консольные команды

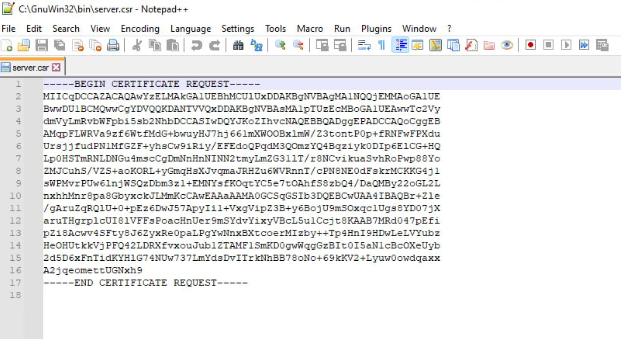

открыть файл C:\GnuWin32\bin\server.csr с помощью Notepad ++ (см. рис. 11);

Рис. 11. Содержимое файла C:\GnuWin32\bin\server.csr

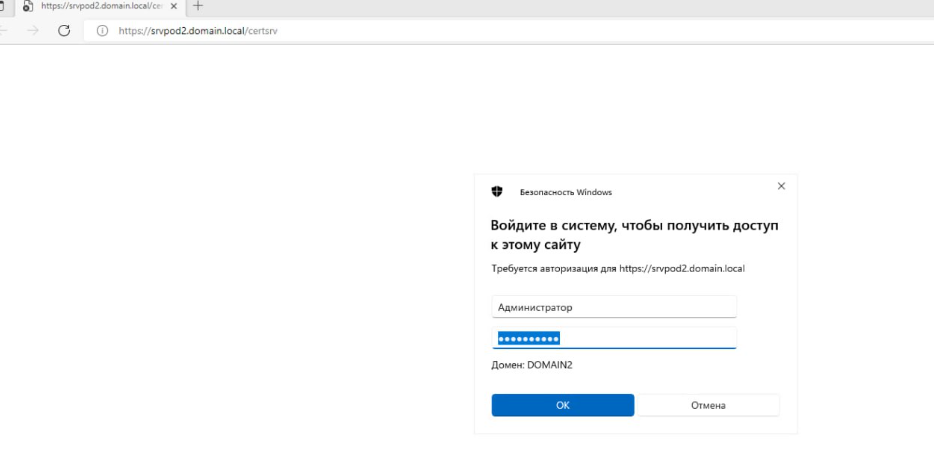

с помощью Internet Explorer перейти по адресу ЦС (например, «https://srvpod1.domain.local/certsrv»), затем использовать логин и пароль Администратора (см. рис. 12);

Рис. 12. Запрос «https://srvpod2.domain.local/certsrv»

запросить сертификат используя текстовый запрос (Запроса сертификата → Расширенный запрос сертификата → Выдать запрос, используя base-64…);

в поле для ввода запроса скопируйте содержимое файла server.csr и выберете шаблон Веб-сервер;

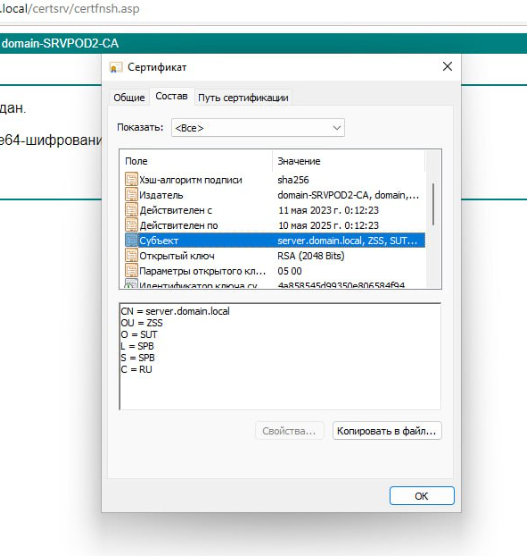

скачайте сертификат и просмотрите его содержимое (см. рис. 13).

Рис. 13. Содержимое сертификата

Вывод

В ходе лабораторной работы №4 был успешно установлен корневой, корпоративный Центр сертификации (ЦС) с крипто провайдером «RSA#Microsoft Software Key Storage Provider» и алгоритмом хэш «SHA256». Настроены службы сертификации. Был создан новый сертификат с шаблоном «Контроллера домена». Успешно настроен протокол TLS для веб-сервера с использованием запроса созданного сертификата в протоколе https. На win client был установлен следующий софт: Notepad++ и openssl. С помощью программы openssl был создан новый сертификат, текстовая составляющая которого была просмотрена при помощи Notepad++.

Санкт-Петербург

2023