Laboratornaya_rabota_8

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ

УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

Факультет Инфокоммуникационных сетей и систем

Кафедра Защищенных систем связи

Дисциплина Защищенные операционные системы

ОТЧЕТ ПО ЛАБОРАТОРНОЙ РАБОТЕ № 8

ШИФРОВАНИЕ ФАЙЛОВ И ДИСКОВ

СОЗДАНИЕ ТЕНЕВЫХ КОПИЙ

(тема отчета)

Направление/специальность подготовки

10.03.01 Информационная безопасность

(код и наименование направления/специальности)

Студент:

Травкина Е.А., ИКБ-14

(Ф.И.О., № группы) (подпись)

Федченко А.С., ИКБ-14

(Ф.И.О., № группы) (подпись)

Макаров И.С., ИКБ-14

(Ф.И.О., № группы) (подпись)

Преподаватель:

ст. преп. Пестов И.Е.

(Ф.И.О., № группы) (подпись)

Оглавление:

Цель лабораторной работы 3

Задачи 3

Используемое программное обеспечение 3

Схема сети 3

Ход выполнения работы 4

Вывод 13

Цель лабораторной работы

Изучить шифрование дисков с помощью BitLocker и процесс создания теневой копии файла.

Задачи

Для выполнения поставленной цели лабораторной работы необходима выполнить следующие задачи:

изучить шифрование файлов и дисков;

освоить процесс шифрования файлов и дисков;

рассмотреть на практике механизм создания теневой копии файла;

изучить процесс восстановления прежней версии файла.

Используемое программное обеспечение

Для выполнения лабораторной работы используются ОС Windows Server, Windows 10.

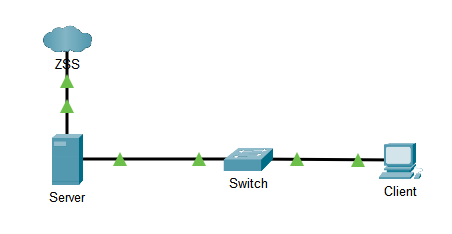

Схема сети

Для выполнения лабораторной работы используется приведенная ниже схема сети (см. рис. 1).

Рис. 1. Схема сети

Ход выполнения работы

Для осуществления лабораторной работы поэтапно выполним приведенные пункты:

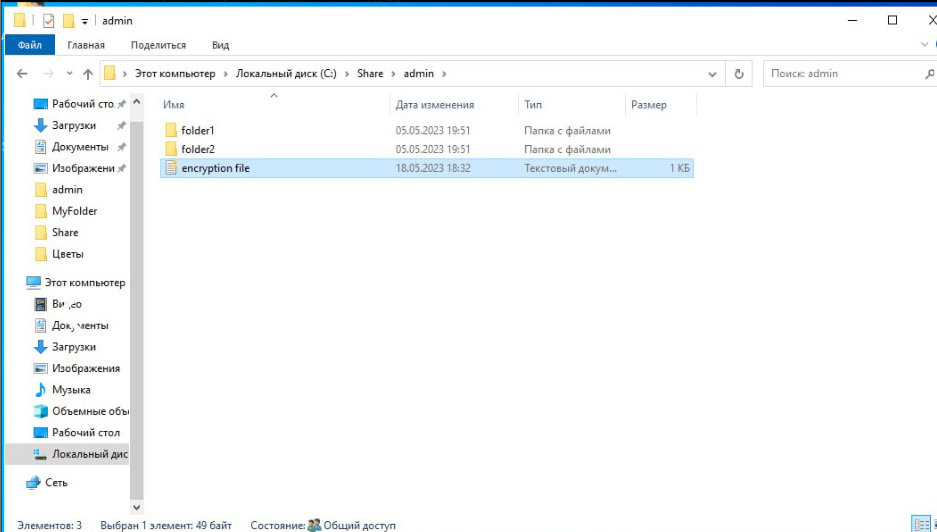

войдите на Windows Server, перейдите в папку «C:\Share\Admin», которая была сделана в предыдущих работах;

в папке создайте текстовый файл с названием «encryption file» и запишите в него текстовую строку «зашифрованная информация»;

сохраните этот файл;

откройте свойства файла «encryption file», затем во вкладке «Общие» выберите кнопку «Другие» в поле «Атрибуты», затем появившемся окне поставьте галочку напротив «Шифровать содержимое для защиты данных»;

нажмите «ОК» на обоих окнах, затем вылезет окошко «Предупреждение при шифровании», выберете параметр «Зашифровать только файл» и нажмите «ОК»;

проверьте, чтобы над иконкой файла появился замочек желтого цвета (см. рис. 2);

Рис. 2. Проверка зашифрованного файла

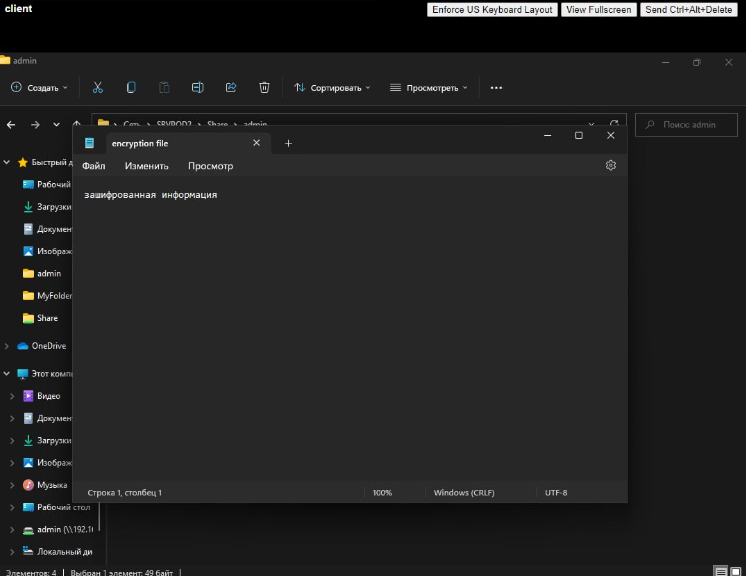

попробуйте открыть файл и убедитесь, что вы можете прочитать в нем информацию (см. рис. 3);

Рис. 3. Проверка зашифрованной информации

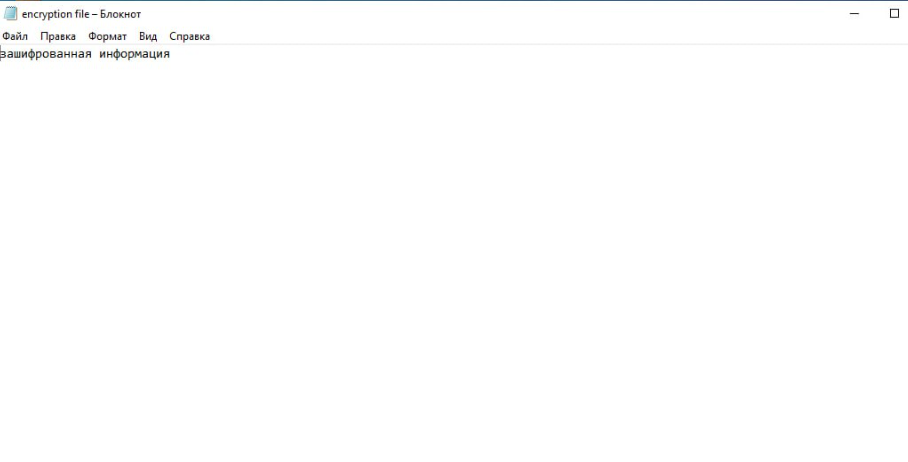

на Windows Client войдите под доменным пользователем «admin»;

перейдите в сетевую папку «Share», добавленную в предыдущих лабораторных работах;

в папке «Share» перейдите в папку «Admin» и попробуйте открыть «encryption file», файл должен открыться с ошибкой (см. рис. 4);

Рис. 4. Проверка прав доступа к файлу

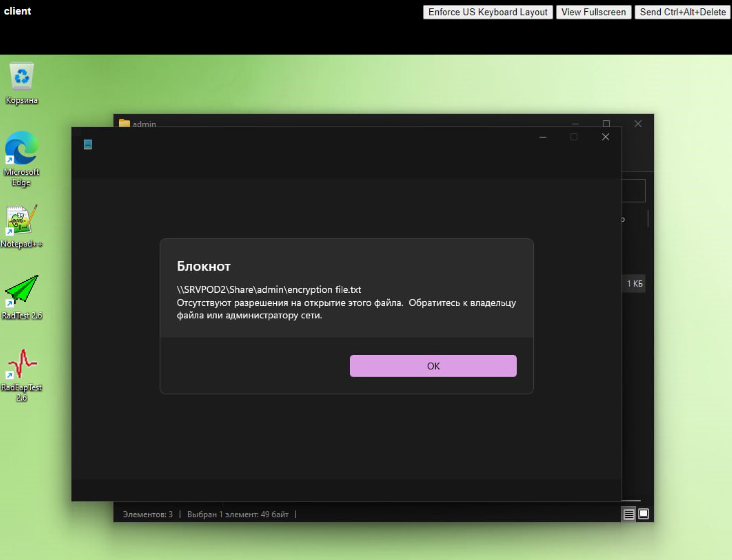

закройте окно ошибки и закройте блокнот. Создайте новый текстовый файл в Windows Client из-под пользователя Admin и повторите пункты 2-6, затем после успешного завершения перейдите в настройки этого шифрования подробно и удостоверьтесь в том, что пользователь Admin получил соответствующий сертификат;

для того, чтобы пользователь Admin мог открыть файл encryption file, созданный во 2 пункте - необходимо добавить его сертификат для этого перейдите в Windows Server, затем откройте свойства файла «encryption file» и во вкладке «Общие» выберите кнопку «Другие» в поле «Атрибуты», затем в появившемся окне рядом с фразой «Шифровать содержимое для защиты данных» нажмите кнопку «Подробно», добавьте сертификат пользователя «Admin», нажав кнопку «Добавить»;

после добавления сертификата, нажмите кнопки «ОК» на всех окнах, и откройте encryption file на Windows Client (см. рис. 5);

Рис. 5. Файл encryption file на Windows Client

повторите действия по открытию encryption file с учетной записи «Student»;

с 1 по 14 пункт была проведена проверка шифрования efs-файлов, теперь для тестирования системы шифрования дисков (BitLocker) необходимо создать новый раздел;

для установки BitLocker откройте диспетчер серверов, для этого добавить компонент «Шифрование диска BitLocker»;

по окончании установки компонента перезагрузить Windows Server.

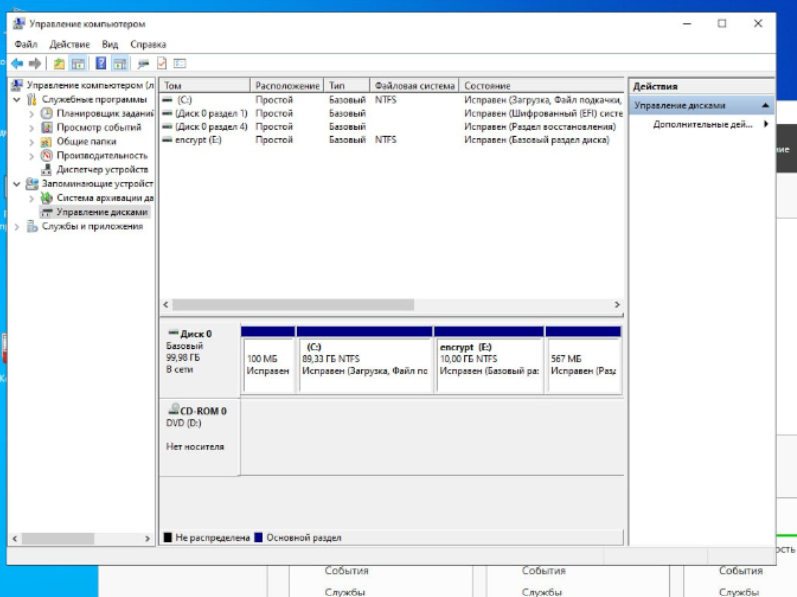

на Windows Server откройте раздел «Управление дисками», для этого в «панели управления» перейдите в раздел «администрирование» - «управление компьютером» в левой панели выберете «Управление дисками»;

нажмите правой кнопкой на диске C выберете в контекстном меню опцию «сжать том», затем после запуска мастера сжатия увидим следующее и ведем размер сжимаемого пространства 10240 МБ (что означает уменьшить диск C на 10 ГБ);

нажмите «Сжать» и дождитесь окончания процесса;

на появившемся не распределенном пространстве нажимаем правой кнопкой и выбираем «Создать простой том»;

в мастере создания простых томов в разделе «Форматирование раздела» в поле «Метка диска» укажите «encrypt», все остальные параметры оставить по умолчанию, затем нажимаем готово и дожидаемся окончания процесса форматирования нового раздела;

в компьютере должен появится новый диск, объемом 10 ГБ (см. рис. 6);

Рис. 6. Созданный диск

в появившемся диске создаем новый текстовый документ «new.txt» и записываем в него информацию (например «new doc»);

возвращаемся к созданному ранее диску, нажав правой кнопкой, выбираем опцию «Включить BitLocker»;

в пункте выбора способа разблокировки диска установите опцию использования пароля и задайте пароль «Student123»;

в способе архивации ключа восстановления выберете пункт «Сохранить в файл»;

сохранить файл в «Документах»;

в пункте выбора части шифрования диска выбираем шифровку всего диска;

в режиме шифрования используем «режим совместимости»;

начинаем процесс шифрования, затем дождаться завершения процесса;

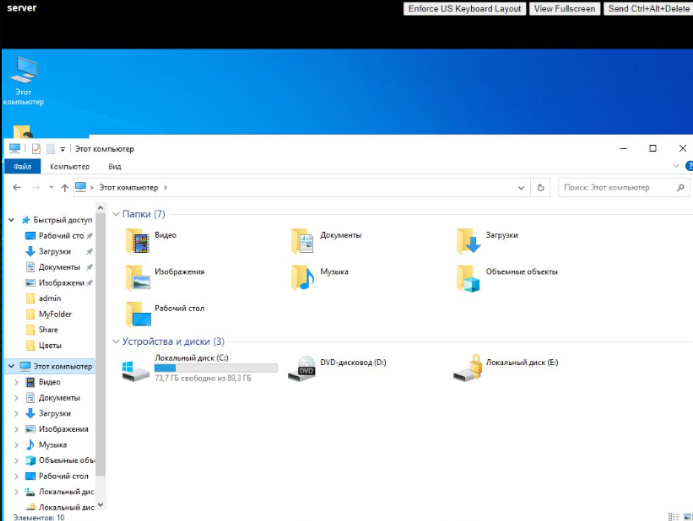

на созданном нами диске появилась иконка открытого замка, после этого перезагрузите Windows Server, жесткий диск «encrypt» должен быть закрыт (см. рис. 7);

Рис. 7. Закрытый диск

произвести вход на заблокированный диск с заданным ранее паролем «Student123»;

протестируем ключ восстановления для этого повторно перезагрузите Windows Server;

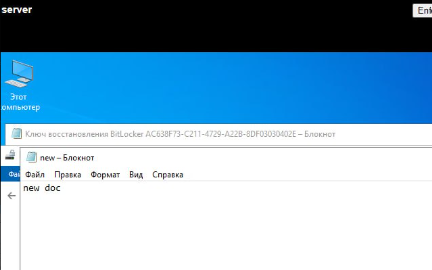

откроем сохраненный нами файл с ключом восстановления скопируем этот ключ;

пробуем зайти на зашифрованный диск выбираем пункт «Другие параметры» - «Введите ключ восстановления», вставляем ключ в соответствующее поле;

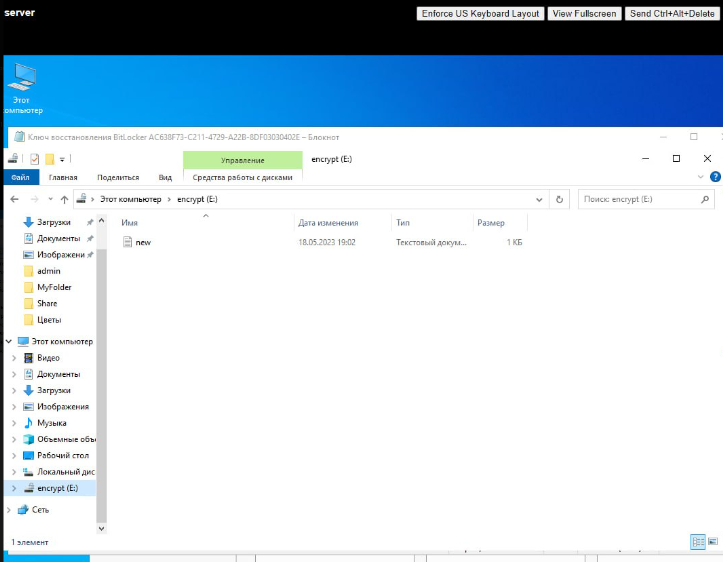

нажимаем кнопку «Разблокировать» и получаем доступ к файлам на диске (см. рис. 8);

Рис. 8. Полученный доступ к файлам

с 16 по 35 пункт был рассмотрен принцип шифрования диска (BitLocker), далее рассмотрим механизмы теневых копий, которые позволяют создавать резервные копии файлов на диске;

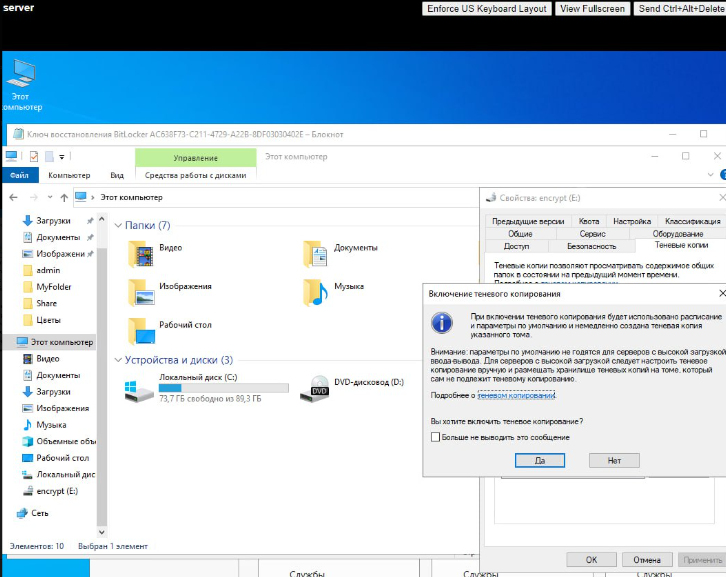

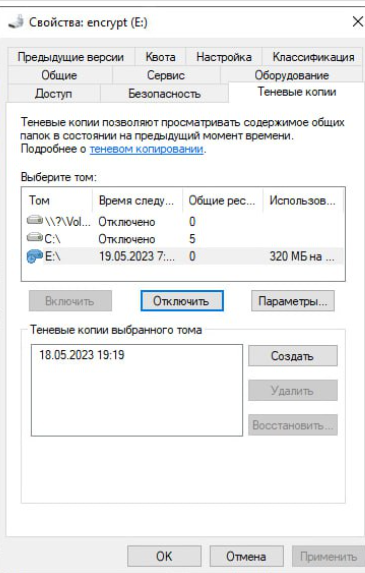

во вкладке «Этот компьютер» перейдем к диску, созданному нами ранее, нажмем правой кнопкой и выберем «Свойства» - «Теневые копии», выбираем диск – «Включить», получаем теневую копию диска (см. рис. 9-10);

Рис. 9. Включение теневого копирования

Рис. 10. Теневая копия диска

заходим внутрь диска. Удаляем созданный ранее файл «new.txt». Возвращаемся в свойства диска. Заходим в теневые копии, выбираем созданную в предыдущем пункте. Нажимаем кнопку «Восстановить».

Во всплывшем окне подтверждаем откат тома.

Дожидаемся завершения процесса. По окончании процесса заходим в диск и проверяем наличие файла «new.txt». Важно: при откате к резервной копии тома, создавшаяся ранее теневая копия удаляется и использовать её снова нельзя.

Повторяем пункт 37, но вместо «включения» теневых копий, просто создаем новую, нажав на кнопку «создать».

Заходим внутрь диска в файл «new.txt» и удаляем/изменяем текст, находящийся внутри. Сохраняем изменения в файле.

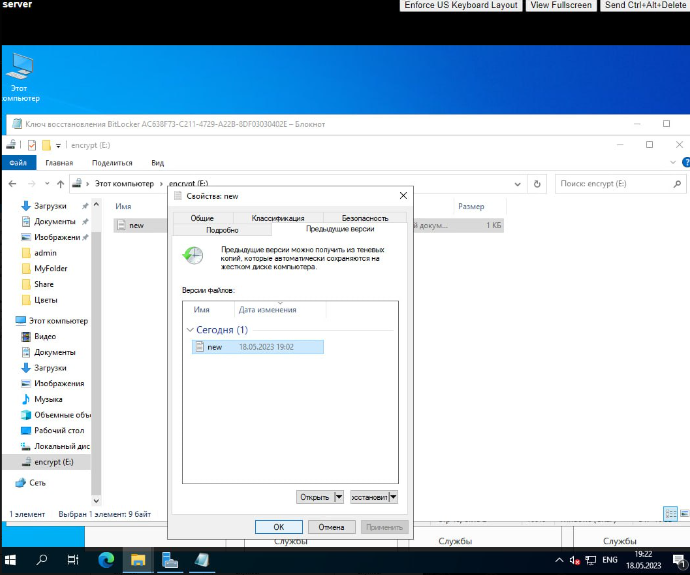

Нажимаем правой кнопкой по файлу. Выбираем пункт «Восстановить прежнюю версию» (см. рис. 11).

Рис. 11. Восстановленная версия файла

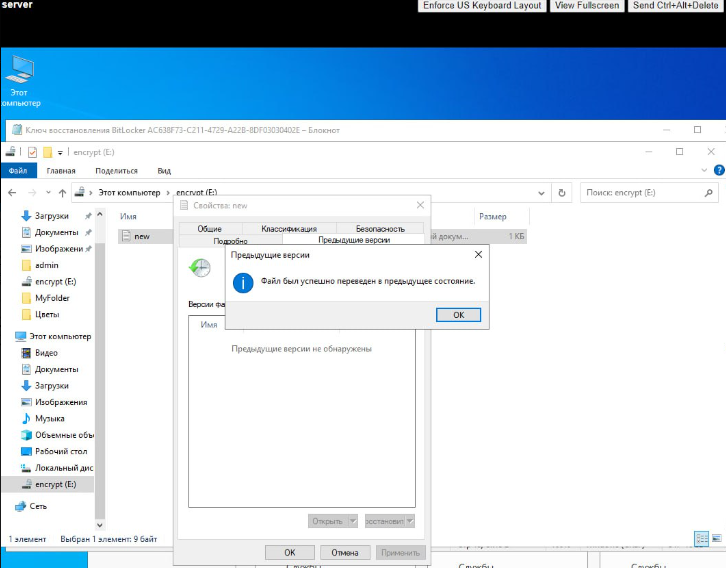

Выбираем версию, созданную параллельно с версией диска. Нажимаем кнопку восстановить (см. рис. 12).

Рис. 12. Успешное восстановление

Заходим внутрь файла «new.txt» и проверяем внесенные ранее изменения (см. рис. 13).

Рис. 13. Проверка изменений

Вывод

В ходе выполнения лабораторной работы №8 было изучено шифрование файлов и дисков. Были зашифрованы файлы с сервера и клиента, а также настроены права доступа к файлам при помощи сертификатов. В данной работе также был рассмотрен процесс шифрования диска и создание его теневой копии. Также был изучен механизм восстановления прежней версии файла.

Санкт-Петербург

2023