labrab4

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ,

СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

(СПбГУТ)

ФАКУЛЬТЕТ ИНФОКОММУНИКАЦИОННЫХ СЕТЕЙ И СИСТЕМ (ИКСС)

КАФЕДРА ЗАЩИЩЕННЫХ СИСТЕМ СВЯЗИ (ЗСС)

_______________________________________________________________________________

Отчет

по лабораторная работе №4

«Требования к безопасности информационных систем в России»

Выполнил студент группы ИКБ-14:

Травкина Елизавета Алексеевна

Проверил:

доцент кафедры ЗСС к.п.н Штеренберг И.Г.

Санкт-Петербург

2023

Требования к безопасности информационных систем в России

Цель работы: закрепление теоретических знаний в области правового обеспечения информационной безопасности.

Теоретические основы

Подход к безопасности реализован в руководящем документе Государственной технической комиссией при Президенте РФ «Классификация автоматизированных систем и требований по защите информации», выпущенном в 1992 г.

Требования всех приведенных ниже документов обязательны для исполнения только для тех государственных либо коммерческих организаций, которые обрабатывают информацию, содержащую государственную тайну.

Для остальных коммерческих структур документы носят рекомендательный характер.

В данном документе выделено 9 классов защищенности автоматизированных систем от несанкционированного доступа к информации, а для каждого класса определен минимальный состав необходимых механизмов защиты и требования к содержанию защитных функций каждого из механизмов в каждом из классов систем.

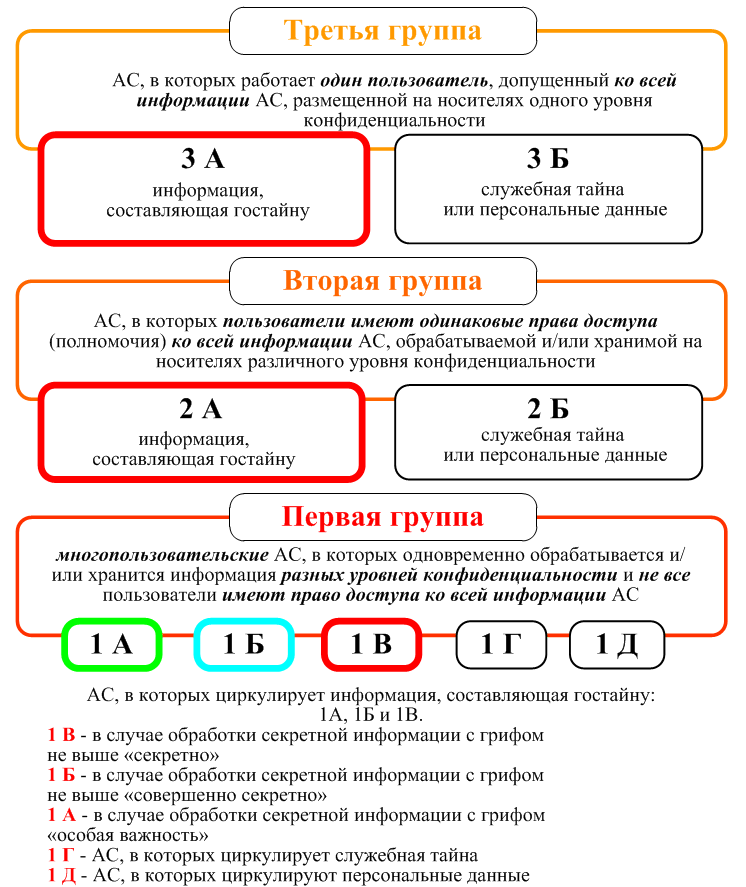

Классы систем разделены на три группы, причем основным критерием деления на группы приняты специфические особенности обработки информации, а именно:

третья группа — системы, в которых работает один пользователь, допущенный ко всей обрабатываемой информации, размещенной на носителях одного уровня конфиденциальности; к группе отнесены два класса, обозначенные ЗБ и ЗА;

вторая группа — системы, в которых работает несколько пользователей, которые имеют одинаковые права доступа ко всей информации, обрабатываемой и/или хранимой на носителях различного уровня конфиденциальности; к группе отнесены два класса, обозначенные 2Б и 2А;

первая группа — многопользовательские системы, в которых одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности, причем различные пользователи имеют разные права на доступ к информации;

к группе отнесено 5 классов: 1Д, 1Г, 1В, 1Б и 1А.

Требования к защите растут от систем класса ЗБ к классу 1 А.

Все механизмы защиты разделены на 4 подсистемы следующего назначения:

• управления доступом;

• регистрации и учета;

• криптографического закрытия;

обеспечения целостности.

Содержание средств для каждой группы систем приведено в документе. Приведенная в руководящем документе Гостехкомиссии методика распространяется на защиту от несанкционированного доступа к информации, находящейся непосредственно в ЗУ ЭВМ и на сменных машиночитаемых носителях.

Значительно раньше, в 1978 г., Гостехкомиссией были выпущены руководящие документы, определяющие требования к защите информации в автоматизированных системах от утечки по побочным электромагнитным излучениям и наводкам.

При разработке названных требований учитывались следующие факторы:

1. Доля грифованной информации в общем объеме обрабатываемой информации.

2. Интенсивность обработки грифованной информации, выражаемая относительной долей времени ее обработки в течение суток.

3. Условия расположения аппаратуры автоматизированной системы.

Наличие рассмотренных методик и закрепление их в официальных документах создает достаточно надежную базу для защиты информации на регулярной основе.

Однако нетрудно видеть, что с точки зрения современной постановки задачи защиты информации имеющиеся методики являются недостаточными по ряду причин, а именно:

1) методики ориентированы на защиту информации только в средствах ЭВТ, в то время как имеет место устойчивая тенденция органического сращивания автоматизированных и традиционных технологий обработки информации;

2) учитываются далеко не все факторы, оказывающие существенное влияние на уязвимость информации, а поэтому и подлежащие учету при определении требований к защите;

3) в научном плане они обоснованы недостаточно за исключением требований к защите информации от утечки по техническим каналам.

Практическое задание

Таблицы характеристик классов подсистем защищенности:

2. Мы проанализировали и разобрали данную таблицу

3. Основные требования к информационной безопасности представлены на рисунке ниже:

4. На основе полученных данных сформулируйте рекомендации по информационной безопасности.

Проведение инструктажей. По статистике, больше половины нарушителей кибербезопасности – это сотрудники предприятий, персонал. Из них многие совершают нарушения непреднамеренно. Для минимизации рисков в этом направлении рекомендуется проводить инструктажи для всех новых сотрудников, а также ежегодно организовывать обучение по цифровой грамотности и основам кибербезопасности.

Контроль съемных носителей. Все виды съемных носителей представляют высокие риски занесения во внутренние сети компании вредоносного кода или программного обеспечения. Также они выступают в качестве канала утечки корпоративной информации. Для контроля рекомендуется пользоваться специальными программными средствами.

Безопасность на уровне корпоративной сети компании. Здесь подразумевается использование брандмауэров, решений по защите от сетевых угроз. Не лишними будут: грамотная настройка маршрутизаторов и коммутаторов, применение систем предотвращения внешних вторжений. Необходимо проведение тестирования механизмов защиты.

Анализ рисков. Требуется систематически пересматривать актуальные риски кибербезопасности. Для отдельных активов необходимо устанавливать уязвимости и угрозы, которые им соответствуют. В рамках пересмотра рисков надо выделять требуемую сумму финансирования на покупку необходимых средств защиты данных и оказание профильных ИБ-услуг специализированными компаниями.

Система мониторинга ИБ-событий. Требуется применять технические средства и проводить ручной мониторинг журналов безопасности серверов. Без подобных мер попытки получения несанкционированного доступа выявить не получится, а наличие информации об этом необходимо для предупреждения реализации соответствующих рисков.

Обработка инцидентов ИБ. Все нарушения кибербезопасности должны наказываться, как минимум, в той же мере, что и традиционные дисциплинарные проступки. Сотрудники организации должны понимать важность соблюдения основных правил информационной безопасности. Оптимальное решение для многих организаций – разработки регламента управления ИБ-инцидентами и руководствование им в профессиональной деятельности предприятия.

Управление правами доступа. Вне зависимости от сложности, масштаба, разветвленности, секретности и других критериев любой информационной системы, в ней отдельным пользователям можно разрешать делать ровность столько, сколько необходимо для выполнения рабочих обязанностей. Обеспечение антивирусной защиты. Компании, которые не практикуют применение качественных средств антивирусной защиты данных, обречены на множество проблем в сфере информационной безопасности. Этим базовым классом средств защиты данных в современных условиях пренебрегать нельзя.

Инфраструктура в защищенном исполнении. В малых и крупных компаниях могут быть как отдельные специалисты по информационной безопасности, так и полноценные ИБ-департаменты. Несмотря на это, все администраторы, которые принимают участие в ИТ-процессах компании, должны иметь все необходимые навыки в сфере кибербезопасности и обеспечения защиты данных. Это требование относится к инфраструктурщикам, администраторам программного обеспечения, специалистам техподдержки пользователей и т. п. Вся IT-инфраструктура компании должна быть спроектирована и исполнена этими сотрудниками, учитывая базовые принципы защиты данных и кибербезопасности.

Единая архитектура каждого компьютера. Рекомендуется разработка типовой схемы настройки для каждого компьютера, перечня разрешенного программного обеспечения, настроек прикладных решений. За рамки разработанной схемы обычным пользователям внутри компании и администраторам выходить нельзя.

Обеспечение эффективной и защищенной идентификации пользователей при получении доступа во внутренние системы компании. Здесь предполагается создание сложных паролей, запись всех ошибок входа в систему в журнал событий, их анализ.

Контрольные вопросы

Сколько классов защищённости существует?

Устанавливается девять классов защищенности АС от НСД к информации. Каждый класс характеризуется определенной минимальной совокупностью требований по защите. Классы подразделяются на три группы, отличающиеся особенностями обработки информации в АС. В пределах каждой группы соблюдается иерархия требований по защите в зависимости от ценности (конфиденциальности) информации и, следовательно, иерархия классов защищенности АС.

Обязательно ли выполнение всех требований изученного документа?

Нет, не обязательны. Но выполнение всех рекомендованных требований к обеспечению безопасности уменьшает риск возникновения каких-либо угроз.

Учтены ли в изученном документе новые методы получения доступа?

В изученном документе приведены как традиционные, так и довольно новые методы получения доступа.

Вывод:

В ходе лабораторной работы №4 мы закрепили теоретические знания в области правового обеспечения информационной безопасности.