- •Аутентификация сообщений

- •Виды аутентификации

- •Аутентификация сообщений

- •Задачи аутентификации сообщений

- •Атаки на системы аутентификации

- •Показатели эффективности системы аутентификации

- •Оключевом потоке

- •В таком случае возможны лишь вычислительно стойкие системы аутентификации.

- •Совершенные шифры имитозащиты

- •Математическая модель шифра имитозащиты

- •Обозначения

- •Теорема 1

- •Теорема 2

- •с – перехваченная криптограмма с1 – подмена криптограммы c K(c, c1) – общие

- •• Пример совершенного шифра

- •В случае использовании экстремальных совершенных шифров, обеспечивающих минимальные границы для вероятностей подмены и

- •Шифры с аутентификаторами

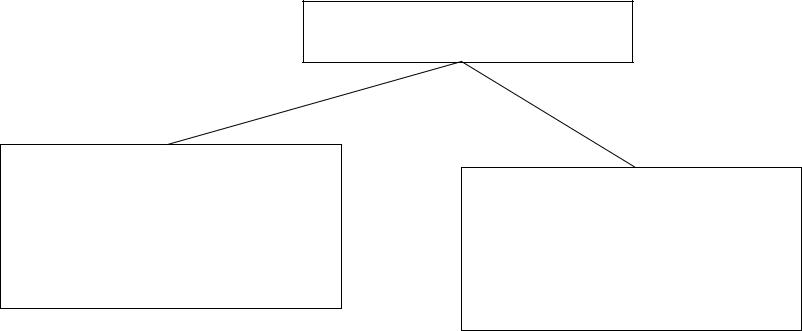

- •Вариант структуры имитозащищённого сообщения

- ••Шифры, предназначенные для решения задачи аутентификации сообщений, задачу конфиденциальности решать не обязаны.

- •2. Хеш-функции

- •Вариант структуры имитозащищённого сообщения

- •Классом строго универсальных хэш-функций называется такое множество H отображений, что:

- •Пример строго универсального класса хэш-функций

- •Классификация систем аутентификации

- •3. Безусловно стойкие системы аутентификации

- •Например, для системы аутентификации, показанной на рис., при

- •Построение системы аутентификации с гарантированно минимальной вероятностью навязывания

- •Утверждение . Если для аутентификации используются функции, выбираемые равновероятно из строго универсального класса,

- •Доказательство

- •Пусть злоумышленник хочет сформировать ложное сообщение M’, которое законный пользователь аутентифицировал бы как

- •Таким образом, оптимальная стратегия злоумышленника состоит в том, чтобы

- •Сравним полученный результат с нижней границей для вероятности необнаруженной подстановки (4.3):

- •Многократная система аутентификации (1-я схема)

- •Доказывается , что если при использовании такой системы злоумышленник

- •Многократная система аутентификации (2-я схема)

- •4. Вычислительно стойкие системы аутентификации

- •Для формирования аутентификаторов в таких системах также используют криптографические хэш-функции.

- •Основные свойства и способы построения ключевых хэш-

- •Третье свойство означает, что MAC является вычислительно стойким методом аутентификации, поскольку злоумышленник, имея

- •Построение MAC на основе CBC-моды блоковых шифров

- •Очевидно, что длина MAC оказывается равной длине блока выбранного шифра n, сложность выполнения

- •Выработка имитовставки согласно ГОСТ Р 34.12-2015

- •Построение MAC на основе MDC

- •Примеры

- •Оценить стойкость шифрования и имитостойкость по

Аутентификация сообщений

1

Виды аутентификации

Аутентификация

Аутентификация Аутентификация сообщений – сторон имитозащита (объекта)

2

Аутентификация сообщений

Аутентификация сообщений (имитозащита) -проверка подлинности сообщения, -подлинности источника сообщений.

Аутентификация - самостоятельная криптографическая задача, решается независимо от других задач, например, задачи обеспечения конфиденциальности.

3

Задачи аутентификации сообщений

Задачи |

Цель |

Средства |

аутентификации |

|

|

|

|

|

Проверить целостность |

Показать отсутствие |

Бесключевая хэш- |

сообщения |

искажений в сообщении |

функция |

|

|

|

Проверить подлинность |

Показать, что сообщение |

Ключевая хэш-функция |

сообщения и его |

отправлено законным |

(МАС, НМАС, СМАС) |

целостность |

пользователем и выяснить |

|

|

целостность сообщения |

|

|

|

|

Установить авторство |

Исключить отказ от |

Электронная цифровая |

отправителя, целостность |

авторства сообщения, |

подпись |

и подлинность сообщения |

подделку сообщения. |

|

|

Доказать его целостность |

|

|

и подлинность. |

|

|

|

|

|

|

4 |

|

|

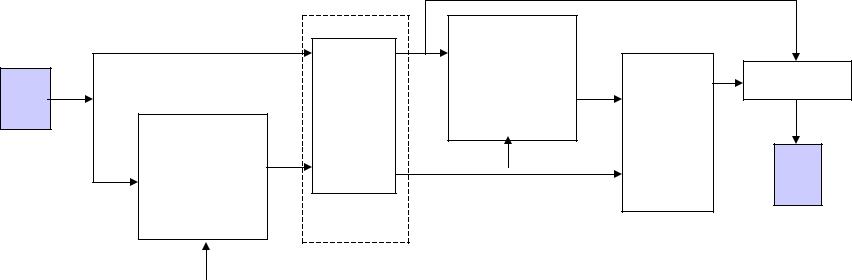

Модель канала передачи с |

|

|

|||||

|

|

|

аутентификацией |

|

|

|

|||

|

|

|

|

сообщений |

|

|

|

|

|

|

|

|

|

Канал связи |

|

|

|

|

|

|

|

|

m |

m1 |

Формиров |

|

|

|

|

|

|

|

Нару |

|

|

|

|

||

А |

|

|

|

атель |

s2 |

Срав |

да |

Решение |

|

|

|

|

шите |

аутенти- |

|||||

m |

|

|

|

не |

|

|

|||

Формиров |

|

ль |

фикатора |

|

|

m |

|||

|

|

s |

|

ние |

|

||||

|

|

атель |

s1 |

k |

|

s1 = s2? |

|

В |

|

|

|

аутенти- |

|

|

|

|

|

|

|

|

|

фикатора |

|

|

|

|

|

|

|

|

|

k |

|

|

|

|

|

|

|

Аутентификатором сообщения m называется некоторая последовательность, которая является функцией от этого сообщения и от ключа k, т. е. s = Е(m, k).

Аутентификатор = (имитовставка, группа имитозащиты). Аутентифицированное сообщение - пара: (m, s)

5

Атаки на системы аутентификации

Для осуществления навязывания ложного сообщения нарушитель может использовать две стратегии:

Имитация - Атака имперсонизации - попытка подмены

сообщения m на другое сообщение m1. Ключ аутентификации k противнику неизвестен и выбирается им случайно из всего списка ключей.

Подмена - Атака подстановки - когда злоумышленник, знает перехват (m, s), но не знает ключа k.

По заданному ложному сообщению m1 строится ложный аутентификатор s1, так, чтобы законный пользователь не мог обнаружить подмену.

6

Показатели эффективности системы аутентификации

1.Вероятность успешной атаки имперсонизации p0.

2.Вероятность успешной атаки подмены p1.

3.Вероятность необнаруженного навязывания

pD = Max (p0, p1).

4.Длина b аутентификатора s.

5.Длина N ключа k, требуемого для формирования имитовставки.

6.Скорость передачи сообщения с аутентификатором (скорость аутентификации)

R = n/(n + b).

7.Расход ключа на бит сообщения

Rk = N/n.

7

Оключевом потоке

1.Ключевой поток неограниченный, чисто случайный, одноразовый. Тогда для системы передачи данных, потока сообщений, существуют безусловно стойкие системы аутентификации или совершенные шифры имитозащиты.

2.Ключевой поток практически неограничен, но создаётся он конечным автоматом с использованием ограниченных по объёму КД (например шифратор гаммирования).

8

В таком случае возможны лишь вычислительно стойкие системы аутентификации.

Предполагаем, что для имитозащиты одного сообщения имеется отрезок ключа k необходимой длины.

9

Совершенные шифры имитозащиты

Ключ шифрования, формирования имитовставки -

одноразовый

10