- •Теория построения совершенно стойких и вычислительно стойких систем шифрования

- •Модель системы шифрования

- •Классы систем шифрования

- •Пусть задано двумерное распределение вероятностей p(x, y) случайных величин x, y. В нашем

- •Необходимые и достаточные условия для построения идеальных КС

- •Утверждение 1

- •Теорема Шеннона

- •Достаточность.

- •Необходимость.

- •Утверждение 2

- •Доказательство

- •Следствие. В БССШ объём ключа пропорционален длине сообщения

- •Пример расчета длины ключа для БССШ

- •. Существует метод, позволяющий уменьшить длину ключа, но не имеющий прямого отношения к

- •Понятие расстояния единственности

- •Пояснение расстояния единственности

- •Пример расчета расстояния единственности

- •Полезные формулы

- •Вычислительно стойкие системы шифрования

- •Элементы теории сложности алгоритмов

- •Проблема разрешима, если может быть написан алгоритм для решения этой проблемы

- •Простые задачи, проблемы - могут быть решены на детерминированной машине Тьюринга в полиномиальное

- •Пример сравнения сложности решения полиномиальной и экспоненциальной задач

- •Количественная оценка сложности вычислений

- •При разработке шифра сложность всех применимых для него алгоритмов криптоанализа должна соответствовать сложности

- •Полный перебор ключей

- •Оценка времени тотального перебора ключей

- •Подстановочно-перестановочные шифры (ППШ)

- •2. Перестановки

- •Учебный ППШ

- •Из схемы видно, что такой шифр имеет четыре итерации, причем каждая из них

- •Все S-блоки выполняют одинаковое табличное преобразование, не зависящее от ключа и задаваемое в

Теория построения совершенно стойких и вычислительно стойких систем шифрования

1

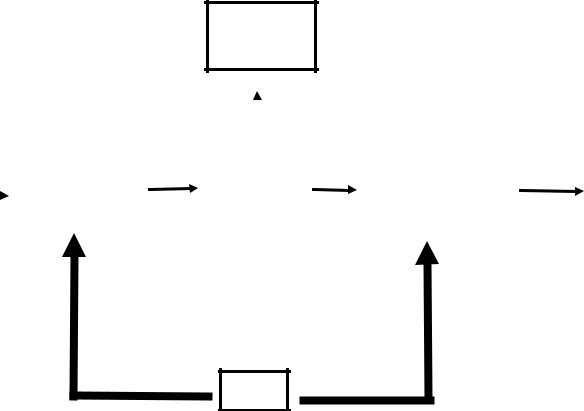

Модель системы шифрования

Нару- шитель

|

|

М |

|

|

С |

|

|

|

|

|||

Отпра- |

|

С |

С |

|

М |

Полу- |

||||||

|

|

|

|

|

|

|

|

|||||

|

|

|

Шифро- |

|

Канал |

Расшиф- |

||||||

витель |

|

|

|

|

|

|

чатель |

|||||

А |

|

|

|

вание f |

|

|

связи |

|

рование g |

|

В |

|

|

|

|

|

|

||||||||

|

|

|

|

КШ |

|

|

|

|

КРШ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

ЦРК

М – сообщение С – криптограмма К – ключ

2

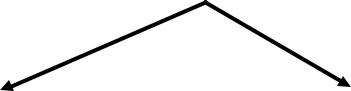

Классы систем шифрования

Безусловно Вычислительно стойкие, стойкие

(совершенные или идеальные)

3

Пусть задано двумерное распределение вероятностей p(x, y) случайных величин x, y. В нашем случае они зависимы.

Можно записать |

p(x, y) |

|

p(x, y) |

p(x) p(y / x)

p(y) p(x / y)

Тогда |

p(x / y) |

p(x, y) |

|

p(x) p(y / x) |

|

p(y) |

p(y) |

||||

|

|

|

4

Необходимые и достаточные условия для построения идеальных КС

Идеальные КС обладают тем свойством, что если ключ не известен, то знание |

|||||

криптограммы Е не дает никаких преимуществ, и лучшим способом их дешифрования |

|||||

без знания ключа является простое угадывание сообщения. |

|||||

Строгое определение совершенной КС: для любых i, j |

P Mi |

|

E j P Mi |

||

|

|||||

где P Mi |

|

E j – условная вероятность того, что сообщение |

|

Mi было зашифровано |

|

|

|||||

|

|

||||

P Mi |

|

криптограммой Ej; |

|

|

|

|

|

|

|

||

|

– априорная (при неизвестной криптограмме) вероятность сообщения Mi. |

||||

Эквивалентное определение : |

|

|

|

|

|

|

|

|||||||||

I E j ,Mi 0 |

. |

|

|

|

|

|

|

|

||||||||

|

(где I(Ej, Mi) – взаимная информация в криптограмме Ej о сообщении Mi). |

|||||||||||||||

|

|

|

|

|

|

|

|

|

Пример идеальной КС с гаммированием по mod 2 |

|||||||

|

|

|

|

|

|

|

|

|

0,1 N – двоичные цепочки длины N. |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

E |

|

|

|

|

|

|

|

||

Пусть |

M , |

K |

Криптограмма |

|

|

|

|

|

|

|||||||

|

|

|

E M K |

|||||||||||||

|

|

|

|

, |

|

|

||||||||||

где каждый бит сообщения складывается с каждым битом ключа по mod 2, имеет вид

M 000111

K 100101

E 100010

5

Расшифрование : M E K

Утверждение 1

6

Теорема Шеннона

•Пусть шифр такой, что |M| ≤ |C| ≤ |K|. Тогда он будет совершенным тогда и только тогда, когда выполняются два условия:

1). для любых сообщений mi и криптограмм cj существует единственный ключ kij, для которого E(mi | kij ) = cj;

2). Распределение вероятностей P(K) – равномерное, то есть p(k) K1

7

Достаточность.

Необходимо доказать, что выполнено условие P Mi |

|

|

|

E j P M. i |

|

Выразим по формуле Байеса [3]: |

|

|||||||||||||||||||||||

|

|

|

||||||||||||||||||||||||||||

|

P Mi |

|

E j |

P E j |

|

Mi P Mi |

|

|

|

|

||||||||||||||||||||

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

|

|

|

|

|

|

P E j |

|

|

1 |

|

|

|

(2.1 |

||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||

|

P E j |

|

|

|

Mi P K E j Mi |

|

|

|

(2.2) |

|||||||||||||||||||||

|

|

|

|

|

|

|||||||||||||||||||||||||

|

|

|

2N |

|

|

|

||||||||||||||||||||||||

Подставляя (2.2) в (2.1), получим |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||||||||||||||

|

|

|

|

|

|

|

P M |

|

|

|

|

|||||||||||||||||||

|

P Mi |

|

|

E j |

|

1 |

|

|

|

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

P E ji |

|

|

|

|

(2.3) |

|||||||||||||||||||

|

|

|

|

2N |

|

|

|

|||||||||||||||||||||||

|

|

|

|

|

|

|||||||||||||||||||||||||

По формуле полной вероятности [3] |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

2N |

|

|

|

|

|

|

2N |

|

|||||

P E j |

P Mi P E j |

Mi |

1 |

|

|

P Mi |

|

1 |

|

(2.4) |

||||||||||||||||||||

|

|

|

|

|

||||||||||||||||||||||||||

i |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

i |

|

|

|

|

|

|

|

Подставив (2.4) в (2.3), получаем |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

P Mi |

|

E j |

12N |

|

|

P Mi P Mi |

|

|

|

|

|||||||||||||||||||

|

|

|

|

|

|

|

||||||||||||||||||||||||

|

|

|

|

|

|

|

|

|

||||||||||||||||||||||

|

|

|

1 |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

2N |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

Совершенная КС называется еще одноразовым шифром. (Это подчеркивает, что нельзя |

|

|||||||||||||||||||||||||||||

использовать шифр, т. е. один и тот же ключ, более одного раза!) |

8 |

|

||||||||||||||||||||||||||||

Необходимость.

Пусть шифр совершенный. Тогда |E(m | k), K| = |C| = |K|.

Поэтому фиксированное сообщение m при разных ключах k переходит в разные криптограммы c.

Необходимость условия 1 доказана.

Зафиксируем криптограмму c. Используя формулу для условной вероятности получим

p(xi | c) p(c | xi ) p(xi ) p(ki ) p(xi ) p(c) p(c)

Шифр совершенный, тогда

p(ki) = p(c).

Вероятности всех ключей равны, условие 2 доказано.

9

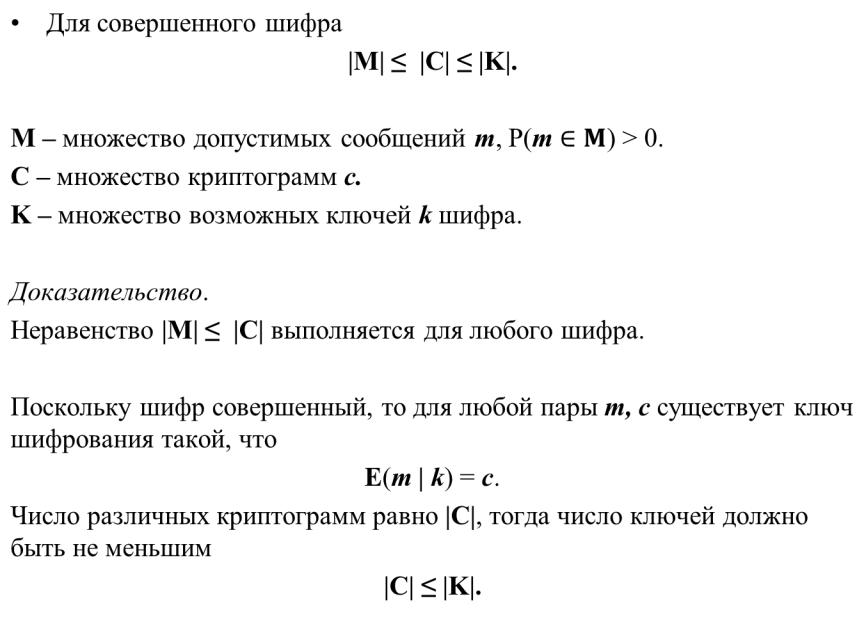

Утверждение 2

Необходимое условие существования совершенной КС:

Число возможных ключей, используемых в совершенной КС, должно быть не меньше числа сообщений, которые нужно зашифровать на этих ключах.

10