- •Лекция 2 Основные криптографические

- •Криптографические функции определяются задачами криптозащиты.

- •2). Задача обеспечения целостности сообщения

- ••4). Задача у достоверения авторства документа или аутентификация источника данных.

- •Модель системы шифрования

- •Классификация способов шифрования

- •Типы криптосистем

- •Криптосистема называется потоковой, если каждый очередной символ криптограммы вырабатывается независимо по очередному символу

- •Влияние ошибок в криптограмме на дешифрование

- •Шифр гаммирования

- •Нумерация символов русского алфавита

- •Примеры шифрования гаммированием

- •Свойства шифра гаммирования

- •Повторное использование гаммы не допустимо

- •Шифр замены

- •Шифр колонной замены

- •Реализация шифра замены

- •ПРИНЦИП РАБОТЫ ШИФРОВАЛЬНОЙ МАШИНЫ ЭНИГМА

- •Свойства шифра замены

- •Статистика букв русского языка

- •Принцип блочного шифрования

- •Шифр перестановки

- •3. Симметричные алгоритмы шифрования

- •3. Симметричные алгоритмы шифрования

- •Представим это преобразование в аналитической форме:

- •1.Обратимость процедуры шифрования оказывается возможной, когда функция

- •Блочные шифры

- •Свойства блочного шифра

- •Подстановочно-перестановочные шифры (ППШ)

- •2. Перестановки

- •Учебный ППШ

- •Из схемы видно, что такой шифр имеет четыре итерации, причем каждая из них

- •Все S-блоки выполняют одинаковое табличное преобразование, не зависящее от ключа и задаваемое в

Лекция 2 Основные криптографические

преобразования

Криптографические функции определяются задачами криптозащиты.

1). Задача обеспечения конфиденциальности содержания сообщения

Функция E( ) шифрования открытого текста m

•с = E(m, k)

ифункция расшифрования криптограммы D( )

•m = D(с, k)

Обе функции зависят от ключа шифрования k. Данные модели могут быть заданы

•- таблицами;

•- алгоритмами;

•- уравнениями шифрования-расшифрования.

2). Задача обеспечения целостности сообщения

Задача решается с помощью криптографической функции, формирующей имитовставку в составе криптограммы. При этом может быть использован дополнительный ключ имитозащиты.

3). Обеспечение идентификации пользователя и его аутентификация

Решается выполнением протоколов аутентификации.

Протокол – распределённый алгоритм, определяющий последовательность действий сторон.

В процессе аутентификации ключ используется для формирования ответов на запросы.

Пример: Бортовой авиационный ответчик свой-чужой.

•4). Задача у достоверения авторства документа или аутентификация источника данных.

•Если стороны не доверяют друг другу – обычная ситуация при подписании хозяйственных договоров – применяются функции формирования и проверки цифровой подписи.

•Цифровая подпись документа позволяет проверить наличие факта согласия стороны, которая подписала свой экземпляр и достоверность подписанного текста

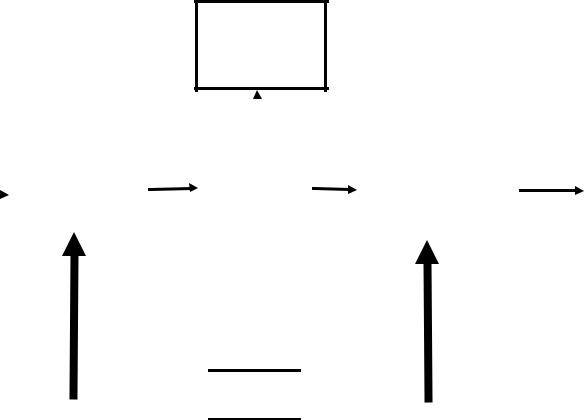

Модель системы шифрования

Нару- шитель

|

М |

|

|

|

Е |

|

|

|

|

||

Отпра- |

|

С |

С |

|

М |

Полу- |

|||||

Шифро- |

Канал |

Расшиф- |

|||||||||

витель |

|

|

чатель |

||||||||

|

|

вание E |

|

связи |

|

рование D |

|

||||

|

|

|

|

|

|||||||

А |

|

|

|

|

|

В |

|||||

|

|

КШ |

|

|

|

|

КРШ |

|

|||

|

|

|

|

|

|

|

|

|

|||

ЦРК

ЦРК

М – сообщение С – криптограмма К – ключ

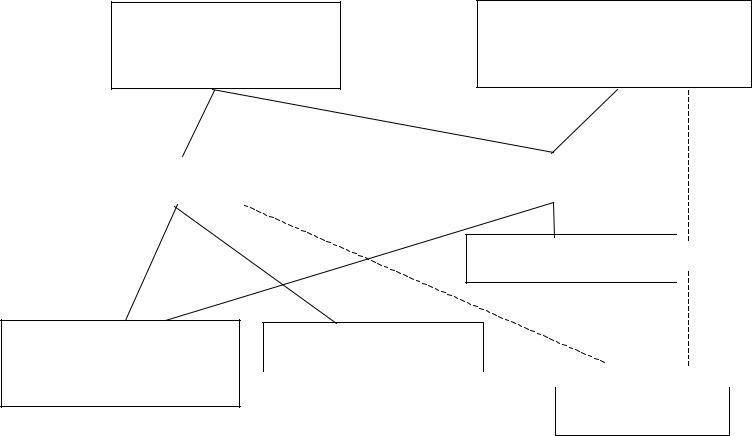

Классификация способов шифрования

Симметричные Кш=Крш

Асимметричные

Кш ≠Крш

Поточные |

|

Блочные |

Перестановки

Замены Гаммирования

(подстановки)

Гибридные

Гибридные

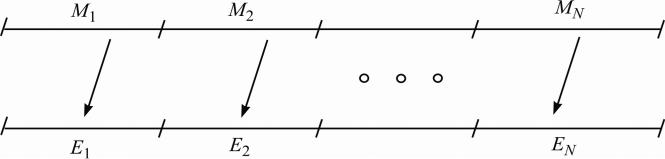

Типы криптосистем

По типу ключа криптосистемы делятся на симметричные (kш = kрш = k) и несимметричные (kш kрш).

Несимметричные криптосистемы называют также криптосистемами с открытым ключом.

По способу формирования криптограммы из сообщения :

блоковые криптосистемы и потоковые криптосистемы.

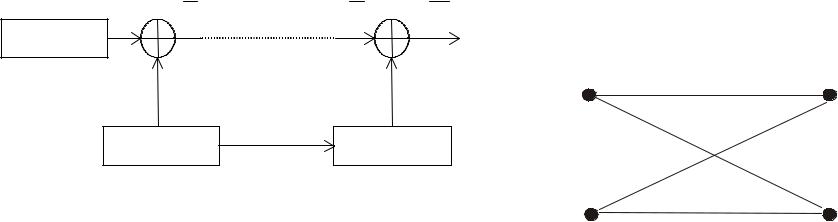

Криптосистема называется блоковой, если каждый блок сообщения определенной длины шифруется по одному и тому же правилу; блок криптограммы имеет обычно ту же длину, что и блок сообщения

Блоковое шифрование

7

Криптосистема называется потоковой, если каждый очередной символ криптограммы вырабатывается независимо по очередному символу сообщения и различным правилам, зависящим от номера символа и ключа

Потоковое шифрование

8

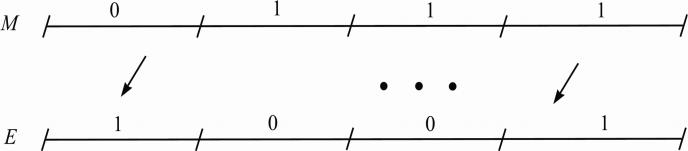

Влияние ошибок в криптограмме на дешифрование

В некоторых случаях криптограмма подвержена возникновению случайных |

|

ошибок E' E e , где появляется образец ошибокe e1, e2, , ei , |

|

ei 0 (если нет ошибок), |

ei 1 (если есть ошибки) в i-м символе. |

Пусть t – число ошибок, которые произошли в период времени передачи криптограммы t e , где |e| – вес образца ошибок е. После дешифрования

количество ошибок может измениться: M' g E',k , M' M e' ,

e' t'

Если t t' , то говорят, что это шифр без размножения ошибок, а если , t' t, то это шифр с размножением ошибок.

9

Шифр гаммирования

ШИФР ГАММИРОВАНИЯ: |

E M Г (modm) |

(модуль m) |

M E Г (modm). |

|

|

ШИФР ГАММИРОВАНИЯ: |

E M Г |

(модуль 2) |

M E Г. |

|

E |

E M |

|

|

Источник |

|

|

{M} |

Г |

Г |

0 |

г=0 |

|

|||

|

г=1 |

||

Генератор |

Генератор |

|

|

|

г=1 |

||

|

|

|

|

|

|

1 |

г=0 |

|

|

|

0+0=0

0+1=1

1+0=1

1+1=0

{E}

0

1