ЛР №3 / Аудит информационных процессов в информационных системах Windows 2000 и XP

.pdf

21

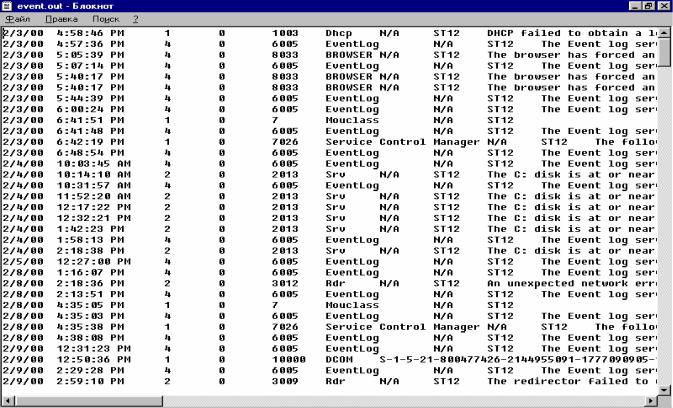

Рис.19

2.11.6 DumpEvt

Утилита фирмы Somarsoft подобна утилите Dumpel. С интерфейсом утилиты можно познакомиться, набрав имя утилиты без дополнительных параметров.

2.11.7 Утилиты R

Набор утилит, разработанных Франком Хейном.

EventSave — При запуске программа копирует и затем очищает журналы локального компьютера или всего домена. Сохраняет информацию в файлах с именами:

year_month_computer_system evt ; year_month_computer_secunty еvt ; year_mont_computer_application evt,

где year month и computer заменяется на год месяц и имя компьютера соответственно. Используя EventSave и службу Schedule Windows NT, Вы можете решить задачу автоматического архивирования журналов и избежать их переполнения.

Синтаксис EventSave [Path] [/CRemoteMachine | /A] [-ANSI], где

Path - папка, в которую будут сохранены файлы

/CRemoteMachine – имя удаленной машины, где сохраняются файлы; /А – сохранение данные со всех машин, видимых в сети;

-ANSI использовать набор символов ANSI.

22

Утилита EventDel предназначена для уничтожения определенных ненужных записей в архиве.

Утилита EventList предназначена для обработки файлов *.evt , созданных EventSave, и выдачи статистики.

Утилита R528 применяется для выдачи статистики по событиям 528 (logon), 538 (logoff) и 540 (network logon).

Утилита R529 применяется для выдачи статистики по событию 529 (неудачная попытка входа в систему, т.е. атака). Так же отображается удачные атаки (т.е. когда после неудачи происходит удачный вход под тем же именем, с той же машины и в течении 5 минут).

2.11.8 Crystal Reports Event Log Viewer

Позволяет легко найти, просмотреть, подготовить к отчету и печати информацию из журналов событий Windows 2000/XP. Предлагает прямой доступ к журналам событий нескольких компьютеров. Может открыть существующие журналы и базу данных Access. Содержит готовые формы для основных видов анализа.

2.11.9 Программа Intrust

Является разработкой фирмы Aelita Software. Ранее называлась

Event Admin.

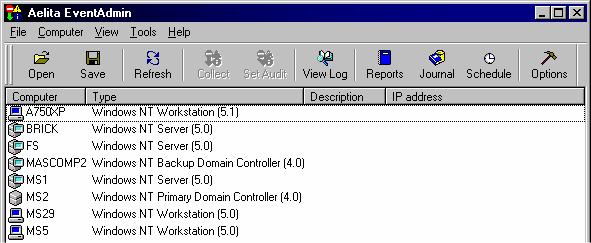

Программа предназначена для сбора информации, анализа событий аудита в масштабах корпоративной сети предприятия, в том числе и в гетерогенных сетях (рис.20).

Рис.20

Для задания настроек нужно щелкнуть на кнопку “Options” в главном окне программы (рис.21).

23

Рис.21

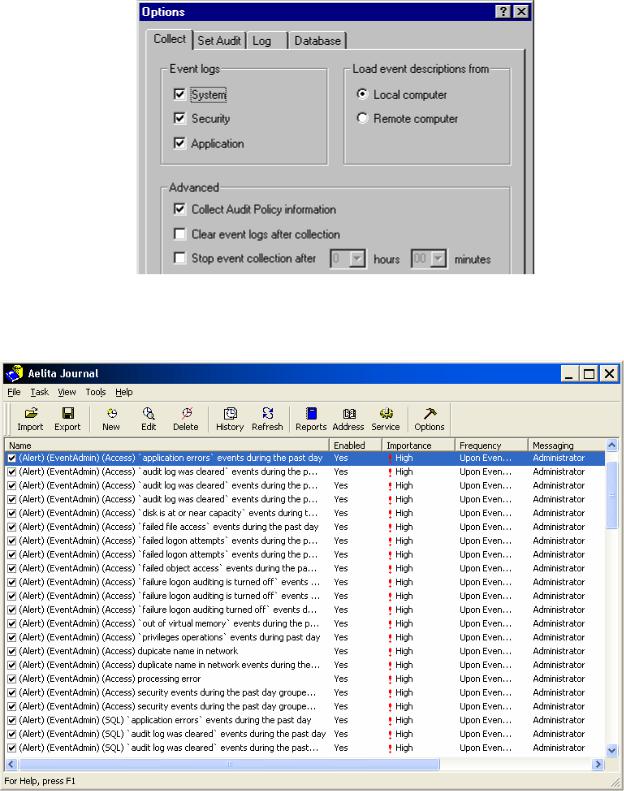

Отдельный модуль Journal это средство мониторинга и сигнализации, которое, в частности, позволяет посылать на e-mail сообщения о наиболее важных событиях. Главное окно содержит список заданий (рис.22):

Рис.22

2.11.10 Enterprise Security Reporter

Enterprise Security Reporter (ESR) предназначен для создания адми-

нистраторами отчетов о состоянии сети в легкой и удобной для рассмотрения форме.

24

3Порядок выполнения работы

1.Познакомьтесь с программой просмотра событий. Познакомьтесь с различными видами журналов, их структурой. Приведите отрывки журналов в отчете, дайте интерпретацию отдельных записей журналов.

2.Познакомьтесь с возможностями настройки журналов, параметрами фильтрации записей. Сохраните журнал в текстовом виде и экспортируйте его в Excel.

3.Ознакомьтесь и приведите в отчете настройки политики аудита.

4.Ознакомьтесь с аудитом доступа к объектам. Установите определенные права аудита на созданный Вами каталог и вложенные в него файлы. Приведите их в вашем отчете. Произведите операции с этими файлами, приведите их в отчете и проанализируйте события появляющиеся в журнале безопасности.

5.Включите аудит входов в систему и событий входа в систему, исследуйте события, отнесенные к данной категории аудита, дайте интерпретацию информации, выдаваемой для отдельных событий. Проведите анализ связи отдельных событий, сделайте выводы по результатам анализа.

7.Исследуйте аудит управления учетными записями.

8.Исследуйте аудит использования привилегий.

9.Исследуйте аудит изменения политик.

11.Познакомьтесь с аудитом системных событий

12.Исследуйте возможности аудита процессов.

13.Познакомьтесь с базой данных записей Windows 2000 Events, которые могут появляться в журнале событий. Приведите в отчете примеры выдаваемой информации.

14.Познакомьтесь со справочным файлом по сообщениям Windows 2000 error and event messages help. Приведите в отчете примеры инфор-

мации, выдаваемой для указанных преподавателем событий, дайте ее описание.

15.Познакомьтесь с утилитой модификации политики аудита auditpol.

16.Познакомьтесь с Event Logging Utility создания записей в журнал приложений windows 2000.

17.Познакомьтесь с программой Dump Event Log. Exe (NT RK) выво-

да на экран или в файл информации о событиях выбранного журнала Windows 2000/XP локального или удаленного ПК.

18.Познакомьтесь с программой DumpEvt извлечения записей о событиях из журналов Windows 2000/XP и сохранения их в текстовом файле;

19.Познакомьтесь с утилитами R, имеющими отношение к аудиту.

20.Получите представление о программе построения отчетов

Crystal Reports Event Log.

21.Познакомьтесь с программой InTrust (Event Admin) сбора ин-

25

формации, регистрируемой в NT журналах.

22. Изучите возможности программы Enterprise Security Reporter.

4 Требования к отчету

Отчет должен оформляться в электронном и печатном виде на листах формата А4 в соответствие с требованиями ЕСКД и содержать задание, краткие необходимые теоретические сведения, полученные по каждому пункту задания результаты и выводы.

Результаты исследования отдельных категорий аудита должны включать описание, как проводились исследования, примеры различных событий данной категории, интерпретацию информации, выдаваемой для отдельных событий, анализ связи отдельных событий, полученные результаты и сделанные результаты и выводы.

5 Контрольные вопросы

1.Назовите журналы, используемые в Windows 2000/XP.

2.Что отражается в журналах Windows 2000/XP?

3.Какие категории пользователей имеют возможность доступа к журна-

лам Windows 2000/XP?

4.Где находятся журналы Windows 2000/XP?

5.Какой привилегией должен обладать пользователь, чтобы читать и очищать журнал безопасности?

6.В каком виде хранится информация в журналах. Как можно ее просмотреть?

7.Как сохранить журнал в текстовом виде?

8.Каков размер журналов? Как его можно изменить?

9.Какие возможны случаи при переполнении журнала?

10.По каким критериям может осуществляться фильтрация событий в журнале?

11.Что такое SACL?

12.Как происходит обработка ACL в SACL?

13.Как производится включение и настройка аудита в Windows 2000/- XP?

14.Какие категории событий могут отслеживаться в Windows 2000/XP?

15.Как производится настройка аудита обращений к файлам?

16.Какие события, связанные с обращением к файлам могут отслеживаться?

17.Какая информация приводится в журналах?

18.Прокомментируйте записи в журнале безопасности, соответствующие входу в систему.

19.Прокомментируйте записи в журнале безопасности, соответствующие аудиту управления учетными записями.

26

20.Прокомментируйте записи в журнале безопасности, соответствующие изменению политики.

21.Прокомментируйте записи в журнале безопасности, соответствующие использованию привилегий.

22.Дайте интерпретацию проанализированных вами записей в журнале безопасности, связанных с созданием процессов.

23.Дайте интерпретацию проанализированных вами записей в журнале безопасности, соответствующих обращению к файлам.

24.Как можно определить вид входа пользователя в систему?

25.Какую информацию можно получить из полей код дескриптора, код процесса, код входа?

26.Почему в событиях может записываться информация о двух пользователях?

27.В каких категориях событий не предусмотрен аудит неудачи?

28.Производится ли в Windows 2000/ХР аудит резервного копирования?

29.Какие специальные привилегии не отслеживаются в журнале?

30.Какие типы событий необходимо включить для отслеживания изменения файлов, просмотра владельца и ACL, изменения прав доступа?

31.Какие виды доступа к файлам и папкам могут отслеживаться в

Windows 2000/XP?

32.Как можно определить время работы пользователя с определенным приложением или файлом данных?

33.Какая информация приводится в базе данных Windows 2000 Events?

34.Дайте по вашему отчету анализ информации, которую можно полу-

чить на основе файла Windows 2000 error and event messages.

35.Поясните с помощью вашего отчета назначение программы Event Logging Utility.

36.Каково назначение программы Dump Event Log? Какую информацию она выдает?

37.Поясните с помощью вашего отчета возможности программы DumpEvt .

38.Каковы возможности утилит R?

39.Какую информацию она выдает?

40.Поясните с помощью вашего отчета возможности программы Crystal Reports Event Log (NT RK).

41.Поясните с помощью вашего отчета возможности программы InTrust (Event Admin).

42.Поясните с помощью вашего отчета возможности программы Enterprise Security Reporter.

27

Список литературы

1.Брагг Р . Система безопасности Windows 2000 Пер с англ М Вильямс

2001 592 с

2.Безопасность сети на основе Windows 2000. Учебный курс MCSE /Пер с англ – М.: Издательско-торговый дом «Русская редакция» , 2002 -912 c

3.Андреев А Windows XP Руководство администратора – Спб, BHV-

СПб2002 -848 с.

Составитель: КЛАДОВ Виталий Евгеньевич

АУДИТ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ

В ОПЕРАЦИОННЫХ СИСТЕМАХ WINDOWS 2000/XP

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

к лабораторной работе по курсам « "Защита информационных процессов

вкомпьютерных системах", «Защита информации в вычислительных сетях»

Редактор Г.Р. Орлова

ЛР N 020258 от 08.01.98

Подписано к печати 25.12.2000. |

Формат 60х84 1/16 . |

Бумага оберточная. |

|

Печать плоская. |

Усл. печ. л.2,0 . |

Уч.-изд. л.1,9 |

Усл.кр.-отт. 1,9. |

Гарнитура Times . Тираж 100 экз. |

Заказ. N. |

|

|

Уфимский государственный авиационный технический университет Уфимская типография N 2 Министерства печати и массовой информации Республики Башкортостан

450000, Уфа -центр , К. Маркса, 12

Министерство образования Российской Федерации

УФИМСКИЙ ГОСУДАРСТВЕННЫЙ АВИАЦИОННЫЙ ТЕХНИЧЕСКИЙ УНИВЕРСИТЕТ

АУДИТ ИНФОРМАЦИОННЫХ ПРОЦЕССОВ

В ОПЕРАЦИОННЫХ СИСТЕМАХ WINDOWS 2000,XP

МЕТОДИЧЕСКИЕ УКАЗАНИЯ

к лабораторной работе по курсам "Защита информационных процессов в компьютерных системах", "Защита информации в вычислительных сетях"

УФА 2003