- •1. Ключевые события в истории развития компьютерных сетей. Локальные и глобальные сети.

- •2. Сетевая операционная система. Типы сетевых приложений. Клиент, сервер, сетевая служба

- •3. Коммутация, обобщенная задача коммутации. Топология сетей.

- •2 Лекция

- •4. Эталонные модели osi и tcp/ip (уровни, за что каждый отвечает). Сравнение.

- •3 Лекция

- •5. Стандартизация протоколов локальных сетей. Семейство стандартов ieee 802.X

- •6. «Классическая» технология Ethernet. Mac-адрес. Формат кадра. Алгоритм доступа к среде csma/cd. Обработка коллизий

- •7. Логическая структуризация сети. Мост локальной сети, алгоритм прозрачного моста

- •8. Коммутируемая сеть Ethernet. Коммутатор, отличия от моста и концентратора. Борьба с перегрузками.

- •4 Лекция

- •5 Лекция

- •9. Формат ip-адреса и маски, использование масок. Отображение ip-адресов на локальные адреса.

- •10. Разрешение имен и служба dns. Иерархическая структура доменных имен.

- •11. Порядок назначения ip-адресов. Протокол dhcp.

- •6 Лекция

- •12. Протокол ip, состав ip-пакета. Ip-маршрутизация, таблицы маршрутизации.

- •13. Протокол icmp. Утилиты traceroute, ping

- •14. Задачи протоколов транспортного уровня. Протоколы udp и tcp.

- •15. Особенности реализации скользящего окна в протоколе tcp. Управление потоком в tcp.

- •16. Порты и сокеты. Назначение номеров портов.

- •7 Лекция

- •17. Технология cidr. Распределение адресов. Маршрутизация.

- •18. IPv6. Отличия от iPv4. Переход на iPv6.

- •8 Лекция

- •19. Дистанционно-векторные протоколы маршрутизации. Протокол rip.

- •9 Лекция

- •10 Лекция

- •23. Межсетевые экраны, определение, функции. Классификация межсетевых экранов согласно фстэк России.

- •24. Ngfw и waf. Их отличия от «классических» межсетевых экранов и utm.

- •11 Лекция

- •12 Лекция

- •13 Лекция

- •14 Лекция

- •32. Обнаружение и реагирование на конечных точках (edr). Определение, решаемые задачи.

9 Лекция

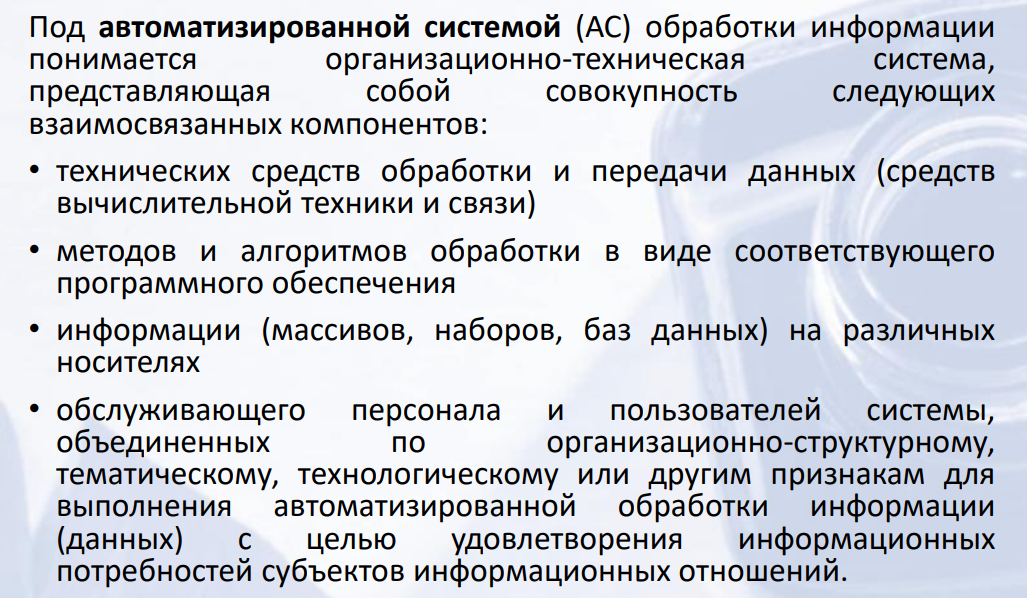

21. Компьютерная сеть как автоматизированная система. Свойства информации и системы, понятие безопасности.

свойства: конфиденциальность, доступность, целостность

Под безопасностью автоматизированной системы (системы обработки информации, компьютерной системы) следует понимать защищенность всех ее компонентов (технических средств, программного обеспечения, данных, пользователей и персонала) от разного рода нежелательных воздействий.

22. Угроза, уязвимость, атака. Источники актуальной информации о них. •

Угроза - это потенциально возможное событие, явление или процесс, которое посредством воздействия на компоненты информационной системы может привести к нанесению ущерба.

Уязвимость - это любая характеристика или свойство информационной системы, использование которой нарушителем может привести к реализации угрозы.

Атака - это любое действие нарушителя, которое приводит к реализации угрозы путём использования уязвимостей информационной системы.

Уровни информационной инфраструктуры, источники уязвимостей • Основные средства обеспечения сетевой безопасности

10 Лекция

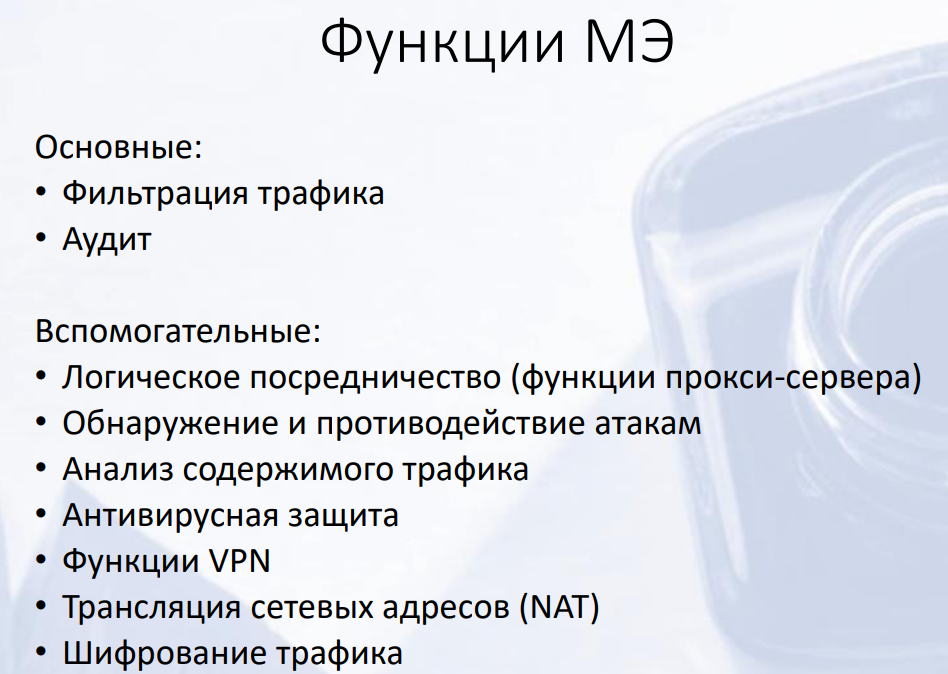

23. Межсетевые экраны, определение, функции. Классификация межсетевых экранов согласно фстэк России.

Межсетевой экран / файервол / брандмауэр — это комплекс программно-аппаратных средств, осуществляющий информационную защиту одной части компьютерной сети от другой путем анализа и фильтрации проходящего между ними трафика.

классификация:

«А» — аппаратные, установленные на физических границах сети. Например, программно-аппаратные комплексы в месте физического подключения сети компании к интернету через кабель.

«Б» — программные и аппаратные, установленные на логических границах сети, например встроенные в маршрутизатор.

«В» — программные, установленные на узлы, например компьютеры сотрудников.

«Г» — аппаратные и программные, работающие с протоколами http и https, то есть с веб-трафиком.

«Д» — аппаратные и программные, которые работают с промышленными протоколами передачи данных.

24. Ngfw и waf. Их отличия от «классических» межсетевых экранов и utm.

Межсетевой экран следующего (нового) поколения (Next-Generation Firewall, NGFW) – межсетевой экран для глубокой фильтрации трафика, интегрированный с IDS и обладающий возможностью контролировать и блокировать трафик на уровне приложений.

WAF (Web Application Firewall) – межсетевой экран для веб-приложений. Это инструмент для фильтрации трафика, работающий на прикладном уровне и защищающий веб-приложения методом анализа трафика HTTP/HTTPS и семантики XML/SOAP. WAF может устанавливаться на физический или виртуальный сервер и выявляет самые разнообразные виды атак. Действует межсетевой экран как прокси-сервер, но ввиду возможности изучать HTTPS-трафик методом проверки сертификата конкретного сервера WAF рассчитан на выполнение дополнительных операций: балансировку нагрузки на сервер, терминацию трафика SSL и т.д.

• Прокси-сервер • Трансляция сетевых адресов (NAT) • Требования к архитектуре сети, защищаемой МЭ. Демилитаризованная зона • UTM (картинка с отличиями от NGFW в 11 лекции)