Проектирование и моделирование сетей связи в системе Riverbed Modeler

.pdf

3 |

. Выбрать следующие статистики для анализа |

(Рисунок 6.10) -> нажать OK. |

|

4 |

. Сохранить проект. |

6 |

.3 Моделирование сети |

Для того, чтобы оценить выполнение приложения, необходимо осуществить прогон модели. О ценку функционирования сети провести для одного модельного часа. Для этого нужно выполнить последовательность

действий. |

|

|

1 |

. Нажать на кнопку Conіgure/Run DES |

. |

2 |

. Установить продолжительность Duration на 1 час. |

|

3 |

. Нажать Run. |

|

4 |

. После прогона нажать Close. |

|

Теперь необходимо оценить время отклика приложения базы данных для всех пользователей, а также использование WAN связи и время отклика web страницы.

Оценка производительности приложения

1. Нажать правой кнопкой мыши на рабочую область и выбрать View Results.

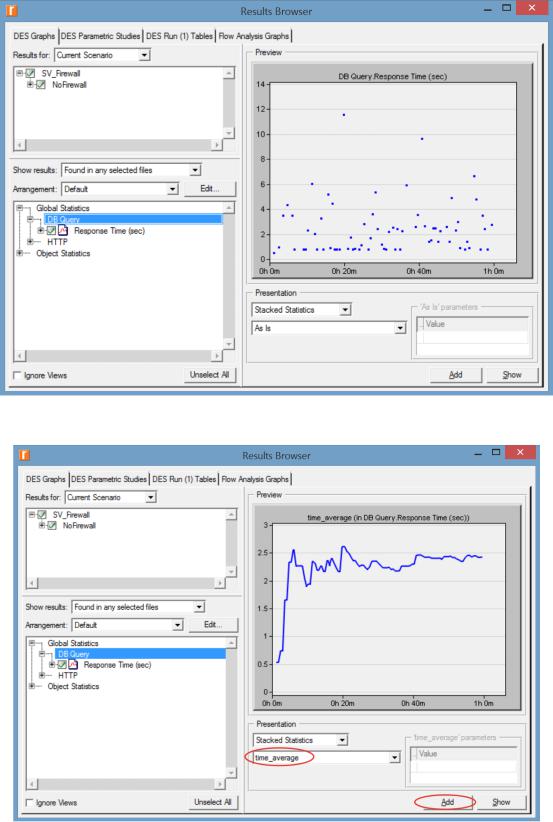

2. Выбрать пункт Global Statistics -> DB Query -> Response Time (sec.) (рисунок 6.11).

3. Выбрать Show. Теперь необходимо добавить к этому графику усредненную кривую (рисунок 6.12).

91

Рисунок 6.11 - Оценка производительности приложения

Рисунок 6.12 – Усредненная кривая

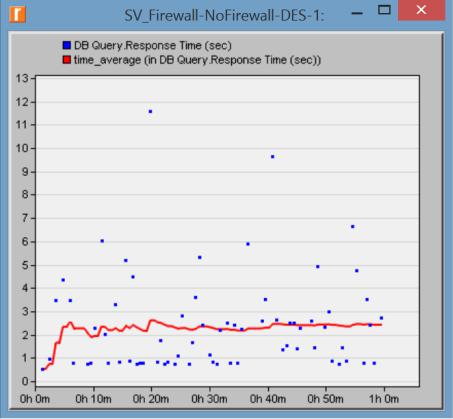

4. Нажать на окно с предыдущим графиком, чтобы добавить эту кривую (рисунок 6.13).

92

Рисунок 6.13 – Статистические данные

5. Аналогично отобразить время отклика страницы по http.

6. Закрыть окне просмотра результатов Results Browser.

7. Щелкнуть правой кнопкой мыши по WAN связи и выбрать View Results.

8. Выбрать point-to-point -> utilization (в два направления) и нажать Show.

Замечание. Для того, чтобы убрать или вернуть графики, необходимо использовать кнопку < hide or show

all graphs>  .

.

Полученные результаты показывают, что: 1) время отклика приложения базы данных больше, чем 2 секунды; 2) загрузка WAN связи высока, что может быть причиной неприемлемого времени отклика приложения; 3) среднее время отклика web страницы чуть больше 5 с, что тоже большое.

93

Рисунок 6.14 – Результирующие графики

Поэтому компания решает установить брандмауэр и создать на нем правило для пакетов, тем самым увеличить производительность сети и уменьшить среднее время доступа к базе данных до 1 с.

Создание копии сценария

1. Создать копию сценария Scenarios -> Duplicate Scenario… и назвать его как WithFirewall.

2. Зайти в редактор атрибутов Firewall для группы атрибутов Proxy Server Information запретить все виды трафика, кроме основного приложения, почты и интернет.

94

Теперь вновь нужно запустить прогон модели, чтобы оценить эффект от внедрения устройства защиты на производительность приложения. Для такой оценки необходимо сравнить время отклика приложения базы данных, загрузку WAN связи и время отклика web страницы. Это достигается выполнением последовательности действий:

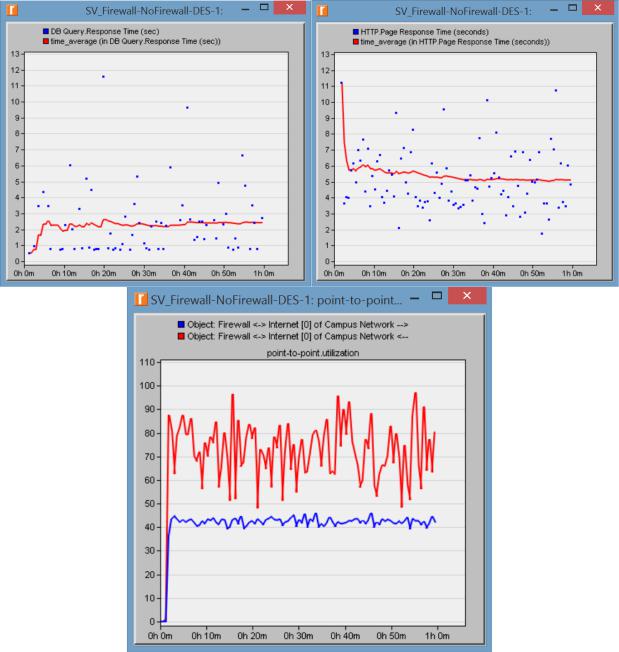

1. Нажать на панели инструментов кнопку View Resutls.

2. В окне Results Browser в поле Results for: выбрать все сценарии проекта, как на рисунке 6.15.

Рисунок 6.15 – Выбор сценариев

3. Выбрать пункт Global Statistics -> DB Query -> Response Time (sec.) и нажать кнопку Show (Рисунок 6.16),

затем построить следующую пару графиков Page Response Time (seconds).

4. Развернуть Object Statistics -> point-to-point выбрать utilization <-- .

5. Нажать Show и затем закрыть окно просмотра результатов.

95

Рисунок 6.16 - Сравнение результатов

Анализ полученных результатов

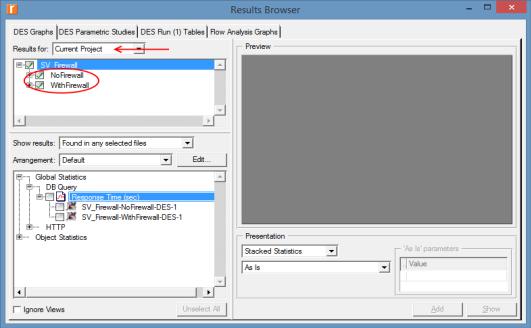

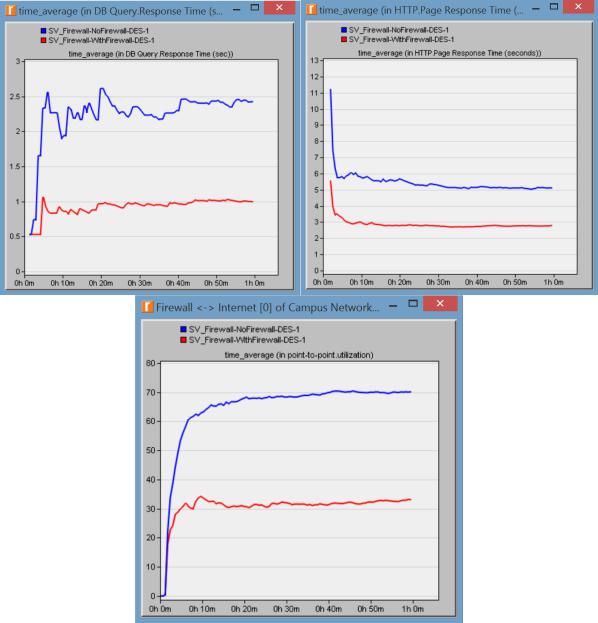

Как и ожидалось, результаты, приведенные на рисунке 6.17, показывают, что:

1)внедрение устройства защиты от несанкционированного доступа значительно улучшает производительность приложения базы данных, время отклика становится 1 сек.;

2)график загрузки показывает снижение использования WAN связи на прием примерно на 30 %;

3)среднее время отклика web страницы снизилось с 5 сек до 3 с;

4)внедрением политики безопасности о прекращении незаконных передач файлов через пиринговые сети, компания обеспечила требуемую производительность приложения базы данных.

96

Рисунок 6.17 – Результирующие графики

6.4 Выводы по лабораторной работе

1. В лабораторной работе исследованы результаты внедрения политики защиты от несанкционированного доступа и ее влияния на исполнение приложений и использование линий связи.

2. Результаты исследований показывают, что время отклика базы данных больше, чем т ребуемый предел в 1 секунды. Загрузка связи WAN высока, что может быть из - за времени отклика неприемлемого приложения. Поэтому

было |

сконфигурировано |

устройство |

защиты |

о т |

|

несанкционированного |

доступа |

Firewall, |

чтобы |

||

|

|

|

|

|

97 |

заблокировать передачу файлов, не идущих через главный сервер, для того чтобы был виден эффект его влияния на выполнение приложения. Результаты моделирования показывают, что время отклика приложения составляет чуть больше 2 секунд, а загрузка линии близка к 70%, что не удовлетворяет требованиям в 1 секунды.

3. Проблема решена настройкой Firewall таким образом, чтобы блокировать передачу файлов по каналу для высвобождения пропускной способности для работы нужного приложения. В результате настройки имеем время отклика приложения в среднем 1 секунда , среднее время отклика web страницы составило около 3 секунд, а загрузку линии порядка 30%.

Таким образом, показано, что изменением политик Firewall можно добиться требуемой пропускной способности для работы обязательного приложения, такого как база данных.

Дополнительный сценарий Сценарий. Необходимо продублировать первый

сценарий, назвать его NoFirewall_T3 и затем, вместо внедрения устройства защиты, улучшить WAN связь на T3 и оценить эффект.

98

7 ПРОЕКТИРОВАНИЕ WIRELESS LAN И УПРАВЛЕНИЕ ДОСТУПОМ К СРЕДЕ ПЕРЕДАЧИ

7.1 Содержание лабораторной работы

Цель лабораторной работы заключается в применении технологии CSMA/CA и использования различных опций стандарта IEEE 802.11 в беспроводной сети Wi-Fi.

Вданной лабораторной работе будут получены навыки моделирования сети Wi-Fi в Riverbed Modeler. Каждая сетевая технология имеет характерную для нее топологию соединения узлов сети и метод доступа к среде передачи (media access method). Эти категории связаны с двумя нижними уровнями модели OSI. Под топологией вычислительной сети понимается конфигура ция графа, вершинам которого соответствует сетевое оборудование, а ребрам – физические связи между ними. Компьютеры, подключенные к сети, часто называют станциями, или

узлами сети.

Различают физическую топологию, определяющую правила физических соединений узлов (прокладку реальных кабелей), и логическую топологию,

определяющую направления потоков данных между у злами сети. Логическая и физическая топологии относительно независимы друг от друга.

Физические топологии – шина (bus), звезда (star),

кольцо (ring), дерево (tree), сетка (mesh).

Влогической шине информация (кадр), передаваемая одним узлом, одновременно доступна для всех узлов, подключенных к одному сегменту. Логическая шина реализуется на физической топологии шины, звезды,

дерева, сетки. Метод доступа к среде передачи, разделяемой между всеми узлами сег мента, – вероятностный, основанный на прослушивании сигнала в шине (Ethernet), или детерминированный, основанный на определенной дисциплине передачи права доступа

(ARCnet).

В логическом кольце информация передается последовательно от узла к узлу. Каждый узел принимает

99

кадры только от предыдущего и посылает только последующему узлу по кольцу. Реализуется на физической топологии кольца или звезды с внутренним кольцом в концентраторе. Метод доступа – детерминированный. На логическом кольце строятся сети Token Ring и FDDI. Современный подход к построению высокопроизводительных сетей перено сит большую часть функций МАС-уровня (управление доступом к среде) на центральные сетевые устройства – коммутаторы.

Методы доступа к среде передачи делятся на вероятностные и детерминированные.

При вероятностном (probabilistic) методе доступа узел, желающий послать кадр в сеть, прослушивает линию. Если линия занята или обнаружена коллизия ( столкновение сигналов от двух передатчиков), попытка передачи откладывается на некоторое время.

Основные разновидности вероятностного метода:

CSMA/CA (Carrier Sense Multiple Access/Collision Avoidance) – множественный доступ с прослушиванием несущей волны и разрешением коллизий. Узел, готовый послать кадр, прослушивает линию. При отсутствии несущей он посылает короткий сигнал запроса на передачу (RTS) и определенное время ожидает ответа ( CTS) от

адресата |

назначения. |

При |

отсутствии |

ответа |

|

(подразумевается |

возможность |

коллизии) |

попытка |

||

передачи откладывается, при получении ответа в линию посылается кадр. При запросе на широковещательную передачу (RTS содержит адрес 255) CTS не ожидается. Метод не позволяет полностью разрешить коллизии, но они обрабатываются на вышестоящих уровнях протокола. Метод применяется в сети Apple LocalTalk, характеризуется простотой и низкой стоимостью цепей доступа;

CSMA/CD (Carrier Sense Multiple Access/Collision Detect) – множественный доступ с прослушиванием несущей волны и обнаруж ением коллизий. Узел, готовый послать кадр, прослушивает линию. При отсутствии несущей он начинает передачу кадра, одновременно контролируя состояние линии. При обнаружении коллизии

100