Лекции / 6-bezopasnost

.pdfБезопасная передача данных

в беспроводных сетях

Лекция 6

Основные определения

•Информационная безопасность сети электросвязи способность сети электросвязи противостоять преднамеренным и непреднамеренным дестабилизирующим воздействиям (угрозам безопасности) на входящие в состав сети средства и линии связи в процессе приема и передачи, обработки и хранения информации, что может привести к ухудшению качества услуг, предоставляемых сетью электросвязи [ГОСТ Р 53110-2008].

•Угроза безопасности сети электросвязи совокупность условий и факторов, создающих потенциальную или реально существующую опасность нанесения ущерба сети электросвязи или ее компонентам

[ГОСТ Р 52448-2005].

•Активы оператора связи – элементы сети электросвязи (аппаратные, программные, программно-аппаратные средства, информационные ресурсы, услуги, процессы, персонал), используемые и подлежащие защите оператором, как имеющие для него ценность [ГОСТ Р ИСО/МЭК 27000].

•Уязвимость сети электросвязи недостаток или слабое звено в средствах связи, технологическом процессе (протоколе) обработки/передачи информации, мероприятиях и механизмах обеспечения безопасности сети электросвязи, позволяющие нарушителю совершать действия, приводящие к успешной реализации угрозы безопасности [ГОСТ Р 52448-2005].

•Устойчивость функционирования сети электросвязи способность сети электросвязи выполнять свои функции при выходе из строя части элементов сети в результате воздействия дестабилизирующих факторов [ГОСТ Р 53111-2008].

•Дестабилизирующий фактор воздействие на сеть электросвязи, источником которого является физический или технологический процесс внутреннего или внешнего по отношению к сети электросвязи характера, приводящее к выходу из строя элементов сети [ГОСТ Р

53111-2008].

Системы обеспечения сетевой безопасности

•Антивирусное программное обеспечение

•Управление доступом

•Межсетевые экраны

•Смарт-карты

•Биометрия

•Системы обнаружения вторжения

•Управление политиками

•Сканирование компьютерных систем на наличие уязвимых мест

•Шифрование

•Механизмы физической защиты

•Проверка сертификатов компьютерной безопасности

Концепция ААА

AAA (Authentication, Authorization, Accounting) — процедура описания процесса предоставления доступа и его контроля.

•Authentication (аутентификация) — сопоставление персоны (или запроса) существующей учётной записи в системе безопасности. Осуществляется по логину, паролю, сертификату, смарт-карте и т. д.

•Authorization (авторизация, проверка полномочий, проверка уровня доступа) — сопоставление учётной записи в системе (и персоны, прошедшей аутентификацию) и определённых полномочий (или запрета на доступ). Может быть как позитивной (пользователю разрешен доступ к ресурсу), так и негативной (пользователю запрещён доступ).

•Accounting (учёт) — слежение за потреблением ресурсов пользователем. В accounting включается так же и запись фактов получения доступа к системе

Подключение клиента: аутентификация

1.Сканирование:

•Пассивное – клиент прослушивает каналы для обнаружения сигнальных кадров от точек доступа и по SSID определяет доступные для подключения сети.

•Активное - клиент последовательно отправляет широковещательные кадры (на адрес FF:FF:FF:FF:FF:FF)пробного запроса (Probe request) в

каждый из проверяемых каналов. Запрос содержит: SSID, поддерживаемые стандарты, скорости, типы шифрования.

2.Ответ точки доступа:

•Если значение SSID в поступившем запросе совпадает с ее собственным или нулевой длины (т.е. все SSID)

•Если получен Probe response, то на адрес клиента посылается ответ, содержащий SSID, скорость передачи, тип шифрования.

Функции безопасности должны быть сконфигурированы до начала работы сети!

•Клиент узнает о поддерживаемых сетью мерах безопасности из кадров Beacon или Probe response

•Запрос на аутентификацию происходит после выбора точки доступа.

•Типы аутентификации:

–открытых систем (Open System authentication);

–с общим ключом (Shared Key authentication);

–на основе стандарта IEEE 802.1X-2004;

–на основе предварительно установленных ключей (Pre-Shared key, PSK).

Выбор типа аутентификации и политик безопасности не стандартизирован и полностью возложен на администратора сети!

• Аутентификация открытых систем

Отсутствие требований к аутентификации (открытая небезопасная сеть). Устаревший механизм.

Клиент посылает запрос на аутентификацию. Точка отвечает кадром аутентификации, но может отказать в аутентификации при несовпадении технических характеристик.

Может комбинироваться с другими методами аутентификации.

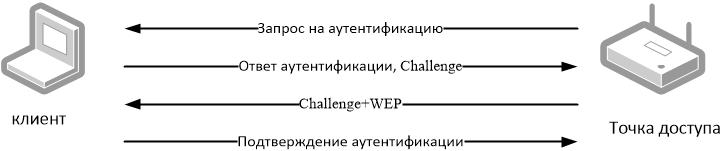

• Аутентификация с общим ключом

Используется совместно с WEP. После аутентификации требуется процедура ассоциации. Устаревший метод с уязвимостями.

•Аутентификация на основе стандарта IEEE 802.1X

IEEE 802.1X разработан для управления доступом на основе портов в сетях IEEE 802, использует идентификатор ассоциации как порт

-описывает использование протокола EAP (Extensible Authentication Protocol) для поддержки аутентификации с помощью сервера аутентификации,

-определяет процесс инкапсуляции данных ЕАР, передаваемых между клиентами и серверами аутентификации.

Источник:

Учебный курс D-Link «Основы беспроводных сетей Wi-Fi»

Ключи аутентификации:

•MK - симметричный мастер-ключ (Master Key)

•PMK - парный мастер-ключ (Pairwise Master Key) – генерируется на основе MK, служит для генерации группы ключей для процесса 4-стороннего рукопожатия (обмена парными ключами шифрования между точкой доступа и клиентом). Не используется для шифрования или дешифрования данных!

•PTK - парный временный ключ (Pairwise Transient Key) – генерируется на основе PMK, состоит из:

–EAPOL-KCK (EAP Over LAN Key Confirmation Key ): ключ подтверждения ключа

(0 -127бит), для зашиты целостности ключей, распределяемых между клиентом и точкой доступа

–EAPOL-KEK (EAP Over LAN Key Encryption Key ): ключ шифрования ключа (128 –

255 бит), для шифрования группового временного ключа (GTK) и других ключей, распределяемых между клиентом и точкой доступа

–TK (Temporal Key ): временные ключи (от 256 бит), используемые с TKIP или CCMP для шифрования одноадресного пользовательского трафика.

•GTK - групповой временный ключ (Group Temporal Key) - генерируется точкой доступа и передается ассоциированному клиенту для дешифровки группового или широковещательного трафика