Кодирование и шифрование информации в радиоэлектронных системах передачи информации. Часть 2. Шифрование

.pdfсобой неопределенность шифра по открытому тексту и избыточность текста. Чем большим оказывается расстояние единственности, тем более шифр приближается к совершенному шифру, для которого формально расстояние единственности равно .

Наконец, К. Шеннон вводит понятие рабочей характеристики шифра, подходя к практической оценке стойкости. Он формулирует также основные критерии оценки качества секретных систем с позиций практики их использования.

Как видим, К. Шеннону удалось решить фундаментальные проблемы в теоретической криптографии. Его работы стимулировали бурный рост научных исследований по теории информации и криптографии.

В работах К. Шеннона по исследованию свойств языка важную роль играет величина удельной энтропии Н на букву текста, другими словами, среднее количество информации,

передаваемой буквой открытого текста. Предложенный им метод экспериментов с угадыванием очередной буквы английского текста по предыдущим буквам оказался неэффективным при получении оценок величины Н для других языков. Метод

"отгадывания" развил в своих работах А. Н. Колмогоров. Достаточно точные приближения параметра Н для русского и французского языков получил Б. Б. Пиотровский. Он указал на существенную разницу между значениями Н для текстов различного характера (литера-

турных, деловых, разговорной речи).

Понятие "количества информации", содержащейся в тексте, базировалось, по К.

Шеннону, лишь на частотных характеристиках. В своих фундаментальных работах 60-х

годов А.Н. Колмогоров подошел к определению количества информации с учетом

смыслового содержания текста, что позволило уточнить приближение величины Н для литературных текстов. Необходимо также отметить, что еще задолго до К. Шеннона частотные характеристики языка изучал выдающийся русский ученый А. А. Марков.

Сегодня часто используются так называемые марковские модели открытых текстов,

учитывающие зависимости букв текста от предыдущих букв.

Следующая страница в истории криптографии XX в. посвящена телефонным шифраторам, которые были разработаны в 30-х годах и стали широко использоваться во время II мировой войны. В России разработка телефонного шифратора велась под руководством В. А. Котельникова, ставшего впоследствии академиком, ученым с мировым именем. Ему принадлежит знаменитая теорема дискретизации (или теорема отсчетов),

лежащая в основе теории цифровой обработки сигналов.

Идея телефонного шифратора была запатентована Д.Х.Роджерсом еще в 1881 г., спустя пять лет после изобретения Беллом телефона. Идея состояла в передаче телефонного сообщения по нескольким (в простейшем случае – по двум) цепям поочередными

41

импульсами в некоторой быстро изменяющейся последовательности. Предлагалось разнести такие линии на значительное расстояние друг от друга с тем, чтобы устранить возможность подключения сразу ко всем одновременно. Подключение же к одной из них позволяло бы слышать лишь отдельные неразборчивые сигналы.

В более поздних разработках предлагались различные преобразования непосредственно самой речи. Звуки речи преобразуются телефоном в непрерывный электрический сигнал,

который с помощью соответствующих устройств изменяется шифратором по законам электричества. К числу возможных изменений относятся: инверсия, смещение, или деление диапазона частот, шумовые маскировки, временные перестановки частей сигнала, а также различные комбинации перечисленных преобразований. Естественно, каждое из указанных преобразований производится под управлением ключа, который имеется у отправителя и получателя. Наиболее просто реализуемым являлось преобразование инверсии. Сложнее реализовались временные перестановки. Для их осуществления речевой сигнал в некоторый промежуток времени предварительно записывался на магнитофонной ленте. Запись делилась на отрезки длительностью в доли секунд. Отрезки с помощью нескольких магнитных головок разносились и перемешивались, в результате чего в канале слышалась хаотическая последовательность звуков. Использовалась также движущаяся магнитная головка, которая в зависимости от направления движения считывала сигналы быстрее или медленнее, чем они были записаны на ленте. В результате тон сигналов становился выше или ниже обычного, в

канале быстро чередовались высокие и низкие звуки, не воспринимаемые ухом. Следует отметить, что одной из самых сложных проблем, которые возникали при разработке телефонных шифраторов, была проблема узнавания восстановленной после расшифрования речи.

ВСША первый телефонный шифратор, под названием A3, был принят в эксплуатацию

в1937 г. Именно он доставил президенту Рузвельту известие о начале II мировой войны утром 1 сентября 1939 г. по вызову американского посла в Париже. A3 осуществлял инверсию и перестановку 5 поддиапазонов частот. Из 3840 возможных комбинаций (5!25)

фактически использовались лишь 6, которые менялись 36 раз за каждые 20 секунд. Слабость используемой криптографии компенсировалась регулярным изменением частот передачи.

В настоящее время аналоговая телефония уступает место цифровой телефонии. Тем самым и многие технические проблемы, связанные с криптографическими преобразованиями аналоговых сигналов, отпадают за ненадобностью. Дело в том, что

оцифрованный сигнал является дискретным и, следовательно, к нему можно применить хорошо разработанную надежную "дискретную криптографию".

42

Во второй половине XX в.. вслед за развитием элементной базы вычислительной техники, появились электронные шифраторы, разработка которых потребовала серьезных теоретических исследований во многих областях прикладной и фундаментальной математики, в первую очередь алгебре, теории вероятностей и математической статистике.

Сегодня именно электронные шифраторы составляют подавляющую долю средств шифрования. Они удовлетворяют всё возрастающим требованиям по надежности и скорости шифрования. Прогресс в развитии вычислительной техники сделал возможными

программные реализации криптографических алгоритмов, которые все увереннее вытесняют во многих сферах традиционные аппаратные средства.

В семидесятых годах произошло два события, серьезно повлиявших на дальнейшее развитие криптографии. Во-первых, был принят (и опубликован!) первый стандарт шифрования данных (DES), "легализовавший" принцип Керкгоффса в криптографии. Во-

вторых, после работы американских математиков У. Диффи и М. Хеллмана [36] родилась

"новая криптография" – криптография с открытым ключом. Оба этих события были рождены потребностями бурно развивающихся средств коммуникаций, в том числе локаль-

ных и глобальных компьютерных сетей, для защиты которых потребовались легко доступные и достаточно надежные криптографические средства. Криптография стала широко востребоваться не только в военной, дипломатической, государственной сферах, но также в коммерческой, банковской и других сферах.

Вслед за идеей Диффи и Хеллмана, связанной с гипотетическим понятием

однонаправленной (или односторонней) функции с секретом, появились "кандидат" на такую функцию и реально осуществленная шифрсистема RSA с открытым ключом. Такая система была предложена в 1978 г Райвестом, Шамиром и Адлеманом. Парадоксальным казалось то,

что в RSA для зашифрования и расшифрования используются разные ключи, причем ключ зашифрования может быть открытым, то есть всем известным. Вслед за RSA появился целый ряд других систем. В связи с несимметричным использованием ключей стал использоваться термин асимметричная шифрсистема, в то время как традиционные шифрсистемы стали называться симметричными.

Наряду с идеей открытого шифрования Диффи и Хеллман предложили идею открытого распределения ключей, позволяющую избавиться от защищенного канала связи при рассылке криптографических ключей. Их идея основывалась на сложности решения задачи

дискретного логарифмирования, то есть задачи, являющейся обратной для задачи возведения в степень в конечном поле большого порядка.

43

Позволим себе остановиться в нашем кратком историческом обзоре на этом этапе развития криптографии, поскольку рассказ о ее современных проблемах и приложениях заставил бы нас приступить к изложению основного содержания книги.

.Теория классических шифров

Основные характеристики открытого текста

Криптография занимается защитой сообщений, содержащихся на некотором мате-

риальном носителе. При этом сами сообщения представляют собой последовательности знаков (или слова) некоторого алфавита. Различают естественные алфавиты, например рус-

ский или английский, и специальные алфавиты (цифровые, буквенно-цифровые), например двоичный алфавит, состоящий из символов 0 и 1. В свою очередь, естественные алфавиты также могут отличаться друг от друга даже для данного языка.

Алфавиты открытых сообщений Наиболее привычны буквенные алфавиты, например русский, английский и т. д.

Приведем сведения об алфавитах некоторых естественных европейских языков.

Полный русский алфавит состоит из 33 букв:

А Б В Г Д Е Ё Ж З И Й К Л М Н О П Р С Т У Ф Х Ц Ч Ш Щ Ъ Ы Ь Э Ю Я Вместе с тем используются и сокращенные русские алфавиты, содержащие 32, 31 или 30

букв. Можно отождествить буквы Е и Ё, И и Й, Ь и Ъ. часто бывает удобно включить в алфавит знак пробела между словами, в качестве которого можно взять, например, символ “– ”.

Английский алфавит состоит из 26 букв:

А В C D E F G H I J K L M N O P Q R S T U V W X Y Z

Иногда используется сокращенный 25-буквенный алфавит, в котором отождествлены буквы I и J.

Любопытно отметить, что полинезийский язык Самоа имеет алфавит, содержащий всего

16 букв, из которых около 60% – гласных. В арабском языке и иврите согласные вообще не используются. Они опускаются в письменном тексте и восстанавливаются читателем по смыслу.

В вычислительной технике распространены 128-битовые и 256-битовые алфавиты,

использующие представление знаков алфавита в виде 7- или 8-значных двоичных комбинаций.

Наиболее известен код ASCII (American Standart Code for Information Interchange) –

американский стандартный код информационного обмена.

Буквенный алфавит, в котором буквы расположены в их естественном порядке, обычно

44

называют нормальным алфавитом. В противном случае говорят о смешанных алфавитах. В

свою очередь, смешанные алфавиты делят на систематически перемешанные алфавиты и случайные алфавиты. К первым относят алфавиты, полученные из нормального на основе некоторого правила, ко вторым – алфавиты, буквы которых следуют друг за другом в хаотическом (или случайном) порядке.

Смешанные алфавиты обычно используются в качестве нижней строки подстановки,

представляющей собой ключ шифра простой замены. Для запоминания ключа (это надежнее,

чем хранение ключа на некотором носителе) применяется несложная процедура перемешивания алфавита, например, основанная на ключевом слове.

Частотные характеристики текстовых сообщений Криптоанализ любого шифра невозможен без учета особенностей текстов сообщений,

подлежащих шифрованию. Глубинные закономерности текстовых сообщений исследуются в теории информации. Наиболее важной для криптографии характеристикой текстов является избыточность текста, введенная К. Шенноном. Именно избыточность открытого текста,

проникающая в шифртекст, является основной слабостью шифра.

Более простыми характеристиками текстов, используемыми в криптоанализе, являются такие характеристики, как повторяемость букв, пар букв (6играмм) и вообще m-ок (m-

грамм), сочетаемость букв друг с другом, чередование гласных и согласных и некоторые другие. Такие характеристики изучаются на основе эмпирических наблюдений текстов достаточно большой длины.

Для установления статистических закономерностей проводилась большая серия экспериментов по оценке вероятностей появления в открытом тексте фиксированных m-

грамм (для небольших значений m).

Суть экспериментов состоит в подсчете чисел вхождений каждой из nm возможных m-

грамм в достаточно длинных открытых текстах Т = t1 t2 … tl, составленных из букв алфавита

{a1, a2, …, an}. При этом просматриваются подряд идущие m-граммы текста:

t1 t2 … tm, t2 t3 … tm+1, … tl–m+1 tl–m+2 … tl.

Если (аi1 аi2 … аim) – число появлений m-граммы аi1 аi2 … аim в тексте T, а L – общее число подсчитанных m-грамм, то опыт показывает, что при достаточно больших L частоты

ai1ai 2 ...aim

L

для данной m-граммы мало отличаются друг от друга. В силу этого относительную частоту считают приближением вероятности P (аi1 аi2 … аim) появления данной m-граммы в случайно выбранном месте текста (такой подход принят при статистическом определении вероятности). Например, при m = 1 хорошее приближение вероятностей появления букв

45

достигается на текстах длины в несколько тысяч букв.

Некоторая разница значений частот в приводимых в различных источниках таблицах объясняется тем обстоятельством, что частоты существенно зависят не только от длины текста, но и от его характера. Так, в технических текстах редкая буква Ф может стать довольно частой в связи с частым использованием таких слов, как функция, дифференциал,

диффузия, коэффициент и т. п.

Еще большие отклонения от нормы в частоте употребления отдельных букв наблюдаются в некоторых художественных произведениях, особенно в стихах. Поэтому для надежного определения средней частоты буквы желательно иметь набор различных текстов,

заимствованных из различных источников. Вместе с тем, как правило, подобные отклонения незначительны, и в первом приближении ими можно пренебречь.

В связи с этим подобные таблицы, используемые в криптографии, должны составляться с учетом характера переписки.

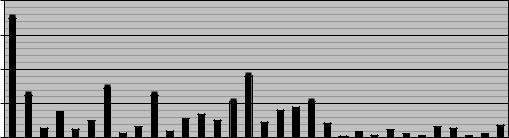

Для русского языка частоты (в порядке убывания) знаков алфавита, в котором отождествлены Е с Ё, Ь с Ъ, а также имеется знак пробела (–) между словами.

20 |

- |

|

|

|

|

|

|

|

|

|

15 |

|

|

|

|

|

|

|

|

|

|

10 |

|

|

Е,Ё |

|

|

|

О |

|

|

|

А |

|

|

И |

|

|

|

|

|

||

|

|

|

Н |

|

Р С Т |

|

|

|||

|

|

|

|

|

|

|

||||

|

|

В |

|

|

|

|

|

|

||

5 |

Б |

Г |

Д |

З |

|

К Л М |

П |

У |

Ы |

Я |

|

Ж |

|

Й |

|

|

|

||||

|

|

|

|

|

Ф Х Ц Ч ШЩ Ь,ЪЭ Ю |

|

||||

0 |

|

|

|

|

|

|

|

|

|

|

Рис. 1.4. Диаграмма частот букв русского языка Имеется мнемоническое правило запоминания десяти наиболее частых букв русского

алфавита. Эти буквы. СОС1ЗВляюг нелепое слово СЕНОВАЛИТР. Можно также предложить аналогичный способ запоминания частых букв английского языка, например, с

помощью слова TETRIS-HONDA.

Устойчивыми являются также частотные характеристики биграмм, триграмм и четырехграмм осмысленных текстов.

Хорошие таблицы k-гpaмм легко получить, используя тексты электронных версий многих книг, содержащихся на СD-дисках.

Для получения более точных сведений об открытых текстах можно строить и анализировать таблицы k-гpaмм при k > 2, однако для учебных целей вполне достаточно ограничиться биграммами. Неравновероятность k-грамм (и даже слов) тесно связана с характерной особенностью открытого текста – наличием в нем большого числа повторений

46

отдельных фрагментов текста: корней, окончаний, суффиксов, слов и фраз. Так, для русского языка такими привычными фрагментами являются наиболее частые биграммы и триграммы:

СТ, НО, ЕН, ТО, НА, ОВ, НИ, РА, ВО, КО, СТО, ЕНО, НОВ, ТОВ, ОВО, ОВА Полезной является информация о сочетаемости букв, то есть о предпочтительных связях

букв друг с другом, которую легко извлечь из таблиц частот биграмм.

Имеется в виду таблица, в которой слева и справа от каждой буквы расположены наиболее предпочтительные “соседи” (в порядке убывания частоты соответствующих би-

грамм). В таких таблицах о6ычно указывается также доля гласных и согласных букв (в

процентах), предшествующих (или следующих за) данной букве.

При анализе сочетаемости букв друг с другом следует иметь в виду зависимость появления букв в открытом тексте от значительного числа предшествующих букв. Для

анализа этих закономерностей используют понятие условной вероятности.

Наблюдения над открытыми текстами показывают, что для условных вероятностей

выполняются неравенства

p (ai1) p (ai1 / ai2), p (ai1 / ai2) p (ai1 / ai2 ai3),… .

Систематически вопрос о зависимости букв алфавита в открытом тексте от предыдущих

букв исследовался известным русским математиком А. А. Марковым (1856 – 1922). Он доказал, что появления букв в открытом тексте нельзя считать независимыми друг от друга.

В связи с этим А. А. Марковым отмечена еще одна устойчивая закономерность открытых текстов, связанная с чередованием гласных и согласных букв. Им были подсчитаны частоты встречаемости биграмм вида гласная-гласная (г, г), гласная-согласная (г, с), согласная-

гласная (с, г), согласная-согласная (с, с) в русском тексте длиной в 105 знаков.

Из этой таблицы видно, что для русского языка характерно чередование гласных и согласных, причем относительные частоты могут служить приближениями соответствующих

условных и безусловных вероятностей:

p (г/с) 0,663, |

p (с/г) 0,872 |

p (г) 0,432, |

p (с) 0,568. |

После А. А. Маркова зависимость появления букв текста вслед за несколькими предыдущими исследовал методами теории информации К. Шеннон. Фактически им было показано, в частности, что такая зависимость ощутима на глубину приблизительно в 30

знаков, после чего она практически отсутствует.

Приведенные выше закономерности имеют место для обычных “читаемых” открытых текстов, используемых при общении людей. Как уже отмечалось ранее, эти закономерности играют большую роль в криптоанализе. В частности, они используются при построении формализованных критериев на открытый текст, позволяющих применять методы матема-

47

тической статистики в задаче распознавания открытого текста в потоке сообщений. При использовании же специальных алфавитов требуются аналогичные исследования частотных характеристик “открытых текстов”, возникающих, например, при межмашинном обмене информацией или в системах передачи данных. В этих случаях построение формализованных критериев на “открытый текст” – задача значительно более сложная.

Помимо криптографии частотные характеристики открытых сообщений существенно используются и в других сферах. Например, клавиатура компьютера, пишущей машинки или линотипа – это замечательное воплощение идеи ускорения набора текста, связанное с оптимизацией расположения букв алфавита относительно друг друга в зависимости от час-

тоты их применения.

Классификация шифров

В качестве первичного признака, по которому производится классификация шифров,

используется тип преобразования, осуществляемого с открытым текстом при шифровании.

Если фрагменты открытого текста (отдельные буквы или группы букв) заменяются некоторыми их эквивалентами в шифртексте, то соответствующий шифр относится к классу

шифров замены. Если буквы открытого текста при шифровании лишь меняются местами друг с другом, то мы имеем дело с шифрам перестановки. С целью повышения надежности шифрования шифрованный текст, полученный применением некоторого шифра, может быть еще раз зашифрован с помощью другого шифра. Всевозможные такие композиции различных шифров приводят к третьему классу шифров, которые обычно называют

композиционными шифрами. Заметим, что композиционный шифр может не входит ни в класс шифров замены, ни в класс шифров перестановки. В результате получаем первый уровень классификации шифров.

Классификация шифров замены

Если ключ зашифрования совпадает с ключом расшифровaния kз = kр, то такие шифры называют симметричными если же kз kр, – асимметричными.

Исторически известный шифр – пропорциональной замены представляет собой пример шифра многозначной замены, шифр гаммирования – пример шифра однозначной замены.

Также шифры замены делятся на шифры однозначной и многозначной замены, поточные и блочные, одноалфавитные (шифры простой замены) и многоалфавитные.

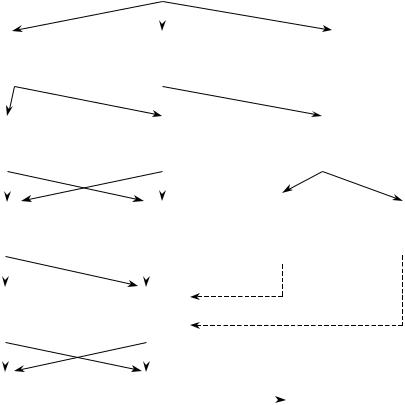

Классификация шифров в виде схемы приведена на рисунке 1.5.

48

|

|

|

|

|

|

|

|

|

|

|

|

Шифры |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Шифры |

|

|

|

|

|

|

Шифры |

|

|

Композиционные |

|

|||||||||||||||

|

|

|

замены |

|

|

|

|

|

перестановки |

|

|

|

|

шифры |

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||

|

|

|

Однозначные |

|

|

|

|

Многозначные |

|

|

Маршрутные |

|

|

|

|||||||||||||||

|

|

|

замены |

|

|

|

|

|

|

замены |

|

|

перестановки |

|

|

|

|||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Столбцовые |

|

|

|

|

|

|

||||

|

Симметричные |

|

|

Асимметричны |

|

|

|

|

|

Решетки, |

|||||||||||||||||||

|

|

|

|

|

(строчные) |

|

|

|

|||||||||||||||||||||

|

|

|

шифры |

|

|

|

|

|

е шифры |

|

|

|

|

лабиринты |

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

перестановки |

|

|

|||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Поточные |

|

|

|

|

|

|

Блочные |

|

|

|

|

|

|

|

|

|

|

|

|

|||||||

|

|

|

шифры |

|

|

|

|

|

шифры |

|

|

|

|

|

|

|

|

|

|

|

|

||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Одноалфавитные |

|

|

|

|

|

Многоалфавитные |

|

|

|

Шифры |

|

||||||||||||||||

|

|

|

шифры |

|

|

|

|

|

|

|

шифры |

|

|

|

|

гаммирования |

|

||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Рис. 1.5. Классификация шифров Прокомментируем приведенную схему. Подчеркнем, что стрелки, выходящие из любого

прямоугольника схемы, указывают лишь на наиболее значимые частные подклассы шифров.

Пунктирные стрелки, ведущие из подклассов шифров перестановки, означают, что эти шифры можно рассматривать и как блочные шифры замены в соответствии с тем, что от-

крытый текст делится при шифровании на блоки фиксированной длины, в каждом из которых производится некоторая перестановка букв. Одноалфавитные и многоалфавитные шифры могут быть как поточными, так и блочными. В то же время шифры гаммирования,

образующие подкласс многоалфавитных шифров, относится к поточным, а не к блочным шифрам. Кроме того, они являются симметричными, а не асимметричными шифрами.

Шифры перестановки

При шифровании перестановкой символы шифруемого текста переставляются по определенному правилу в пределах блока этого текста. Шифры перестановки являются самыми простыми и, вероятно, самыми древними шифрами.

49

Широкое применение получили так называемые маршрутные перестановки, основанные на некоторой геометрической фигуре. Отрезок открытого текста записывается в такую фигуру по некоторой траектории.

Вкачестве ключа в шифрующих таблицах используются:

1.размер таблицы;

2.слово или фраза, задающие перестановку;

Широкое распространение получила разновидность маршрутной перестановки,

называемая вертикальной перестановкой: сообщение записывается в таблицу по строкам слева направо. Например, зашифруем фразу

ВОТ ПРИМЕР ШИФРА ВЕРТИКАЛЬНОЙ ПЕРЕСТАНОВКИ

Запишем эту фразу в таблицу (таблица 1.5).

Таблица 1.5.

В |

О |

Т |

П |

Р |

И |

М |

Е |

Р |

Ш |

И |

Ф |

Р |

А |

В |

Е |

Р |

Т |

И |

К |

А |

Л |

Ь |

Н |

О |

Й |

П |

Е |

Р |

Е |

С |

Т |

А |

Н |

О |

В |

К |

И |

|

|

|

|

После заполнения таблицы текстом сообщения по строкам для формирования шифртекста считывают содержимое таблицы по столбцам. Получается такое шифрованное сообщение:

ВЕВЛРВОРЕЬЕКТШРНСИПИТОТРФИЙАИРКПНМААЕО Естественно, отправитель и получатель сообщения должны заранее условиться об общем

ключе в виде размера таблицы.

При расшифровании, в первую очередь, надо определить число длинных столбцов, то есть число букв в последней строке прямоугольника. Для этого нужно разделить число букв в сообщении на число столбцов таблицы. Ясно, что остаток от деления и будет искомым числом. В нашем примере 38 = 7 5 + 3, поэтому в заполненной таблице имеется 3 длинных и 4 коротких столбца. Когда это число определено, буквы криптограммы можно водворить на их собственные места, и сообщение будет прочитано естественным образом.

Несколько большей стойкостью к раскрытию обладает метод шифрования, называемый

одиночной перестановкой по ключу. Этот метод отличается от предыдущего тем, что

50