Защита информации в инфокоммуникационных системах и сетях

..pdf

Страница «Наборы учетных записей»

На странице «Наборы учетных записей» можно задать пользователей, к

которым применяется данное правило. Установка по умолчанию – «Все пользователи». Если нужно удалить этот набор пользователей или любой дру-

гой из списка пользователей, к которым применяется данное правило,

выберите набор пользователей и щелкните мышью кнопку «Удалить». Можно также отредактировать набор пользователей, приведенный в списке, щелкнув мышью кнопку «Редактировать».

Добавить набор пользователей можно, щелкнув мышью кнопку

«Добавить». Можно также создать новые группы брандмауэра, щелкнув кноп-

кой мыши пункт меню «Новая».

В нашем примере мы воспользуемся установкой по умолчанию «Все пользователи». Щелкните мышью кнопку «Закрыть», чтобы закрыть диалоговое окно «Добавить пользователей». Затем щелкните мышью кнопку «Далее».

241

Далее появляется страница «Завершение мастера создания правила

доступа». Проверьте сделанные установки и щелкните мышью кнопку

«Готово».

242

После этого нажмите кнопку «Применить» для применения созданных правил доступа.

HTTP-фильтр

HTTP-фильтр (HTTPS-фильтр) брандмауэра ISA – одно из ключевых средств фильтрации и проверки на прикладном уровне, включенных в состав брандмауэра ISA. Этот фильтр позволяет брандмауэру ISA выполнять проверку на уровне приложений всех HTTP-коммуникаций, проходящих через брандмауэр ISA, и блокировать соединения, не отвечающие требованиям вашей защиты протокола HTTP.

Применение НТТР-фильтра основано на правилах, можно использовать различные параметры НТТР-фильтрации в каждом правиле, разрешающем исходящие HTTP-коммуникации. Такой подход обеспечивает тщательный,

хорошо настраиваемый контроль над типами соединений, которые могут проходить по HTTP-каналу.

Втекущий раздел включены следующие темы:

обзор установочных параметров НТТР-фильтра защиты;

пример политик НТТР-фильтра защиты;

Обзор установочных параметров НТТР-фильтра защиты

HTTP-фильтр защиты содержит ряд вкладок, позволяющих, основываясь на правилах, установить строгий контроль над типами HTTP-сообщений,

которым разрешен проход через брандмауэр ISA. Конфигурирование НТТР-

фильтра защиты выполняется на следующих вкладках:

General (Общие);

Methods (Методы);

Extensions (Расширения);

243

Headers (Заголовки);

Signatures (Подписи).

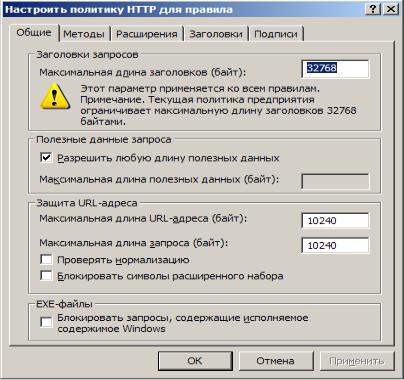

Вкладка General

На вкладке General (Общие) можно настроить следующие параметры:

максимальную длину заголовков;

размер полезных данных;

максимальную длину URL-адреса;

проверку нормализации;

удаление символов, использующих старшие биты;

блокирование ответов, содержащих исполняемые файлы ОС

Windows.

Рис. 1. Вкладка «Общие (General)»

Параметр Maximum headers length (bytes) (Максимальная длина

заголовков, в байтах) позволяет задать максимальную длину всех заголовков,

включенных в запрос соединения по HTTP-протоколу. Он применяется ко всем

244

правилам, использующим HTTP-фильтр защиты. Этот установочный параметр защищает от атак, пытающихся создать переполнение буферов Web-сайта за счет отправки на Web-сервер избыточно длинных заголовков.

В области Request Pay load (Полезные данные запроса) можно разрешить любой размер полезных данных или задать конкретную максимальную длину для них. Полезные данные – это часть HTTP-сообщения,

не относящаяся к HTTP-заголовку или структуре команды. Например, если разрешить пользователям посылать данные на Web-сайт (бланк заказа или обсуждение для форума), то можно установить предельную длину для этих отправлений, сбросив флажок Allow any payload length (Разрешена любая длина полезных данных) и введя настраиваемое значение в текстовое поле Maximum payload length (bytes) (Максимальная длина полезных данных, в байтах).

В области URL Protection (Защита URL-адреса) есть несколько параметров. Вариант Maximum URL length (bytes) (Максимальная длина

URL-адреса, в байтах) позволяет задать максимальную длину URL-адреса,

который пользователь может переслать через брандмауэр, выполняя запрос к

Web-сайту через брандмауэр. Злонамеренные программы могут посылать избыточно длинные URL-адреса, пытаясь создать переполнение буфера или другой тип атаки на Web-сервере. Значение по умолчанию – 10240, но его можно изменить в соответствии с требованиями сайтов. Параметр Maximum

query length (bytes) (Максимальная длина запроса, в байтах) позволяет задать максимальную длину доли запроса в URL-адресе. Эта часть URL-адреса появляется после вопросительного знака (?) в URL-запросе. Значение, уста-

новленное по умолчанию, – 10240, но его можно изменить в соответствии с оп-

ределенными требованиями. Имейте в виду, что Maximum URL length (Максимальная длина URL-адреса) должна быть больше Maximum query length (Максимальная длина запроса), поскольку запрос – это только часть URL-

адреса.

245

Параметр Verify normalization (Проверка нормализации) также включен в область URL Protection. Нормализация – процесс декодирования так называемых «управляющих» («escaped») символов. Web-серверы могут получать запросы, закодированные с помощью таких символов. Один из наиболее распространенных примеров – наличие пробела в URL-адресе, таком как http://msfirewall.org/Dir%20One/default%20file.htm. Символьная комбинация

%20 – это escape-символ, представляющий пробел. Проблема заключается в том,

что злоумышленники могут закодировать символ «%» и выполнить так называемые дважды кодированные (double encoded) запросы. Двойное кодирование может применяться в атаках на Web-серверы. Когда выбран параметр Verify normalization, HTTP-фильтр защиты нормализует или декодирует запрос дважды. Если запрос после первого и второго декодирования не один и тот же, HTTP-фильтр защиты отбросит его. Это действие защищает от атак «двойного кодирования». Вариант Block high bit characters (Блокировать

символы расширенного набора) позволяет удалять HTTP-запросы,

включающие URL-адреса с символами, использующими старшие биты.

Символы, для представления которых используются старшие биты,

применяются во многих языках, использующих расширенные наборы символов,

поэтому, если выяснится, что невозможно получить доступ к Web-сайтам,

применяющим такие расширенные наборы символов в своих URL-адресах,

следует сбросить этот флажок.

Параметр Block responses containing Windows executable content

(Блокировать запросы, содержащие исполняемые файлы Windows)

позволяет помешать пользователям пересылать исполняемые файлы Windows

(такие как файлы с расширением .ехе, но для обозначения исполняемых файлов

Windows может быть использовано любое расширение файла). HTTP-фильтр защиты способен определить, является ли файл исполняемым файлом Windows,

поскольку ответ будет начинаться с комбинации MZ. Это свойство может

246

оказаться очень полезным, если необходимо помешать пользователям загружать исполняемые файлы через брандмауэр ISA.

Вкладка Methods

Используя установочные параметры на вкладке Methods (Методы) можно управлять HTTP-методами (способами), применяемыми в правиле доступа.

Предлагаются три варианта:

разрешить все способы;

разрешить только указанные способы;

блокировать указанные способы (разрешить все остальные).

Рис. 2. Вкладка «Методы (Methods)»

HTTP-методы – это HTTP-команды, которые хосты могут посылать на

Web-сервер для выполнения определенных действий, такие как GET, PUT и POST. Существуют и другие команды, с которыми вы можете быть незнакомы как администратор сети и брандмауэра, к ним можно отнести HEAD, SEARCH и CHECKOUT. Есть и узкоспециализированные методы, применяемые конкретными Web-приложениями, такие как Outlook Web Access. Вариант Allow

247

all methods (Разрешить все методы) позволит разрешить использование HTTP-

методов в HTTP-соединении, устанавливаемом через брандмауэр ISA.

Вариант Allow only specified methods (Разрешить все способы) позволяет

указать, какие именно методы разрешается пересылать через брандмауэр ISA.

Параметр Block specified methods (allow all others) (блокировать

указанные способы, разрешить все остальные) позволяет разрешить применение всех методов за исключением заданных, которые следует запретить.

Этот вариант наделяет пользователя несколько большими возможностями, даже если он не знает всех методов, которые могут потребоваться сайту, но может знать некоторые из тех, что определенно не нужны. Одним из примеров может быть метод POST. Если пользователям не разрешается посылать данные на Web-

сайт, нет смысла разрешать метод POST, и его можно блокировать явным образом.

Если выбран параметр Allow only specified methods (Разрешить только указанные способы) или вариант Block specified methods (allow all others) (блокировать указанные способы, разрешить все остальные), необходимо щелкнуть мышью кнопку Add (Добавить) и ввести метод, который нужно разрешить или запретить. После нажатия кнопки Add (Добавить) на экране появляется диалоговое окно Method (Метод).

Рис. 3. Диалоговое окно «Метод»

248

В диалоговом окне Method (Метод) вводится имя метода в одноименное текстовое поле. Можно также добавить описание метода в текстовое поле

Description (Описание). Оно поможет запомнить, что делает метод, а также ока-

жет помощь пришедшему вам на смену специалисту, столкнувшемуся с необходимостью управления брандмауэром ISA и не знающему внутренней структуры набора команд HTTP-протокола.

Вкладка Extensions

На вкладке Extensions (Расширения) представлены следующие варианты:

Allow all extensions (Разрешить все расширения);

Allow only specified extensions (Разрешить только указанные расширения);

Block specified extensions (allow all others) (Блокировать все указанные расширения, разрешить все остальные);

Block requests containing ambiguous extensions (Блокировать запросы,

содержащие неоднозначные расширения)

Рис. 4. Вкладка «Расширения (Extensions)»

Предоставляется возможность управлять расширениями файлов, которые можно запрашивать через брандмауэр ISA. Это крайне полезно, если нужно

249

запретить пользователям запросы файлов определенных типов через брандмауэр. Например, можно запретить пользователям доступ через брандмауэр ISA к файлам с расширениями .exe, .com, .zip и любыми другими.

Вариант Allow all extensions (Разрешить все расширения) позволяет настроить правило доступа или правило публикации Web-сервера для разрешения доступа пользователей, основанного на расширении файла, к

файлам любого типа через брандмауэр ISA. Выбрав вариант Allow only specified

extensions (Разрешить только указанные расширения), можно задать

определенные расширения файлов, к которым возможен доступ пользователей

через брандмауэр ISA. Вариант Block specified extensions (allow all others)

(Блокировать все указанные расширения, разрешить все остальные)

предоставляет возможность запретить заданные расширения файлов, которые вы считаете опасными.

Если выбран вариант Allow only specified extensions (Запретить указанные расширения, разрешить все остальные) или Block specified extensions (allow all others) (Блокировать все указанные расширения, разрешить все остальные),

необходимо щелкнуть мышью кнопку Add (Добавить) и ввести расширения,

которые вы хотите разрешить или запретить.

После нажатия мышью кнопки Add (Добавить) на экране появится диалоговое окно Extension (Расширение). Введите расширение в текстовое поле

Extension (Расширение). Например, если следует запретить доступ к файлам с расширением .ехе, введите .ехе. Есть возможность ввести описание в необязательное текстовое поле Description (optional) (Описание, необязательно).

Щелкните мышью кнопку ОК для сохранения добавленного расширения.

250