Защита информации в инфокоммуникационных системах и сетях

..pdfПравила доступа можно сконфигурировать для определенного исходного или конечного хостов. Клиенты могут быть заданы IP-адресом (например,

используя сетевые объекты компьютера или набора компьютеров) или именем пользователя. Брандмауэр ISA обрабатывает запросы по-разному, в зависимости от типа клиента, запрашивающего объект, и варианта настройки правил доступа.

Когда брандмауэр ISA получает запрос на соединение, он, прежде всего,

проверяет наличие сетевого правила, определяющего маршрут между сетью-

источником информации и сетью-адресатом. Если такого сетевого правила нет,

брандмауэр ISA предполагает, что сеть-источник и сеть-адресат не соединены.

При наличии правила, определяющего маршрут между ними, брандмауэр ISA

обрабатывает правила политики доступа.

После того, как брандмауэр ISA подтвердил соединение сети-источника и сети-адресата, рассматривается политика доступа. Брандмауэр ISA обрабатывает правила доступа в политике доступа сверху вниз (системная политика реализуется до выполнения политики доступа, определенной пользователем).

Если с запросом исходящего соединения связано разрешающее правило

(Allow rule), брандмауэр ISA разрешит выполнение запроса. Для выполнения разрешающего правила необходимо, чтобы характеристики соединения в запросе соответствовали характеристикам, определенным в правиле доступа.

Элементы правил доступа межсетевого экрана ISA

Вбрандмауэр ISA включены следующие элементы политики:

протоколы;

наборы пользователей;

типы содержимого;

расписания или часы работы;

сетевые объекты.

231

Протоколы

В состав брандмауэра ISA входит ряд встроенных протоколов, которые можно использовать для создания правил доступа, правил публикации Web-

серверов и правил публикации серверов.

Помимо встроенных протоколов можно создать собственные протоколы,

используя мастер создания новых протоколов (New Protocol Wizard)

брандмауэра ISA. Заготовленные заранее, встроенные протоколы нельзя модифицировать или удалить. Но можно редактировать и удалять созданные протоколы. Существует несколько протоколов, которые устанавливаются вместе с прикладными фильтрами, их нельзя модифицировать, но можно удалить.

Существует возможность устранить связь прикладных фильтров с этими протоколами.

Наборы пользователей

Для управления исходящим доступом можно создать правила доступа и применить их к конкретным IP-адресам (Internet Protocol addresses) или определенным пользователям или группам пользователей. Когда правила доступа применяются к пользователям или группам, пользователи должны подтвердить подлинность с помощью протокола аутентификации (authentication protocol). Клиент брандмауэра всегда использует интегрированную аутентификацию и всегда отправляет незаметно для пользователя его верительные данные – имя и пароль (credentials). Клиент Web-прокси может применять ряд разных методов подтверждения подлинности или аутентификации.

Брандмауэр ISA позволяет группировать пользователей и группы пользователей в наборы пользователей (User Set), которые, лучше называть

«группами брандмауэра». Наборы пользователей включают один или несколько пользователей или группы пользователей с любой схемой аутентификации,

поддерживаемой брандмауэром ISA.

232

Брандмауэр ISA поставляется со следующими заранее сконфигурированными наборами пользователей:

Все подтвердившие свою подлинность пользователи (All

Authenticated Users)

Этот предопределенный набор содержит все подтвердившие подлинность пользователи, независимо от избранного метода аутентификации. Правило до-

ступа, использующее этот набор, применяется ко всем подтвердившим под-

линность пользователям.

Все пользователи (All Users)

Этот предопределенный набор пользователей представляет всех пользователей, как подтвердивших подлинность, так и не сделавших этого, и

никаких имен и паролей не требуется для доступа к правилу, использующему этот набор пользователей.

Системный и сетевой сервис (System and Network Service)

Этот заранее подготовленный пользовательский набор представляет локальный системный и сетевой сервисы на машине брандмауэра ISA. Он применяется в некоторых правилах системной политики.

Типы содержимого

Типы содержимого задают типы MIME (Multipurpose Internet Mail Extensions, многоцелевые расширения электронной почты в сети Интернет)

электронной корреспонденции и расширения файлов. При создании правила доступа для протокола HTTP можно ограничить типы содержимого, к которым оно будет применяться. Контроль типа содержимого позволяет очень детально конфигурировать политику доступа, поскольку можно управлять доступом,

основываясь не только на протоколах и адресатах, но и на конкретном содержимом.

Управление типом содержимого возможно только для HTTP-трафика и туннельного (tunneled) FTP-трафика.

233

Когда хост сети, защищенной брандмауэром ISA, создает исходящий НТТР-запрос, брандмауэр ISA посылает запрос на Web-сервер через фильтр

Web-прокси (по умолчанию). При возврате Web-сервером запрошенного Web-

объекта брандмауэр ISA проверяет MIME-тип объекта (который находится в данных заголовка HTTP) или его расширение файла (в зависимости от информации в заголовке, который возвращается Web-сервером). Брандмауэр

ISA определяет, применяется ли правило к заданному типу содержимого,

включая расширение файла, и обрабатывает правило соответствующим образом.

Брандмауэр ISA поставляется с предопределенным встроенным списком типов содержимого, которые можно использовать. Можно также создать собственные типы содержимого, задавая как MIME-тип, так и расширение файла.

Часы работы или расписание

Можно задать расписание (Schedule), управляющее временем применения правила. Имеются три встроенных расписания:

Work Hours (Рабочие часы)

Разрешает доступ в период с 09:00 утра до 17:00, начиная с понедельника и заканчивая пятницей (для данного правила);

Weekends (Выходные дни)

Разрешает доступ в любое время в субботу и воскресенье (для данного правила);

Always (Всегда)

Разрешает доступ в любое время (для данного правила).

Обратите внимание на то, что правила могут быть разрешающими и запрещающими. Расписания применяются ко всем правилам доступа, а не только к разрешающим правилам.

Сетевые объекты

Сетевые объекты применяются для контроля над источниками и адресатами соединений, проходящих через брандмауэр ISA.

234

Конфигурирование правил доступа для исходящих соединений через

межсетевой экран ISA

К исходящим соединениям всегда применяются правила доступа. Только протоколы с первичным соединением в исходящем направлении или направлении отправки можно использовать в правилах доступа. Правила доступа управляют доступом от источника к адресату с помощью исходящих протоколов.

В этом разделе мы подробно рассмотрим процесс создания правила доступа и каждый из его параметров, доступных в мастере создания нового правила (New Access Rule Wizard).

Для начала откройте консоль управления Microsoft Internet Security and Acceleration Server 2006, раскройте окно, связанное с именем сервера, и щелк-

ните кнопкой мыши узел «Политика межсетевого экрана».

Щелкните кнопкой мыши вкладку «Задачи» на панели задач и ссылку

«Создать правило доступа». На экране появится страница с заголовком

«Мастер создания правила доступа».

235

Введите имя правила в текстовое поле ввода «Имя правила доступа». В

этом примере мы создадим правило доступа «Основные протоколы»,

пропускающее весь трафик по выбранным протоколам от локального компьютера и из внутренней сети во внешнюю сеть.

Щелкните мышью по кнопке Next (Далее).

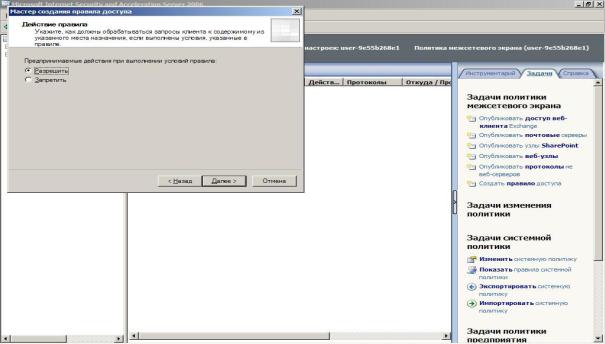

Страница «Действие правила»

На странице «Действие правила» есть два варианта: «Разрешить» или

«Запретить». В нашем примере мы выберем вариант «Разрешить» и щелкнем мышью кнопку «Далее».

236

Страница «Протоколы»

На странице «Протоколы» выбираются протоколы, которые следует раз-

решить для исходящего соединения сети-источника с адресатом. В списке

«Данное правило применяется к» есть три возможных варианта:

«Весь исходящий трафик»

Этот вариант разрешает использовать все протоколы для исходящего доступа.

«Выбранные протоколы»

Этот вариант позволит выбрать конкретные протоколы, к которым применяется данное правило. Можно выбрать из списка протоколов по умолчанию, включенного в брандмауэр ISA

«Весь исходящий трафик кроме выбранного»

Этот вариант позволит сделать все протоколы доступными для исходящего доступа, за исключением определенных протоколов для исходящего доступа.

Выделите строку «Выбранные протоколы» и щелкните мышью кнопку

«Добавить». На экране появится диалоговое окно «Добавить протоколы». В

237

этом диалоговом окне вы увидите список папок, в которых сгруппированы протоколы в зависимости от основной сферы их применения. Например, папка

«Общие протоколы» содержит протоколы, которые обычно применяются для подключения к Интернету, а в папке «Почтовые протоколы» собраны протоколы, которые, как правило, используются для доступа через брандмауэр

ISA к сервисам электронной почты. Папка «Все протоколы» содержит все протоколы, как встроенные, так и определенные пользователем, включенные в конфигурацию брандмауэра ISA.

После щелчка кнопкой мыши папки «Все протоколы» появятся все протоколы, сконфигурированные в брандмауэре ISA. Брандмауэр ISA

поставляется с определениями ста протоколов, которые можно использовать в правилах доступа.

После определения протокола, который необходимо включить в правило,

дважды щелкните его кнопкой мыши. Повторите это действие для других протоколов, которые необходимо включить в правило, и затем щелкните мышью кнопку «Закрыть» диалогового окна «Добавить протоколы». В нашем

238

примере мы хотим разрешить доступ для протоколов HTTP, HTTPS, POP3, POP3S, SMTP, SMTPS.

Страница «Источники правил доступа»

На странице «Источники правил доступа» выберите местонахождение источника информации, к которому следует применить правило доступа.

Щелкните мышью кнопку «Добавить», чтобы вставить источник связи, к

которому будет применяться данное правило.

Вдиалоговом окне «Добавление сетевых сущностей» можно выбрать местонахождение источника информации для данного правила. Дважды щелкните кнопкой мыши источник, к которому нужно применить правило.

Внашем примере щелкните кнопкой мыши папку «Сети», чтобы рас-

крыть ее, и дважды щелкните мышью строку «Внутренняя» и строку

«Локальный компьютер». Нажмите кнопку «Закрыть» для закрытия диалогового окна.

239

Щелкните мышью кнопку «Далее» на странице «Источники правил доступа».

Страница «Пункты назначения правил доступа»

На странице «Пункты назначения правил доступа» выберите адресат информации, к которому нужно применить данное правило. Щелкните мышью кнопку «Добавить», чтобы добавить местонахождение адресата. На экране появится диалоговое окно «Добавление сетевых сущностей», в нем можно выбрать сетевой объект в качестве адресата информации, к которому будет применяться данное правило доступа.

В нашем примере мы щелкнем кнопкой мыши папку «Сети», а далее двойным щелчком кнопки мыши выберем строку «Внешняя». Щелкните мышью кнопку «Закрыть», чтобы закрыть диалоговое окно. Затем щелкните мышью кнопку «Далее»

240