Защита информации в инфокоммуникационных системах и сетях

..pdf

4. На следующей странице оставьте все настройки по умолчанию и нажмите кнопку «NEXT».

Рис. 74. Создаем имя моста

5. На следующей странице нажмите кнопку «Save».

Рис. 75. Проверка настроек

6. После нажатия кнопки «Save» перейдите на страницу «Advanced Setup» > «WAN», где увидите созданное Bridge соединение. Нажмите кнопку

«Save/Reboot» для применения параметров и перезагрузки устройства.

191

Рис. 76. Перезагрузка устройства

7. Перезагрузка устройства

Рис. 77. Окончание настройки

На этом настройка устройства закончена.

На обеих точках выключается шифрование трафика. Точки переводятся на работу в первый частотный канал. Точкам назначаются разные SIDD, точка один имеет SIDD «dlink», точка 2 «dlink2». Узлам comp1 и comp2, comp3 и comp4

назначаются адреса из одной подсети, конфигурируется тест, по аналогии с предыдущими тестами для генерации трафика используется скрипт throughput.scr, размер пакета максимален. Изначально точки удаленны друг от друга на расстояние 30 метров, с помощью программы Netstumbler 4.0,

установленной на узле comp2 осуществляется контроль за уровнем сигнала.

192

Результаты тестирования

Таблица 11. Результаты измерения

Расстояние |

между |

Скорость |

Среднее время |

Количество |

точками L, м |

|

передачи |

отклика, мс |

потерянных пакетов, |

|

|

Мбит/с |

|

% |

|

|

|

|

|

Точка |

№2 |

45 |

12 |

0 |

выключена |

|

|

|

|

|

|

|

|

|

30 |

|

43 |

12 |

0 |

|

|

|

|

|

20 |

|

36 |

13 |

0 |

|

|

|

|

|

15 |

|

32 |

13 |

0.01 |

|

|

|

|

|

10 |

|

31 |

14 |

0.05 |

|

|

|

|

|

8 |

|

30.5 |

15 |

0.1 |

|

|

|

|

|

5 |

|

30.5 |

15 |

0.6 |

|

|

|

|

|

3 |

|

29.5 |

18 |

1.5 |

|

|

|

|

|

1 |

|

30 |

23 |

3 |

|

|

|

|

|

Как и ожидалось обе точки сохранили работоспособность, не смотря на то что находились в непосредственной близости друг от друга. Используемый для предотвращения коллизий механизм распределенной координации заставляет точки конкурировать за среду, предотвращая тем самым одновременную передачу фреймов обоими точками.

Перед проведением эксперимента я полагал что скорость передачи должна была снизится более чем на 50% при размещении точек в непосредственной близости. Однако наблюдалось уменьшение скорости всего на 30%. При этом скорость передачи между узлами comp3 и comp4 равнялась 28-30 Мбит/с. Суммарная скорость двух систем работающих на одном канале оказалась равной

58-60 Мбит/с, чего в принципе не могло быть. Чтобы объяснить происходящее был детально исследован процесс включения точек. При включении второй точки (первая работала) скорость передачи между узлами comp3 и comp4

193

составляла около 5-8 Мбит/с, через 8-10 секунд скорость возрастала до 28-30

Мбит/с. При запуске сетевого сканера Netstumbler 4.0 оказалась что точка номер два использует по переменно несколько каналов рисунок 15.19. В точки D-Link Dir - 320 встроена утилита AutoCell которая способна автоматически выбирать не занятые каналы подстраивать мощность передатчика, она отключена, но при конфликтах самостоятельно активируется.

Рис. 78. Влияние точек доступа

Взлом ключей шифрования для стандарта IEEE 802.11

Рис. 79. Тестовый стенд для проверки методов шифрования Настроим точку доступа на режим шифрования как показано в пункте 7.

Затем произведем подключение адаптера к нашему компьютеру.

1.Получения ключа WEP шифрования. Для проведения данного рода атаки необходимо:

194

a. Перевести адаптер в режим мониторинга

Рис. 80. Перевод адаптера в режим мониторинга

b.Заменить MAC-адрес адаптера (это делается для того чтобы показать что данная схема защиты не является эффективной)

Рис. 81. Заменa MAC адреса

Затем поменяем MAC-адрес нашего адаптера. Нужно это для того, что бы показать, что данная схема защиты, т.е привязка по MAC-адресу уже не является функцией защиты.

c. Произвести поиск сети с шифрование данных WEP

После того как мы проделали данную работу можно приступить к поиску сети с шифрованием данных WEP. Для этого в операционной системе.

Рис. 82. Поиск сети

195

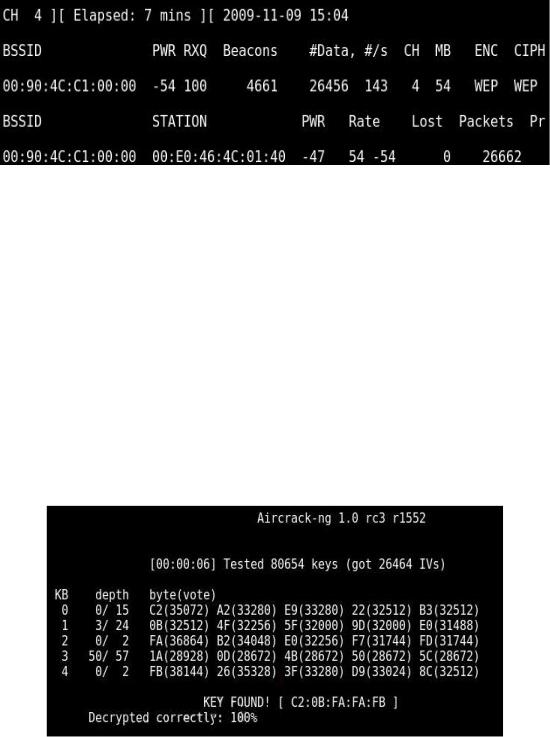

d.Произвести набор пакетов от 10000 до 25000 (это необходимо для дальнейшего анализа пакетов и получения ключа) и при помощи программы aircrack-ng произвести подбор ключа

Рис. 83. Сбор пакетов

Для осуществления подбора ключа нам достаточно набрать от 10 000 до

25 000 пакетов. Дождавшись нужного количества пакетов, можно приостановить запись и приступить к перебору пароля. Программа aircrack-ng предназначенная для взлома ключей шифрования, которая перебирает комбинации до того момента, пока конечная сумма не совпадет. Так же она использует еще один метод, это подбор по словарю, но первый метод считается наиболее эффективным и быстрым.

Рис. 84. Нахождение ключа

196

Подбор ключа занял 15 минут. Т.е. злоумышленнику не составит труда проникнуть в беспроводную сеть.

При изучении программного кода программы aircrack-ng было замечена незначительная ошибка в проверке пакетов, полученных при сборе из эфира. То есть в программе не была описана проверка пакетов на их точное шифрование,

т.е если в начале программа проверяла, что пакеты именно ARP пакеты и записывала их в отдельный файл, то при дальнейшей работы программа не проверяла ни длину пакета ни его содержимое, а просто записывала их в отдельный файл. Что бы защитить сеть на WEP шифровании, надо внедрить в эфир пакеты с WPA шифрованием. Так сказать запутать программу, что бы злоумышленник применял методы атак для другого метода шифрования. Для этого нам понадобится еще один компьютер с wi-fi адаптером, который бы выкидывал ―мусорный трафик‖ под точно таким же MAC-адресом как у точки,

как было описано раньше, подделать MAC-адрес не так уж и сложно.

Для получения ключа WPA/WPA2 шифрования, пойдет упор на лобовой метод атаки, то есть перебор всех возможных вариантов ключа. Но мы же не знаем где начало пакетов, я имею ввиду тот счетчик который отправляет, пакеты по очередности. Что бы скинуть счетчик, непосредственно нужно провести атаку на пользователя, тогда же точке придется повторно авторизировать пользователя методом 4 этапного рукопожатия.

Нам не надо собирать множество пакетов из эфира - достаточно поймать первый кадр в котором передана информация о том, что пользователь авторизировался правильным ключом и может работать, принимая и расшифровывая пакеты. В первом же пакете и собранна вся информация о ключе. Тогда и проводить атаку мы будем непосредственно на пойманный пакет

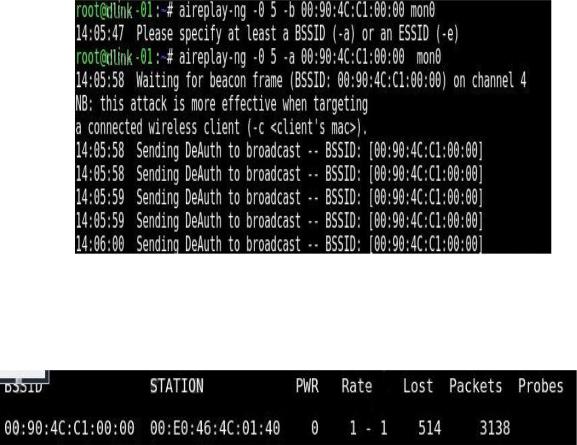

2.Получение ключа WPA/WPA2 шифрования. Для проведения данного рода атак необходимо:

197

a.Задать самостоятельно ключ шифрования в настройках точки доступа

Рис. 85. Настройка точки доступа b. Перевести адаптер в режим мониторинга

Рис. 86. Перевод адаптера в режим мониторинга

198

c. Выбрать пользователя для атаки и посылать покаты к точке доступа под MAC – адреса пользователя (это необходимо чтобы точка

доступа отключила пользователя и он начал авторизоваться снова)

Рис. 87. Деавторизация пользователя

Рис. 88. Отключение пользователя от точки доступа

Пользователь которого мы усиленно отключим от точки доступа будет переключатся заново, то есть проходить авторизацию еще раз. Пакеты авторизации нам и нужны. Поймав эти пакеты, мы начнем перебор. Если пароль легкий то времени займет от 5 минут до 1 дня.

199

d. Перехватить пакеты авторизации

Рис. 89. перехват пакетов

e. При помощи программы aircrack-ng произвести подбор ключа.

Рис. 90. Нахождение ключа

Для демонстрации устойчивости шифра к перебору, мы взяли простой пароль. Но заметно, что на эксперимент потребовалось 22 часа. Что позволяет сказать о том, что пароль будет сильнее и дольше перебираться, если его содержимое будет составлять Буквы нижних и верхних регистров, чисел и спецзнаков.

200