Защита информации в инфокоммуникационных системых и сетях

..pdf

101

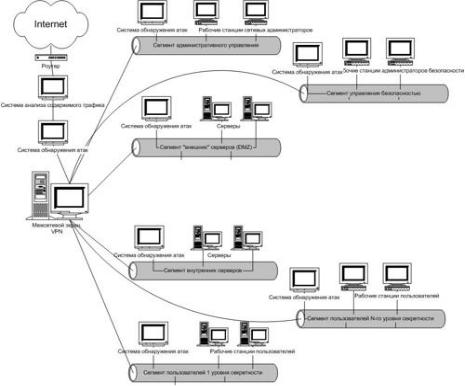

Рисунок 3.9 Типовая архитектура безопасности корпоративной сети, подключенной к Интернет.

Рисунок Типовая архитектура безопасности корпоративной сети, подключенной к Интернет Рассмотрим основные принципы, которые были в нее заложены:

1.Введение N категорий секретности и создание соответственно N выделенных сетевых сегментов пользователей. При этом каждый пользователь внутри своего сетевого сегмента имеет одинаковый уровень секретности (допущен к информации одного уровня секретности). В этом случае мы всегда на своих семинарах проводим аналогию с секретным заводом, где все сотрудники в соответствии со своим уровнем доступа имеют доступ только к соответствующим этажам. Эта структура объясняется тем, что ни в коем случае нельзя смешивать потоки информации разных уровней секретности. Не менее очевидным объяснением такого разделения всех пользователей на N изолированных сегментов является легкость осуществления атаки внутри одного сегмента сети.

2.Выделение в отдельный сегмент всех внутренних серверов компании. Эта мера также позволяет изолировать потоки информации между пользователями, имеющих различные уровни доступа.

3.Выделение в отдельный сегмент всех серверов компании, к которым будет предоставлен доступ из Интернет (создание DMZ - демилитаризованной зоны для внешних ресурсов).

4.Создание выделенного сегмента административного управления.

5.Создание выделенного сегмента управления безопасности.

Многоуровневая политика безопасности (на всех уровнях модели OSI) для всех сегментов обеспечивается заданием соответствующих правил фильтрации на межсетевом экране. Все сегменты, за исключением сегмента DMZ, с применением технологии адресной трансляции (Network Address Translation - NAT) на межсетевом экране, имеют приватные IP-адреса.

Для обеспечения возможной защищенной связи с другим филиалом компании по открытым каналам Интернет межсетевой экран одновременно выполняет функции VPN-шлюза. Для пользователей высокого уровня секретности необходимо использование VPN-клиентов на каждом компьютере внутри данного пользовательского сегмента. Это позволит обеспечить криптозащищенную связь пользователя с внутренними серверами компании и сделает практически невозможными удаленные атаки между пользователями внутри одного сегмента: простой перехват трафика ничего не даст, подмена абонента соединения будет также не возможна

102

из-за надежных криптографических методов защиты трафика и идентификации/аутентификации абонентов.

Вкаждом сетевом сегменте находится сетевой агент системы обнаружения удаленных атак, передающий всю информацию об обнаруженных атаках в сегменте на соответствующий сервер обнаружения атак, расположенный на рабочей станции администратора безопасности.

Также не будем забывать, что все рабочие станции и серверы защищены комплексами защиты от НСД и средствами антивирусной защиты.

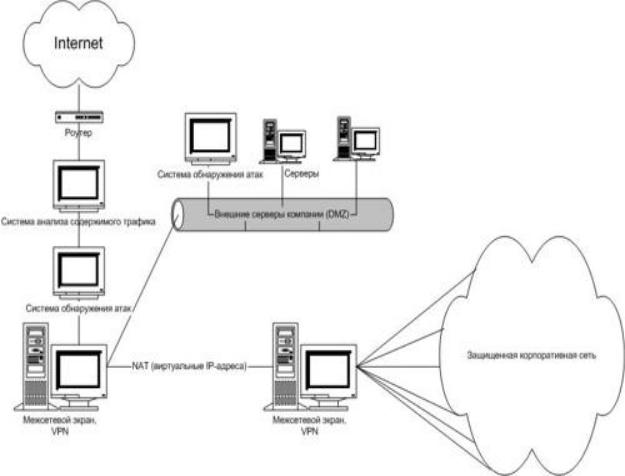

Вслучае, когда необходимо предоставление доступа внешним пользователям к ресурсам компании (к DMZ) и требуется обеспечение повышенного уровня защиты необходимо использование двух межсетевых экранов.

Рисунок 3.10 Обеспечение повышенного уровня сетевой защиты

Безусловно, полное воплощение на практике рассмотренной выше архитектуры сетевой безопасности потребует от компании вложения значительных средств. Поэтому для того, чтобы избежать избыточных расходов, прежде всего, необходимо провести комплексный анализ безопасности информационных ресурсов компании (аудит безопасности) причем желательно силами сторонних независимых аудиторов, которые укажут на слабые места в имеющейся системе обеспечения безопасности и предложат оптимальный комплекс мер по повышению текущего уровня защищенности сети. Почему надо приглашать кого-то, а не воспользоваться своими специалистами, спросите вы. Это еще одно стандартное заблуждение, что все проблемы можно решить своими силами. Во-первых, это очень сложная и комплексная задача и для ее решения нудно иметь как практический опыт решения подобных задач, так и владеть соответствующей методикой и технологией выполнения подобных работ. Поэтому вряд ли вам удастся найти собственного специалиста по безопасности, который имеет подобный опыт решения данных задач - слишком узкая и специфичная сфера деятельности. Кроме того, ни в коем случае нельзя поручать заниматься как обеспечением, так и тем более анализом безопасности тем же специалистам из отдела ИТ, которые занимаются обычным администрированием системы. В

103

случае обеспечения безопасности это очевидно даже из простых соображений элементарной безопасности: необходимо разделять функции администратора системы и администратора безопасности между разными людьми. Помните об аксиоме безопасности, о которой вы уже читали в этой книге": "Чем автоматизированная система более функциональна, тем она менее безопасна". Иными словами, что хорошо для администратора системы, то плохо для безопасника. Хорошо, скажете вы, пусть аудитом безопасности займется мой собственный специалист по безопасности (положим, он раньше был аудитором и у него есть соответствующий опыт). Вспомним, что в случае необходимости в проведении аудита системы, мы, применительно к аудиту, недаром сделали акцент на слове независимый. Вы хотите получить комплексную независимую оценку состояния безопасности вашей системы, которая не зависит от чьих либо интересов в компании? Вы хотите иметь гарантию, что никто в своих интересах не повлияет на вывод сотрудника вашей компании, который будет заниматься аудитом? Если да, если вам нужна реальная оценка уровня защищенности, то ответ для вас очевиден: необходимо воспользоваться услугами стороннего аудитора. Ведь согласитесь, что бессмысленно заниматься аудитом самих себя, не имея при этом в большинстве случаев еще и необходимого опыта. По нашему опыту, самая сложная задача для аудитора понять, как реализуется ядро бизнес процессов компании на уровне автоматизированной системы и оценить степень их рисков.

Контрольные задания и вопросы

1.Дайте определение ПБ. Что должен включать в себя документ определяющий ПБ?

2.Опишите организационные меры по обеспечению безопасности.

3.Опишите дайте определение понятию «Управление ресурсами».

4.Что включает в себя понятие «Безопасность персонала».

5.Что включает в себя понятие «Физическая безопасность».

6.Что включает в себя «Управление коммуникациями и процессами» для обеспечения безопасности информационных систем?

7.Что включает в себя политика контроля доступа и какие существуют правила контроля доступа?

8.Что включает в себя управление доступом пользователем и в чем заключается проверка прав пользователей?

9.Как производится контроль управления сетевого доступа, что такое ложная маршрутизация и что такое контроль над сетевыми соединениями?

10.Как производится контроль доступа в операционную систему? Опишите процедуру входа в систему (log on). Как производится использование системных утилит?

11.Как обеспечивается безопасность мобильных компьютеров и пользователей (удаленной работы)?

12.Как обеспечивается безопасность приложений? Что включает в себя политика использования криптографических средств?

13.Что включает в себя типовая политика информационной безопасности?

14.Дайте классификацию межсетевых экранов (МЭ).

15.Опишите работу пакетного фильтра.

16.Опишите работу шлюза сеансового уровня.

17.Опишите работу посредника прикладного уровня.

18.Опишите достоинства и недостатки аппаратной и программной реализации МЭ.

19.Как работают персональные МЭ?

20.Опишите работу систем контроля содержания.

21.Опишите работу систем целостности.

22.Дайте классификацию VPN.

23.Опишите варианты построения VPN.

24.Дайте классификацию систем обнаружения атак по этапам осуществления атаки.

25.Дайте классификацию систем обнаружения атак по принципу реализации атаки.

26.Опишите работу системы обнаружения атаки на уровне узла и ОС.