Лабораторная 3

.doc

МИНОБРНАУКИ РОССИИ

Санкт-Петербургский государственный

электротехнический университет

«ЛЭТИ» им. В. И. Ульянова (Ленина)

Кафедра информационной безопасности

отчет

по лабораторной работе №2.2

по дисциплине «Защита компьютерной информации»

Тема: Групповые политики Active Directory

Студент гр. 8091 |

|

Гришин И. Д. |

Преподаватель |

|

Горячев А. В. |

Санкт-Петербург

2022

Цель работы.

Знакомство с управлением конфигурацией компьютеров с помощью механизма групповых политик Active Directory.

Выполнение работы.

Зарегистрируемся на виртуальной машине Win81-WS1 от имени локального пользователя с правами «Администратор» (User1).

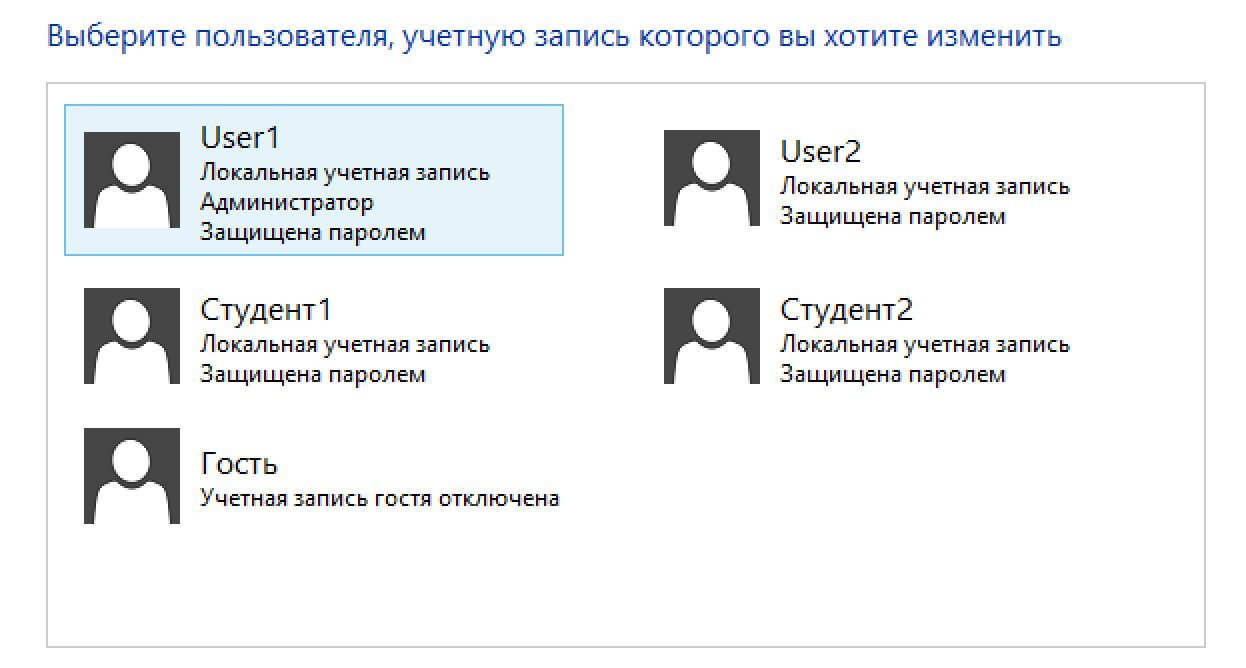

Создадим на компьютере WS1 User1 и User2.

Зарегистрируемся на виртуальной машине Win2012R2-DC1 от имени пользователя «Администратор» (обратите внимание, что пользователь будет из домена).

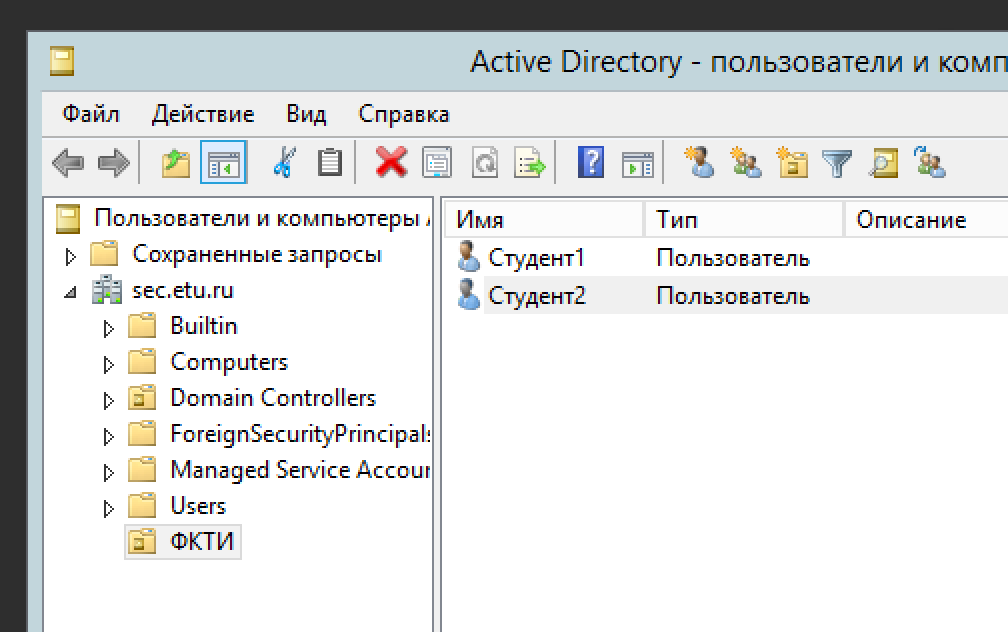

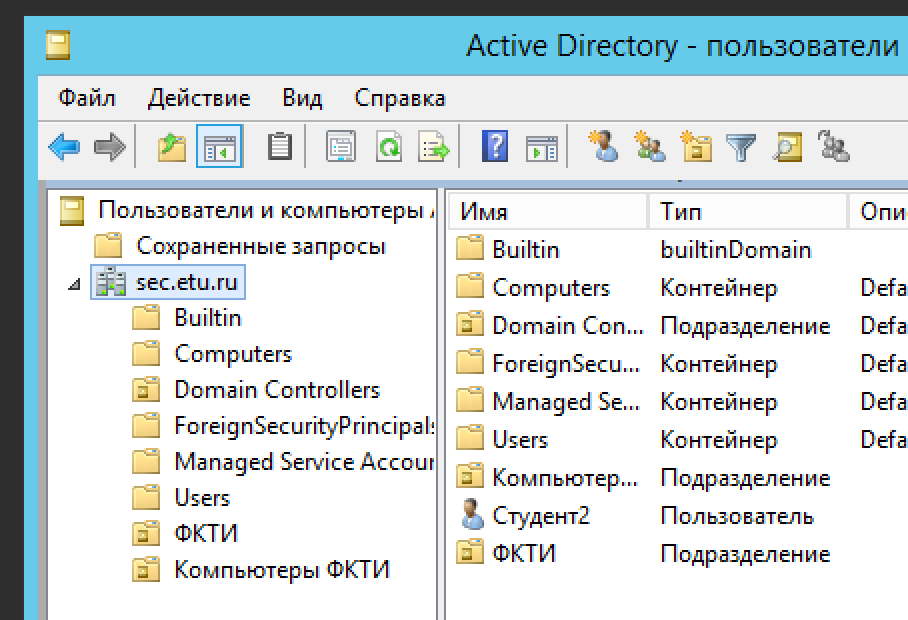

С помощью инструмента «Пользователи и компьютеры Active Directory» (на доменном контроллере он доступен в списке административных инструментов) создадим сначала подразделение «ФКТИ», а затем в нем пользователей «Студент1» и «Студент2».

Упражнение 1 – Управление конфигурацией автономного компьютера с помощью механизма локальных политик.

На компьютере WS1 зарегистриреумся от имени локального пользователя User1.

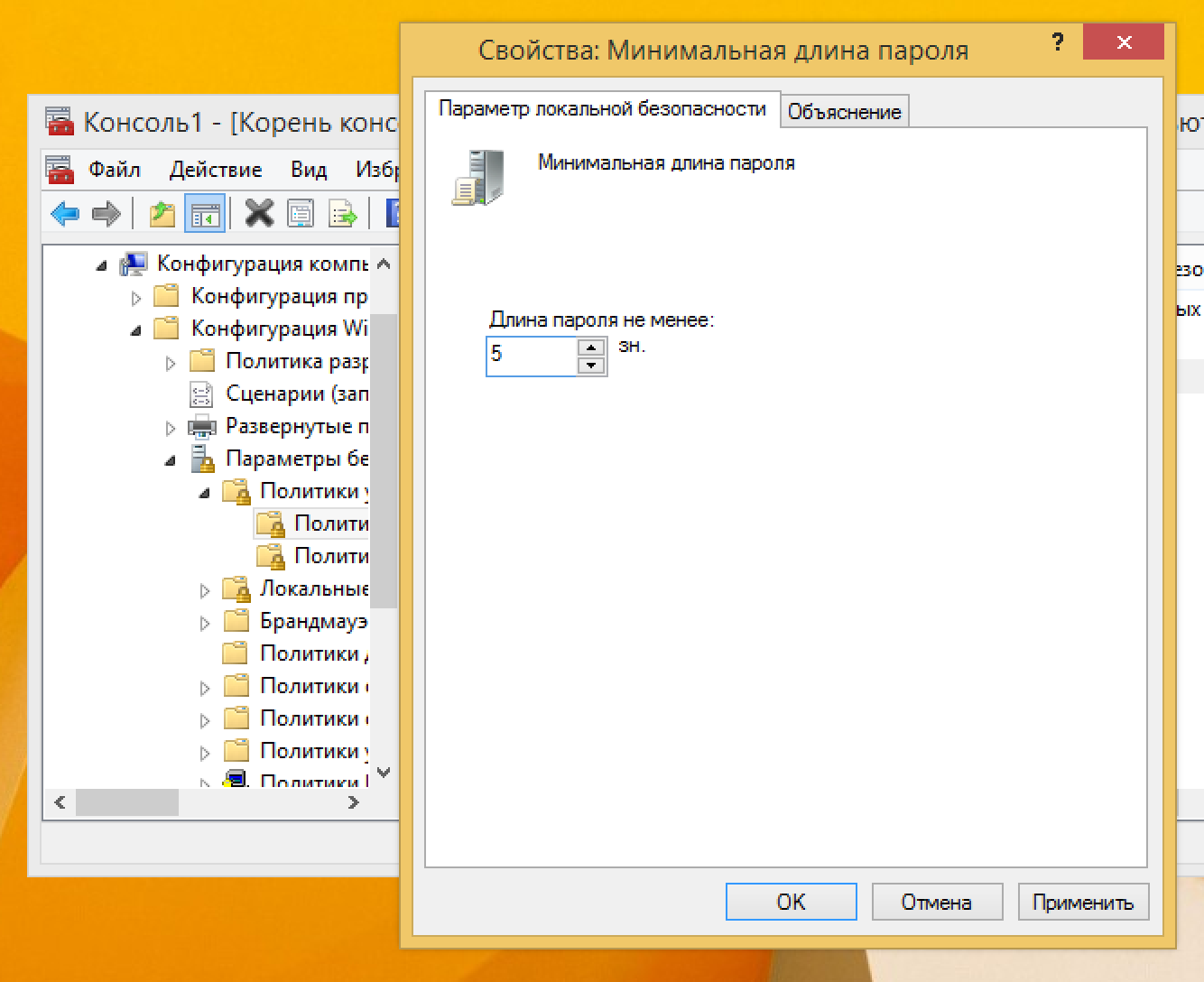

Запустим «редактор объектов групповой политики».

Зададим минимальную длину пароля 5 символов (конфигурация компьютера → конфигурация Windows → параметры безопасности → политика паролей), убедимся, что политика работает.

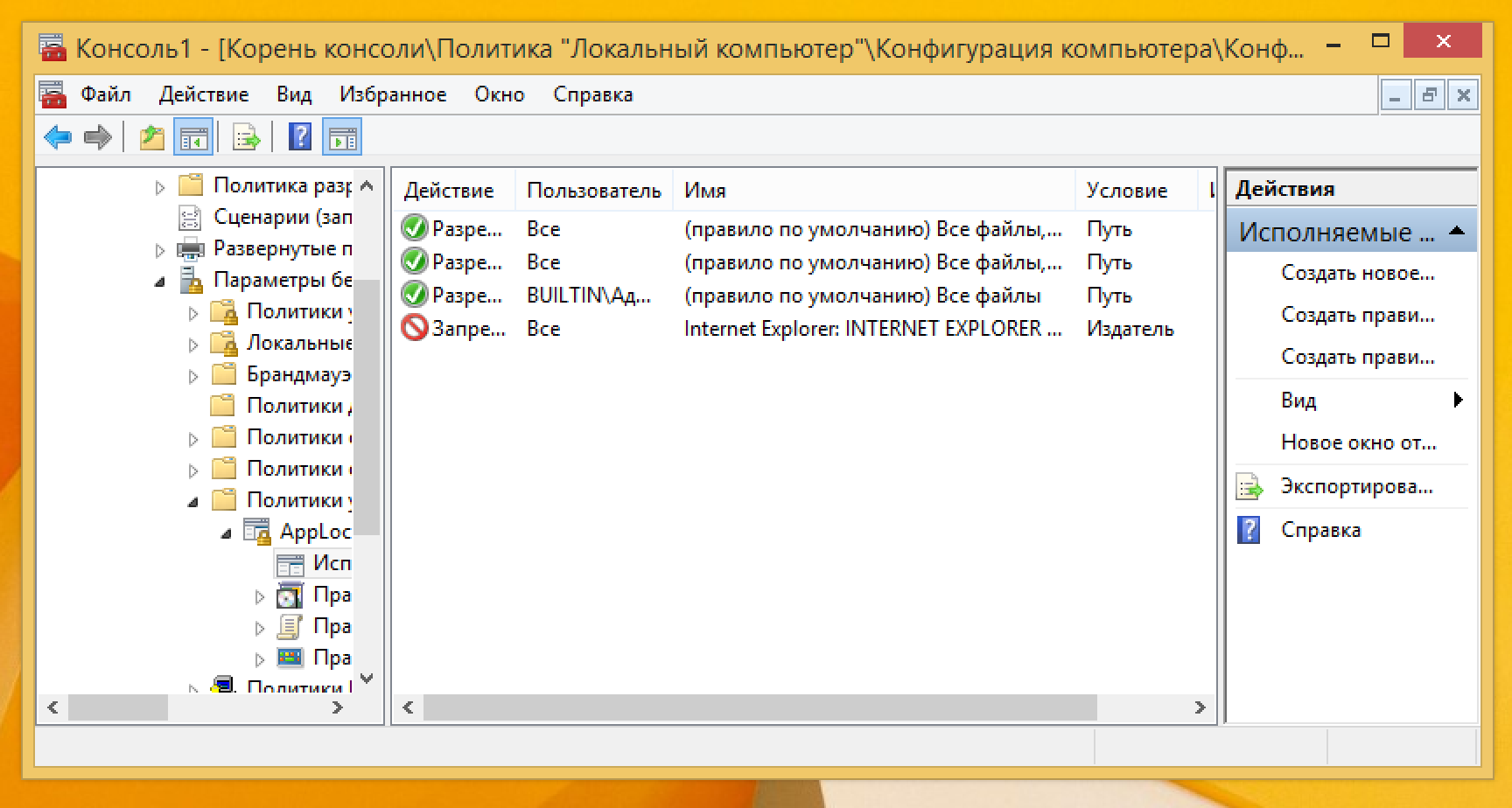

В политиках ограниченного использования программ (конфигурация компьютера → конфигурация Windows → параметры безопасности) запретим использовать Internet Explorer, проверим.

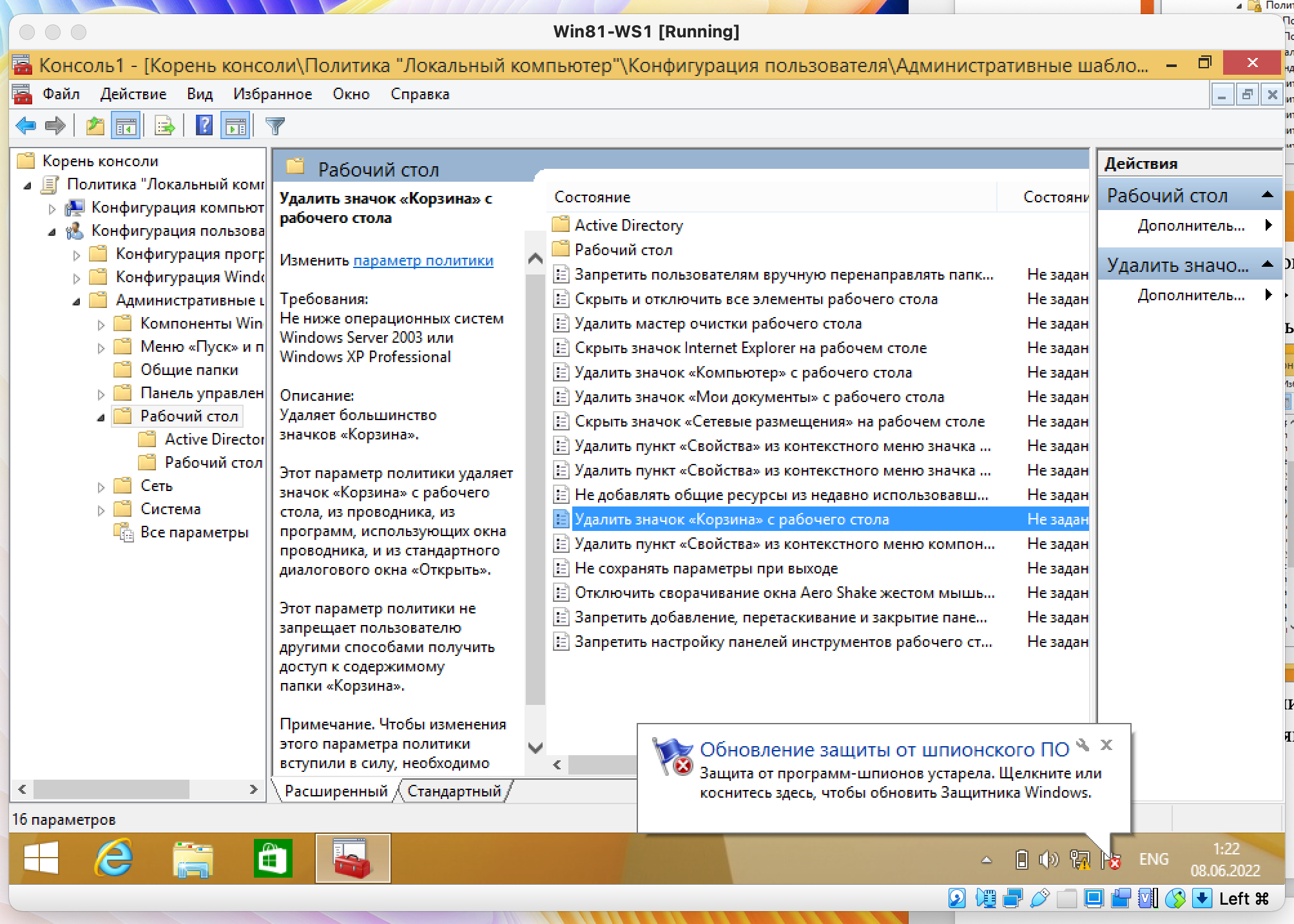

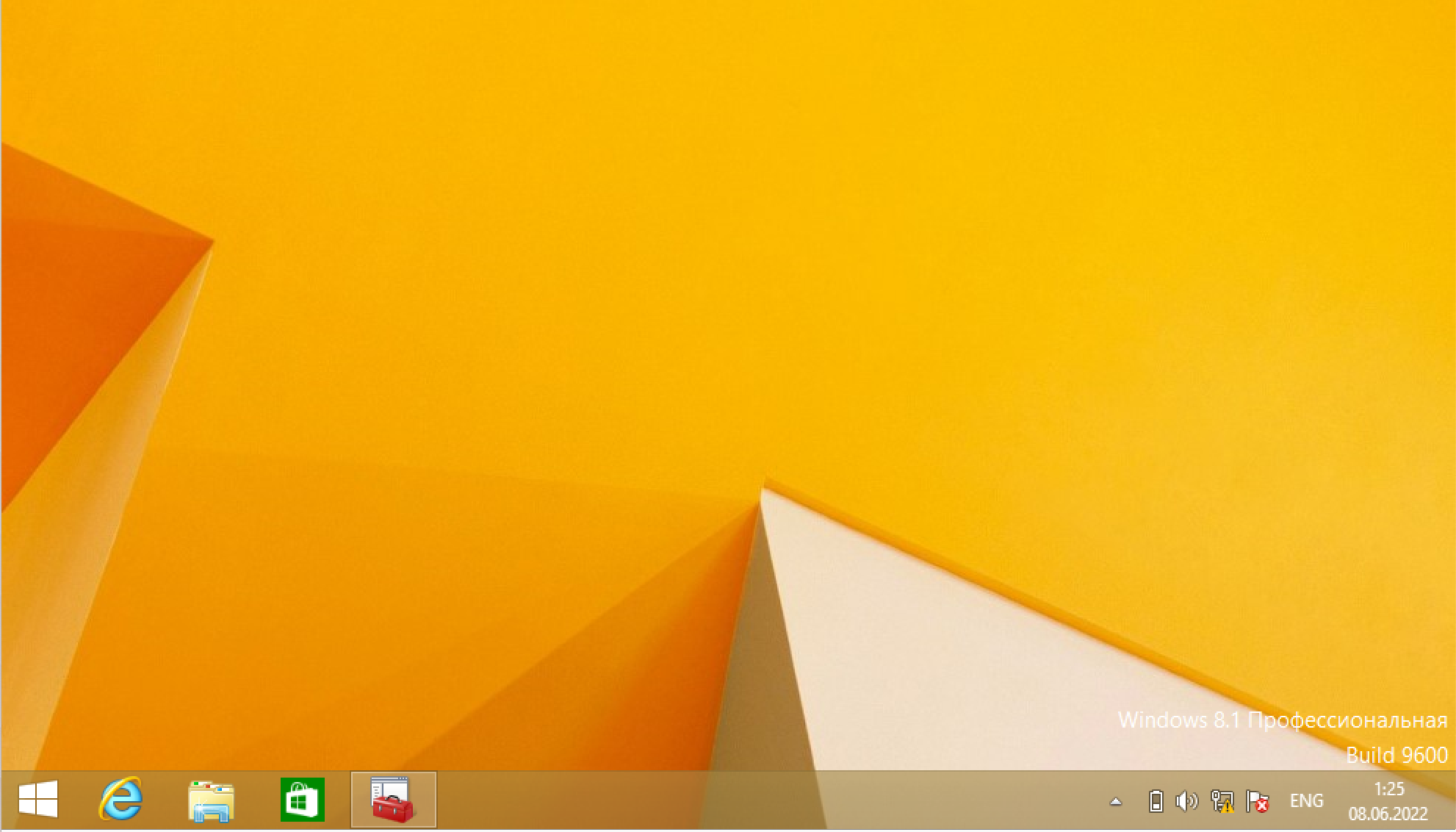

В конфигурации пользователя в административных шаблонах найдём политику, удаляющую корзину с рабочего стола, зададим ее и проверим её работу.

Упражнение 2 – перенос настроек политик с одного автономного компьютера на другой.

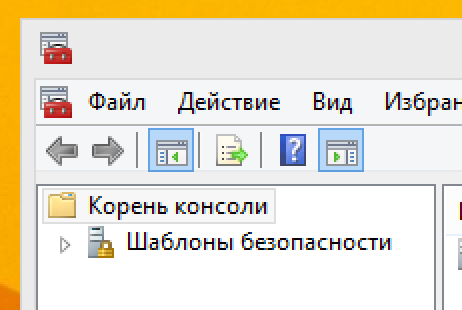

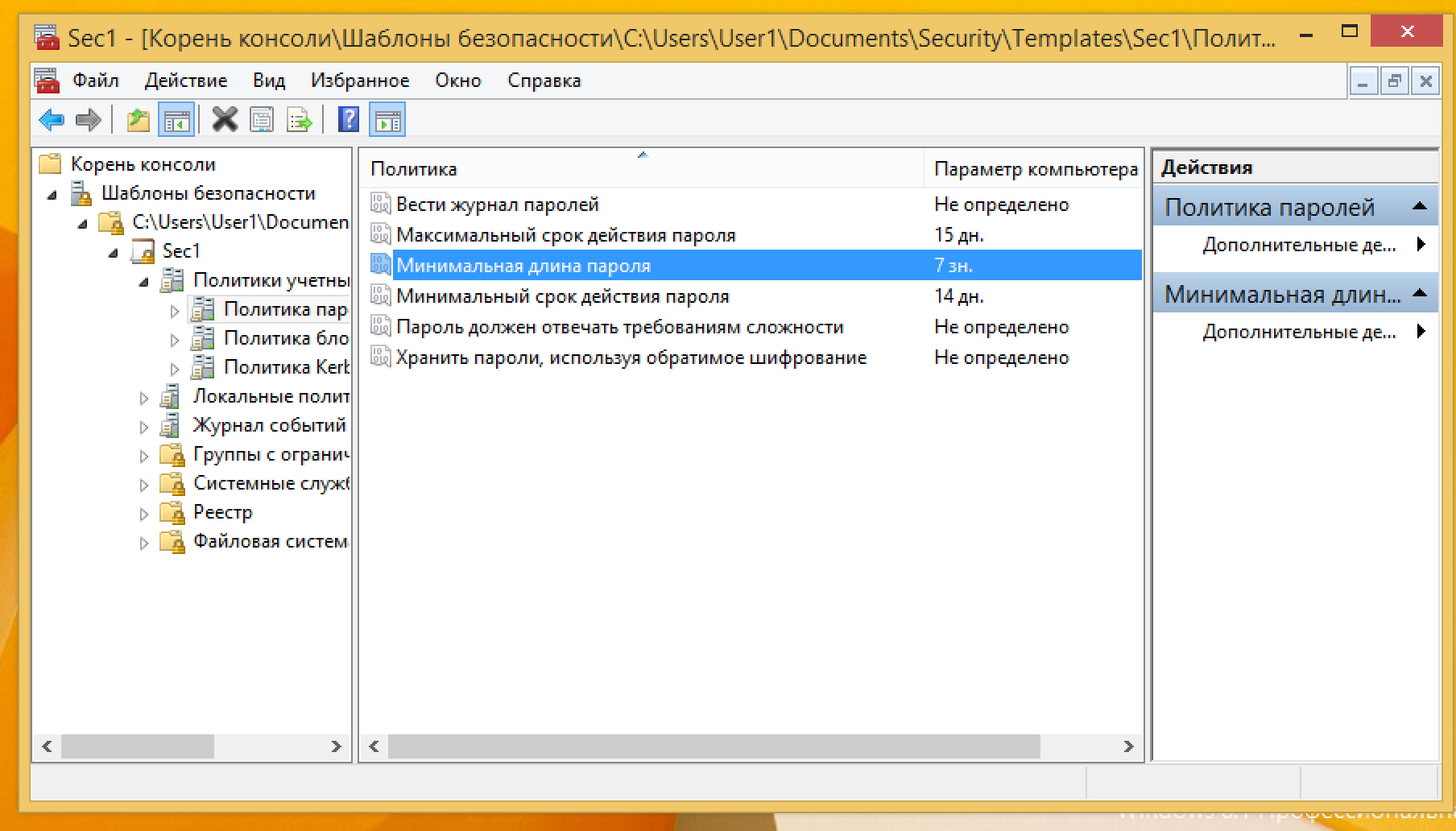

На компьютере WS1 в ММС добавим оснастку «Шаблоны безопасности».

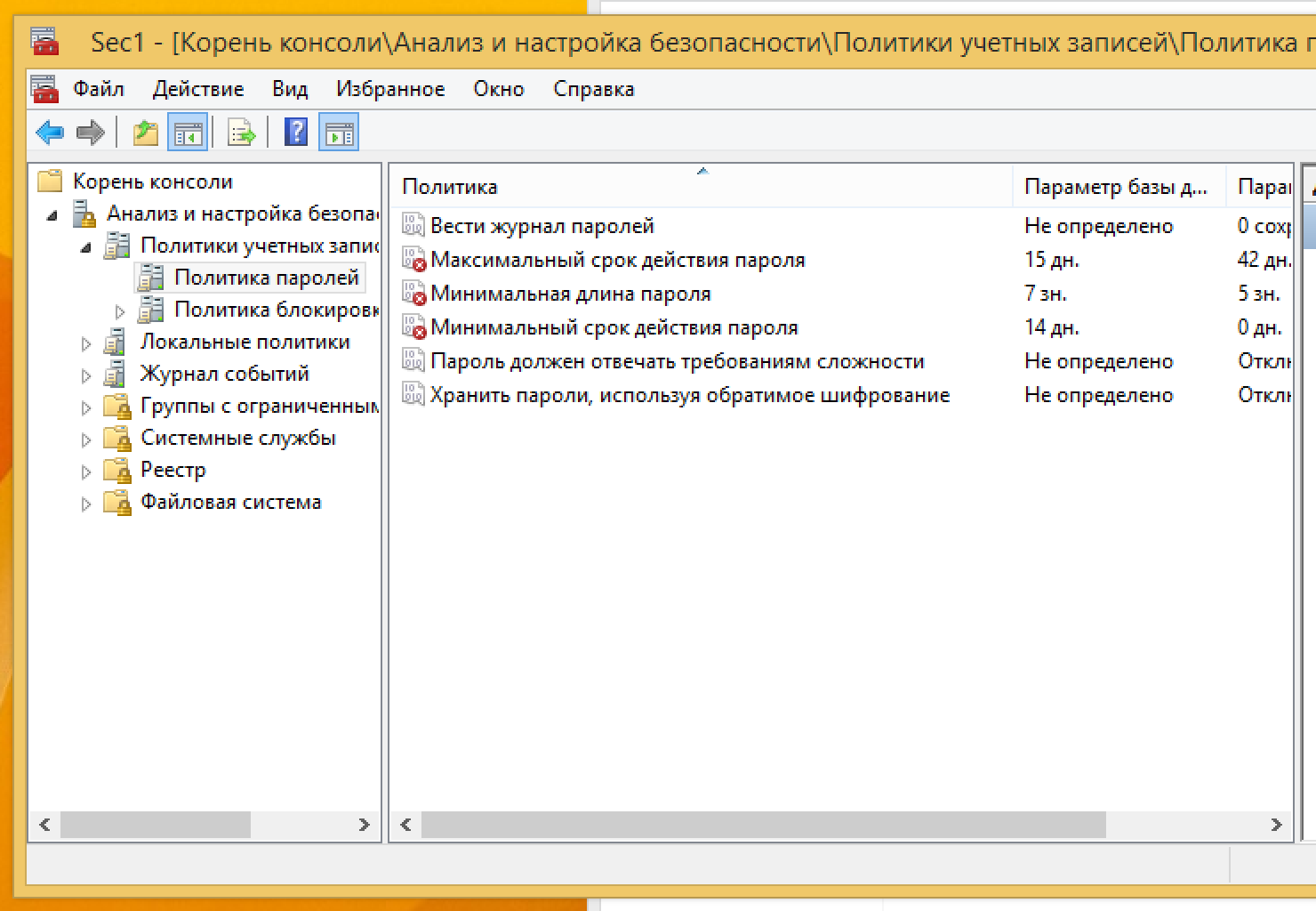

В шаблоне зададим минимальную длину пароля 7 симоволов, а максимальный срок действия пароля – 15 дней, сохраним шаблон.

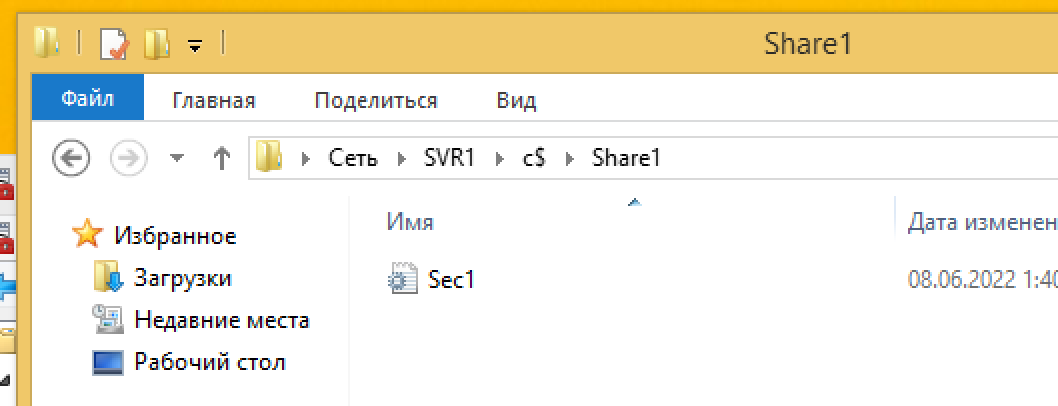

Скопируем шаблон Sec1 в соответствующий каталог на компьютере SVR1 (создайте соответствующую «шару» или воспользуйтесь системной - \\SVR1\C$).

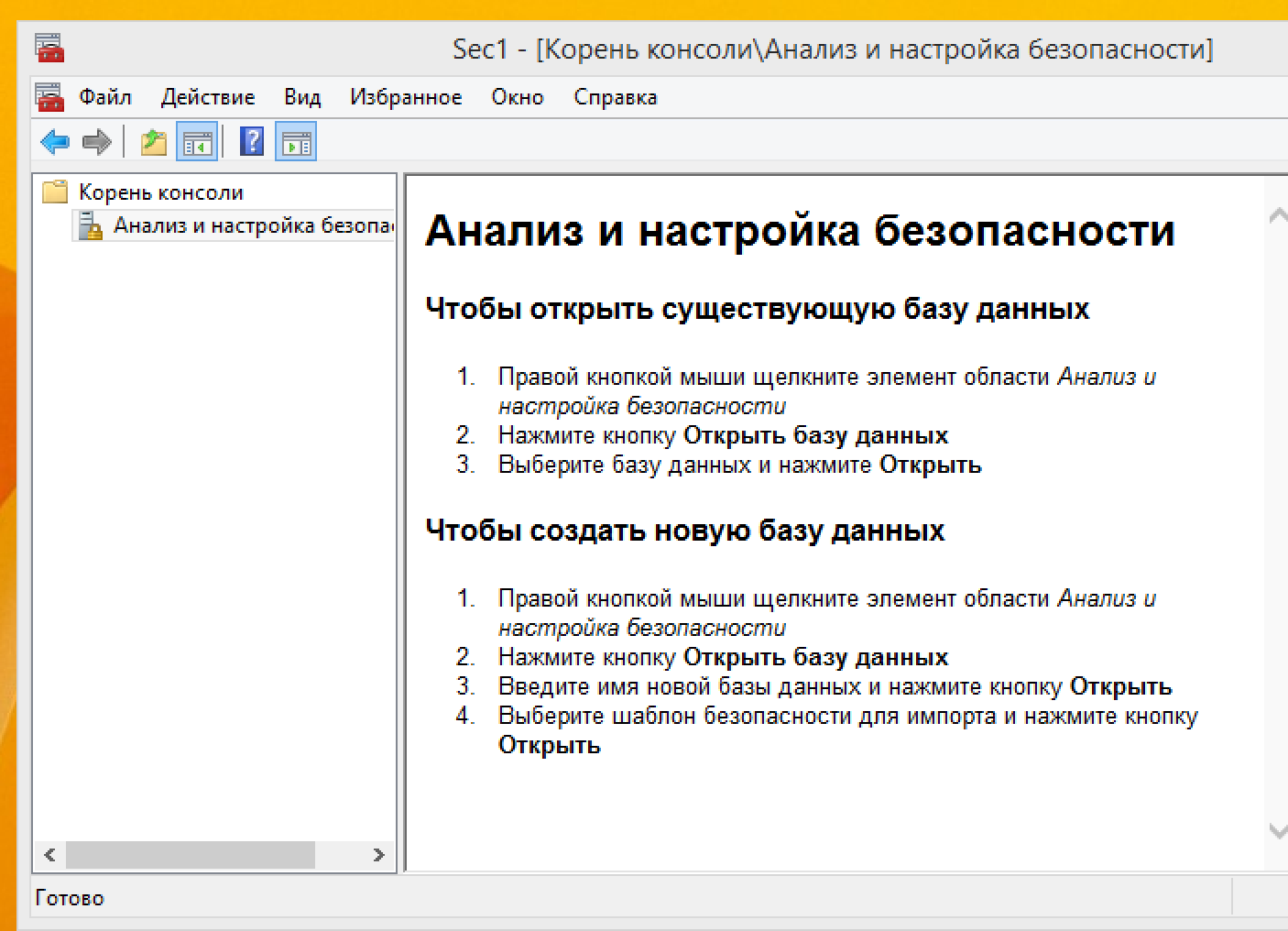

Запустим на SVR1 ММС, добавим оснастку «Анализ и настройка безопасности»

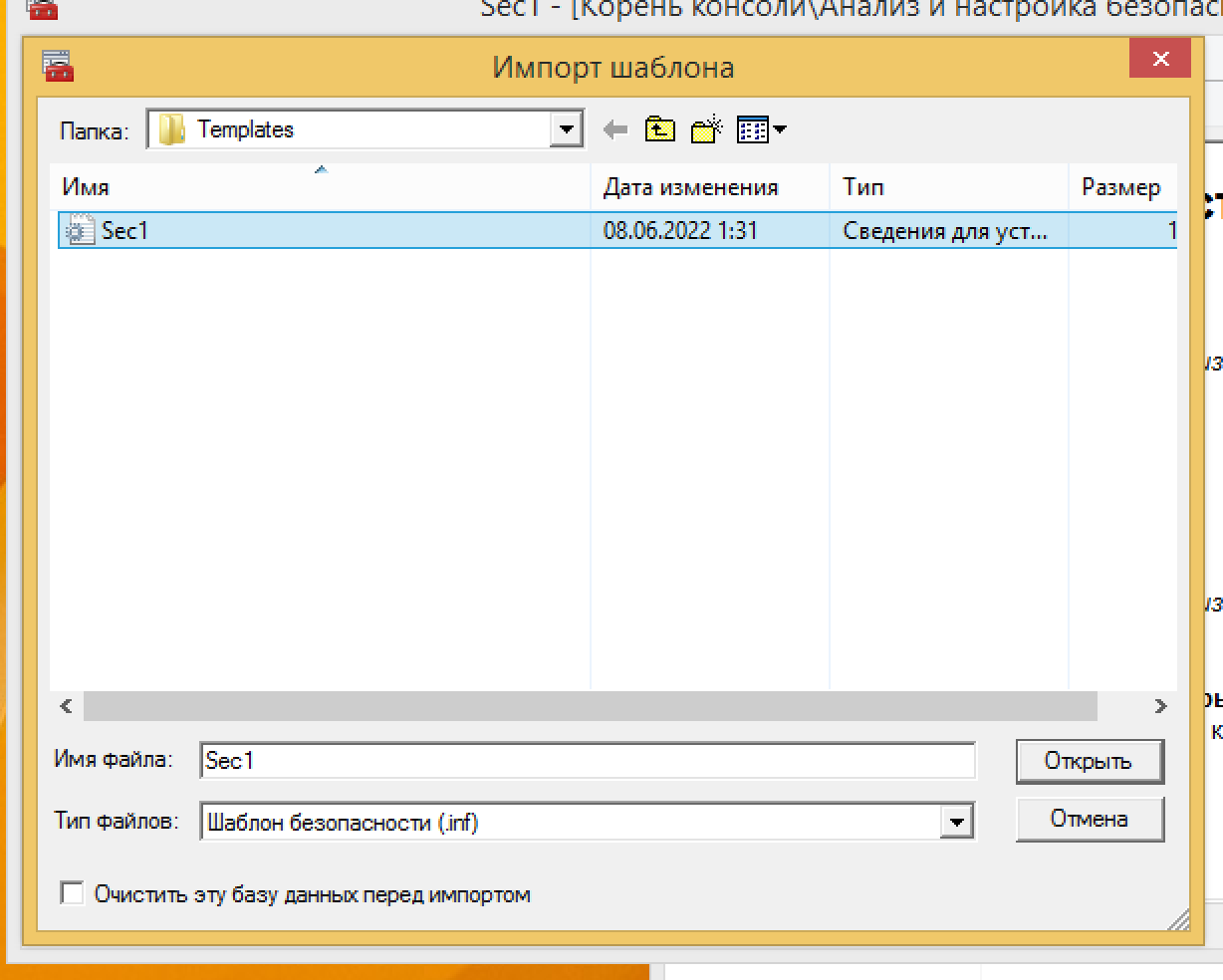

Создадим новую базу данных (выберем мышкой оснастку и прочитаем инструкцию в правом окне) с именем DB1, импортируем шаблон Sec1.

Выполним анализ настроек компьютера, что с длиной пароля и максимальным сроком его действия?

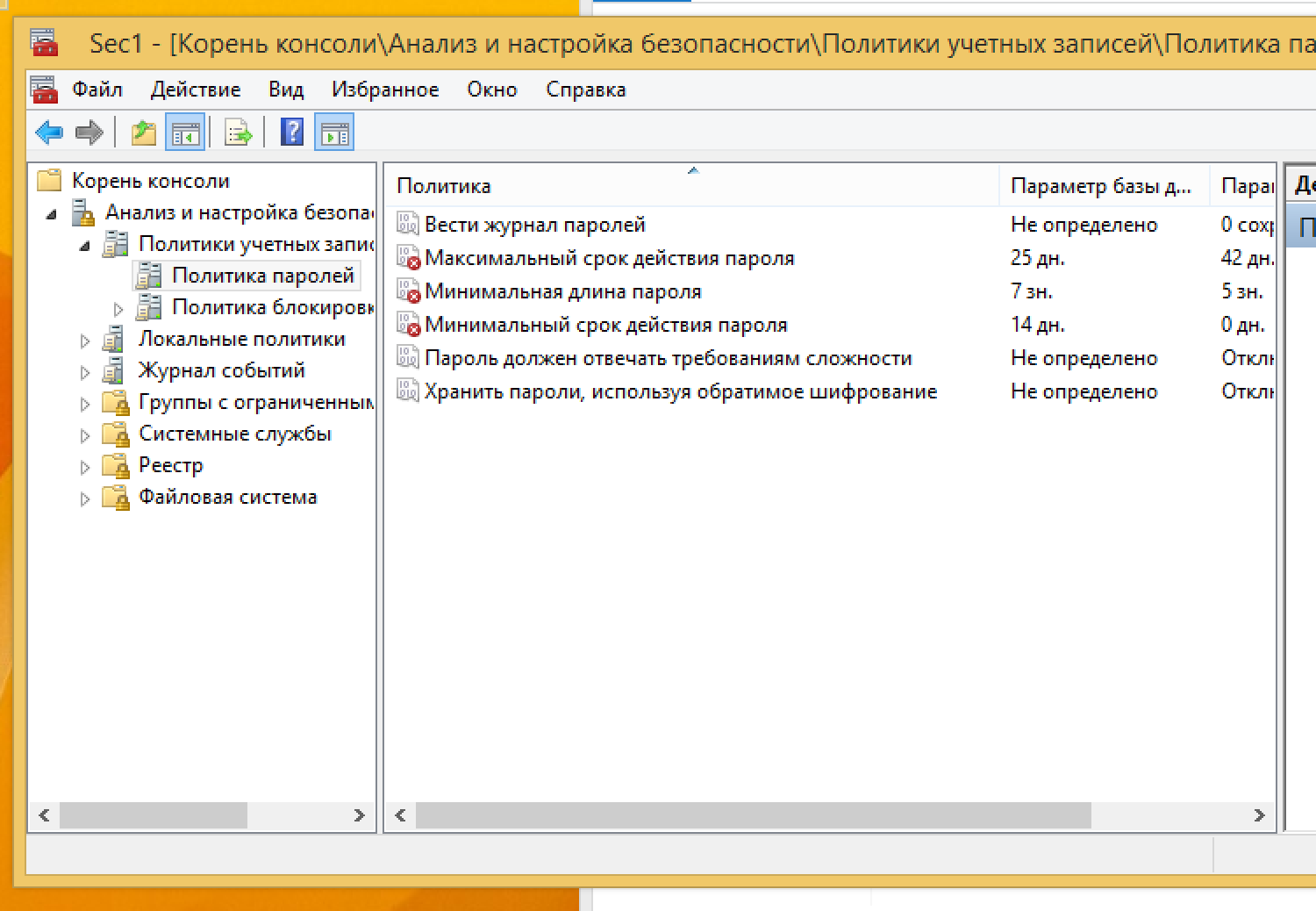

Изменим срок действия пароля на 25.

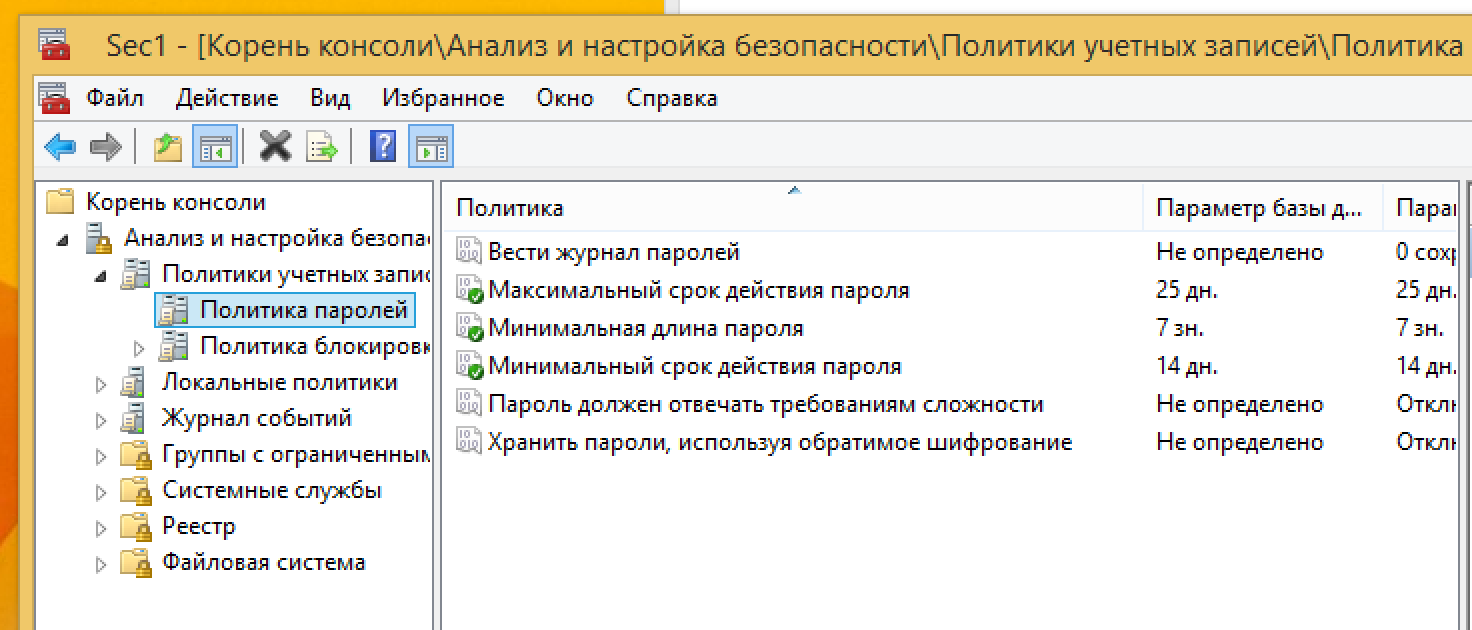

Применим настройки, после чего снова выполним п. 7, сравним результат.

Упражнение 3 – управление настройками компьютера с помощью групповых политик Active Directory.

Включим компьютер WS1 в домен Sec от имени администратора.

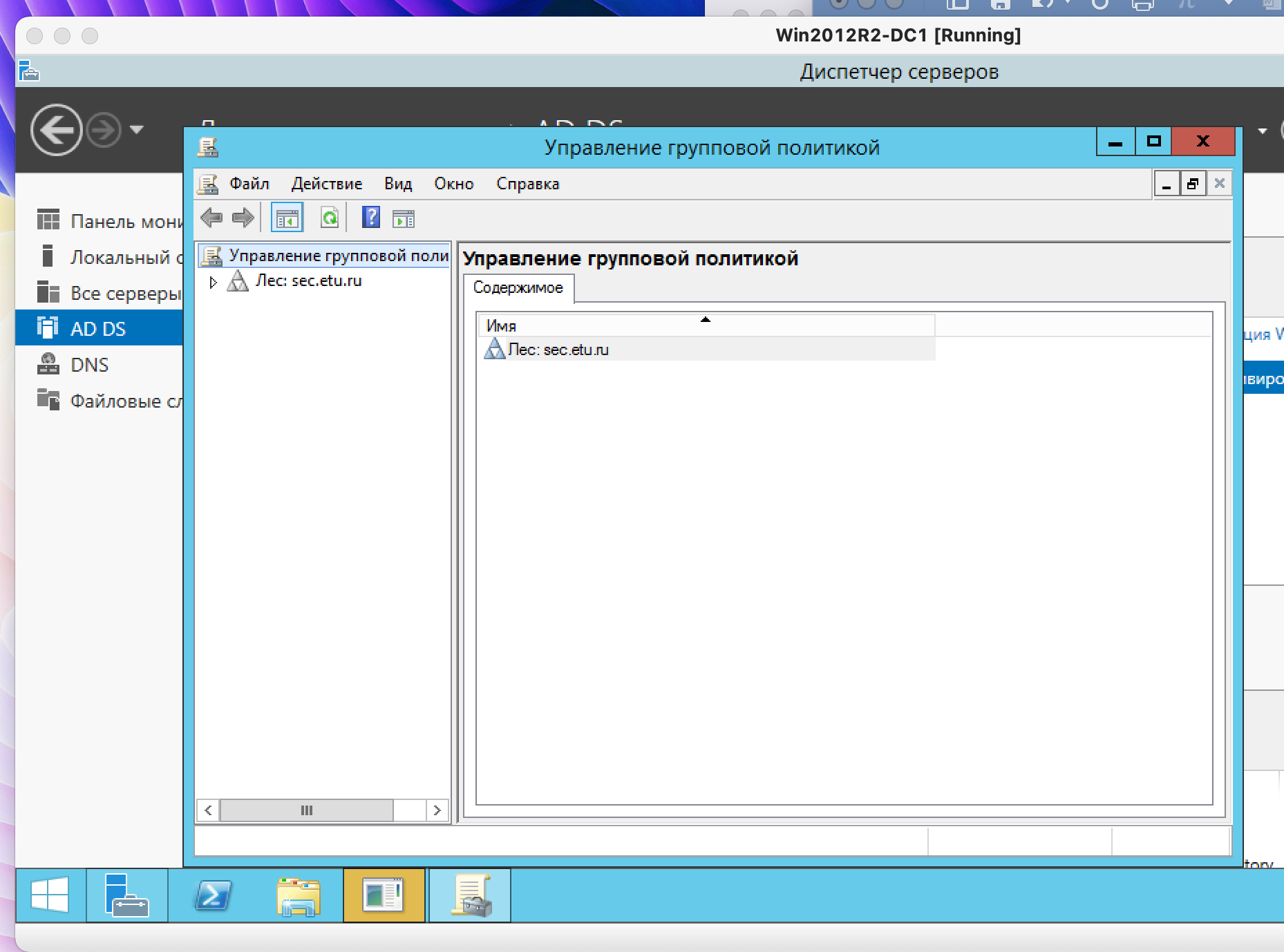

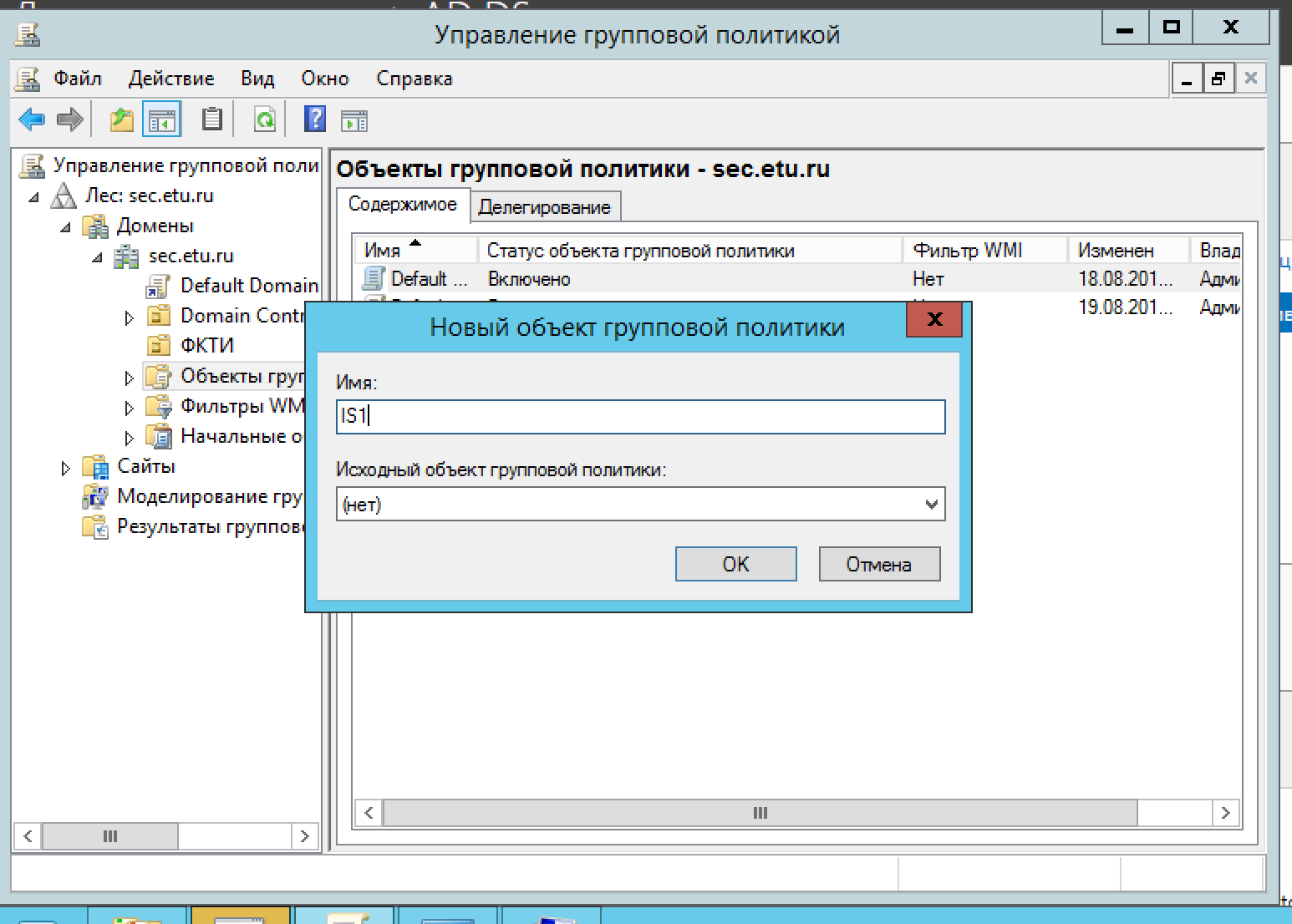

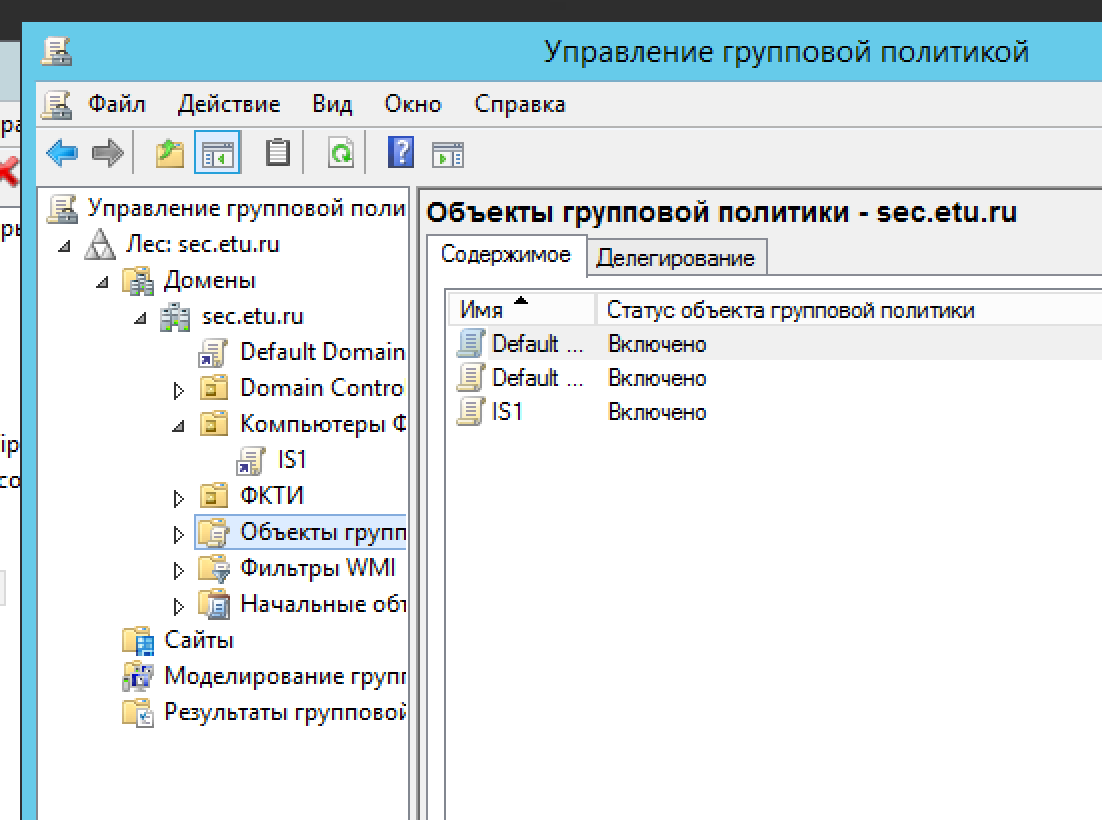

На доменном контроллере DC1 запустим панель «Управление групповой политикой».

Создадим новую политику «IS1».

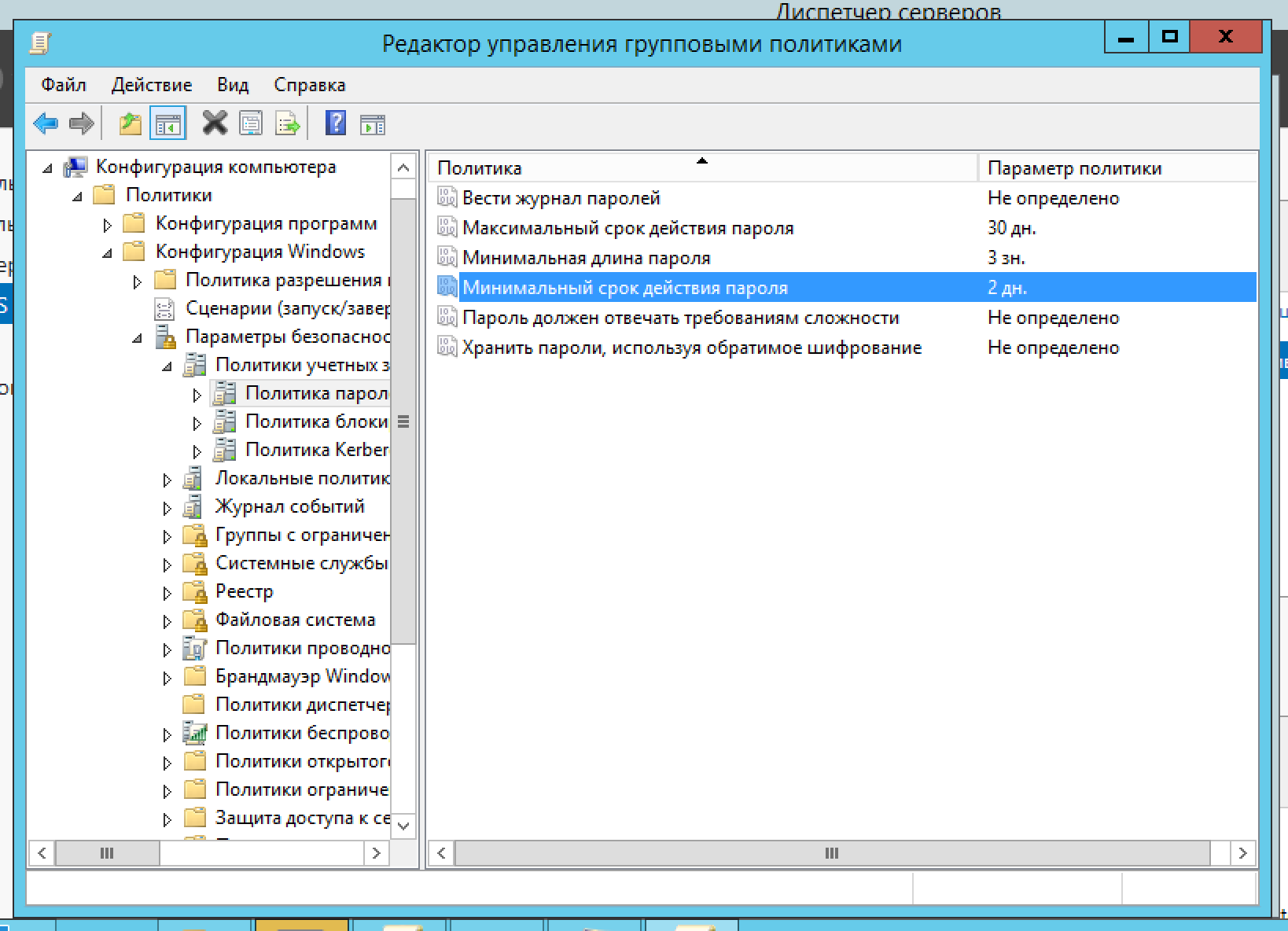

Настроим новую политику IS1 так, чтобы – минимальная длина пароля была 3 символа, – минимальный срок жизни пароля – 2 дня,

–

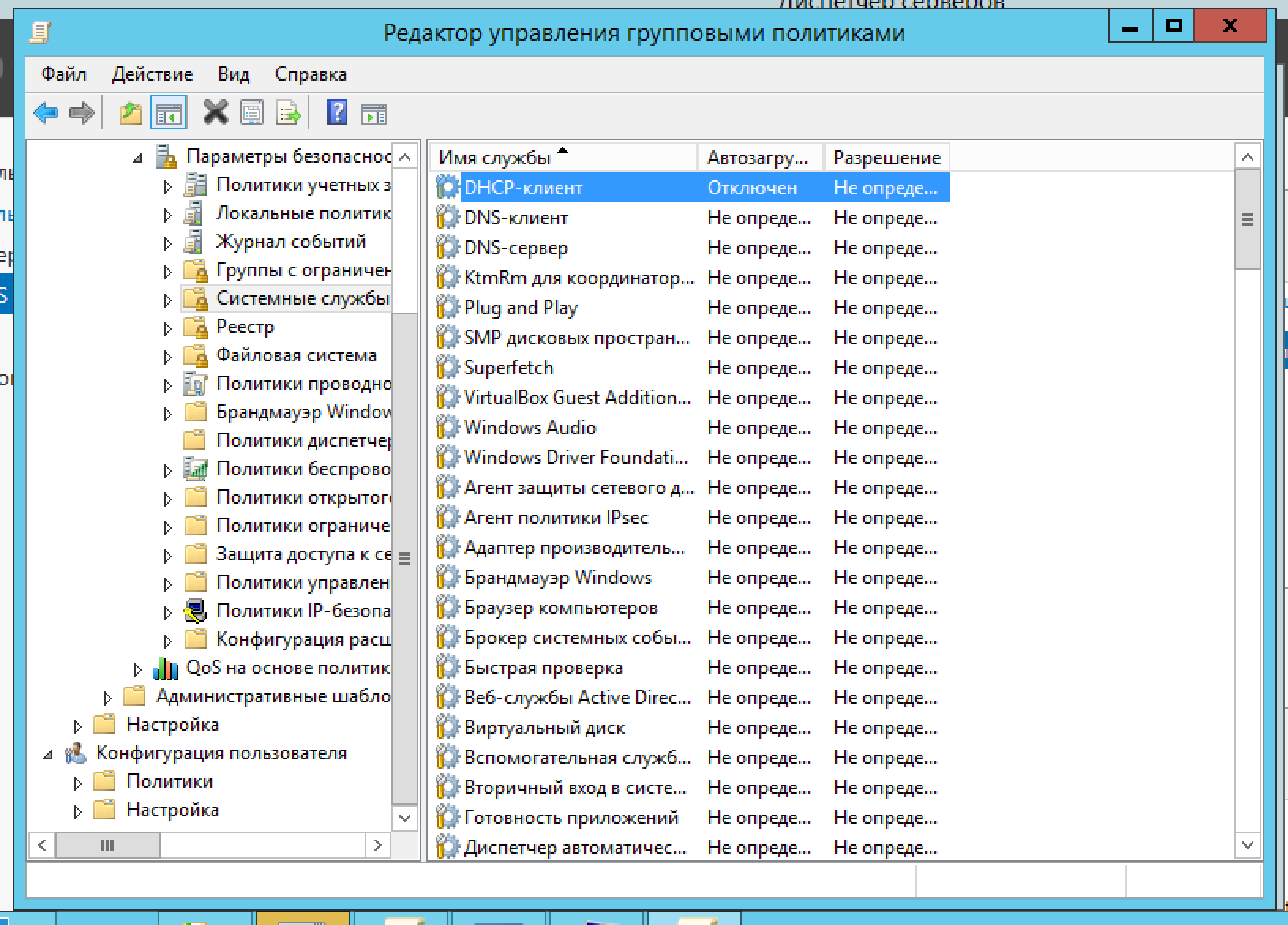

заблокируем клиента DHCP

(Параметры Windows

→ Параметры безопасности → Системные

службы)

–

заблокируем клиента DHCP

(Параметры Windows

→ Параметры безопасности → Системные

службы)

–

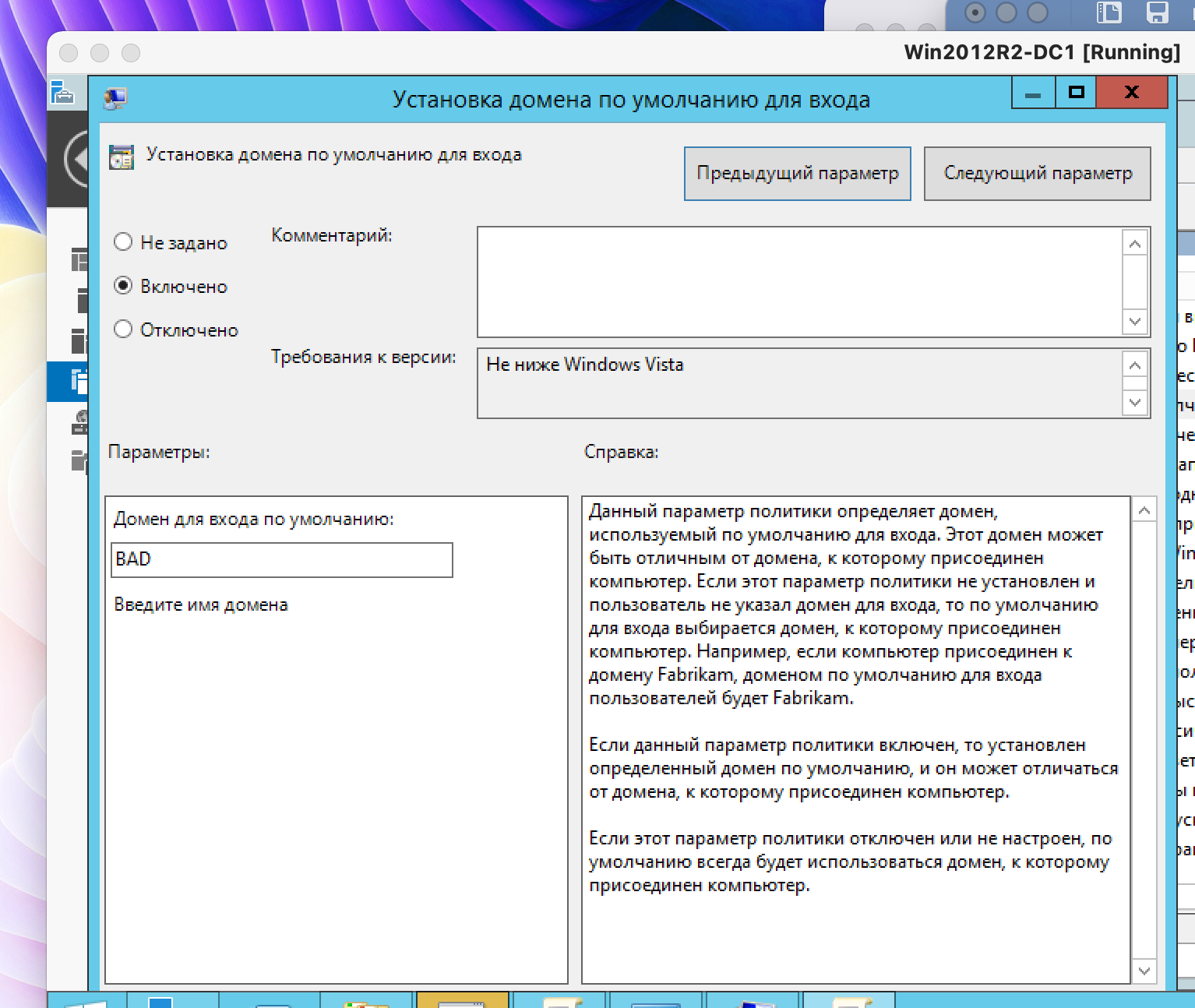

зададим домен по умолчанию для входа –

«Bad» (Административные шаблоны → Система

→ Вход в систему)

–

зададим домен по умолчанию для входа –

«Bad» (Административные шаблоны → Система

→ Вход в систему)

–

Удалим и запретим доступ к командам

«Звершение работы» и пр. (в конфигурации

пользователя Административные шаблоны

→ Меню «Пуск» и панель задач)

–

Удалим и запретим доступ к командам

«Звершение работы» и пр. (в конфигурации

пользователя Административные шаблоны

→ Меню «Пуск» и панель задач)

–

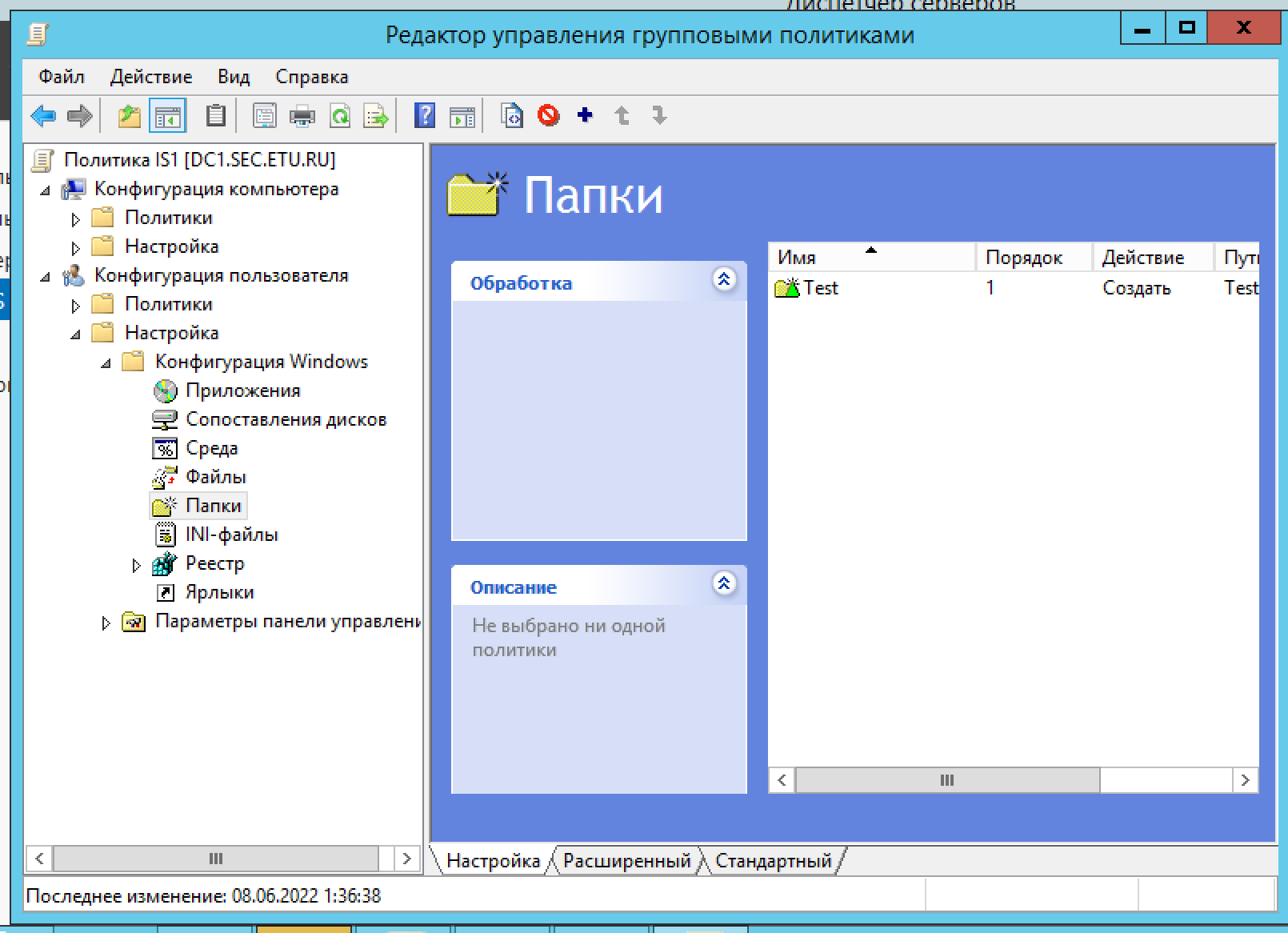

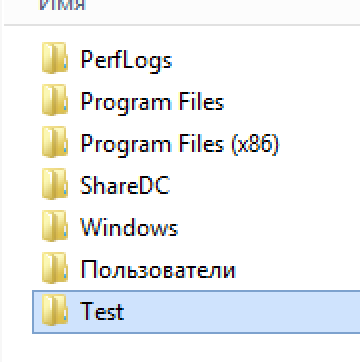

Создадим на диске С: папку “Test”

(в конфигурации пользователя в настройках

Конфигурация Windows

→ Папки).

–

Создадим на диске С: папку “Test”

(в конфигурации пользователя в настройках

Конфигурация Windows

→ Папки).

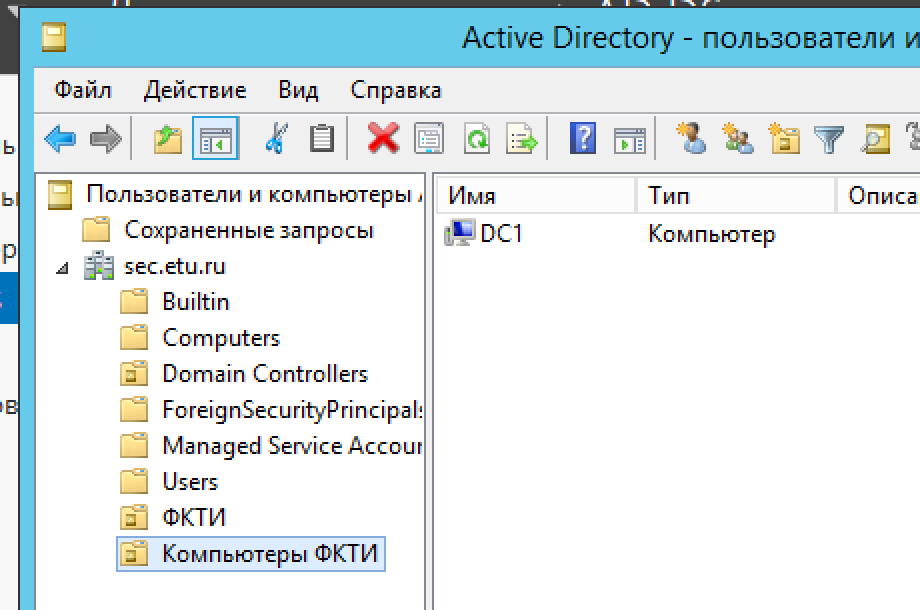

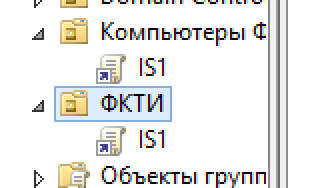

Создадим в домене подразделение «Компьютеры ФКТИ»

Перенесём компьютер WS1 из контейнера «Компьютеры» в подразделение «Компьютеры ФКТИ».

Поключим политику WS1 к подразделению «Компьютеры ФКТИ» (Drag&Drop или правой клавишей по подразделению → «Связать существующий объект групповой политики»).

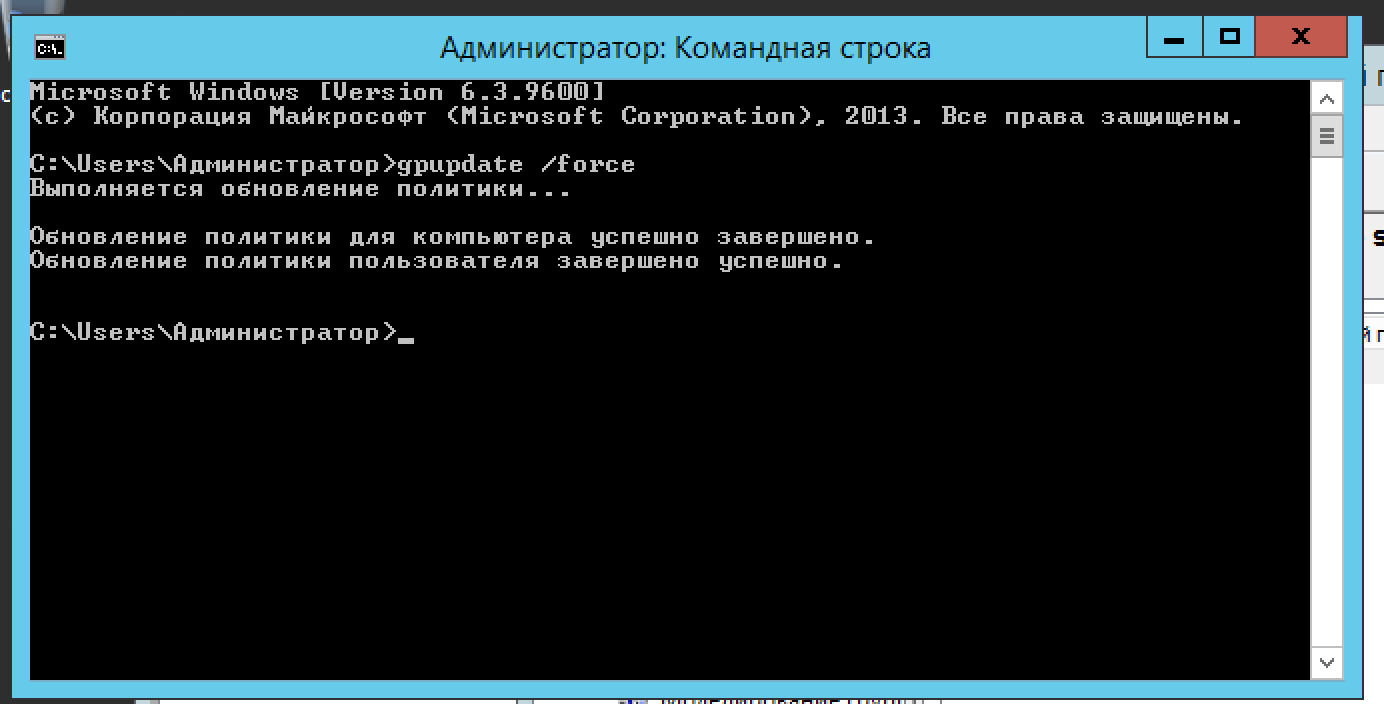

Применим политику на компьютере WS1 (с консоли компьютера WS1 из командной строки «gpupdate /force»), проверим работу всех заданных в IS1 настроек, а так же параметры политик, заданных в предыдущем упражнении.

На доменном компьютере подключим политику IS1 к подразделению «ФКТИ».

Повторим п. 8, зарегистрировавшись на WS1 от имени пользователя «Студент1».

На доменном контроллере перенесём пользователя «Студент2» в корень домена.

Повторим п. 8 от имени «Студент2», зафиксируем разницу.

Завершим работу всех виртуальных машин без сохранения результатов.

Вывод.

В данной лабораторной работе были получены знания о том, как:

Управлять конфигурацией автономного компьютера с помощью механизма локальных политик;

Переносить настройки политик с одного автономного компьютера на другой;

Управлять настройками компьютера с помощью групповых политик Active Directory.