IKTK-96_Lab09_

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

Кафедра защищенных систем связи

ОТЧЁТ

по лабораторной работе №6.3.1.2 на тему: «Уровень 2 безопасности»

по дисциплине «Безопасность компьютерных систем»

Выполнили: студенты группы ИКТК-96

Сухомлинов Д.И.

Орлов М.А

Принял: доцент

Кушнир Д.В.

Уровень 2 безопасности

Цели

· Назначьте центральный коммутатор корневым мостом.

· Безопасные параметры связующего дерева для предотвращения атак с использованием STP.

· Включите защиту порта, чтобы предотвратить атаки переполнения таблицы CAM.

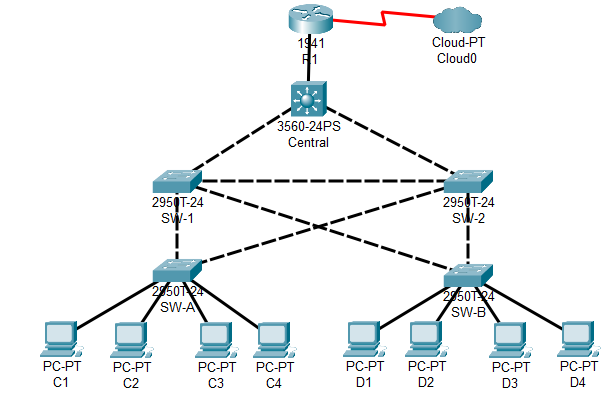

Предпосылки / Сценарий

В последнее время на сеть было совершено несколько атак. По этой причине сетевой администратор поручил вам настроить безопасность уровня 2.

Для оптимальной производительности и безопасности администратор хотел бы, чтобы корневым мостом был центральный коммутатор 3560. Чтобы предотвратить атаки манипулирования связующим деревом, администратор хочет обеспечить безопасность параметров STP. Чтобы предотвратить атаки переполнения таблицы CAM, сетевой администратор решил настроить безопасность порта, чтобы ограничить количество MAC-адресов, которые может узнать каждый порт коммутатора. Если количество MAC-адресов превышает установленный предел, администратор хочет, чтобы порт был отключен.

Все коммутационные устройства предварительно сконфигурированы следующим образом:

o Включить пароль: ciscoenpa55

o Пароль консоли: ciscoconpa55

o Имя пользователя и пароль SSH: SSHadmin / ciscosshpa55

Часть 1: Настройка корневого моста

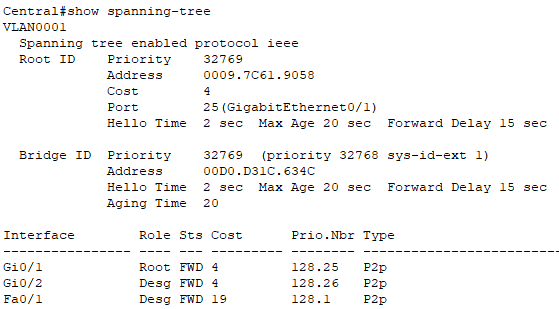

Шаг 1: Определите текущий корневой мост.

Из Central выполните команду show spanning-tree, чтобы определить текущий корневой мост, увидеть используемые порты и их состояние.

Какой коммутатор является текущим корневым мостом?

SW-1.

Шаг 2: Назначьте Central в качестве основного корневого моста.

Используя команду spanning-tree vlan 1 root primary, назначьте Central в качестве корневого моста.

![]()

Шаг 3: Назначьте SW-1 в качестве вторичного корневого моста.

Назначьте SW-1 в качестве вторичного корневого моста с помощью команды spanning-tree vlan 1 root secondary.

![]()

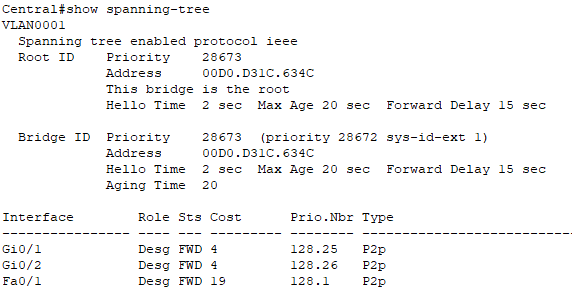

Шаг 4: Проверьте конфигурацию связующего дерева.

Выполните команду show spanning-tree, чтобы убедиться, что Central является корневым мостом.

Какой коммутатор является текущим корневым мостом?

Central

Часть 2: Защита от атак STP

Защитите параметры STP, чтобы предотвратить атаки манипулирования STP.

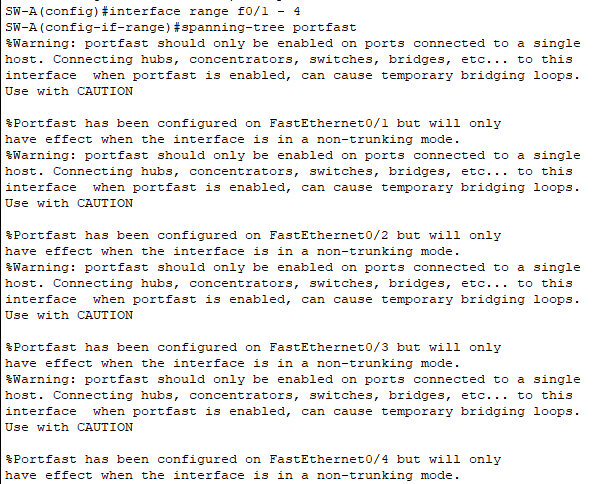

Шаг 1. Включите PortFast на всех портах доступа.

PortFast настраивается на портах доступа, которые подключаются к одной рабочей станции или серверу, чтобы они могли быстрее становиться активными. На подключенных портах доступа SW-A и SW-B используйте команду spanning-tree portfast.

![]()

Шаг 2. Включите защиту BPDU на всех портах доступа.

Защита BPDU - это функция, которая может помочь предотвратить несанкционированные переключатели и спуфинг на портах доступа. Включите защиту BPDU на портах доступа SW-A и SW-B.

![]()

Примечание. Защиту связующего дерева BPDU можно включить для каждого отдельного порта с помощью команды spanning-tree bpduguard enable в режиме настройки интерфейса или команды spanning-tree portfast bpduguard по умолчанию в режиме глобальной конфигурации. Для выставления оценок в этом упражнении используйте команду spanning-tree bpduguard enable.

Шаг 3: Включите корневую защиту.

Root Guard можно включить на всех портах коммутатора, которые не являются корневыми портами. Лучше всего его развертывать на портах, которые подключаются к другим некорневым коммутаторам. Используйте команду show spanning-tree, чтобы определить расположение корневого порта на каждом коммутаторе.

На SW-1 включите корневую защиту на портах F0 / 23 и F0 / 24. На SW-2 включите корневую защиту на портах F0 / 23 и F0 / 24.

![]()

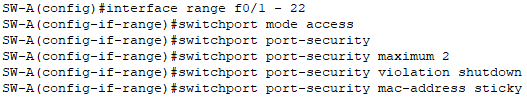

Часть 3: Настройка безопасности порта и отключение неиспользуемых портов

Шаг 1. Настройте базовую безопасность порта на всех портах, подключенных к хост-устройствам.

Эта процедура должна выполняться на всех портах доступа SW-A и SW-B. Установите максимальное количество изученных MAC-адресов равным 2, разрешите динамическое изучение MAC-адреса и установите нарушение на отключение.

Примечание. Порт коммутатора должен быть настроен как порт доступа для обеспечения безопасности порта.

Почему не включена защита портов на портах, подключенных к другим коммутаторам?

Порты, подключенные к другим коммутаторам, имеют множество MAC-адресов, изученных для этого единственного порта.

Ограничение количества MAC-адресов, которые можно узнать на этих портах, может существенно повлиять на функциональность сети.

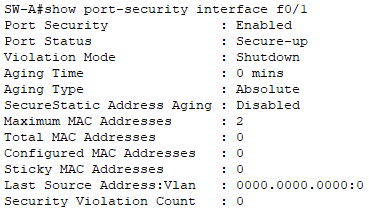

Шаг 2: Проверьте безопасность порта.

а. На SW-A введите команду show port-security interface f0 / 1, чтобы убедиться, что безопасность порта настроена.

б. Отправьте эхо-запрос от C1 к C2 и снова выполните команду show port-security interface f0 / 1, чтобы убедиться, что коммутатор узнал MAC-адрес для C1.

Шаг 3. Отключите неиспользуемые порты.

Отключите все порты, которые в настоящее время не используются.

![]()

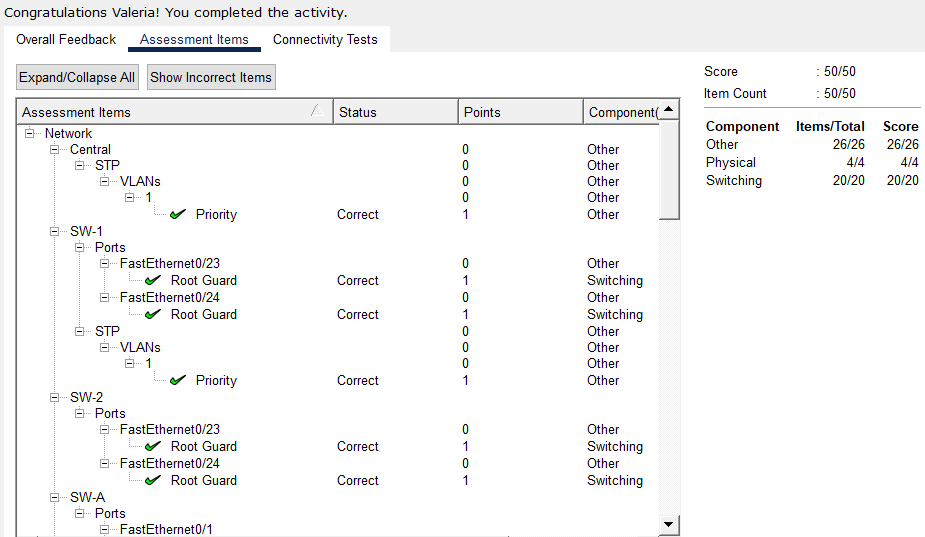

Шаг 4: Проверьте результаты.

Ваш процент выполнения должен быть 100%. Щелкните Проверить результаты, чтобы просмотреть отзывы и проверить, какие из необходимых компонентов были выполнены.