4.6.6.5 Lab - Using Wireshark to Examine HTTP and HTTPS Traffic

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ, СВЯЗИ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ «САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА»

Кафедра защищенных систем связи

ОТЧЁТ

по лабораторной работе № 4.6.6.5 на тему: Using Wireshark to Examine HTTP and HTTPS Traffic

по дисциплине «Безопасность компьютерных систем»

Выполнили: студенты группы ИКТК-96

Беляев Д.М.

Пухов Д. А. Орлов М.А.

Принял: доцент

Кушнир Д.В.

Лабораторная работа. Анализ трафика HTTP и HTTPS с помощью программы Wireshark

Задачи

Часть 1. Перехват и просмотр HTTP-трафика

Часть 2. Перехват и просмотр HTTPS-трафика

Общие сведения и сценарий

Протокол передачи гипертекста (HTTP) — это протокол уровня приложений, который предоставляет данные через веб-обозреватель. При использовании HTTP нет никакой защиты передаваемых данных между двумя устройствами.

Протокол HTTPS шифрует данные с использованием математического алгоритма. Алгоритм скрывает истинное значение пересылаемых данных. Это достигается с помощью сертификатов, которые можно просмотреть позже в этой лабораторной работе.

Независимо от того, используется протокол HTTP или HTTPS, рекомендуется обмениваться данными только с веб-сайтами, которым вы доверяете. Лишь тот факт, что сайт использует протокол HTTPS, не гарантирует его надежности. Злоумышленники обычно используют протокол HTTPS, чтобы скрыть свои действия.

В этой лабораторной работе вы будете анализировать и перехватывать трафик HTTP и HTTPS с помощью программы Wireshark.

Необходимые ресурсы

Виртуальная машина рабочей станции CyberOps

Интернет-подключение

Перехват и просмотр HTTP-трафика

В этой части лабораторной работы вы будете использовать служебную программу tcpdump для перехвата содержимого HTTP-трафика. С помощью параметров команды вы сохраните трафик в файле перехвата пакетов (pcap). Эти записи можно затем проанализировать с помощью различных приложений, пригодных для чтения файлов pcap, в том числе программы Wireshark.

Запустите виртуальную машину и выполните вход в операционную систему.

Запустите виртуальную машину рабочей станции CyberOps. Используйте следующие учетные данные пользователя:

Имя пользователя: analyst

Пароль: cyberops

Откройте терминал и запустите служебную программу tcpdump.

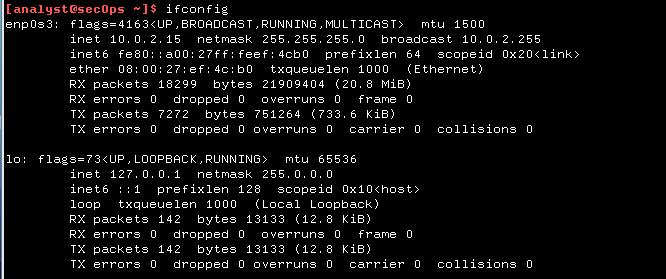

Откройте приложение терминала и введите команду ifconfig.

[analyst@secOps ~]$ ifconfig

Список интерфейсов и их IP-адресов приведен в выходных данных ifconfig.

В приложении терминала введите команду

sudo tcpdump –i enp0s3 –s 0 –w httpdump.pcap.

Введите пароль cyberops для пользователя

analyst в ответ на приглашение.

В приложении терминала введите команду

sudo tcpdump –i enp0s3 –s 0 –w httpdump.pcap.

Введите пароль cyberops для пользователя

analyst в ответ на приглашение.

[analyst@secOps ~]$ sudo tcpdump –i enp0s3 –s 0 –w httpdump.pcap

[sudo] пароль для analyst:

tcpdump: прослушивает enp0s3, тип канала EN10MB (Ethernet), перехваченное количество: 262 144 байта

Эта команда запускает tcpdump и записывает сетевой трафик на интерфейсе enp0s3.

Параметр команды -i позволяет указать интерфейс. Если не указано иное, tcpdump будет перехватывать весь трафик на всех интерфейсах.

Параметр команды -s задает длину моментального снимка для каждого пакета. Следует ограничить snaplen до наименьшего количества, и с его помощью будут перехватываться данные о протоколе, в котором вы заинтересованы. Установка snaplen, равного 0, задает значение по умолчанию 262144 в целях обратной совместимости с недавними, более старыми версиями tcpdump.

Параметр команды -w используется для записи результатов команды tcpdump в файл. Добавление расширения .pcap гарантирует, что операционные системы и приложения будут иметь возможность выполнять считывание в файл. Весь записанный трафик будут выведен в файл httpdump.pcap в главном каталоге пользователя analyst.

Используйте страницы справки для служебной программы tcpdump, чтобы выяснить особенности использования параметров команды -s и -w.

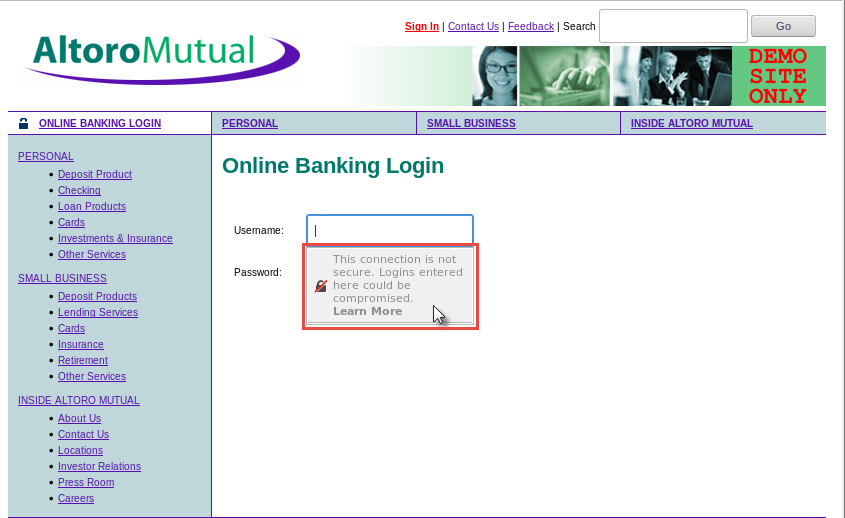

Откройте веб-обозреватель из панели запуска на рабочей станции Linux. Перейдите к www.altoromutual.com/bank/login.aspx

Поскольку на этом веб-сайте используется протокол HTTP, трафик не зашифрован. Щелкните поле Username (Имя пользователя) для просмотра всплывающего окна с предупреждением.

Введите имя пользователя Admin с паролем Admin и нажмите Login (Войти).

Закройте виртуальный веб-обозреватель.

Вернитесь в окно терминала, в котором работает tcpdump. Нажмите CTRL + C, чтобы остановить перехват пакетов.

Просмотр записанного содержимого HTTP.

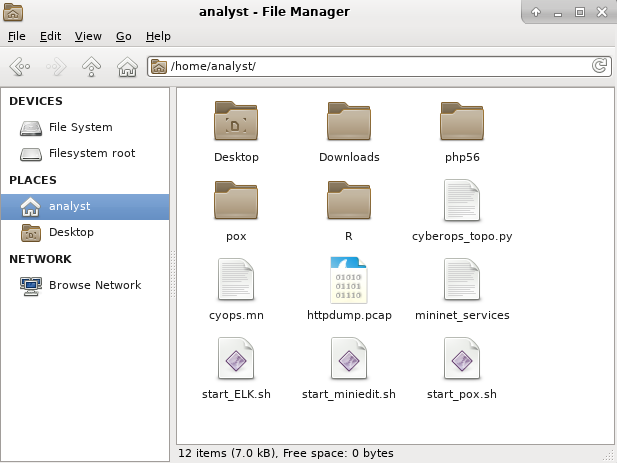

Команда tcpdump, выполненная на предыдущем шаге, выдает выходные данные в файл с именем httpdump.pcap. Этот файл находится в главном каталоге пользователя analyst.

Щелкните значок диспетчера файлов на рабочем столе и перейдите в домашнюю папку пользователя analyst. Дважды щелкните файл httpdump.pcap, чтобы открыть его в программе Wireshark.

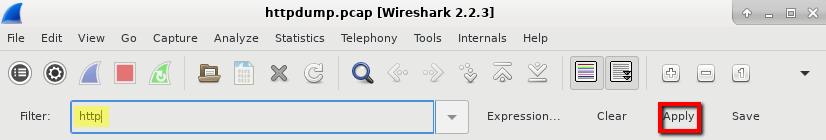

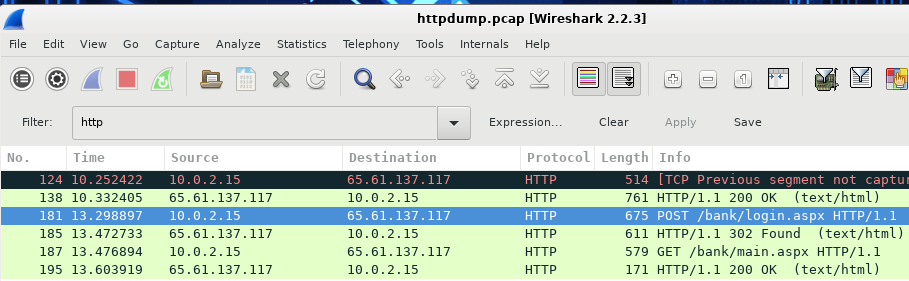

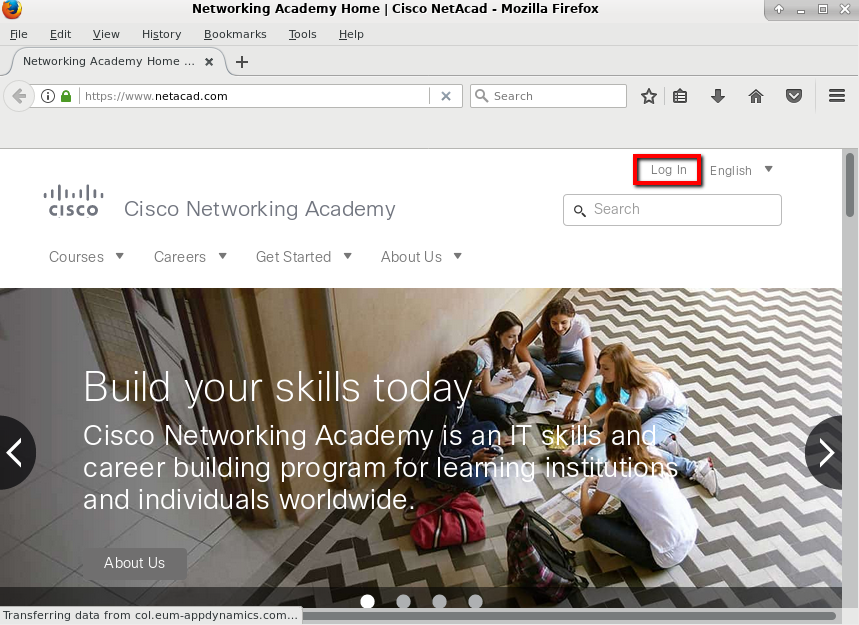

В программе Wireshark выполните фильтрацию по http и нажмите Apply (Применить).

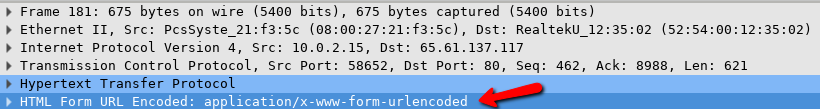

Просмотрите сообщения HTTP и выберите сообщение POST.

Сообщение отобразится в нижнем окне. Разверните раздел HTML Form URL Encoded: application/x-www-form-urlencoded (URL-адрес HTML-формы закодирован: application/x-www-form-urlencoded).

Какие два фрагмента информации показаны?

Закройте приложение Wireshark.

Закройте приложение Wireshark.Захват и просмотр HTTPS-трафика

Теперь вы будете использовать служебную программу tcpdump из командной строки рабочей станции Linux для захвата трафика HTTPS. После запуска служебной программы tcpdump будет генерироваться трафик HTTPS, а tcpdump будет записывать содержимое сетевого трафика. Эти записи будут анализироваться опять же с помощью программы Wireshark.

Запустите служебную программу tcpdump в терминале.

В приложении терминала введите команду sudo tcpdump –i enp0s3 –s 0 –w httpsdump.pcap. Введите пароль cyberops для пользователя analyst в ответ на приглашение.

[analyst@secOps ~]$ sudo tcpdump –i enp0s3 –s 0 –w httpsdump.pcap

[sudo] пароль для analyst:

tcpdump: прослушивает enp0s3, тип канала EN10MB (Ethernet), перехваченное количество: 262 144 байта

Эта команда запускает tcpdump и записывает сетевой трафик на интерфейсе enp0s3 рабочей станции Linux. Если интерфейс отличается от enp0s3, измените его при использовании указанной выше команды.

Весь записанный трафик будут выведен в файл httpsdump.pcap в главном каталоге пользователя analyst.

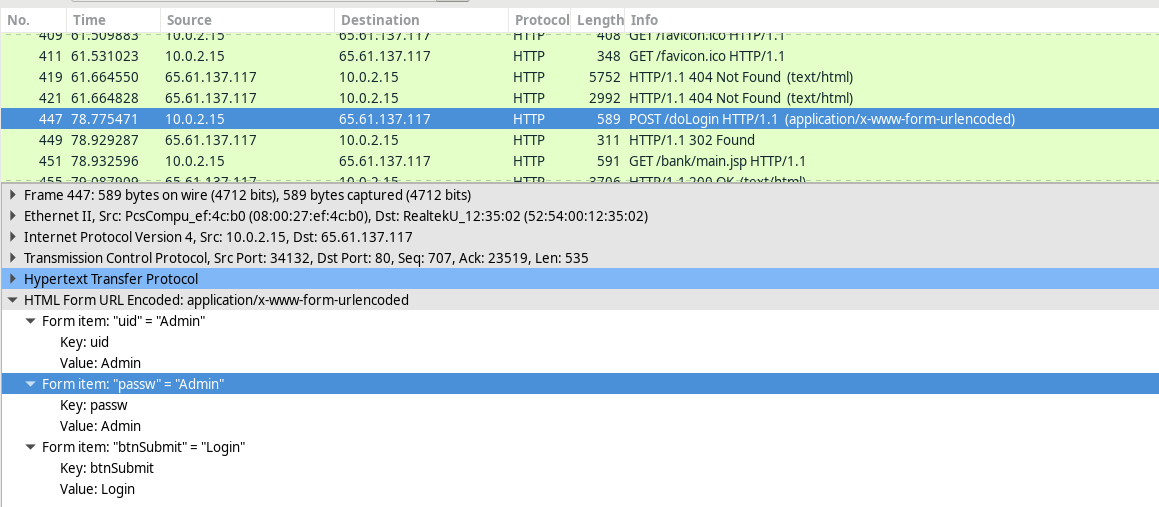

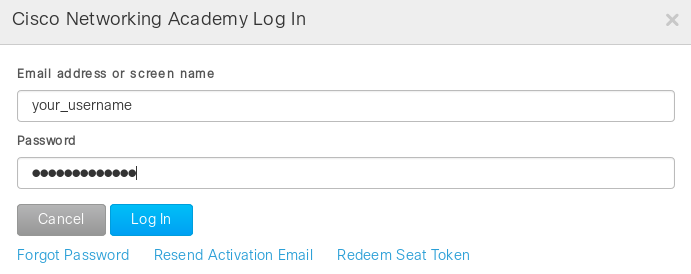

Откройте веб-обозреватель из панели запуска на рабочей станции Linux. Перейдите на www.netacad.com.

Что можно сказать об URL-адресе веб-сайта?

____________________________________________________________________________________

Щелкните Log In (Вход).

Введите имя пользователя NetAcad и пароль. Щелкните Log In (Вход).

Закройте виртуальный веб-обозреватель.

Вернитесь в окно терминала, в котором работает tcpdump. Нажмите CTRL + C, чтобы остановить перехват пакетов.

Просмотр записанного содержимого HTTPS.

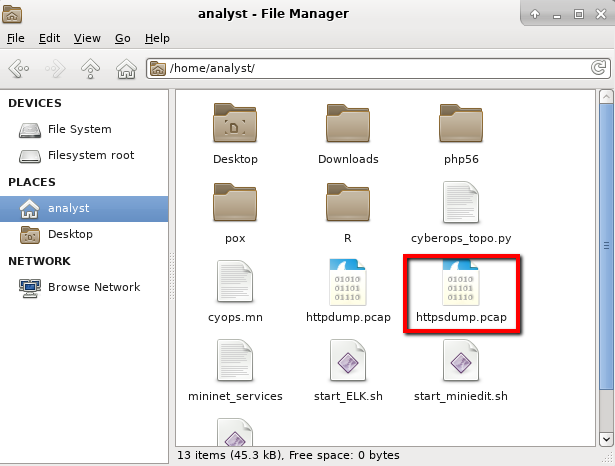

Команда tcpdump, выполненная на шаге 1, выдает выходные данные в файл с именем httpsdump.pcap. Этот файл находится в главном каталоге пользователя analyst.

Щелкните значок файловой системы на рабочем столе и перейдите в домашнюю папку пользователя analyst. Откройте файл httpsdump.pcap.

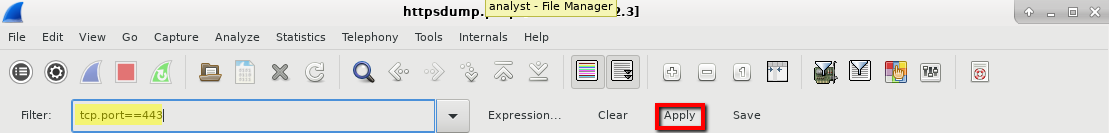

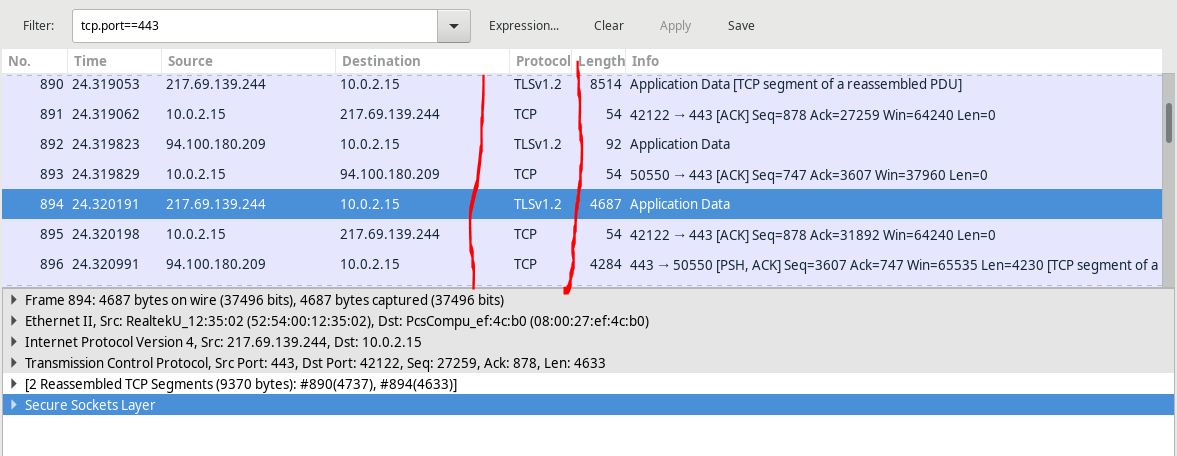

В программе Wireshark разверните окно захвата данных по вертикали и выполните фильтрацию трафика HTTPS через порт 443.

Введите tcp.port==443 в качестве фильтра и нажмите Apply (Применить).

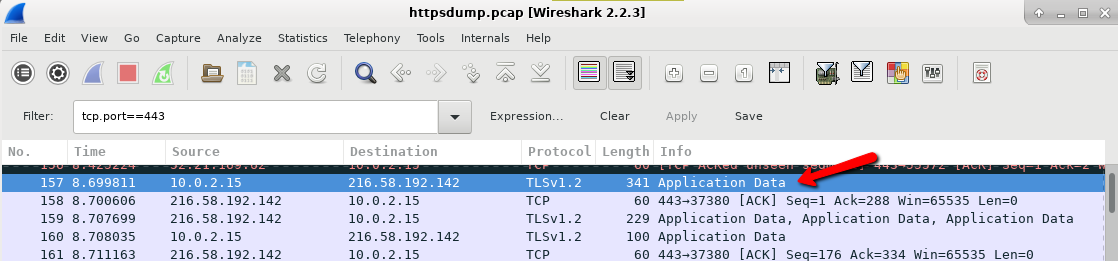

Просмотрите различные сообщения HTTPS и выберите сообщение Application Data (Данные приложений).

Сообщение отобразится в нижнем окне.

Что появилось вместо раздела HTTP, который был в предыдущем записанном файле?

TLS (англ. transport layer security — Протокол защиты транспортного уровня)

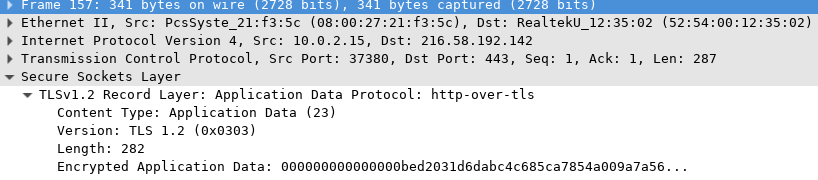

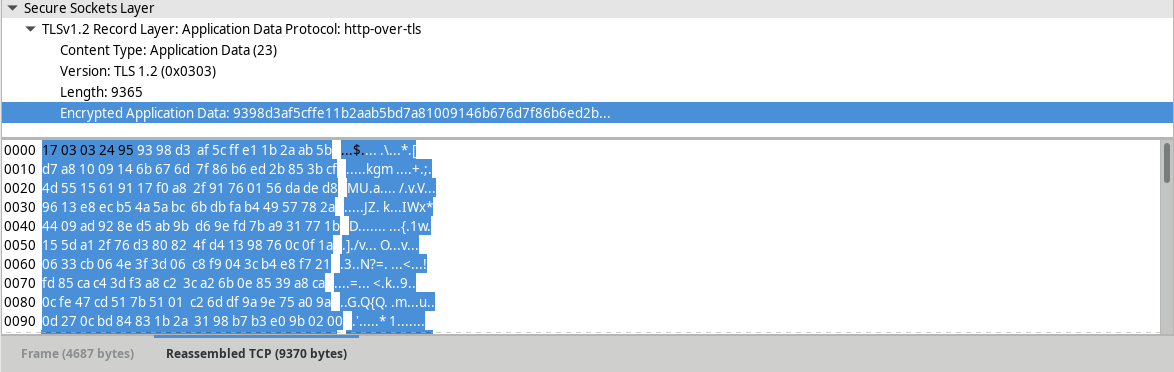

Полностью разверните раздел Secure Sockets Layer (Протокол SSL).

Нажмите кнопку Encrypted Application Data (Зашифрованные данные приложения).

Данные приложений представлены в виде простого текста или в формате, пригодном для чтения?

Закройте все окна и выключите виртуальную машину.

Вопросы для повторения

В чем заключаются преимущества использования HTTPS вместо HTTP?

В передаваемых пакетах данные зашифрованы. Алгоритм скрывает истинное значение пересылаемых данных.

Все ли веб-сайты, которые используют HTTPS, считаются надежными?

Нет. Лишь тот факт, что сайт использует протокол HTTPS, не гарантирует его надежности. Злоумышленники обычно используют протокол HTTPS, чтобы скрыть свои действия.