БКС курсовая Проектирование сети в PT вариант 1

.docxФЕДЕРАЛЬНОЕ АГЕНТСТВО СВЯЗИ

Федеральное государственное образовательное бюджетное учреждение

высшего профессионального образования

«Санкт-Петербургский государственный университет телекоммуникаций

им. проф. М.А. Бонч-Бруевича»

Факультет инфокоммуникационных сетей и систем

Кафедра защищенных систем связи

Курсовая работа по дисциплине «Безопасность компьютерных сетей»

Подготовили: Бригада 1

Преподаватель: Ушаков Игорь Александрович

г. Санкт-Петербург

2022 г.

Содержание:

I. Введение………………………………………………………………… 3 стр.

II. Основная часть

Схема и цель работы………………………………………………... 4 стр.

Условия работы сети………………………………………………… 5 стр.

Конфигурация оборудования…………………………………... 6-11 стр.

III. Заключение……………………………………………………………12 стр.

Введение

В этой работе используется сочетание множества технологий построения локальных и глобальных вычислительных сетей.

Среди используемых технологий — PPP, NAT, DHCP, статическая маршрутизация и маршрутизация по умолчанию, OSPF маршрутизация, маршрутизация между сетями VLAN и настройки VLAN. В число настроек безопасности входят: SSH, безопасность портов, безопасность коммутаторов и списки контроля доступа.

Основная часть

Цель работы: Cобрать проект сети в PT и в соответствии с номером бригады настроить изменяемые параметры.

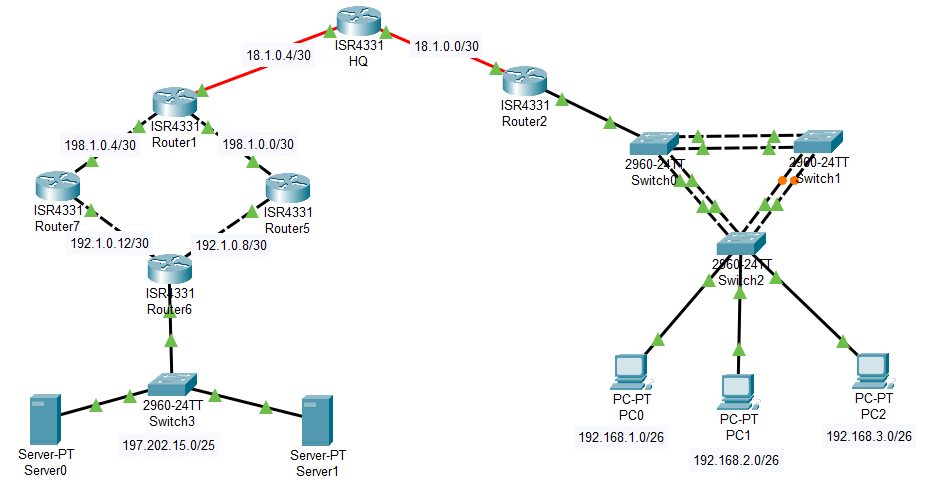

Схема сети:

На схеме изображены подсети, которые используются на каждом участке данной топологии. Например, 192.168.1.0/24 – подсеть VLAN1.

Соответственно, PC0 должен иметь IP адрес из данной подсети (например, 192.168.1.2)

Условия, удовлетворяющие схеме сети

Наименования устройств должны быть настроены в соответствии со схемой.

На маршрутизаторе Router2 должна быть настроена маршрутизация между VLAN.

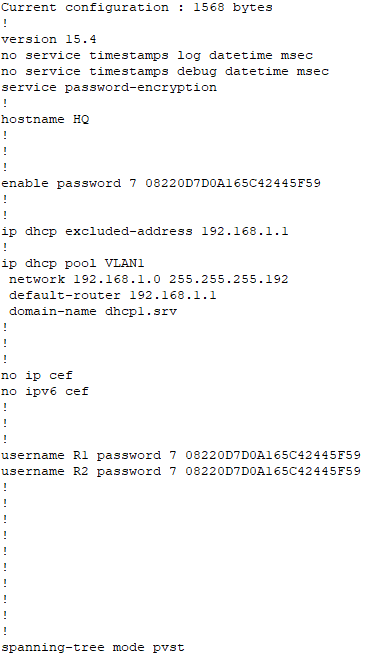

На маршрутизаторе HQ должен быть настроен DHCP сервер для выдачи IP адресов клиентам в VLAN 1.

Между маршрутизаторами HQ и Router1 и HQ и Router 2 должен быть настроен протокол PPP с аутентификацией CHAP. Используйте пароль c!Sco95645.

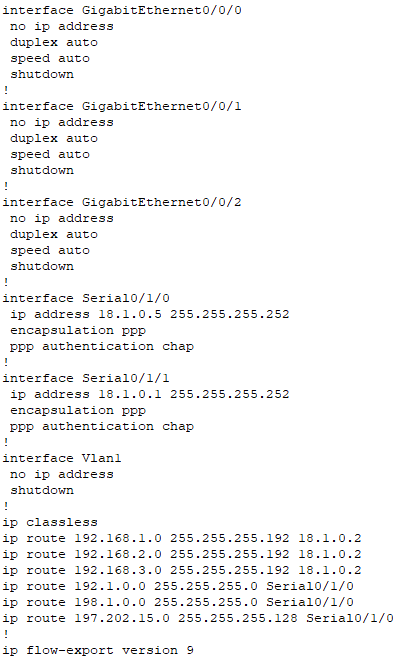

Между маршрутизаторами Router2 и HQ, а также Router 1 и HQ должна использоваться статическая маршрутизация. Причем на Router 1 должен быть настроен шлюз по умолчанию.

Маршрутизаторы Router1, Router5, Router7 и Router6 образуют OSPF-область 0. Включить использование MD-5 аутентификации между всеми маршрутизаторами OSPF области 0.

На маршрутизаторе Router2 должен быть настроен NAT с перегрузкой в сторону маршрутизатора HQ для трансляции приватных адресов VLAN1, VLAN2, VLAN3.

На маршрутизаторе Router1 настройте удаленный доступ посредством протокола SSH. Используйте имя пользователя Admin*, пароль c!Sco95645*.

Маршрутизаторы Router1 и Router2 должны связываться с HQ, используя статическую маршрутизацию.

Server0 должен иметь последний возможный используемый адрес из подсети 197.202.15.0/25

Server1 должен иметь первый возможный используемый адрес из подсети 197.202.15.0/25.

Хосты сети VLAN1 не должны иметь доступ на сервер Server 0 по протоколу Telnet.*

Хосты сети VLAN2 не должны иметь доступ на сервер Server 0 по протоколу SSH.*

Хосты сети VLAN3 не должны иметь доступ на сервер Server 0 по протоколу DNS.*

Хосты сети VLAN1 не должны иметь доступ на сервер Server 1 по протоколу HTTP.*

Хосты сети VLAN2 не должны иметь доступ на сервер Server 1 по протоколу SMTP.*

Хосты сети VLAN3 не должны иметь доступ на сервер Server 1 по протоколу FTP.*

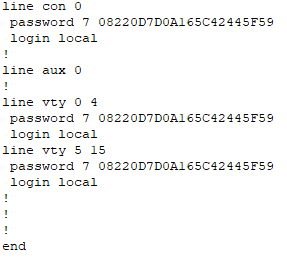

На маршрутизаторе HQ должны использоваться пароли на виртуальные терминальные соединения, доступ к консоли и привилегированному режиму. Пароли должны быть зашифрованы. Используйте пароль c!Sco95645.

Все неиспользуемые интерфейсы должны быть отключены.

Настройте Switch0 корневым коммутатором для VLAN1, VLAN2, VLAN3.

Настройте Switch1 резервным корневым коммутатором для VLAN1, VLAN2, VLAN3.

На коммутаторе Switch2 настройте функцию безопасности портов. Для VLAN1 настройте статическую фильтрацию MAC-адреса хоста (используйте MAC-адрес PC0). Для VLAN2 настройте динамическую фильтрацию MAC-адресов с максимальным количеством адресов 5. Для VLAN3 настройте фильтрацию с использованием функции sticky learning.

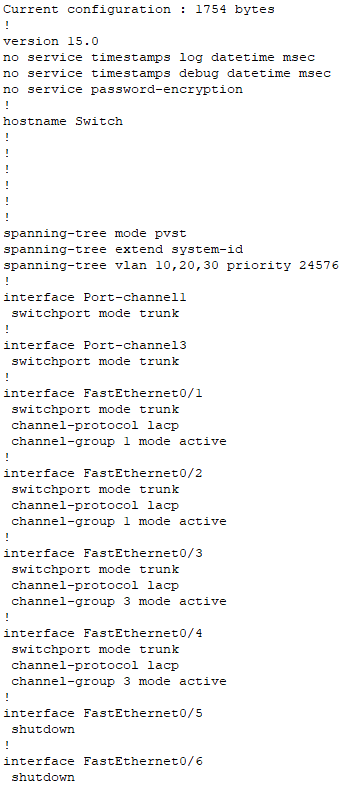

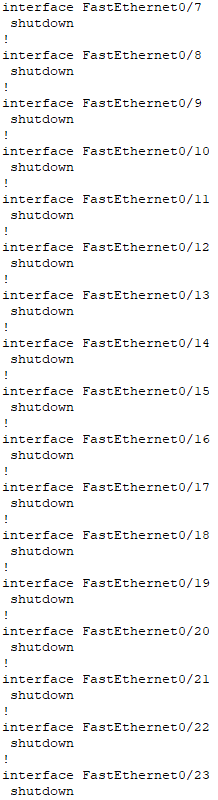

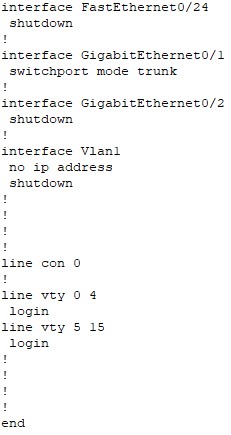

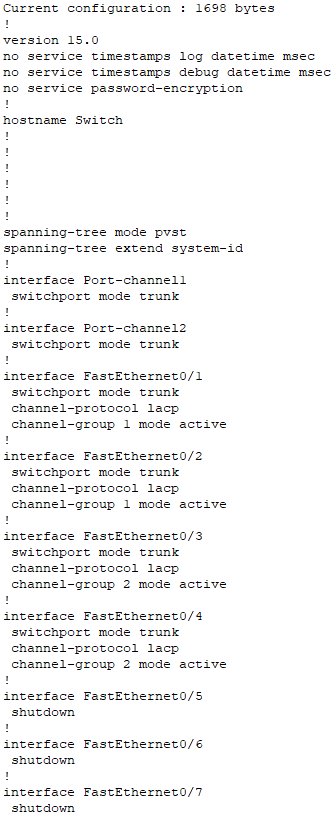

Между коммутаторами Switch0, Switch1, Switch2 настройте EtherChannel. Используйте протокол LACP.

Конфигурация оборудования

Конфигурация HQ

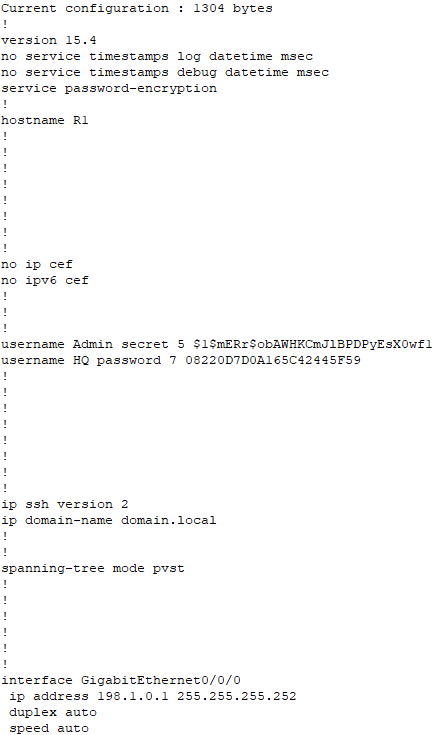

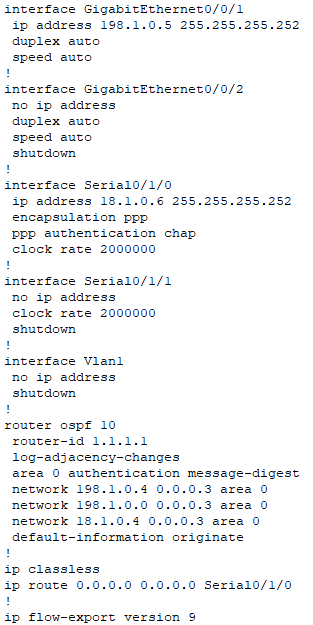

Конфигурация Router 1

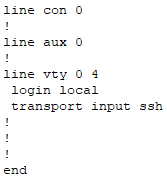

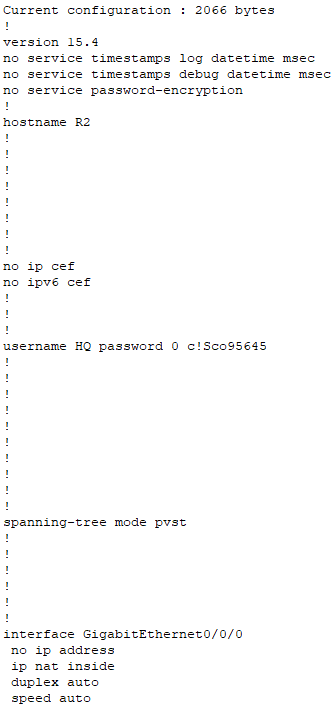

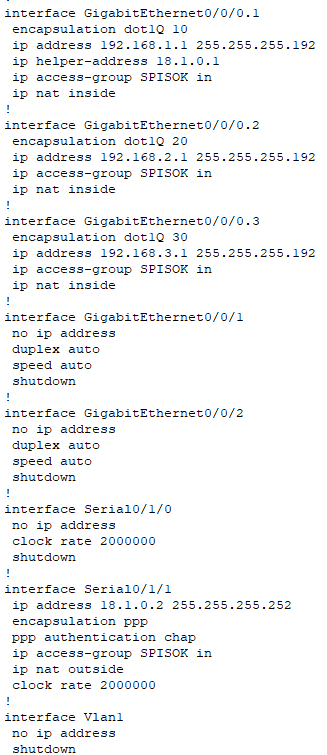

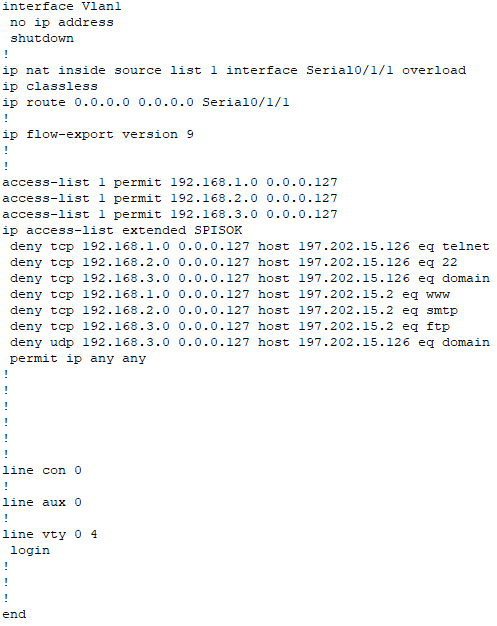

Конфигурация Router 2

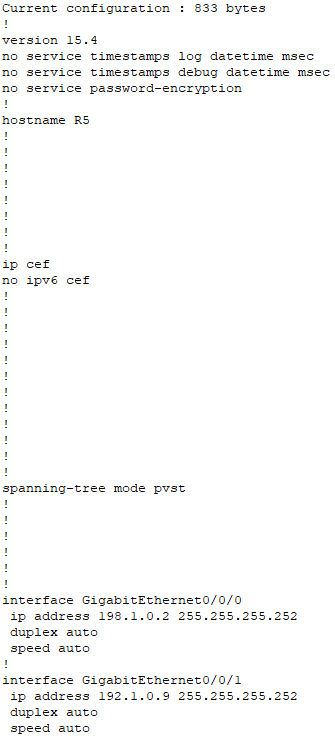

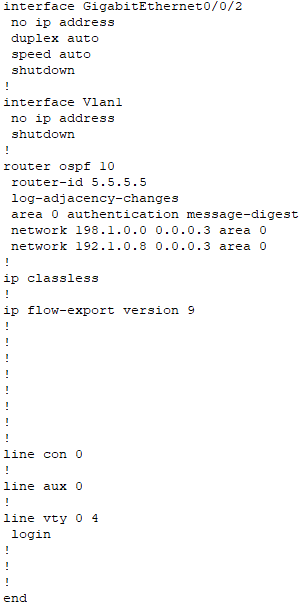

Конфигурация Router 5

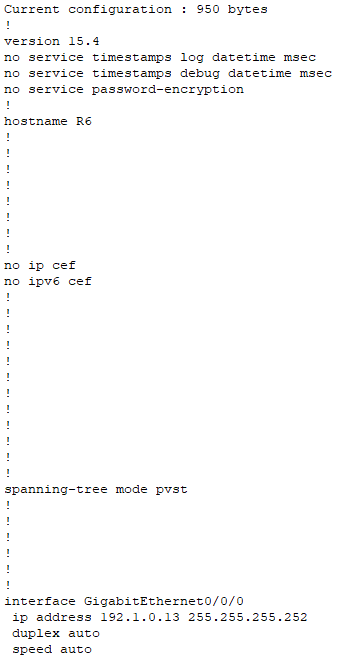

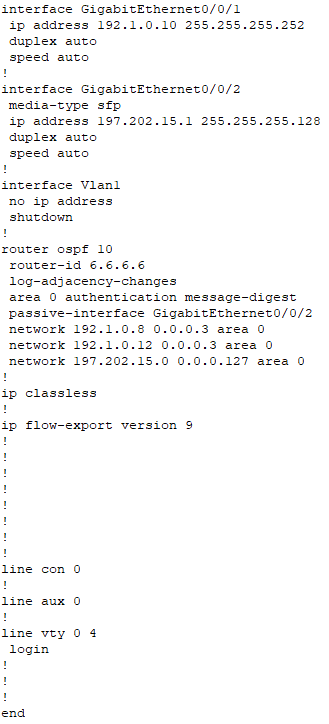

Конфигурация Router 6

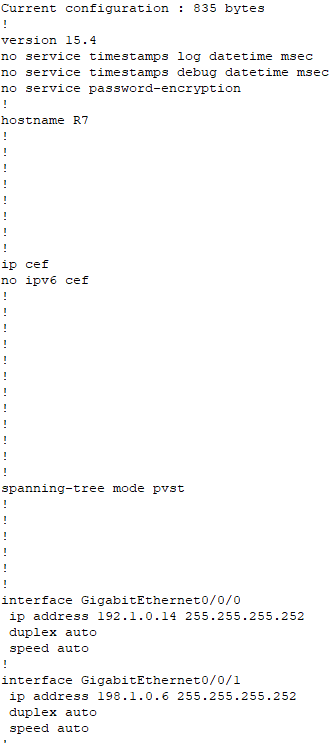

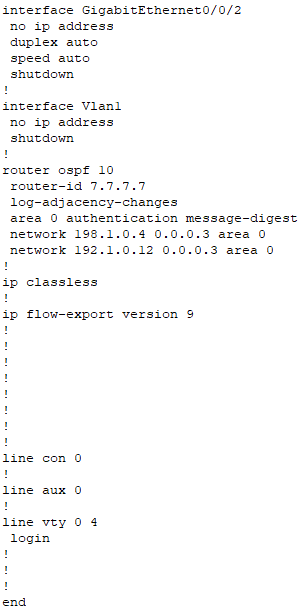

Конфигурация Router 7

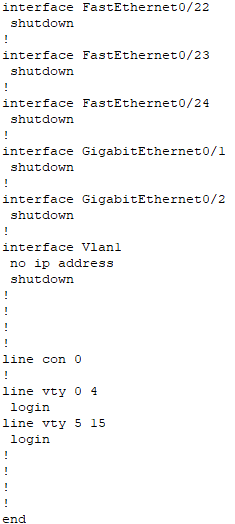

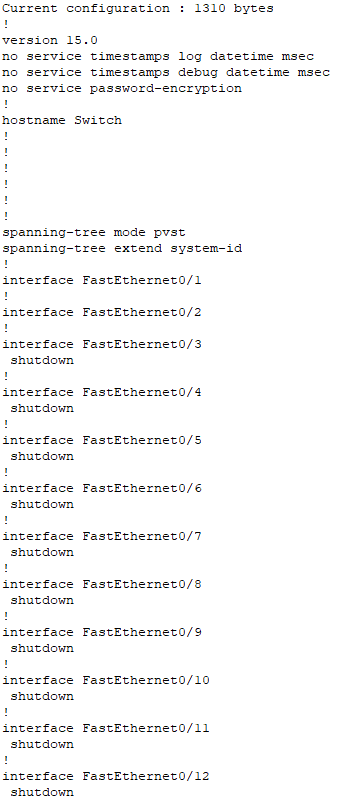

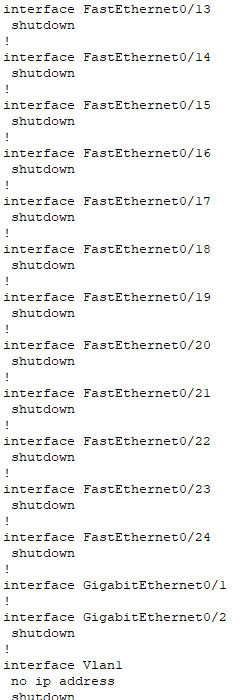

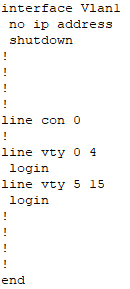

Конфигурация Switch 0

Конфигурация Switch 1

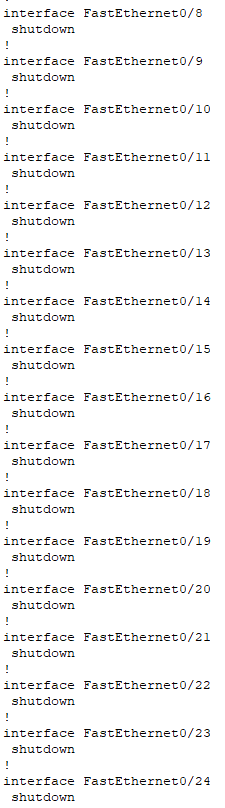

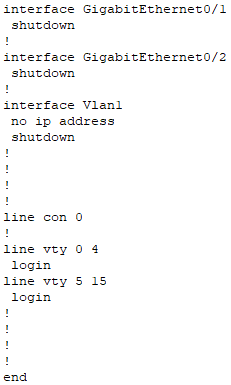

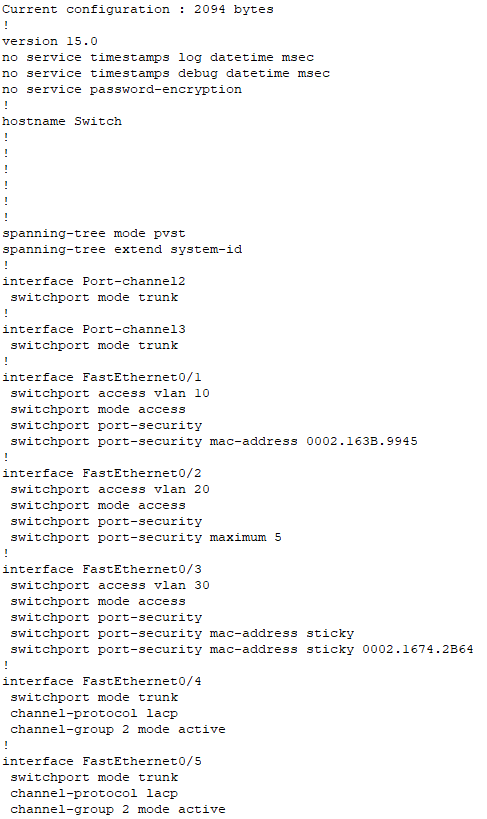

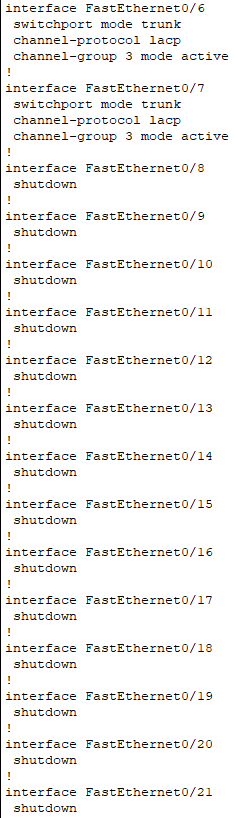

Конфигурация Switch 2

Конфигурация Switch 3

Заключение

Выполняя данную курсовую работы, мы изучили различные протоколы, технологии и настройки безопастности. C использованием симулятора работы сети Cisco Packet Tracer, была развернута и настроена, согласно заданным условиям модель сети. Проанализировав полученные отчёты о конфигурации на интерфейсах сети, логических расхождений и случайных ошибок выявлено не было.