учебный год 2023 / Дмитрик 2 семестр

.pdf

А по законодательству этого государства (о котором мы изначально не подумали) сокровище распределяется в равных долях между всеми, кто зарегался на его поиск. А там уже 5 человек.

Все мероприятие не имеет смысла, потому что законодательством закреплено лишь получение небольшой доли.

В связи с этим вопрос: как быть, когда затраты на разработку БД и ПО большие, а окупаемость зависит от того, как <...>.

ЭВМ и БД как интеллектуальная собственность

Переходим ко 2 теме: Охране ЭВМ и БД как ИС. Потому что это - идеальные объекты.

Для идеальных объектов характерно что они легко копируются.

В то же время затраты исчисляются очень большими суммами. Какой смысл тогда вкладываться в программу, если все ее скопируют, и я получу небольшую долю рынку, а не весь рынок.

Идею интеллектуальной собственности поняли в 17 веке в Англии. С тех пор существует понятие копирайта.

Это появляется, когда книги начинают печатать. До этого, когда книги писались вручную, в копирайте не было необходимости.

Тогда возникло исключительное право - право исключать всех, кто не получил разрешение использования ИС.

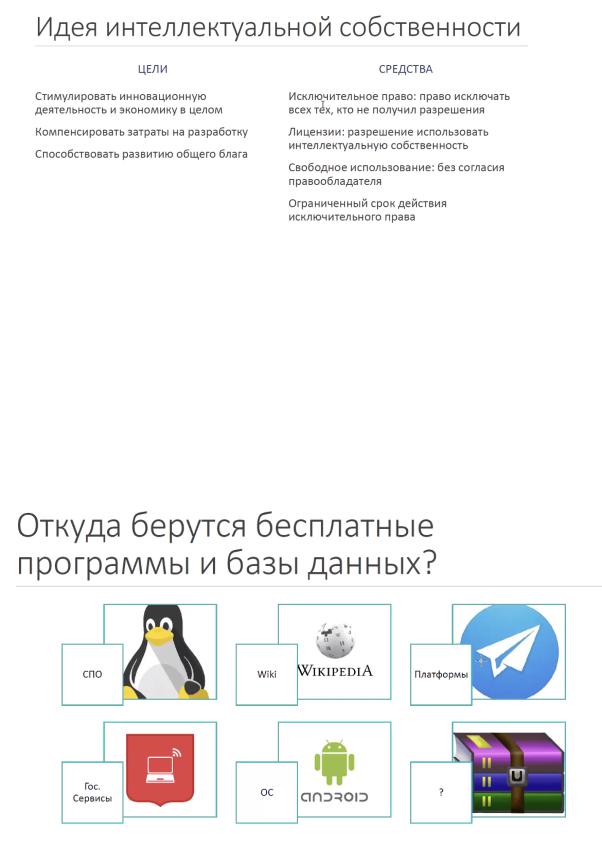

Когда мы говорим об ИС, нужно всегда помнить о ее целях (см. слайд):

●Стимулирование экономики - все должны хотеть создавать программы и базы данных

●Компенсация затрат - чтобы быть уверенным в том, что если кто-то доплывает до клада первым, то его получат как компенсацию за что-то там

●Развитие общего блага - книги, музыка, кино делают нашу жизнь

лучше Эти цели определяют систему средств, которые использует ИС. Эта

система не ограничивается лишь правом. (см. слайд):

●Исключительное право

●Лицензии

●Свободное использование (без лицензии). Идеальные объекты - не просто товар.

●Ограниченный срок действия исключительного права.

31

Тема пределов границ ИС неисчерпаема, по ней защищено много диссертаций.

Бесплатные программы и базы данных

Некая притянутость кейса про клад к ИС намеренно была сделана Дмитриком. Идеальные объекты создаются не только ради денег. Их

создавали и создают независимо от оценки затрат.

Исключительное право - монополия. Позволяет уменьшать издержки.

Но это не обязанность. Никто не заставляет правообладателей

использовать исключительное право. Ну или мы не обязаны брать деньги за использование нашей программы.

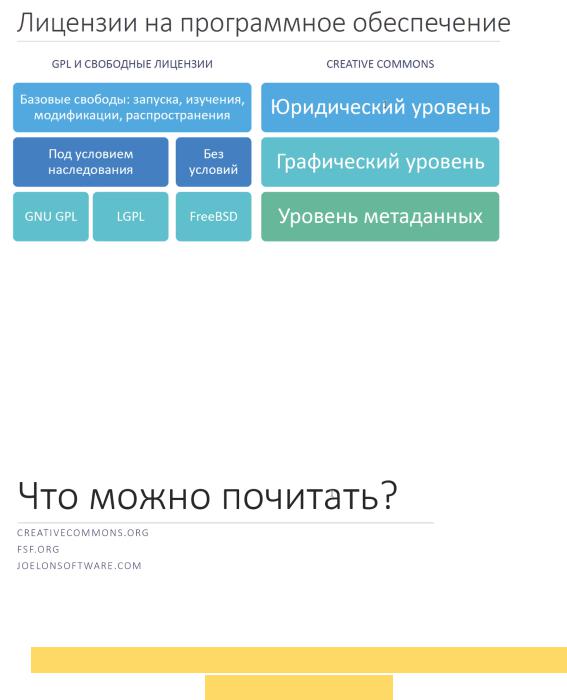

Ниже - бесплатные программы:

32

●СПО - свободное программное обеспечение. Когда мы покупали комп, мы покупали и ПО. Цена входила в стоимость компа. Дальше вступил в действие экономический закон про дополнительные товары - которые потребляются с другими товарами (кофеварки и кофе, принтеры и бумага для них). Чем больше покупают один товар,

тем больше и другой. Экономический закон заключается в том,

что товары производятся разными отраслями, каждая из которых преследует собственные интересы. Но оценивается общая стоимость во владении данным источником. Производители стараются удовлетворить собственные интересы за счет интересов той соседней отрасли.

●Ровно та же идея произошла и с программой. Изначально производители ЭВМ старались как можно больше бесплатных программ предоставить. Но в силу того что компы это УВМ и они могут работать с любыми программами, ПО выделилось и захотело получать собственные деньги. Это произошло в 1970. Возник вопрос, чтобы установить на программы и БД исключительное право, что произошло достаточно быстро. Тут используется такой правовой прием, как фикция. Хотя комп.программы охраняются как лит.произведения, они таковыми не являются, и о плагиате говорить нельзя. Интерфейс, внешний вид - форма программы, это и

охраняется. Если кто-то сделает программу с теми же функц.возможностями, но напишет собственными кодами, то авторское право нарушаться не будет, потому что авторское право охраняет форму, а не функционал.

Это потому что:

1.авторское право призвано развивать интеллектуальное развитие

2.авторское право компенсирует затраты на разработку

Рынок баз данных США, где нет исключительных прав на базы данных, развивается быстрее, чем в России

●Второй вариант - если затраты на разработку компенсируются доп.рынками - пример: Телеграм и другие мессенджеры. Деньги зарабатываются не на программах, а на том, что вы купите с этой программой.

●Еще 1 вариант - когда разработка программ субсидируется за счет

государства.

Винрар не запрещает программообеспечение, если вы за нее не платите.

33

Нельзя бороться со своими пользователями - Майкрософт.

Лицензии на программное обеспечение

Источники типовых лицензионных договоров:

●Свободные лицензии (авторское право и идеи ИС используются для того, чтобы дать пользователю больше свободы). Это написано в тексте самой лицензии.

●Лицензии креатив коммонс (есть 3 уровня)

○Графический уровень - значки

○Метаданные - когда компы считывают, что можно делать, а что нельзя

Л5. 07.04.2021: Криптография и электронная подпись в киберпространстве

34

Криптография

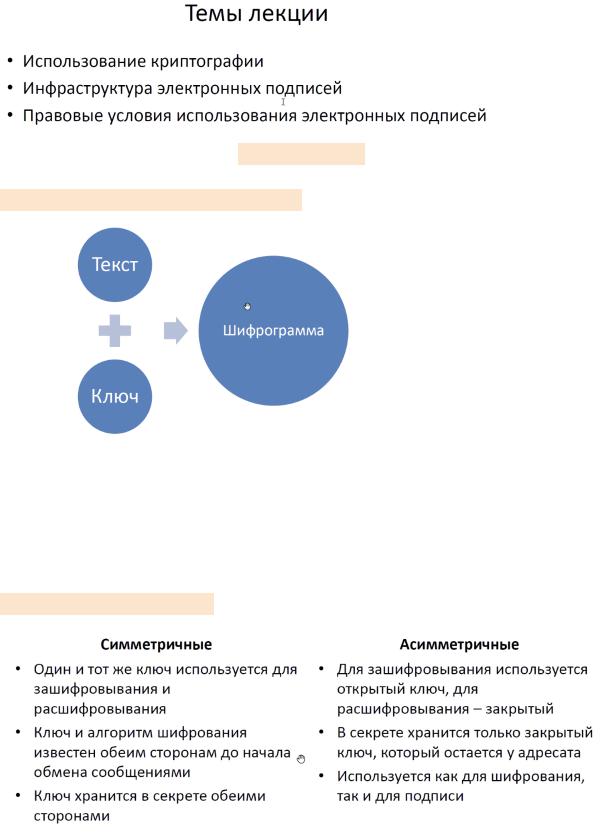

Криптографическое преобразование

Текст + ключ = шифрограмма

Ключ - устройство, алгоритм, который необходим для преобразования открытого текста. Ключ всегда находится в секрете!

Плюсик - правила, последовательность, что нужно делать с текстом, чтобы получить шифрограмму - это криптоалгоритмы.

Виды криптоалгоритмов

Симметричные криптоалгоритмы: например, шифр буквами на цифры.

Ключ заранее известен обеим сторонам!

35

Функции криптоалгоритмов:

1)конфиденциальности (чтобы другие не могли прочитать)

2)авторизации (использованием шифра можно проверить, кто его отправил)

3)контроля целостности (алгоритм устроен так, чтобы злоумышленника, использующего шифр, можно было легко выявить)

4)подписания (см. ниже в эл. подписи)

Недостатки симметричного криптоалгоритма: как передать ключ и как его хранить в секрете => появление асимметричных алгоритмов.

Асимметричные криптоалгоритмы: два ключа (открытый и закрытый),

но в секрете хранится только один (закрытый). Открытый ключ можно отдавать кому угодно.

Пример с Золушкой Есть фасоль черная и есть фасоль белая - два типа ключа. Берем банку,

насыпаем белую фасоль и черную. Закрываем банку, трясем. Фасоль перемешалась, и банку можно использовать для передачи сообщения. Разобрать фасоль обратно можно, но долго. Как это поможет передать зашифрованное сообщение? Если каждый из адресатов знает, сколько его фасоли было в смеси (золушка положила 250 гр, фея 750 гр), то вычислить собственный секретный ключ из общей смеси легко.

Золушке надо передать размер туфельки, и она добавляет нужное количество (размер) в смесь фасоли, и фея сможет легко выяснить размер, т. к. знает свой собственный шифр.

Асимметричные = в одну сторону легко, в другую сторону сложно.

Асимметричные алгоритмы используются для подписи (текст открытый, но функции авторизации и контроля целостности остаются).

36

Примеры криптоалгоритмов

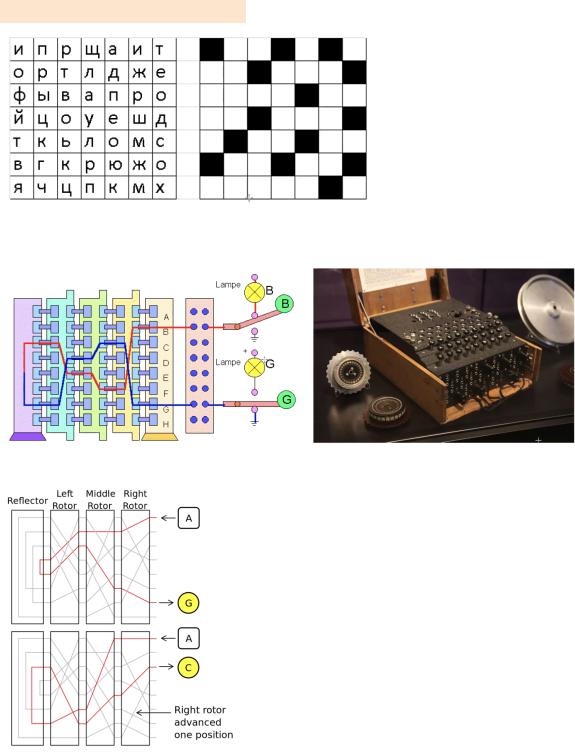

Решетка Кардано - симметричный, очень надежный

Схема Энигмы (это было в Шерлоке) - на основе электрических цепей

каскадное шифрование - замена одной буквы приводит к полной замене сообщения

37

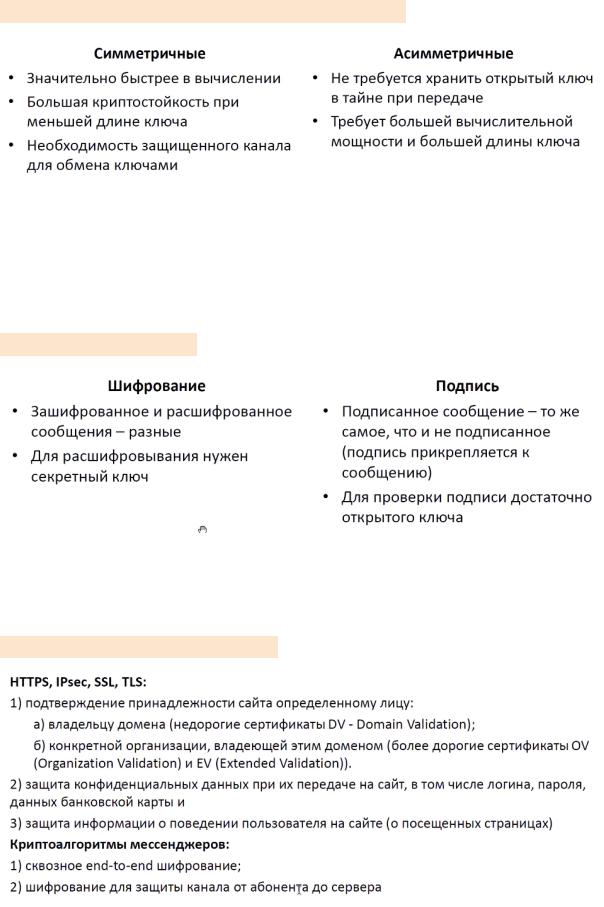

Достоинства и недостатки криптоалгоритмов

Симметричная криптография отлично работает на кнопочных устройствах. Асимметричную криптографию можно использовать только на мощных смартфонах и для ненадежных сообщений.

Электронная подпись работает на асимметричных алгоритмах!

Шифрование и подпись

В электронной подписи само сообщение остается неизменным, оно не шифруется. Функция подписания - еще одна функция

криптоалгоритмов.

Криптоалгоритмы в Интернете

38

Криптографические протоколы обеспечивают безопасность в интернете. Видно, что мы зашли на википедию, но какие именно страницы смотрим, знает только сам сайт википедии.

В мессенджерах используются свои алгоритмы шифрования, работающие по двум схемам:

1)сквозное (из конца в конец) шифрование - сообщение шифруется на устройстве адресанта и дальше по цепочке; расшифровать полученное злоумышленником сообщение невозможно

2)шифрование для защиты канала от абонента до сервера -

расшифрованное сообщение лежит на сервере, и когда нужно его отправить, оно зашифровывается

Сквозное шифрование есть только в телеграме в секретных чатах.

Электронная подпись

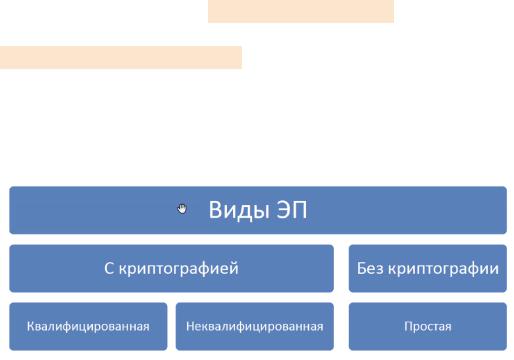

Виды электронных подписей

(от этого зависит инфраструктура)

1)простая ЭП

2)неквалифицированная ЭП

3)квалифицированная ЭП

ФЗ “Об электронной подписи” 2011 г.

39

Отличия простой подписи от криптографической

В законодательстве криптографические подписи раньше назывались ЭЦП. ЭЦП = усиленные подписи (технология).

ЭЦП - электронная цифровая подпись Простая электронная подпись - коды, пароли, иная информация, которая

присоединена к сообщению и указывает на его авторство. Простая ЭП не выполняет функцию неизменности. Неизменность обеспечивается информационной системой (банкоматом, приложением и т. д.). Платежка в банкомате = роспись на бумажке в кассе

ЭЦП обеспечивает неизменность документа и после подписания, поэтому можно использовать где угодно.

40