лаба1

.pdfМинистерство науки и высшего образования Российской Федерации Федеральное государственное бюджетное образовательное учреждение высшего образования

ТОМСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ СИСТЕМ УПРАВЛЕНИЯ И РАДИОЭЛЕКТРОНИКИ (ТУСУР) Кафедра комплексной информационной безопасности электронно-

вычислительных систем (КИБЭВС)

ШИФРОВАНИЕ Отчет по лабораторной работе №1 по дисциплине

«Безопасность систем баз данных»

Вариант №9

Студент гр. 730-2

_______Подойницын К.В.

16.10.2022

Принял Преподаватель каф. КИБЭВС

_______Сахарбеков Р.Д. 16.10.2022

Томск 2022

Введение

Целью работы является изучение основ шифрования, его целей и задач,

атакже практическая реализация шифрования в СУБД MS SQL Server.

1.Задание по TDE (прозрачному шифрованию данных): зашифруйте базу данных AdventureWorks согласно варианту. Алгоритм шифрования DEK: AES_192. Защита DEK с помощью сертификата.

2.Задание по AE (постоянному шифрованию данных): по каждому продукту организации имеется минимум одна техническая документация. В списке таких документов имеются в том числе и документы ДСП, например, инструкция по производству определённых деталей. Поскольку в составе продукции компании имеются собственные засекреченные разработки, такие документы следовало бы закрыть от общего доступа.

2

Ход работы

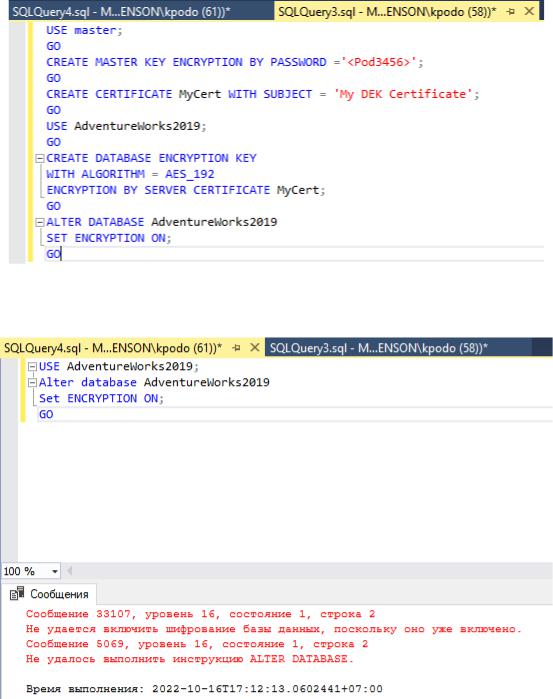

Для выполнения TDE создадим новый запрос, нажав на соответствующую кнопку на панели инструментов, расположенной в верхней части окна SSMS. Введем следующий запрос:

Рисунок 1.2 – Создание сертификата Проверка включения шифрования БД (Рисунок 1.3).

Рисунок 1.3 – Проверка запуска шифрования На вкладке «Параметры запуска» определяется, когда будет запущен

скрипт шифрования (Рисунок 1.4).

3

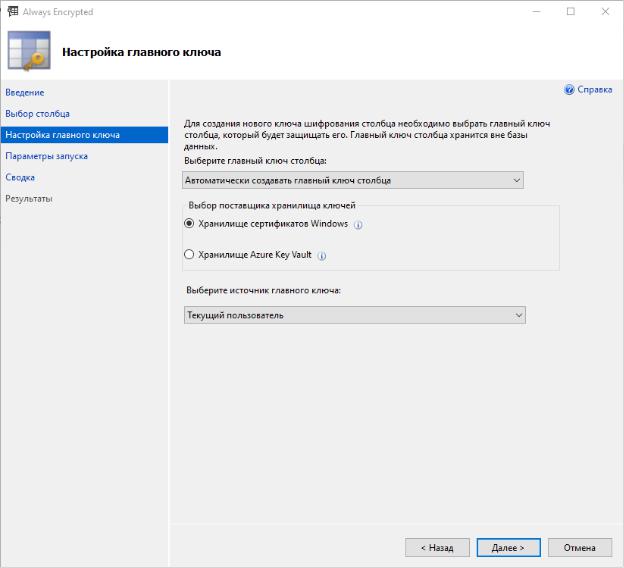

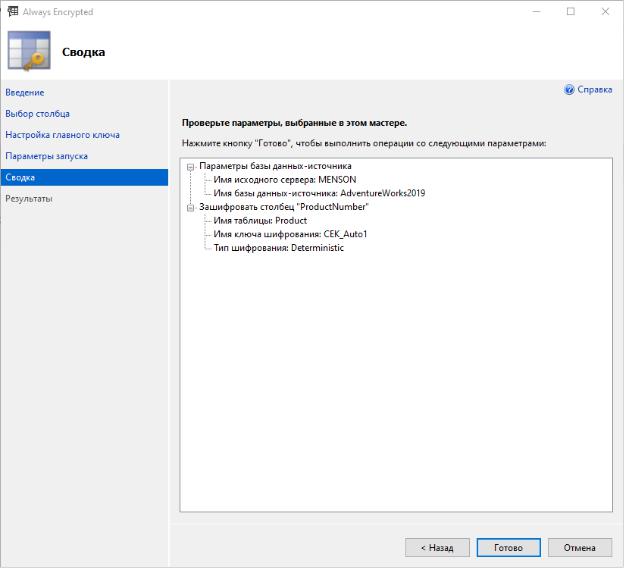

Рисунок 1.4 – Настройка главного ключа На вкладке «Сводка» приводится для ознакомления итоговый набор

параметров, собранный мастером (Рисунок 1.5).

4

Рисунок 1.5 – Сводка

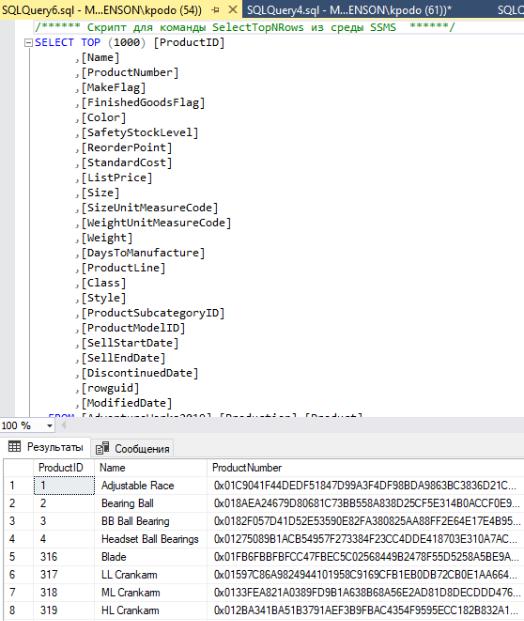

После завершения работы мастера становится видно, что указанный

столбец зашифрован (Рисунок 1.6).

5

Рисунок 1.6 – Зашифрованный столбец Проверим считывание зашифрованных данных. Для этого необходимо

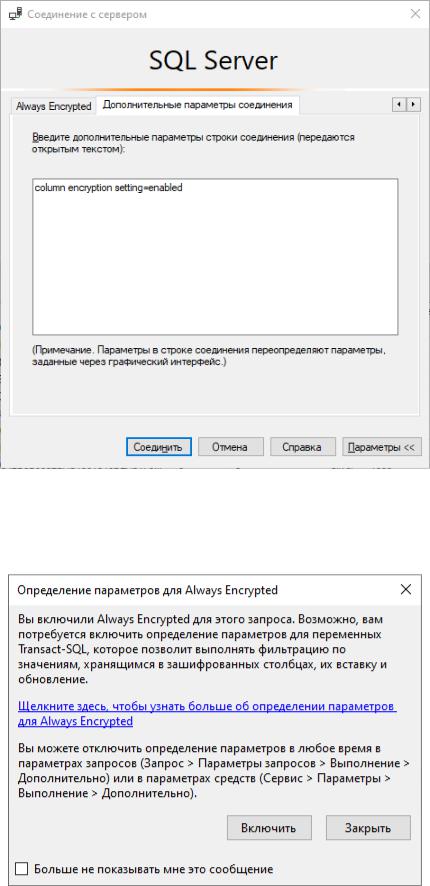

вновь подключиться к СУБД, при этом необходимо указать в дополнительных параметрах column encryption setting=enabled (Рисунок 1.7).

6

Рисунок 1.7 – Проверка считывания данных Далее выполним запрос на чтение к таблице, содержащей

зашифрованную информацию (Рисунок 1.8).

Рисунок 1.8 – Запрос на чтение

7

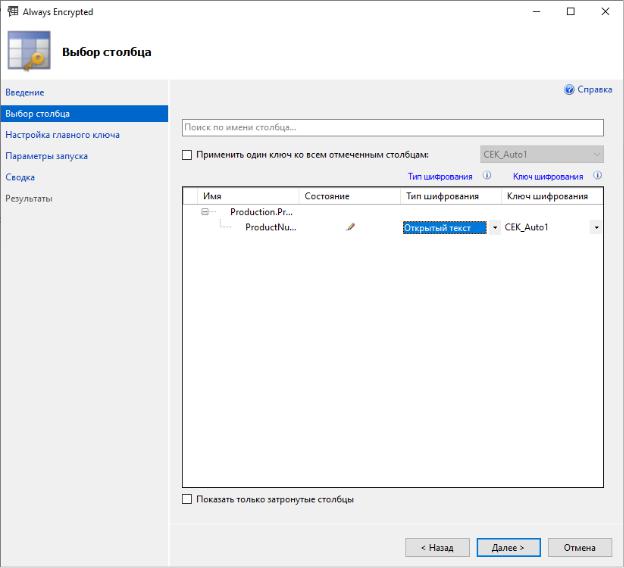

Выполним отмену режима шифрования (Рисунок 1.9).

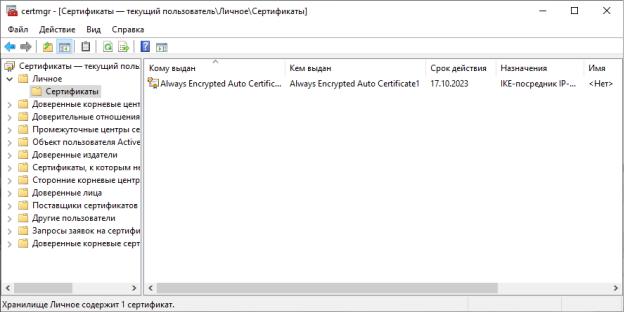

Рисунок 1.9 – Выбор режима «Открытый текст» Ключ расшифрования ключевой информации хранится либо удалённо в

хранилище Azure, либо локально в хранилище сертификатов Windows, что определяется при включении режима шифрования. Локально размещённый ключ можно взять из хранилища сертификатов и перенести в другую машину.

Чтобы открыть это хранилище, введите в окне запуска (WIN+R) certmgr.msc.

Ключ будет хранится в папке Личное и будет назван Always Encrypted Auto Certificate (Рисунок 1.10).

8

Рисунок 1.10 – Хранилище ключа

9

Заключение

В результате выполнения работы были изучены основы шифрования, его цели и задачи, а также была проделана практическая реализация шифрования в СУБД MS SQL Server.

10