3590

.pdfность модулей коммутации определенному коммутатору или отдельных коммутаторов и концентраторов определенной подсети.

На практике применяются два семейства стандартов управления сетями — стандарты Интернет, построенные на основе протокола SNMP (Simple Network Management Protocol), и стандарты ISO/ITU-T, использующие в качестве протокола взаимодействия агентов и менеджеров протокол

CMIP (Common Management Information Protocol).

Стандарты систем управления, основанных на протоколе SNMP, формализуют минимум аспектов системы управления, а стандарты ISO/ITU-T — максимум аспектов, как и большинство стандартов, разработанных ITU-T. Традиционно, в локальных и корпоративных сетях применяются в основном системы управления на основе SNMP, а стандарты ISO/ITU-T и протокол CMIP находят применение в сетях телекоммуникаций.

Стандарты систем управления на основе протокола SNMP

В системах управления, построенных на основе протокола SNMP, стандартизуются следующие элементы:

протокол взаимодействия агента и менеджера;

язык описания моделей MIB и сообщений SNMP — язык абстрактной синтаксической нотации ASN.1 (стандарт ISO 8824:1987, рекомендации ITU-T X.208);

несколько конкретных моделей MIB (MIB-I, MIB-II, RMON и др.), имена объектов которые регистрируются в дереве стандартов ISO.

Все остальное отдается на откуп разработчику системы управления.

Протокол SNMP используется для получения от сете-

171

вых устройств информации об их статусе, производительности и других характеристиках, которые хранятся в базе данных MIB. Сам протокол SNMP несложен.

Существуют стандарты, определяющие структуру MIB, в том числе набор типов ее объектов, их имена и допустимые операции над этими объектами (например, «читать»).

Агент в протоколе SNMP обеспечивает менеджерам, размещенным на управляющих станциях сети, доступ к значениям в MIB и дает им возможность реализовывать функции по управлению и наблюдению за устройством.

Основные операции по управлению вынесены в менеджер, а агент SNMP выполняет чаще всего пассивную роль, передавая в менеджер по его запросу значения накопленных статистических переменных. При этом устройство работает с минимальными издержками на поддержание управляющего протокола.

Недостатки протокола SNМР

Протокол SNМР служит основой многих систем управления, хотя имеет несколько принципиальных недостатков, которые перечислены ниже.

Отсутствие средств взаимной аутентификации агентов и менеджеров.

Работа через ненадежный протокол UDP (а именно так работает подавляющее большинство реализаций агентов SNМР).

Стандарты управления OSI

Модель сетевого управления OSI определена в документе OSI/IЕС 7498-4. Она является развитием общей семиуровневой модели взаимодействия открытых систем для случая, когда одна система управляет другой.

Обмен управляющей информацией между элементами

172

службы управления происходит на прикладном уровне модели ISO с использованием протокола управления.

Определения функций агентов и менеджеров в стандартах ISO достаточно хорошо согласуются с определениями систем SNМР, за некоторыми исключениями в терминологии.

Для описания управляемых объектов ISO разработаны правила, основанные на формах определенной структуры, заполняемых с помощью языка ASN.1.

Сравнение протоколов SNMP и CMIP

Применение протокола SNMP позволяет строить как простые, так и сложные системы управления, а применение протокола CMIP определяет некоторый, достаточно высокий начальный уровень сложности системы управления.

Агенты CMIP выполняют, как правило, более сложные функции, чем агенты SNMP. Операции, которые менеджеру можно выполнить над агентом SNMP, простые, что приводит к многочисленным обменам между менеджером и агентом.

Уведомления агента SNMP посылаются менеджеру без ожидания подтверждения и важные из них могут быть потеряны, в то время как уведомления агента CMIP всегда передаются с помощью надежного транспортного протокола.

Решение части проблем SNMP может быть достигнуто за счет применения более интеллектуальных МIВ (к которым относится RMON МIВ).

Протокол CMIP рассчитан на интеллектуальных агентов, которые могут по одной простой команде от менеджера выполнить сложную последовательность действий.

Протокол CMIP существенно лучше масштабируется, так как может воздействовать сразу на несколько объектов, а ответы от агентов проходят через фильтры, которые ограничивают передачу управляющей информации только определенным агентам и менеджерам.

173

3. ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ КОМПЬЮТЕРНЫХ СЕТЕЙ

3.1.Задачи обеспечения безопасности локальных

иглобальных сетей

Безопасность информационного взаимодействия локальных сетей и отдельных компьютеров через открытые сети требует качественного решения двух базовых задач:

защиты локальных сетей и отдельных компьютеров, подключенных к открытым каналам связи, от несанкционированных действий со стороны внешней среды;

защиты информации в процессе передачи по открытым каналам связи.

Решение первой задачи основано на использовании межсетевых экранов (МЭ), поддерживающих безопасность информационного взаимодействия путем фильтрации двустороннего потока сообщений, а также выполнения функций посредничества при обмене информацией. Для защиты локальных сетей МЭ располагают на стыке между локальной и открытой сетью. Для защиты отдельного удаленного компьютера, подключенного к открытой сети, программное обеспечение МЭ устанавливается на этом же компьютере, а сам МЭ в этом случае называют персональным.

Защита информации в процессе передачи по открытым каналам связи основана на выполнении следующих функций:

аутентификации (установление подлинности) взаимодействующих сторон;

шифровании передаваемых данных;

подтверждении подлинности и целостности доставленной информации;

защите от повтора, задержки и удаления сообщений;

защите от отрицания фактов отправления и приема сообщений.

174

Многие организации имеют несколько локальных вычислительных сетей (ЛВС) и информационных серверов, находящихся в физически удаленных друг от друга местах. Для обмена данными между ними можно арендовать каналы у провайдеров связи или провайдеров Internet.

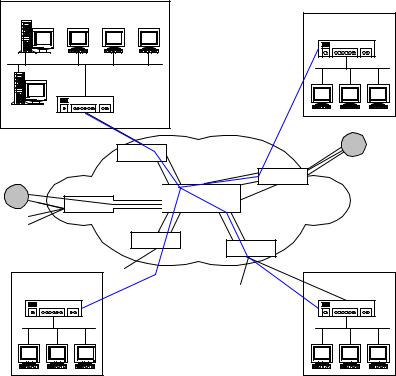

Первый случай - провайдеры связи (рис. 3.1). Кана-

лы, связывающие центральную сеть предприятия с сетями филиалов, проходят через мультиплексор, объединяющий каналы всех абонентов в магистральный канал.

Сеть центрального офиса |

|

||

предприятия |

|

|

Сеть филиала 1 |

R |

|

|

|

Cети других |

М |

Первичная сеть |

|

|

|

|

|

предприятий |

АК1 |

|

М |

М |

|

Коммутатор |

АК другого |

|

предприятия |

||

|

|

||

|

АК3 |

АК2 |

|

|

М |

М |

|

|

|

|

|

Сеть филиала 3 |

|

|

Сеть филиала 2 |

|

|

М - мультиплексор |

|

|

|

R - маршрутизатор |

|

|

АК - арендованный канал |

||

Рис. 3.1. Провайдеры связи

175

Аренда каналов имеет следующие преимущества.

1.Полоса пропускания арендованного канала полностью выделяется предприятию и поэтому является в некотором смысле его «частной собственностью». Наличие гарантированной пропускной способности дает возможность администратору КС планировать работу приложений через глобальные каналы связи: распределять имеющуюся пропускную способность канала между приложениями, оценивать возможные задержки сообщений, ограничивать объем генерируемого территориального трафика, определять максимальное количество активных приложений и т.д.

2.Корпоративные данные практически недоступны для абонентов, не являющихся пользователями КС или сотрудниками провайдера каналов. Таким образом, обеспечивается приемлемая безопасность передаваемых данных без использования шифрования и взаимной аутентификации абонентов.

Второй случай — провайдеры Internet. Это дает пользователям КС потенциальную возможность получать доступ к ресурсам любого узла Internet, например, к информации Web-узлов или архивов ftp.

Другие преимущества использования Internet:

обеспечивается высокое качество информационного обмена, так как магистральные каналы и маршрутизаторы Internet имеют большую пропускную способность и характеризуются надежностью передачи информации;

обеспечивается поддержка удаленного доступа к ресурсам ЛВС, позволяющая мобильным пользовате-

лям связываться по местным телефонным линиям с поставщиками услуг Internet и через них входить в свою КС;

для организации удаленного доступа пользователей к ЛВС исключается необходимость модемных пулов, а трафиком удаленного доступа можно управлять точно так же, как любым другим трафиком Internet;

176

сокращаются расходы на информационный обмен через открытую внешнюю среду;

использование Internet для объединения ЛВС значительно дешевле аренды каналов связи телефонных и других глобальных сетей;

при удаленном доступе удаленные пользователи могут подключаться к Internet и далее связываться с сетью своей организации через глобальную сеть.

Таким образом, наиболее эффективным способом объединения ЛВС и удаленных компьютеров является объединение на основе Internet.

Основные недостатки использования Internet для этой

цели:

- отсутствие конфиденциальности данных, передаваемых по Internet между ЛВС;

- отсутствие защиты целостности и доступности информации;

- уязвимость к подмене пакетов и другим атакам;

- отсутствие гарантий в пропускной способности канала и его надежности. Файлы и сообщения могут быть переданы с задержками или не доставлены вообще, и это зависит от общего состояния сетей и отдельных маршрутизаторов, составляющих Internet.

Таким образом, стандартный доступ в Internet можно охарактеризовать невысоким уровнем обеспечения безопасности как самого подключения, так и передаваемых по сети данных, сложностью интеграции со средствами защиты от несанкционированного доступа (НСД), ограниченными возможностями авторизации и управляемости доступа пользователей к корпоративным сетевым ресурсам.

177

3.2. Определение, цели и задачи виртуальных частных сетей

Открытая сеть может служить основой для одновременного сосуществования нескольких виртуальных сетей, количество которых определяется пропускной способностью открытых каналов связи.

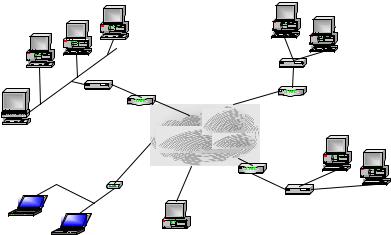

Под VPN (Virtual Private Network) понимают потоки данных одного предприятия, которые существуют в открытой сети с коммутацией пакетов и в достаточной степени защищены от влияния потоков данных других пользователей этой открытой сети. Определение компании Check Point Software Technologies: «VPN — это технология, которая объединяет доверенные сети, узлы и пользователей через открытые сети, которым нет доверия».

Сети VPN решают задачи подключения корпоративного пользователя к удаленной сети и соединения нескольких ЛВС

(рис. 3.2).

Центральный офис |

Сеть партнера |

|

|

||

|

Криптошлюз |

|

Криптошлюз |

Маршрутизатор |

|

Маршрутизатор |

||

|

||

АРМ управления VPN |

Internet |

|

|

||

|

Маршрутизатор |

|

SOHO VPN |

Криптошлюз |

|

|

||

|

Удаленный офис |

|

Абонентские пункты |

|

Рис. 3.2. Пример VPN

178

Цель VPN-технологий состоит в максимальном обособлении потоков данных одного предприятия от потоков данных всех других пользователей открытой сети. Обособленность должна быть обеспечена в отношении параметров пропускной способности потоков и в конфиденциальности передаваемых данных.

Таким образом, основными задачами технологий VPN являются обеспечение в открытой сети гарантированного качества обслуживания для потоков пользовательских данных, а также защита их от возможного НСД или разрушения.

1. Пропускная способность VPN. Предприятию жела-

тельно иметь виртуальные каналы как можно более похожие на реальные выделенные линии, пропускная способность которые всегда в распоряжении пользователей предприятия. Отсюда вытекают следующие требования к VPN:

пользователям должны предоставляться некоторые гарантии качества обслуживания в виртуальных каналах VPN — средняя пропускная способность, мак-

симально допустимый уровень пульсации, уровни задержек кадров;

пользователи должны иметь инструменты для контроля действительных параметров пропускной способности виртуальных каналов.

2.Конфиденциальность. Наличие злоумышленников в Internet представляет постоянную угрозу для корпоративных серверов, к данным которых можно попробовать подключиться с любого, в том числе и домашнего, компьютера.

В то же время угрозы перехвата пакетов по пути следования по открытой сети передачи данных многие специалисты считают преувеличенными. Действительно, пакеты идут только через коммутаторы и маршрутизаторы провайдеров открытых сетей, а в сети посторонних организаций и частных лиц не заходят. Таким образом, угроза перехвата пакетов по пути следования исходит скорее от самих провайдеров, сотрудников

179

которых могут подкупить конкуренты. Остаются два типа угроз: входа во внутренние серверы предприятия и перехвата данных по пути. Защиту от них обеспечивают, соответственно, межсетевые экраны (МЭ) и proxy-серверы (посредники).

VPN-технологии обеспечивают:

защиту (конфиденциальность, подлинность и целостность) передаваемой по сетям информации;

защиту внутренних сегментов сети от НСД со стороны сетей общего пользования;

контроль доступа в защищаемый периметр сети;

сокрытие внутренней структуры защищаемых сегментов сети;

идентификацию и аутентификацию пользователей сетевых объектов;

централизованное управление политикой корпоративной сетевой безопасности и настройками VPNсети;

криптографическую защиту данных, передаваемых по каналам связи сетей общего пользования между защищаемыми сегментами сети;

безопасный доступ пользователей VPN к ресурсам сетей общего пользования.

Помимо обеспечения защиты передаваемых данных, VPN даёт и ряд других преимуществ, в том числе и экономических.

180