Средства защиты информации в компьютерных системах. Белоножкин В.И., Остапенко Г.А

.pdf

В.И. Белоножкин Г.А. Остапенко

СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ СИСТЕМАХ

Конспект лекций

Воронеж 2005

3

Воронежский государственный технический университет

В.И. Белоножкин Г.А. Остапенко

СРЕДСТВА ЗАЩИТЫ ИНФОРМАЦИИ В КОМПЬЮТЕРНЫХ СИСТЕМАХ

Утверждено Редакционно-издательским советом университета в качестве учебного пособия

Воронеж 2005

4

УДК 681.3

Белоножкин В.И., Остапенко Г.А. Средства защиты информации в компьютерных системах: Учеб. пособие. Воронеж: Воронеж. гос. техн. ун-т, 2005. 335 с.

В учебном пособии содержится краткий теоретический материал по методике построения систем защиты компьютерных систем различного масштаба. В пособии рассматриваются основы применения комплексных методов и современных средств защиты компьютерных систем и их компонентов от различных угроз безопасности, а также конкретные программные и аппаратные средства защиты. В основу предлагаемого пособия положен опыт преподавания дисциплины "Средства защиты информации в компьютерных системах", читаемой в Воронежском государственном техническом университете.

Учебное пособие соответствует требованиям Государственного образовательного стандарта высшего профессионального образования по направлению 090100 «Информационная безопасность», специальности 090102 "Компьютерная безопасность".

Учебное пособие подготовлено в электронном виде в текстовом редакторе MS WORD и содержится в файле СЗИ в КС.doc.

Табл. 15 . Ил. 57. Библиогр.: 13 назв.

Научный редактор д-р техн. наук, проф. А.Г. Остапенко Рецензенты: ФСБ России, управление по Воронежской области; канд. техн. наук, доцент Е.И. Воробьева.

©Белоножкин В.И., Остапенко Г.А., 2005

©Оформление. ГОУВПО «Воронежский государственный технический университет»,

2005

5

|

ОГЛАВЛЕНИЕ |

|

Введение ………………………………………………………….3 |

||

1. |

Угрозы безопасности компьютерным системам .................. |

7 |

|

1.1. Основные понятия информационной безопасности ..... |

7 |

|

1.2. Классификации угроз безопасности КС. ....................... |

11 |

|

1.3. Каналы, способы и средства воздействия угроз .......... |

19 |

2. |

КС и их компоненты как объекты защиты............................ |

28 |

|

2.1. Объекты защиты в КС...................................................... |

28 |

|

2.2. Классификация КС и характеристика классов ............. |

31 |

3. |

Направления разработки и применения СЗИ в КС ............. |

35 |

|

3.2. Выработка политики безопасности .............................. |

38 |

|

3.3. Направления применения методов и средств ЗИ ........ |

43 |

4. |

Методика построения защищенных КС ................................ |

46 |

|

4.1. Разработка системы организационных и физических |

|

|

мер защиты КС.................................................................. |

46 |

|

4.2. Разработка системы программно-технических мер |

|

|

защиты КС ......................................................................... |

48 |

5. |

Организационные меры и средства ЗИ в КС ....................... |

52 |

|

5.1. Характеристика организационных мер и средств |

|

|

защиты КС ......................................................................... |

52 |

6. |

Технические СЗИ в КС. ........................................................ |

64 |

|

6.1. Технические средства защиты КС от НСД .................. |

64 |

6.2.Технические методы и средства защиты целостности и бесперебойности функционирования компонентов КС70

7.Технические средства контроля доступа к компонентам

КС. ............................................................................................. |

72 |

7.1. Классификация систем контроля доступа (СКД) .......... |

72 |

7.2.СКД на основе считывания ключевой информации .. 76

7.3.СКД на основе считывания биометрических

признаков .......................................................................... |

86 |

7.4. Исполняющие подсистемы СКД .................................... |

94 |

8. Средства обеспечения бесперебойного и безопасного |

|

электропитания КС.................................................................. |

96 |

8.1. Организация бесперебойного электропитания .............. |

96 |

8.2. Устройства бесперебойного электропитания ............. |

106 |

3 |

|

9. Методы и средства уничтожения компьютерной |

|

|

|

|

|

|

|

информации............................................................................ |

113 |

|

|

9.1. Особенности хранения компьютерной информации на |

|

|

|

физических носителях................................................... |

113 |

|

|

9.2. Методы и способы уничтожения информации .......... |

117 |

|

|

10. Технические средства защиты компьютерных |

|

|

|

коммуникаций...................................................................... |

127 |

|

|

10.1. Использование активного коммуникационного |

|

|

|

оборудования ................................................................ |

127 |

|

|

10.3. Серверы доступа и модемы DSL .............................. |

133 |

|

|

10.4. Маршрутизаторы (routers) .......................................... |

138 |

|

|

10.5. Аппаратные криптосистемы ....................................... |

146 |

|

|

11. СЗИ от побочных электромагнитных излучений и |

|

|

|

наводок (ПЭМИН) ............................................................... |

148 |

|

|

11.1. Система защиты от ПЭМИН .................................... |

148 |

|

|

11.2. Методы снижения вероятности возникновения угрозы |

|

|

|

утечки информации за счет ПЭМИН ...................... |

149 |

|

|

11.3. Методы и средства оценки уровня ПЭМИН............ |

151 |

|

|

11.4. Методы и средства блокирования возможности |

|

|

|

утечки информации за счет ПЭМИН ...................... |

156 |

|

|

12. Технологические методы ЗИ в КС..................................... |

159 |

|

|

12.1. Технологии организации коммуникационной |

|

|

|

инфраструктуры.......................................................... |

159 |

|

|

12.2. Технологии хранения и доступа к информационным |

|

|

|

ресурсам ...................................................................... |

164 |

|

|

13. Программные СЗИ в КС .................................................... |

168 |

|

|

13.1. Классификация программных СЗИ........................... |

168 |

|

|

13.2. Обзор современных программных СЗИ. .................. |

169 |

|

|

14. Подсистемы безопасности операционных систем ........... |

174 |

|

|

14.1.Типовая структура подсистемы безопасности ОС .. |

174 |

|

|

14.2. Подсистема безопасности в Windows NT/2000 ....... |

176 |

|

|

14.3. Подсистема безопасности ОС LINUX ...................... |

214 |

|

|

15. Методы и средства ЗИ в системах управления базами |

|

|

|

данных (СУБД) .................................................................... |

222 |

|

|

15.1. Модель подсистемы безопасности СУБД ................ |

222 |

|

|

15.2. СЗИ, используемые в ПСБ защищенной СУБД ...... |

228 |

|

|

4 |

|

|

|

|

|

|

|

16. Программные СЗИ для персональных компьютеров....... |

239 |

16.1. Программы для аутентификации доступа к |

|

компьютеру. ................................................................ |

241 |

16.3. Программы для защиты целостности ОС ................ |

247 |

16.4. Программы для защиты ПК от вторжений из |

|

глобальных сетей ........................................................ |

249 |

17. Специализированные программные средства для защиты |

|

информации в локальных сетях ......................................... |

253 |

17.1.Программные компоненты сетевых СЗИ .................. |

255 |

17.2. Программный компонент комплекса "Secret Net" .. |

260 |

17.3. Средство управления сетями WEBMIN .................. |

270 |

18. Программные СЗИ для корпоративных сетей ................. |

273 |

18.1. Брандмауэры: виды и варианты использования ...... |

273 |

18.2. Средства организации виртуальных частных сетей289 |

|

18.3. Средства обнаружения сетевых атак ...................... |

291 |

18.4. Средства защиты электронных сообщений с помощью |

|

цифровой подписи ...................................................... |

297 |

19. Комплексные решения ЗИ для корпоративных сетей... |

299 |

19.1. Программный комплекс VIPNET ............................ |

299 |

19.2. Комплексные решения компании ―Сигнал-Ком‖ .. |

311 |

19.3. Комплексные решения компании CheckPoint........ |

319 |

20. Средства контроля эффективности ЗИ в КС.................... |

321 |

20.1. Классификация методов и средств контроля |

|

эффективности ЗИ в КС ............................................. |

321 |

20.2. Сканеры безопасности КС ............................................... |

323 |

Заключение................................................................................. |

334 |

Библиографический список ...................................................... |

337 |

5

ВВЕДЕНИЕ

Целью изучения дисциплины "Средства защиты информации в компьютерных системах" (далее - СЗИ в КС) является освоение комплексных методов и современных средств защиты компьютерных систем и их компонентов от различных угроз безопасности.

Задачами изучения дисциплины являются:

-вооружение студентов знанием принципов и физических основ, используемых в СЗИ, алгоритмов их работы и методик применения;

-выработка у них умений формулировать и обосновывать технические требования к СЗИ, осуществлять обоснованный выбор комплекса СЗИ для конкретных компьютерных систем и использовать их в практической деятельности;

-формирование у студентов представлений об особенностях, тенденциях, проблемах и перспективах развития СЗИ.

Дисциплина «СЗИ в КС» базируется на следующих дисциплинах учебного плана специальности 075500:

-теоретические основы защиты информации (СД.05); -криптография (СД.04); -защита информации от технической разведки (СД.06).

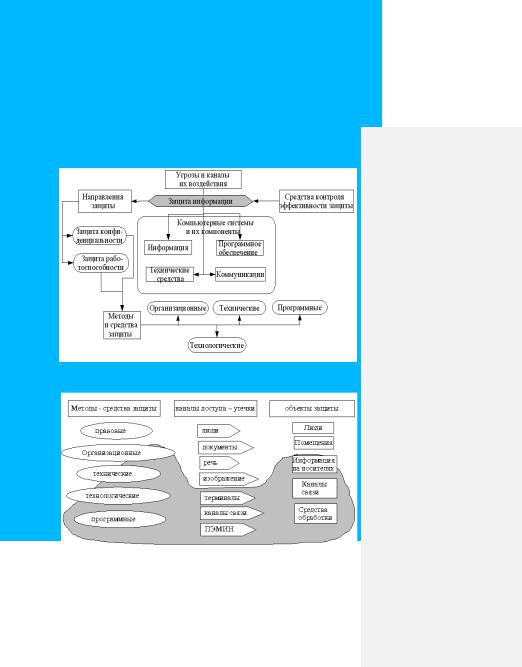

Содержание курса дисциплины СЗИ в КС базируется на соответствующем Госстандарте, но также включает в себя дополнительные темы, являющиеся наиболее актуальными в настоящее время. Изложение материала подчинено определенной системе, приведенной на схеме (рис.1).

Для успешной организации системы защиты информации в КС необходимо знать что защищать, от чего и как? На вопрос "от чего защищать?" отвечает анализ угроз безопасности КС. Для ответа на вопрос "что защищать?" следует определить объекты защиты в КС. На вопрос "как защищать?" отвечает учебная дисциплина "СЗИ в КС".

В первой (системной) части курса:

3

-дается классификация и характеристика угроз безопасности КС, каналов и способов их воздействия;

-характеризуются современные компьютерные системы (КС) и их компоненты как объекты защиты, уязвимые к воздействию угроз безопасности;

-систематизируются направления, методы и средства защиты информации;

-излагаются системные принципы и методика построения комплексных систем защиты КС.

-рассматриваются организационные методы обеспечения безопасности КС.

Вторая часть курса посвящена описанию характеристик и условий применения конкретных технических средств защиты КС. К ним относятся:

-средства контроля доступа к компонентам КС; -методы и средства обеспечения бесперебойного

электропитания КС; -средства удаления информации;

-аппаратные средства защиты коммуникаций.

Втретьей части курса рассматриваются технологические

ипрограммные СЗИ:

-общесистемные (на уровне ОС и СУБД) и специализированные программные СЗИ;

-комплексные решения использования СЗИ в корпоративных и глобальных сетях.

В четвертой части курса рассматриваются:

-вопросы оценки эффективности защитных мероприятий; -средства контроля эффективности используемых в КС

средств защиты информации.

Защита информации в КС является только частью общей системы мер по обеспечению информационной безопасности. Место содержания дисциплины "СЗИ в КС" в предметной области ИБ отражено на рис. 2.

4

Рис.1. Содержание дисциплины ―Системы защиты информации в КС‖

Рис. 2. Место дисциплины в общей системе ЗИ

5

Предметная область СЗИ в КС является очень динамичной, в связи с чем для ее изучения и соответствия приемлемому профессиональному уровню необходимо постоянно работать с разнообразным кругом источников. К ним относятся:

-данный курс лекций; -дополнительная литература;

-техническая документация на конкретные СЗИ; -интернет-сайты и новостевые ленты, посвященных

информационной безопасности.

Полученные в процессе лекций и самостоятельных занятий знания будут закрепляться на практических занятиях.

Направления практической работы:

-самостоятельный поиск и представление дополнительных материалов по темам лекций;

-перекомпоновка информации по теме и изготовление иллюстративных материалов;

-выбор и обоснование СЗИ для конкретных задач или комплекса СЗИ для конкретных конфигураций КС;

-анализ (разбор) характеристик, направлений и особенностей практического использования конкретных СЗИ;

-установка и настройка СЗИ или отдельных элементов; -оценка систем защиты действующих КС; -разбор реальных случаев реализации угроз и роли в этом

СЗИ.

Формы проведения практических занятий:

-совместное обсуждение проблем предметной области; -заслушивание и обсуждение докладов (рефератов); -ознакомление с дополнительными материалами или

образцами СЗИ; -работа на ПК по заданиям установки и настройки

конкретных СЗИ или их элементов; -промежуточная проверка знаний по группам тем.

6