2433

.pdfжурнале установленного образца и строго следовать предявляемым к работе требованиям и правилам.

3.2. Информационные угрозы и информационная безопасность

Информационные угрозы – это угрозы получения си-

стемой недостоверной входной информации, искажения внутрисистемной информации, а также утечка информации о функционировании системы.

Информационная безопасность – это состояние за-

щищенности информационной среды общества, обеспечивающее ее использование и развитие в интересах граждан, организаций, государства.

В качестве стандартной модели безопасности часто используют модель CIA, которая предусматривает:

конфиденциальность информации;

целостность;

доступность.

Под доступностью понимают возможность получение информации авторизованным пользователем в необходимое для него время.

Авторизация (разрешение) – предоставление определённому лицу или группе лиц прав на выполнение определённых действий; а также процесс проверки (подтверждения) данных прав при попытке выполнения этих действий. Например, в банкоматах авторизация происходит с помощью банковских карточек. В информационных системах и компьютерной сети авторизация необходима для разделения прав администратора и пользователя.

Аутентификация – процедура проверки подлинности, например, снятие блокировки с экрана телефона.

Аутентификация широко используется в компьютерных системах, когда вводимый пользователем пароль сравнивается с хранящимся. При передаче данных сторона-

20

получатель обычно проверяет, имели место искажения информации или нет.

Апеллируемость – возможность доказать авторство заявленного человека (апелляция – процедура по проверке).

Если рассмотреть какую-либо систему, то ее физические элементы будут потенциально ненадежными и уязвимыми с точки зрения безопасности.

Задачи надежности и безопасности близки друг к другу и связаны с вмешательством в функционирование системы. Ненадежность устанавливается на основе физических, природных факторами и косвенно определяется деятельностью человека. Небезопасность обуславливается, в основном, "человеческим фактором" – деятельностью нарушителей дисциплины, беспечностью ответственных лиц и др. также существуют показатели безопасности, не имеющие аналога среди показателей надежности, например, как утечка информации при несанкционированном доступе.

Стоит отметить, что задачи надежности и безопасности качественно изменились за последние годы, особенно это касается ИТ-индустрии.

Развитие коммуникационных систем открывает для злоумышленников цели управления массовым сознанием с помощью деструктивного контента. Во всемирной паутине существуют десятки сообществ, где люди обсуждают насущные для своей территории проживания темы. Социальные сети становятся ареной ожесточенного противоборства.

Для ИТ-индустрии актуальной задачей в настоящее время стала задача обеспечения безопасности систем, использующих технологии виртуализации. Программные защитные средства, использующие эти технологии, на мировом рынке систем защиты занимают достаточно большой сектор до 5%. Активный рост обусловлен следующими факторами. Стремительно развиваются сами технологии виртуализации, что требуется для решения принципиально новых задач. На ряде предприятий создаются виртуальные рабочие места. Государ-

21

ственный сектор страны начал переход на использование виртуальных компонентов в своих информационных системах. Активное внедрение современных портативных устройств в корпоративную инфраструктуру в последнии годы привело к резкому росту мобильности сотрудников предприятий. С увеличением числа целей для хакерских атак выросло, в совокупности, и число таких атак на узлы и сервисы, присущие виртуальным инфраструктурам.

В программе по развитию цифровой экономика нашей страны информационная безопасность отнесена к числу базовых направлений развития этой сферы.

3.3. Угрозы компьютерным системам

Интернет не контролирует ни одна компания в мире. Его создание оплачивали американские налогоплатильщики во времена холодной войны. Интернет защищен американской конституцией, предусматривающей свободу слова и свободу прессы, поэтому в он не содержит никакую цензуру. Любой владелец компьютера (пользователь, организация) должен брать на себя ответственность за безопасность компьютера.

Хакерством занимаются не столько люди, сколько программы, созданные программистами, не отличающимися порядочностью. Вредоносные программы специально не выбирают цель, они просто пытаются внедриться в незащищенный компьютер. Ни сама вредоносная программа, ни разработавший ее хакер не знают заранее, какой компьютер будет взломан. Их цель состоит в том, чтобы атаковать как можно больше компьютеров и внедрить в них программы шпионского, рекламного и другого характера.

Компьютерные вирусы получили свое название, поскольку они, как настоящие вирусы, дублируют самих себя, размножаются в геометрической прогрессии: 2, 4, 8, 16, 24,....

Наиболее часто их вкладывают в письма и рассылают по

22

электронной почте. Если пользователь считает, что письмо отправлено из надежного источника, то открывает его. Стоит только открыть вложение – и вирус устанавливается на компьютере и начинает рассылать письма по электронной почте со своими копиями по адресам, хранящимся в адресной книжке пользователя. Вместо немедленного открытия вложений своей почты и загруженных из Интернета файлов лучше сначала сохранить их на запоминающем устройстве и проверить антивирусной программой.

Черви аналогичны вирусам, но могут распространяться, даже не являясь вложенными в электронные письма или внедренными в файлы. Например, они могут «проползать» через открытый порт компьютера, если он не защищен, в установленном соединении через Интернет. Черви могут функционировать независимо от других файлов

«Троянские кони» («трояны») в отличие от вирусов и червей не способны размножаться. Они могут выполнять непредусмотренные пользователем действия, например, уничтожать или блокировать информацию, мешать работе компьютера или компьютерной сети. Многие из троянов представляют собой даже надежные программы. Например, программу, восстанавливающую забытые пароли и документы, можно считать трояном, т.к. она может применяться для вторжения в файлы других людей.

Лучшим средством защиты компьютерной системы являются проверенные временем и постоянно обновляющиеся антивирусные программы и службы. Когда компьютер «подхватывает паразита», установленное антивирусное программное обеспечение должно обезвредить его и удалить. Вирусы, черви, трояны – это самые распространенные «паразиты». Однако, существуют вредители, для удаления которых необходимо специальное программное обеспечение. В Библиотеке информации о вирусах компании McAfee и Вирусной лаборатории Касперского содержатся полный список вредо-

23

носного программного обеспечения и инструкции по их безопасному обезвреживанию и удалению.

Основные правила по защите компьютерной системы:

применять лицензионное или проверенное программное обеспечение;

иметь на компьютере антивирусные средства защи-

ты;

при необходимости нужно воспользоваться носителями информации с чужого компьютера и проверить эти носители антивирусными программами;

нельзя запускать на компьютере неизвестное программное обеспечение без предварительной проверки;

необходимо использовать антивирусные пакеты для входного контроля информации, поступающей из сети;

нельзя вскрывать непонятные вложения в электронные письма;

при переносе на компьютер архивированных файлов после распаковки нужно проверить их антивирусными программами;

перед открытием файлов необходимо упроверять содержащиеся в них макросы на наличие вирусов;

нужно переодически проверять жесткий диск анвирусными средствами;

необходимо отключать съемные носители информации при включении и выключении компьютерной системы для того, чтобы избежать заражения их загрузочными вирусами;

необходимо делать архивные копии всех ценных

файлов.

3.4.Сосредоточенные и распределенные системы

спозиций надежности и безопасности

Как правило, любая сеть располагает компьютером, в котором имеются различные информационно-

24

вычислительные ресурсы (процессоры, файловая система, почтовая служба и прочее). Другие компьютеры пользуются этими ресурсами. Сервер – это компьютер, выделенный из группы персональных, или выделенное специализированное оборудование, для выполнения сервисных задач без непосредственного участия человека.

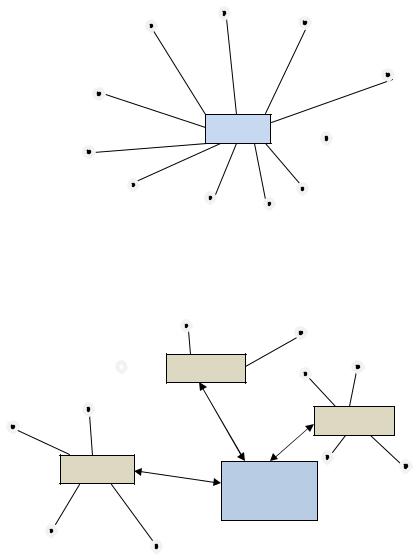

Допустим имеются две системы для решения одно и того же круга задач для определенной совокупности объектов. Допустим, что объекты этих систем располагаются в территориально различных точках. Представим их на рис. 1 и рис. 2 в виде точек. Идея рисунков взята из литературного источника [8]. И одна и другая системы могут считаться распределенными. В системе на рис. 1 сервисная обработка информации осуществляется на одном компьютере. Такую систему можно считать сосредоточенной. РС, представленная на рис. 2, является более мощной, чем сосредоточенная: «СЕРВЕР» включает дополнительные серверы «СЕРВЕР_А», «СЕРВЕР_Б», «СЕРВЕР_В» и линии связи Li. Имеем одинаковое число линий связи lj объектов с серверами в сосредоточенной и распределенной системах. Число линий соответствует количеству объектов.

С позиций надежности события, происходящие в системе, если их рассматривать изолированно, оказывает либо положительное, либо отрицательное влияние на систему. Например, увеличение количества ненадежных элементов в системе при прочих равных условиях (при неизменной архитектуре, параметров элементов и др.) играет отрицательную роль. Модификация архитектур, например, путем добавления дополнитель-

ных элементов для дублирования, позволит повысить надежность.

25

lj

СЕРВЕР

Рис. 1. Сосредоточенная система

СЕРВЕР_Б

СЕРВЕР_Б

СЕРВЕР_В

lj

СЕРВЕР_А

Li СЕРВЕР

Рис. 2. Распределенная система

26

Согласно рисункам линии связи с объектами в сосредоточенной системе длиннее, чем в распределенной системе. При дальнейшем удлинении линии связи, независимо от ее природы (проводная, оптоволоконная, радиосвязь и т.д.), увеличиваются число помех, стоимость передачи информации. Также возрастают возможности хакеров по съему или искажению информации. Данный недостаток является одним из основных для сосредоточенных систем. Вид зависимости и числовые характеристики параметров надежности и безопасности основываются на характеристиках линии связи.

С позиций надежности обработка информации в распределенной системе имеет преимущества перед обработкой в сосредоточенной. Если в сосредоточенной системе сервер «Сервер» останавливается, то функционирования всей системы прекращается полностью. В распределенной системе (рис. 2) имеются четыре сервера: «СЕРВЕР», «СЕРВЕР_А», «СЕРВЕР_Б», «СЕРВЕР_В». В случае выхода из строя сервера «СЕРВЕР» остальные серверам «СЕРВЕР_А», «СЕРВЕР_Б», «СЕРВЕР_В» не прекратят своей работы локально в подразделениях организации, если не будет востребована оперативная информация из других подразделений или с главного сервера.

Для повышения надежности РС в этой ситуации целесообразно разработать программы резервной обработки на функционирующих серверах. Потоки информации будут перенаправляться, если выйдет из строя какой-нибудь сервер.

27

4. УПРАВЛЕНИЕ ВРЕМЕНЕМ В РАСПРЕДЕЛЕННЫХ СИСТЕМАХ МОДЕЛИРОВАНИЯ

4.1. Задача управления временем в распределенном моделировании

Современные распределенные вычислительные системы являются высокопроизводительными вычислительными средствами. Число элементарных машин в таких РС исчисляется десятками и сотнями тысяч. Увеличение количества элементарных машин в вычислительных системах приводит к увеличению числа отказов. Практический опыт свидетельствует о том, что в масштабируемых вычислительных системах интервал времени между различными видами отказов может измеряться часами. Поэтому приобретают актуальность и организация отказоустойчивого функционирования, ти анализ эффективной работы ВС с учетом ее живучести. Эти вопросы изучаются в курсах моделирования ВС.

В распределённых системах моделирования необходимо обеспечивать выполнение последовательности событий в определенном (корректном) хронологическом порядке. За выполнение этой задачи отвечают алгоритмы синхрониза-

ции.

Кроме того, актуальны алгоритмы, которые правильно реализуют повторные имитационные прогоны. При повторном моделировании процессов необходимо получать одинаковые результаты, если исходные данные не меняются.

Рассмотрим имитационную модель, которая является совокупность логических процессов. Логические процессы взаимодействуют друг с другом и обмениваются сообщениями, имеющими временную метку. Любой логический процесс есть отражением физического процесса (явления). События логического процесса должны выполняться в определенном хронологическом порядке.

Пусть каждый процесс является результатом работы блока моделирования. Блок моделирования последовательно

28

и дискретно формирует процесс из событий. Выполнение процесса равносильно выполнению последовательности событий. При выполнении события изменяются переменные, которые определяют состояние объекта моделирования. Система моделирования (симулятора) извлекает событие с минимальной временной меткой из списка необработанных событий и затем обрабатывает его.

Кроме того, логический процесс при обработке очередного события может запланировать выполнение нового события для себя или для другого логического процесса. Для каждого логического процесса определены локальные часы, указывающие на время выполнения самого последнего обработанного симулятором события. Логический процесс может запланировать любое событие на только время, которое больше значения его локальных часов.

Для правильного воспроизведения поведения моделируемой системы, необходима организация выполнения событий в порядке неубывания их меток времени.

4.2. Парадоксы времени

Алгоритму управления временем необходимо отслеживать выполнение события в хронологическом порядке. Пусть в списке необработанных событий имеетсяся событие с временной меткой «50». Симулятор логического процесса мог бы выбрать его для обработки, если бы заранее было известно, что никакой другой логический процесс системы не запланировал выполнение события, имеющего метку времени, которая меньше «50».

Пусть имеется модель, являющаяся совокупностью четырёх процессов. Пусть первый процесс отражает поведение покупателя, второй – деятельность магазина, в котором покупатель совершает покупки, а третий процесс – деятельность склада, в котором хранится необходимый покупателю товар, четвертый – поступление товара на склад. На склад поступает

29