Комплексная система защиты информации на предприятии

..pdf5.Уровни информационной инфраструктуры: а) физический; б) сетевой;

в) уровень сетевых приложений и сервисов; г) операционных систем; д) систем управления базами данных; е) бизнес-процессов.

6.Источники угроз

а) неблагоприятные события природного и техногенного характера;

б) террористы и криминальные элементы; в) компьютерные злоумышленники;

г) поставщики оборудования, программно-технических средств и т.п.;

д) подрядчики; лица, работающие на гражданско-договор- ных обязательствах;

е) сотрудники, действующие в рамках предоставленных полномочий;

ж) сотрудники, действующие вне рамок предоставленных полномочий;

з) конкуренты.

7.Критерии безопасности: а) целостность; б) доступность;

в) конфиденциальность.

8.Оценка рисков безопасности защищаемой информации Деятельность по оценке рисков может проводиться в любое

время по желанию руководителя службы безопасности при согласовании с генеральным директором организации.

Основанием для оценки рисков может быть:

а) изменение правового статуса организации: формы собственности, организационно-правовой формы или реорганизации;

б) изменение организационной структуры предприятия; в) плановая оценка рисков, один раз в год;

г) изменение структуры и состава информационных акти-

вов;

61

elib.pstu.ru

д) изменение состава уязвимостей системы защиты и акти-

вов;

е) изменение состава угроз ИБ; ж) изменение неформальной модели нарушителя;

з) изменение структуры или состава системы защиты информации.

Оценка рисков проводится экспертными методами. Для оценки собирается комиссия из пяти человек: генерального директора или его заместителя, начальника юридического отдела, руководителя службы безопасности, начальника охраны и администратора информационной безопасности.

Для оценки рисков реализации угроз ПД процедуры, изложенные в пп. 8 и 9, недействительны. Методикой оценки служат руководящие документы ФСТЭК: Базовая модель угроз безопасности ПД при их обработке в ИСПДн, Методика оценки угроз безопасности ПД при их обработке в ИСПДн и другие документы ФСТЭК и ФСБ Российской Федерации.

9. Методика оценки рисков Оценка рисков проводится экспертной комиссией по каж-

дой из угроз ИБ, с помощью метода многомерного шкалирования. За основу берутся показатели вероятности наступления рискованного события и оценки величины ущерба от наступления события. Вероятность наступления события и ущерб от реализации риска определяются любыми экспертными методами на усмотрение комиссии.

1 балл шкалы ущерба соответствует ущербу организации на сумму 1000 рублей. Оценка проводится на основании рыночной стоимости оборудования, носителей и информации, а также на основании статистики доходности организации. Ущерб рассчитывается суммарный, за промежуток времени, равный 1 году.

1 балл шкалы вероятности соответствует вероятности наступления события, равной 0,001. Оценка вероятности предполагает вероятность осуществления угрозы в интервале времени 1 год, из статистических соображений собственного опыта и опыта других организаций.

62

elib.pstu.ru

Мерой риска реализации угрозы признается произведение бальной оценки вероятности на бальную оценку ущерба. Мера риска признается равной величине эквивалентного ущерба в рублях и берется за основу расчета показателей эффективности средств защиты.

Оценка риска проводится на основании содержания пп. 4, 5, 6, 7 настоящего документа, угроз безопасности, определяемых экспертной комиссией на основании прил. 1 и 2 настоящего документа и методики оценки.

Результатом оценки рисков служит акт оценки с указанием меры риска по каждой из рассмотренных угроз безопасности. На основании акта оценки рисков комиссия принимает решение о внесении изменений в прил. 2 настоящей модели угроз.

10. Заключительные положения Частная модель угроз является основополагающим доку-

ментом по управлению рисками. Вся деятельность, проводимая

вэтой области, должна соответствовать Частной модели угроз ИБ. Пересмотр Частной модели угроз выполняется по заявлению сотрудников безопасности или в плановом порядке один раз

вгод.

Неотъемлемыми составляющими настоящей модели угроз являются Частная модель угроз коммерческой тайны и Частная модель угроз персональных данных.

Составил:______________ В.Ф. Секретный

63

elib.pstu.ru

pstu.elib |

64 |

ru. |

|

УТВЕРЖДАЮ Руководитель ООО «Конфидент»

__________ Медведев Д.А. "___"___________ _____г.

Частная модель угроз коммерческой тайны

|

|

Источ- |

Уровень реа- |

Наруше- |

|

Вероят- |

Мера |

|

Угроза безопасности |

Тип объектов среды |

ник уг- |

лизации уг- |

ние кри- |

Ущерб |

|||

ность |

риска |

|||||||

|

|

розы |

розы |

терия |

|

|

|

|

Отказ кондиционирова- |

Сервер |

а |

а |

б |

500 |

1000 |

5000 |

|

ния |

|

|||||||

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

Перехват и отправка |

Линии связи, |

|

|

|

|

|

|

|

компрометированного |

маршрутизаторы |

в |

а |

в |

1000 |

10 |

5000 |

|

сигнала |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Удаленный шпионаж |

Оптическая среда |

б |

а |

в |

5000 |

5 |

5000 |

|

Вмешательство |

На уровне поставки |

г |

а |

|

5000 |

10 |

50 000 |

|

в аппаратные средства |

оборудования |

|

||||||

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

Вмешательство |

На уровне поставки ПО |

в, г |

г, д |

б, в |

5000 |

8 |

40 000 |

|

в программныесредства |

|

|

|

|

|

|

|

|

Экономический |

На уровне баз данных, |

з |

д, е |

в |

10 000 |

8 |

80 000 |

|

шпионаж |

бумажных носителей |

|||||||

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

|

Потеря |

СВТ, электрооборудо- |

а, б |

а |

б |

5000 |

20 |

10 000 |

|

электропитания |

вание |

|||||||

|

|

|

|

|

|

|||

|

|

|

|

|

|

|

|

ru.pstu.elib

65

|

|

Источ- |

Уровень реа- |

Наруше- |

|

Вероят- |

Мера |

|

Угроза безопасности |

Тип объектов среды |

ник уг- |

лизации уг- |

ние кри- |

Ущерб |

|||

ность |

риска |

|||||||

|

|

розы |

розы |

терия |

|

|

|

|

Пожар |

СВТ, электрооборудо- |

a, б |

a |

a, б |

90 000 |

20 |

1 800 000 |

|

|

вание |

|||||||

|

|

|

|

|

|

|

||

|

|

|

|

|

|

|

|

|

Подслушивание |

Акустическая среда |

б, г, з |

a |

в |

5000 |

8 |

40 000 |

|

Воровство носителей |

Пространство помеще- |

ж, з |

a |

б, в |

10 000 |

50 |

500 000 |

|

|

ний |

|

|

|

|

|

|

|

Отказ и сбой |

СВТ, электрооборудо- |

a, б, в, |

a, б, г |

a, б, в |

1000 |

50 |

50 000 |

|

оборудования |

вание |

д, е |

||||||

|

|

|

|

|

||||

|

|

|

|

|

|

|

|

|

Программный сбой |

ПО |

в, е |

в, г, д, е |

б, в |

500 |

10 |

50 000 |

|

Несанкционированное |

СВТ |

|

|

|

|

|

|

|

использование |

|

д |

a |

в |

5 |

100 |

500 |

|

оборудования |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Использование |

ПО |

|

|

|

|

|

|

|

поддельного или |

|

е |

в, г |

a |

5 |

100 |

500 |

|

скопированного ПО |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Составил:__________________ В.Ф. Секретный

pstu.elib |

66 |

ru. |

|

УТВЕРЖДАЮ Руководитель организации

__________ Медведев Д.А. "___"___________ _____г.

Частная модель угроз безопасности персональных данных

Угрозы утеч- |

|

Вероятность реализацииугрозы |

Коэффициент реа- |

Показатель опасностиугро- |

Вывод об |

||||||

киинформа- |

|

|

|

(Y2) |

|

лизуемостиугрозы |

зы(определяется на основе |

||||

циипо тех- |

Y1 |

|

|

|

Y = (Y1+Y2)/20 |

опроса специалистов) |

актуаль- |

||||

|

|

|

|

|

|||||||

ническим |

|

|

|

|

|

|

|

|

|

ностиуг- |

|

Малая |

Низкая |

|

Средняя |

Высо- |

Возможность реа- |

|

|

|

|||

|

|

|

|

|

|||||||

каналам иза |

|

|

кая |

Низкая |

Средняя |

Высокая |

розы |

||||

счет НСД |

|

(0) |

(2) |

|

(5) |

(10) |

лизацииугрозы |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы утеч- |

|

|

|

|

|

|

|

|

|

|

|

киакустиче- |

|

|

|

|

|

|

|

|

|

|

|

ской(рече- |

10 |

|

+ |

|

|

|

12 |

+ |

|

|

Неакт. |

вой) инфор- |

|

|

|

|

|

|

|

|

|

|

|

мации |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы утеч- |

|

|

|

|

|

|

|

|

|

|

|

кивидовой |

10 |

+ |

|

|

|

|

10 |

|

|

+ |

Акт. |

информации |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы утеч- |

|

|

|

|

|

|

|

|

|

|

|

киинформа- |

10 |

+ |

|

|

|

|

10 |

|

|

+ |

Акт. |

циипо кана- |

|

|

|

|

|

|

|

|

|

|

|

луПЭМИН |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

.elib |

трафика» |

|

|

|

|

|

|

|

|

|

|

.pstu |

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы |

|

|

|

|

|

|

|

|

|

|

|

«Анализа |

10 |

|

+ |

|

|

12 |

|

|

+ |

Акт. |

|

сетевого |

|

|

|

|

|

|||||

ru |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы вы- |

|

|

|

|

|

|

|

|

|

|

|

явления па- |

10 |

|

+ |

|

|

12 |

|

|

+ |

Акт. |

|

ролей |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы уда- |

|

|

|

|

|

|

|

|

|

|

|

ленного за- |

10 |

|

+ |

|

|

12 |

|

+ |

|

Акт. |

|

пускаприло- |

|

|

|

|

|

|||||

|

жений |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Угрозы |

|

|

|

|

|

|

|

|

|

|

|

внедрения |

|

|

|

|

|

|

|

|

|

|

|

по сети |

10 |

+ |

|

|

|

10 |

|

+ |

|

Неакт. |

|

вредоносных |

|

|

|

|

|

|

|

|

|

|

|

программ |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Составил:__________________ В.Ф. Безопасный

ПРИЛОЖЕНИЕ 4

Пример оформления структурной схемы СКУД

Обозначения:

68

elib.pstu.ru

ПРИЛОЖЕНИЕ 5

Схема расположения компонентов подсистемы видеонаблюдения

69

elib.pstu.ru

Пример расчета параметров системы видеонаблюдения

1. Расчет величины максимального удаления зоны наблюдения.

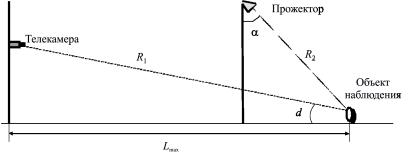

1.1. Графически изобразить расположение телекамеры, осветительного прожектора и объекта наблюдения (рис. 5.1).

Рис. 5.1. Расположение телекамеры, осветительного прожектора и объекта наблюдения

1.2. Определить минимально-допустимый уровень освещенности на объективе телекамеры (ЕТК), создаваемый осветительным прожектором, по формуле

E |

TК |

= I cos α K /(R + R |

2 |

)2 |

, |

(1) |

|

1 |

|

|

|

где I – сила светового потока, создаваемого прожектором;

α – угол, под которым прожектор освещает объект наблюдения;

K – коэффициент отражения светового потока (человек на фоне местности: K = 0,22);

(R1 + R2) – суммарное расстояние, преодолеваемое световым лучом от источника света до объектива телекамеры.

70

elib.pstu.ru