Информационная безопасность

..pdf7. ХРАНЕНИЕ КОНФИДЕНЦИАЛЬНЫХ ДОКУМЕНТОВ

7.1. Правила хранения конфиденциальных документов

Пpи pаботе с документами, содеpжащими охpаняемую организацией инфоpмацию, надо соблюдать опpеделенные пpавила. Это дает гаpантии надежной охpаны коммеpческих секpетов и ставит заслон на пути утечки инфоpмации.

Основные правила включают следующие положения:

–стpогий контpоль (лично или чеpез службу безопасности) за допуском пеpсонала к секpетным документам. Ни в коем случае нельзя допустить, чтобы в хранилище с конфиденциальными документами попали посторонние люди, которые не уполномочены заниматься их обработкой или хранением. Уборка помещения или проведение ремонтно-строительных и других видов работ должны производиться в присутствии сотрудника, ответственного за хранение конфиденциальных данных (руководитель компании и круг строго обозначенных лиц);

–профессиональное оснащение хранилища. Конфиденциальные документы должны храниться в сейфе или металлических шкафах. Двери и окна должны иметь защиту от взлома (защитные пластины, жалюзи, сетку и др.), а вход – надежно закрываться и опечатываться. Необходимо надлежащим образом обеспечить сигнализационную систему и систему пожарной безопасности. В нерабочее время ключи необходимо оставлять на посту охраны или в специальном сейфе у уполномоченного сотрудника;

–регистрация конфиденциальных документов. Прежде чем попасть на архивное хранение, конфиденциальный документ проходит несколько этапов учета, а данные должны заноситься

вспециальный журнал. На стадии текущего хранения документу присваивается исходящий номер, пометка о котором вносится в

51

elib.pstu.ru

журнал. С этого момента документ официально начинает свое существование в организации;

–точное установление того, кто конкpетно из pуководства

ислужащих фиpмы оpганизует и контpолиpует секpетное делопpоизводство фиpмы, наделение их соответствующими полномочиями;

–разpаботка инстpукции по pаботе с секpетными документами, ознакомление с нею соответствующих pаботников фиpмы.

7.2. Организация архива

Размещение документов в государственных и ведомственных архивах отличается. Это вызвано тем, что в одном государственном архиве могут храниться дела постоянного срока хранения различных отраслей народного хозяйства, в то время как ведомственный архив хранит дела одной отрасли или конкретной организации.

На предприятии рекомендуется организация архива по структурным подразделениям. Данный способ удобен для документов постоянного и долговременного срока хранения и облегчает их поиск.

Второй способ предусматривает размещение дел по срокам хранения, в целях экономии площади. В этом случае дела всех структурных подразделений за один год, имеющие срок хранения пять лет, хранятся вместе. Наиболее стабильный комплекс документов с долговременными сроками хранения можно размещать в дальней комнате или на дальнем стеллаже.

Стеллажи нумеруются слева направо от входа. Стеллажи бывают двусторонние (стоящие торцами к стене) и односторонние (расположенные вдоль стены). В двусторонних стеллажах нумерация дел начинается сначала с одной стороны от стены, доводится до наружного края стеллажа и продолжается с другой стороны. Полки нумеруются сверху вниз, так как установка или укладка дел на стеллажах начинается с верхних полок. Стелла-

52

elib.pstu.ru

жи, шкафы, полки нумеруются арабскими цифрами, написанными краской.

В последнее время для размещения документов в архиве все чаще используются передвижные стеллажи. Преимущество их в том, что они позволяют увеличить вместимость архива более чем в два раза или сократить площадь архива при сохранении прежней вместимости. Вся площадь занимается стеллажами, остается один рабочий проход. Стеллажи передвигаются по рельсам из сплава алюминия. Межрельсовое пространство закрывается фальшполом из ламинированной фанеры. Собственный вес стеллажей невелик благодаря использованию тонкого (0,7–0,8 мм) металла, что очень важно при установке стеллажей в помещениях, не имеющих специальных межэтажных перекрытий.

Легкость передвижения стеллажей практически не зависит от веса хранимых материалов. С помощью предварительного проектирования (подбор высоты стеллажей, количества полок

ит.п.) достигается оптимальное использование пространства помещений с наибольшим количеством погонных метров полок.

Для быстрого поиска документов используются постеллажные указатели. Форма карточки постеллажного указателя установлена в нормативном документе «Основные правила работы ведомственных архивов». Заполняется карточка с двух сторон. Если на одной карточке не уместились все сведения по конкретному стеллажу, заполняется следующая карточка. Все карточки, относящиеся к одному стеллажу, скрепляются вместе

ихранятся в специальных ящиках с разделителями или заносятся в автоматизированную информационно-поисковую систему.

Поступающие в архив дела должны быть оформлены в со-

ответствии с требованиями документа «Основные правила работы ведомственных архивов»8. Соблюдение этих правил позволит сохранить документы и избавит сотрудников фирмы и архива от поиска нужных документов.

8 URL: http://www.gako.name/mainsite/scienthelplibrary/567-2012-

05-21-08-14-58.

53

elib.pstu.ru

7.3. Электронный архив

Электронный архив документов – это своеобразная сис-

тема, которая сохраняет документы в электронном виде. При этом должно быть обеспечено надежное хранение, секретность, ограниченный доступ, удобный и быстрый поиск с отслеживанием истории.

Создание на предприятиях электронных архивов в настоящее время приобретает особую актуальность. Электронный архив позволяет значительно уменьшить время на поиск и обеспечить многопользовательский доступ.

К стандартным функциям электронного архива документов относятся:

–создание карточек электронных документов;

–создание структуры папок электронного архива;

–помещение карточек документов в папки;

–поиск документов в архиве;

–ведение классификаторов, таких как «Номенклатура дел»

и«Виды документов»;

–классификация карточек документов;

–управление правами доступа к папкам архива и карточкам документов;

–удаление карточек документов из электронного архива. В настоящее время на рынке предлагается несколько про-

грамм для создания электронного архива. Анализ российского рынка электронных архивов можно посмотреть на сайте «Все об электронных архивах»9.

Вопросы для самопроверки

1.Перечислите правила хранения конфиденциальных документов.

2.Каким образом рекомендуется организовывать архив для хранения конфиденциальных документов?

9 URL: http://elarchivo.ru.

54

elib.pstu.ru

3.Что такое электронный архив?

4.В чем основные преимущества электронного архива?

5.Перечислите стандартные функции электронного архива.

6.Какие программы для организации электронного архива вам известны?

55

elib.pstu.ru

8. ОБЕСПЕЧЕНИЕ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

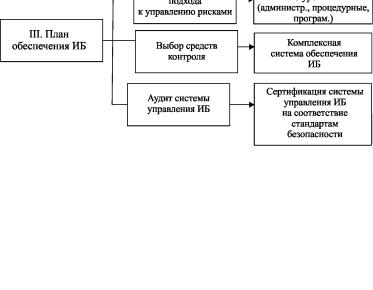

Основой для системного решения задач обеспечения информационной безопасности (ИБ) являются следующие компоненты (рис. 2):

–анализ возможных рисков;

–политика ИБ;

–план обеспечения ИБ.

Анализ рисков – первый и необходимый этап в решении задачи ИБ, проводится с целью выявления перечня потенциально возможных угроз интересам предприятия, событий и возможного ущерба, которые могут возникнуть в результате реализации таких рисков.

На основе результатов анализа рисков разрабатывается политика безопасности – документ, содержащий принципы деятельности предприятия в отношении проблем ИБ. Политика безопасности содержит ранжированный перечень угроз, принимаемых во внимание, классификацию защищаемых информационных ресурсов, определяет желаемый уровень защищенности, описывает организационные решения, необходимые для решения задач ИБ.

На основе утвержденной политики безопасности разраба-

тывается план обеспечения информационной безопасности, со-

держащий конкретные организационно-технические решения и планы работ по их внедрению и реализации.

8.1. Анализ рисков

Следует различать два понятия:

– угроза – это опасность, которой может быть подвержена организация и (или) система;

56

elib.pstu.ru

– уязвимость – это недостаток защиты от определенной угрозы.

Рассмотрим наиболее распространенные угрозы, которым подвержены современные информационные системы.

Рис. 2. Компоненты системы ИБ

Знание возможных угроз, а также уязвимых мест защиты, которые эти угрозы обычно эксплуатируют, необходимо для того, чтобы выбирать наиболее экономичные средства обеспечения безопасности.

К наиболее распространенным угрозам (рискам) информа-

ционной безопасности относятся:

–непреднамеренные ошибки (непрофессионализм, недостаток дисциплины и т.п.) обслуживающего персонала;

–кражи и подлоги; обычно нарушителями оказываются собственные сотрудники, в том числе бывшие, знакомые с системой и защитными мерами;

57

elib.pstu.ru

–обиженные сотрудники;

–угрозы окружающей среды: аварии электропитания, перебои со связью, водоснабжением. Сюда же входят стихийные бедствия (пожары, наводнения, землетрясения, ураганы);

–угрозы несанкционированного доступа;

–программные вирусы;

–угроза отказа оборудования;

–угроза ошибок или сбоев программного обеспечения.

Рассмотрим эти угрозы более подробно.

Непреднамеренные ошибки пользователей

Самыми частыми и самыми опасными (с точки зрения размера ущерба) являются непреднамеренные ошибки пользователей, операторов, системных администраторов и других лиц, обслуживающих информационные системы. Иногда такие ошибки являются угрозами (неправильно введенные данные, ошибка в программе, вызвавшая крах системы), иногда они создают слабые места, которыми могут воспользоваться злоумышленники (таковы обычно ошибки администрирования). По некоторым оценкам, 65 % потерь – следствие непреднамеренных ошибок.

Кражи и подлоги

На втором месте по размерам ущерба располагаются кражи и подлоги. Очень часто подлинный ущерб намного больше, поскольку многие организации по понятным причинам скрывают такие инциденты. В большинстве расследованных случаев виновниками оказывались штатные сотрудники организаций, отлично знакомые с режимом работы и защитными мерами. Таким образом, внутренние угрозы зачастую гораздо опаснее внешних угроз.

Обиженные сотрудники

Весьма опасны так называемые обиженные сотрудники, работающие и уволившиеся. Как правило, их действиями руководит желание нанести вред организации-обидчику. Например:

58

elib.pstu.ru

–повредить оборудование;

–встроить логическую бомбу, которая со временем разрушит программы и/или данные;

–ввести неверные данные;

–удалить данные;

–изменить данные и т.д.

Обиженные сотрудники, даже бывшие, знакомы с порядками в организации и способны вредить весьма эффективно. Необходимо следить за тем, чтобы при увольнении сотрудника его права доступа к информационным ресурсам аннулировались.

Угрозы окружающей среды

Угрозы, исходящие от окружающей среды, к сожалению, отличаются большим разнообразием. В первую очередь следует выделить нарушения инфраструктуры – аварии электропитания, временное отсутствие связи, перебои с водоснабжением, гражданские беспорядки и т.п. Опасны также стихийные бедствия и события, воспринимаемые как стихийные бедствия: пожары, наводнения, землетрясения, ураганы.

Один из факторов, обычно недооцениваемых, – это время, необходимое для восстановления системы после подобных случаев. При сегодняшней сложности инфраструктуры, основанной на информационной технологии, период восстановления потенциально может быть очень длительным и составлять от нескольких месяцев до нескольких лет.

Угрозы несанкционированного доступа

Эти угрозы в основном связаны с хакерами. В последнее время понятие «хакер» используется для определения сетевых взломщиков, создателей компьютерных вирусов и других киберпреступников. Во многих странах взлом компьютерных систем, хищение информации, создание и распространение компьютерных вирусов и вредоносного программного обеспечения преследуется законом. Согласно международным законам по

59

elib.pstu.ru

борьбе с киберпреступностью, взломщики подлежат экстрадиции, подобно военным преступникам.

Хакер – квалифицированный ИТ-специалист, который хорошо разбирается в работе компьютерных систем. Хакеров очень часто путают скрэкерами– компьютернымивзломщиками.

Компания Trend Micro провела масштабное исследование хакерской деятельности в Восточной Азии и Восточной Европе. В результате исследования было установлено, что хакеры из постсоветского пространства являются главной угрозой для глобальной сети Интернет10.

В сети Интернет очень много ресурсов, посвященных угрозам от хакеров, например видеороликов11. О новых угрозах и новых возможностях в сфере кибербезопасности можно получить информацию на сайте Newsland12.

Компьютерные вирусы

История появления и эволюции компьютерных вирусов хорошо описана в статье, расположенной по ссылке13.

Под компьютерным вирусом принято понимать программы или элементы программ, несанкционированно проникшие в компьютер с целью нанесения вреда, отличительной особенностью которых является способность самотиражирования. Наибольшая опасность таких вирусов заключается в том, что, прежде чем нанести вред компьютеру и самообнаружиться, они копируются в другие программные файлы, т.е. заражение происходит аналогично биологическим вирусам.

В настоящее время не существует официальной классификации вирусов. Однако, когда речь заходит о заражении или повреждении компьютера вирусами, наиболее часто используется следующая терминология:

10URL: http://www.securitylab.ru/news/430395.php.

11URL: http://www.youtube.com/watch?v=5DGh3719nEg.

12URL: http://www.newsland.ru/news/detail/id/920115.

13URL: http://www.securelist.com/ru/threats/detect?chapter=34.

60

elib.pstu.ru