Отчет по лабораторной работе №2 ИСиУ

.docxМИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ И МАССОВЫХ КОММУНИКАЦИЙ РОССИЙСКОЙ ФЕДЕРАЦИИ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М. А. БОНЧ-БРУЕВИЧА

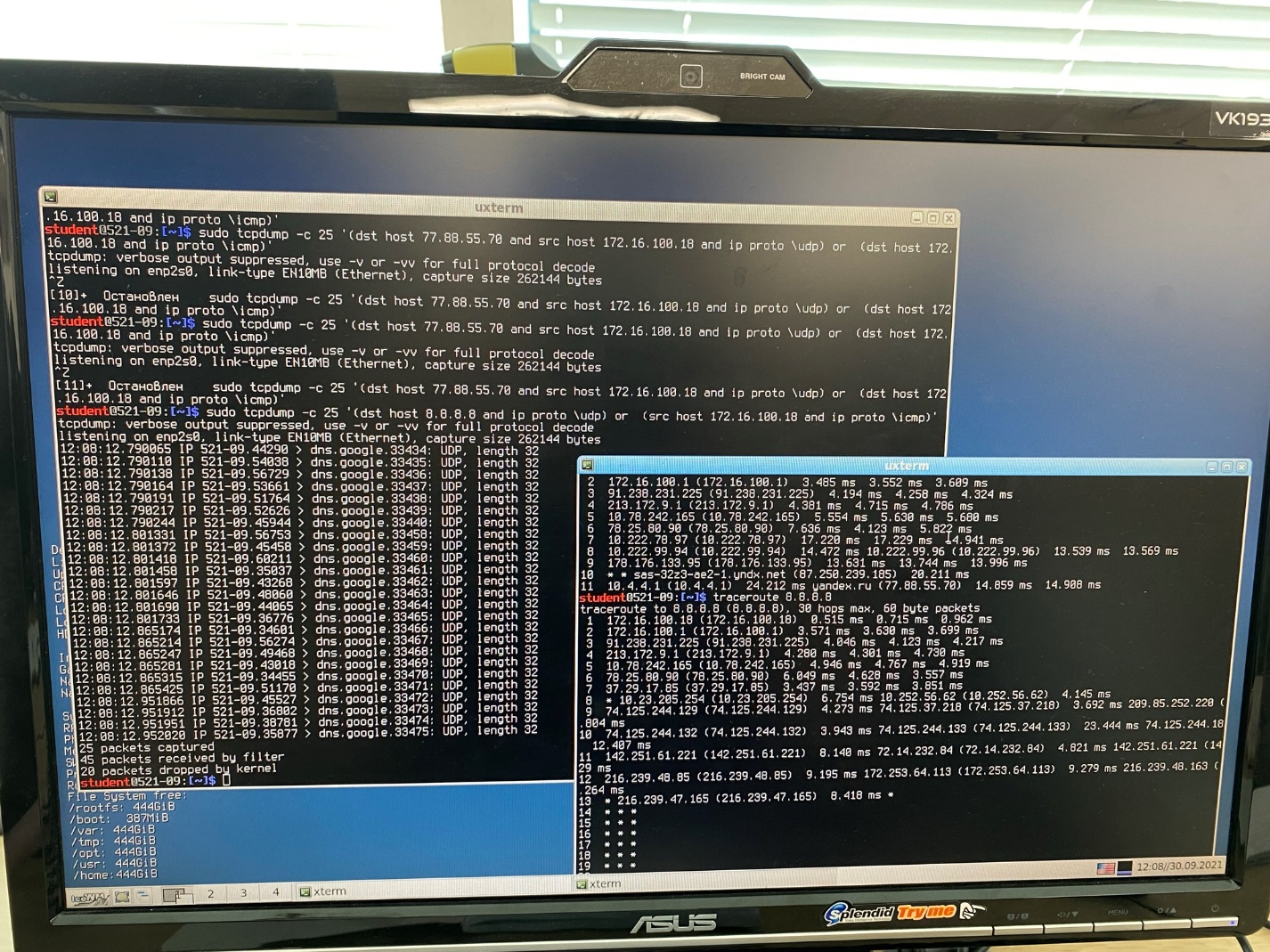

Кафедра сетей связи и передачи данных

Отчет по лабораторной работе №2

«Работа с программным анализатором протоколов tcpdump»

По дисциплине: «Интернет-протоколы, сервисы и услуги»

Цель работы:

Получение базовых навыков по работе с анализатором протоколов tcpdump. Изучение принципов фильтрации пакетов.

Выполнение работы:

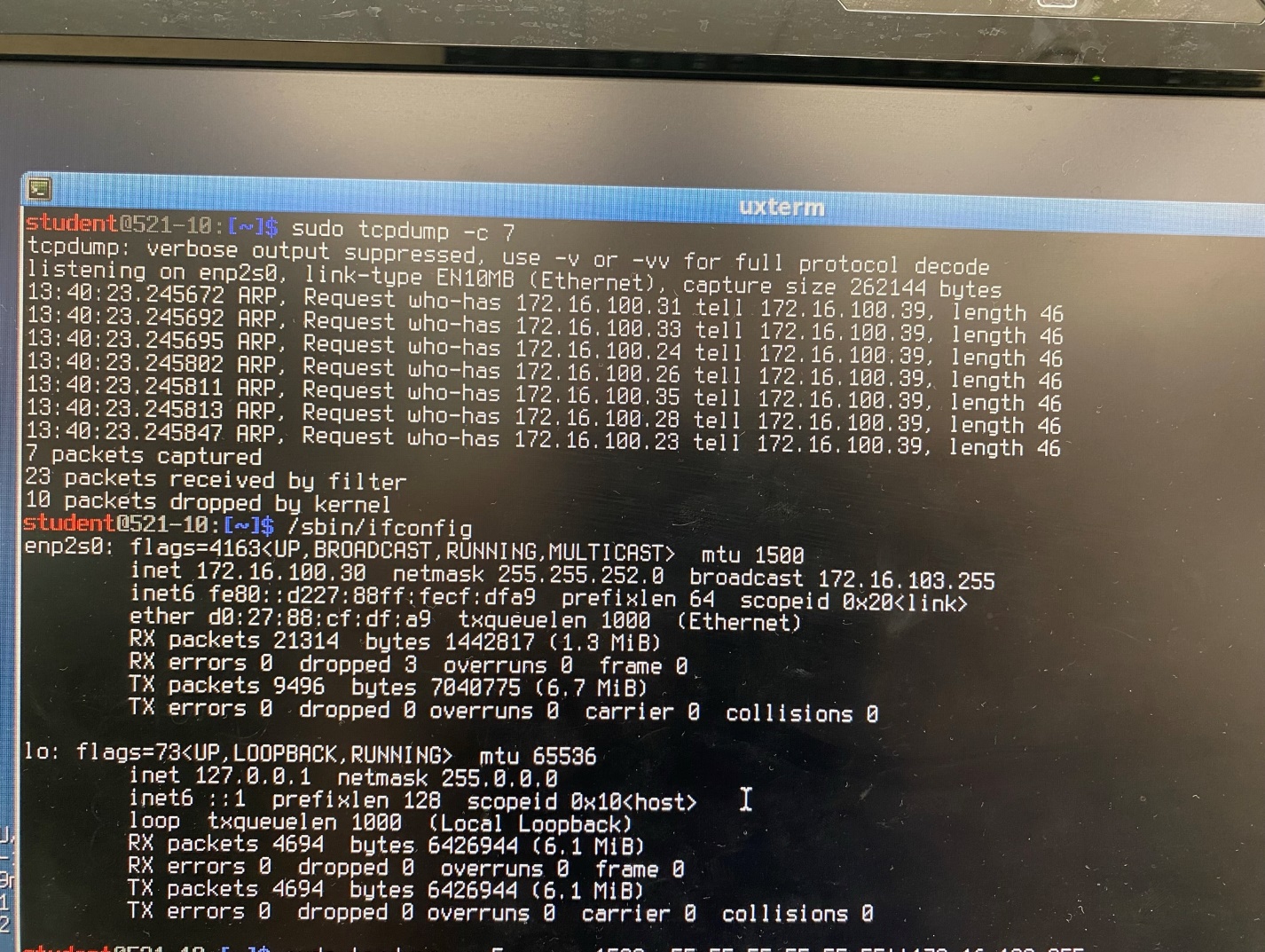

1. Запустить tcpdump в режиме захвата всех пакетов, проходящих по сети (без фильтра).

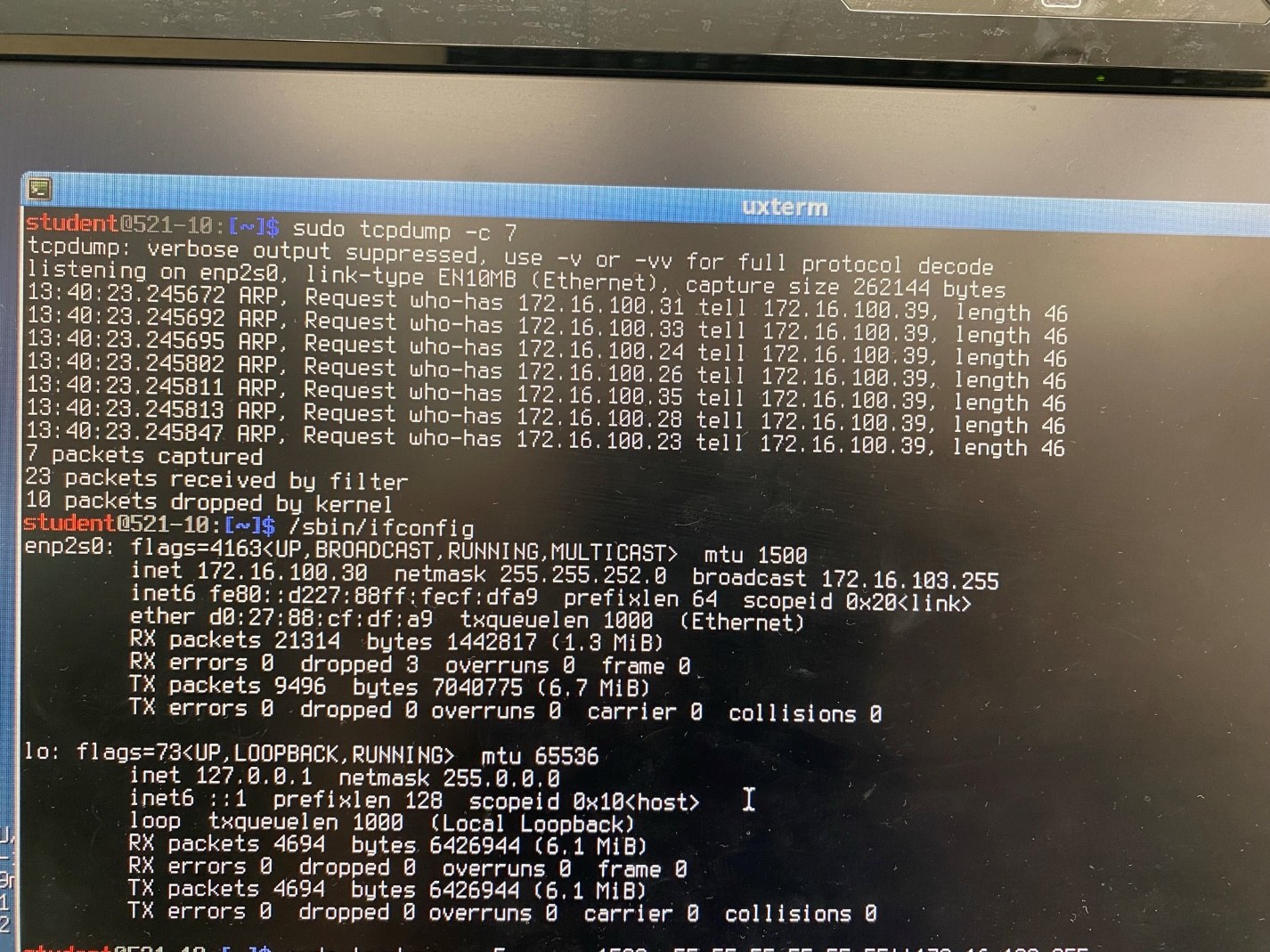

2. Запустить tcpdump в режиме перехвата широковещательного трафика. Фильтровать трафик и по широковещательному аппаратному MAC-адресу (FF:FF:FF:FF:FF:FF), и по широковещательному IP-адресу (можно посмотреть с помощью утилиты ifconfig).

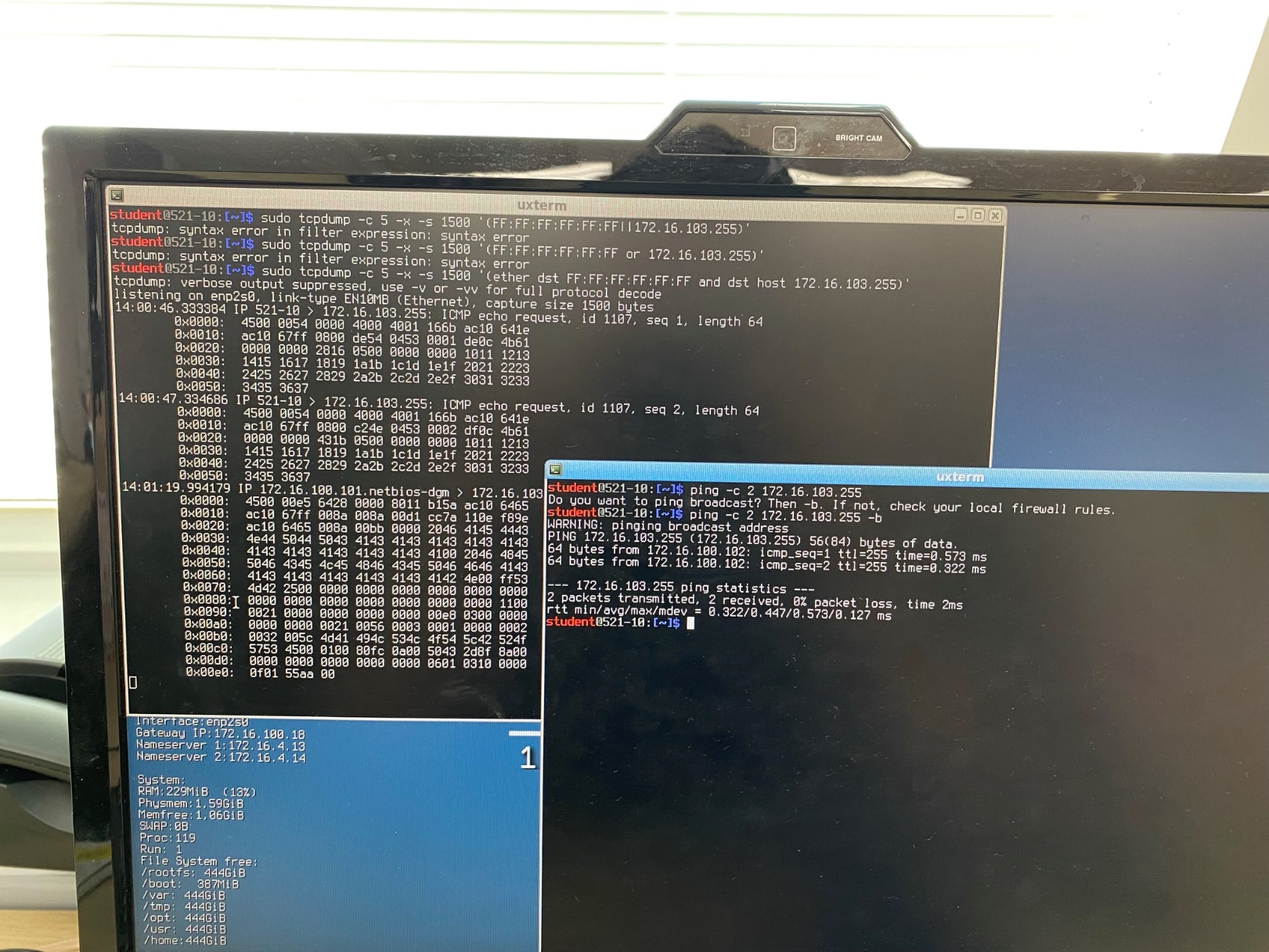

3. Запустить tcpdump так, чтобы он перехватывал только пакеты протокола ICMP, отправленные на IP-адрес одного из лабораторных компьютеров.

4. По образцу рассмотренного в теории примера перехватить трафик утилиты traceroute при определении маршрута до какого-либо узла в сети Интернет. IP-адрес узла можно узнать с помощью сетевой утилиты nslookup

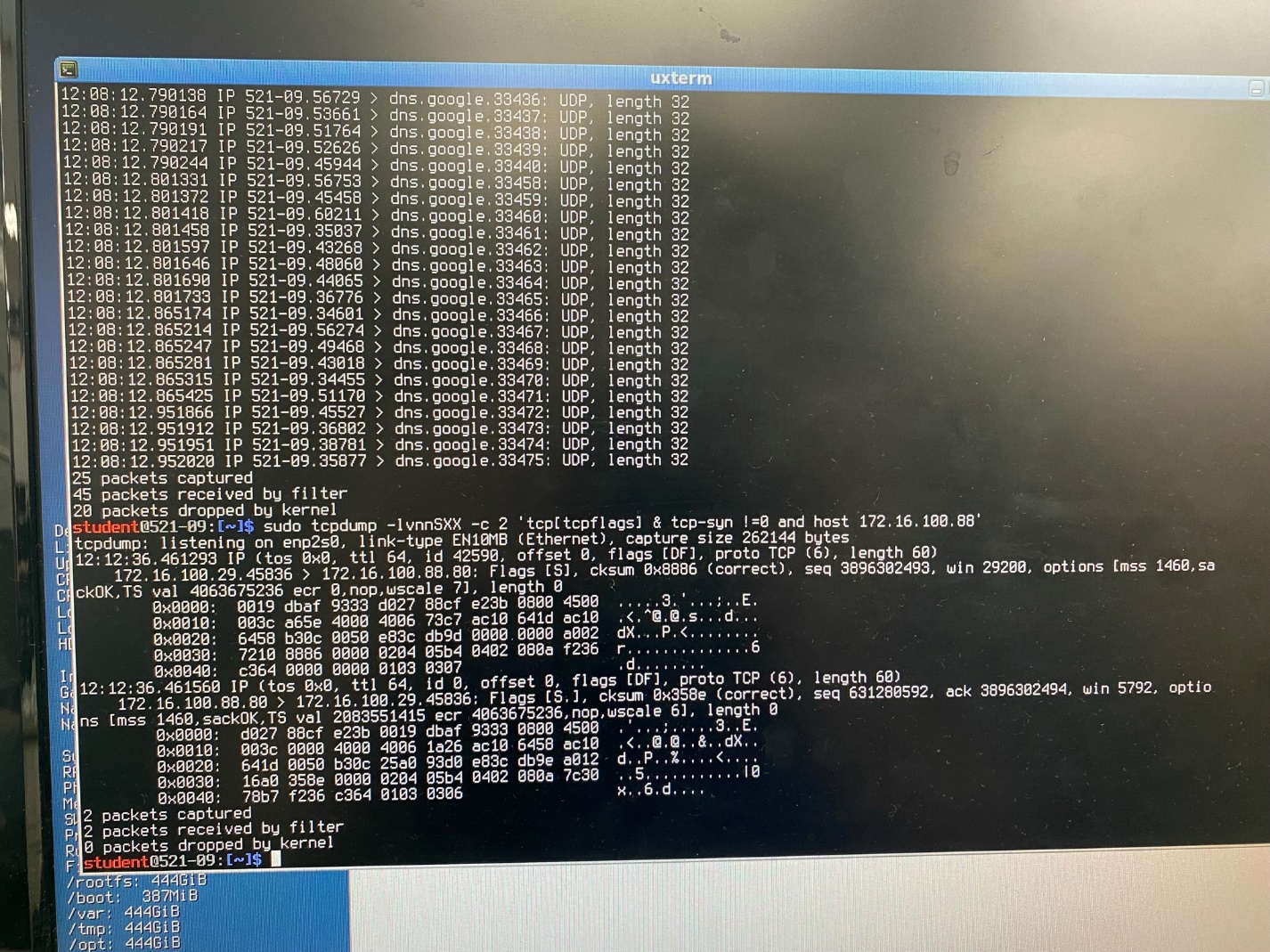

5. Используя утилиту tcpdump, отобрать дейтаграммы, принадлежащие соединению TCP между локальным лабораторным ПК и кафедральным сервером 172.16.100.88, и содержащие флаг SYN в заголовке транспортного уровня. Количество дейтаграмм ограничить двумя.

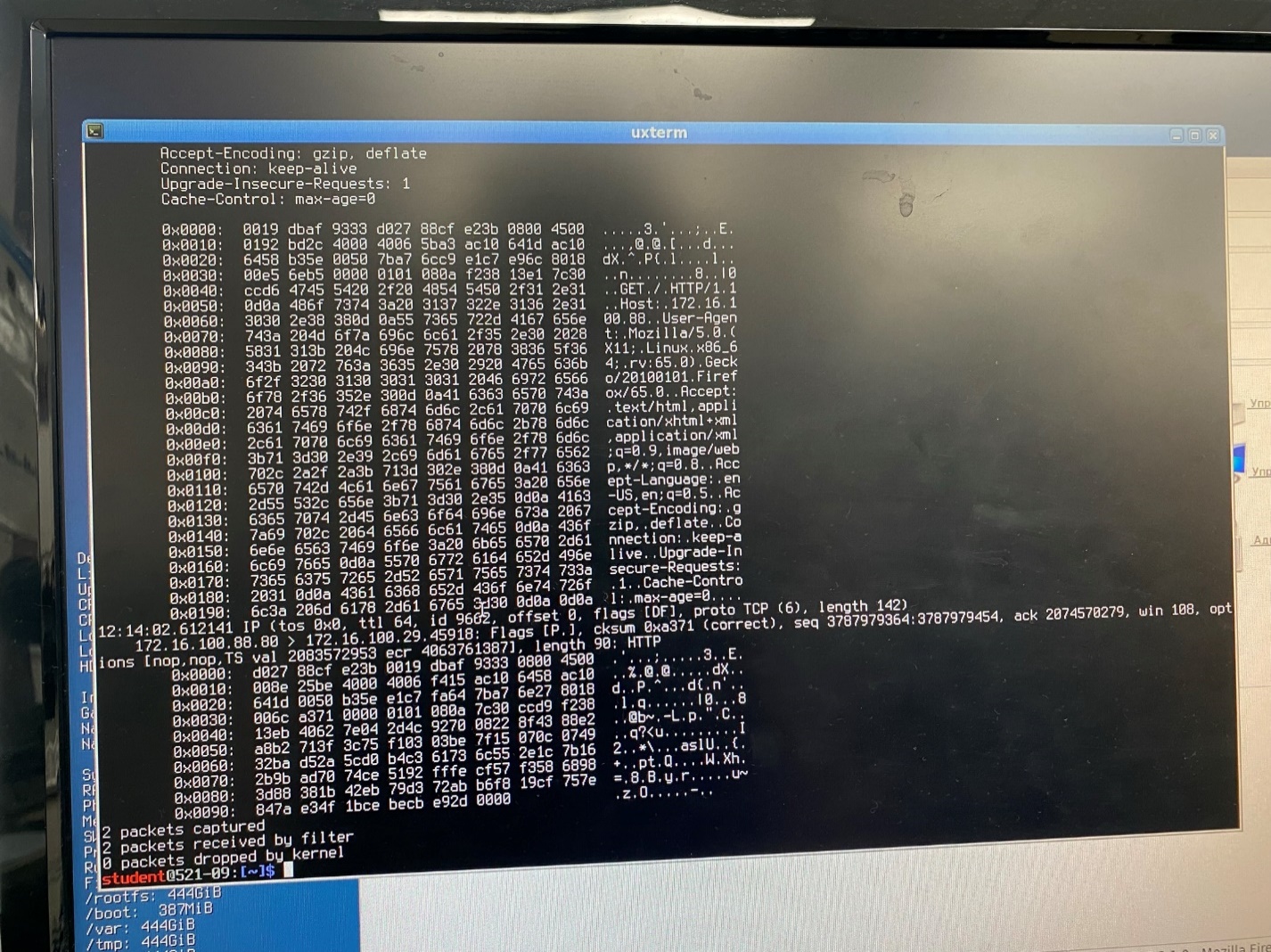

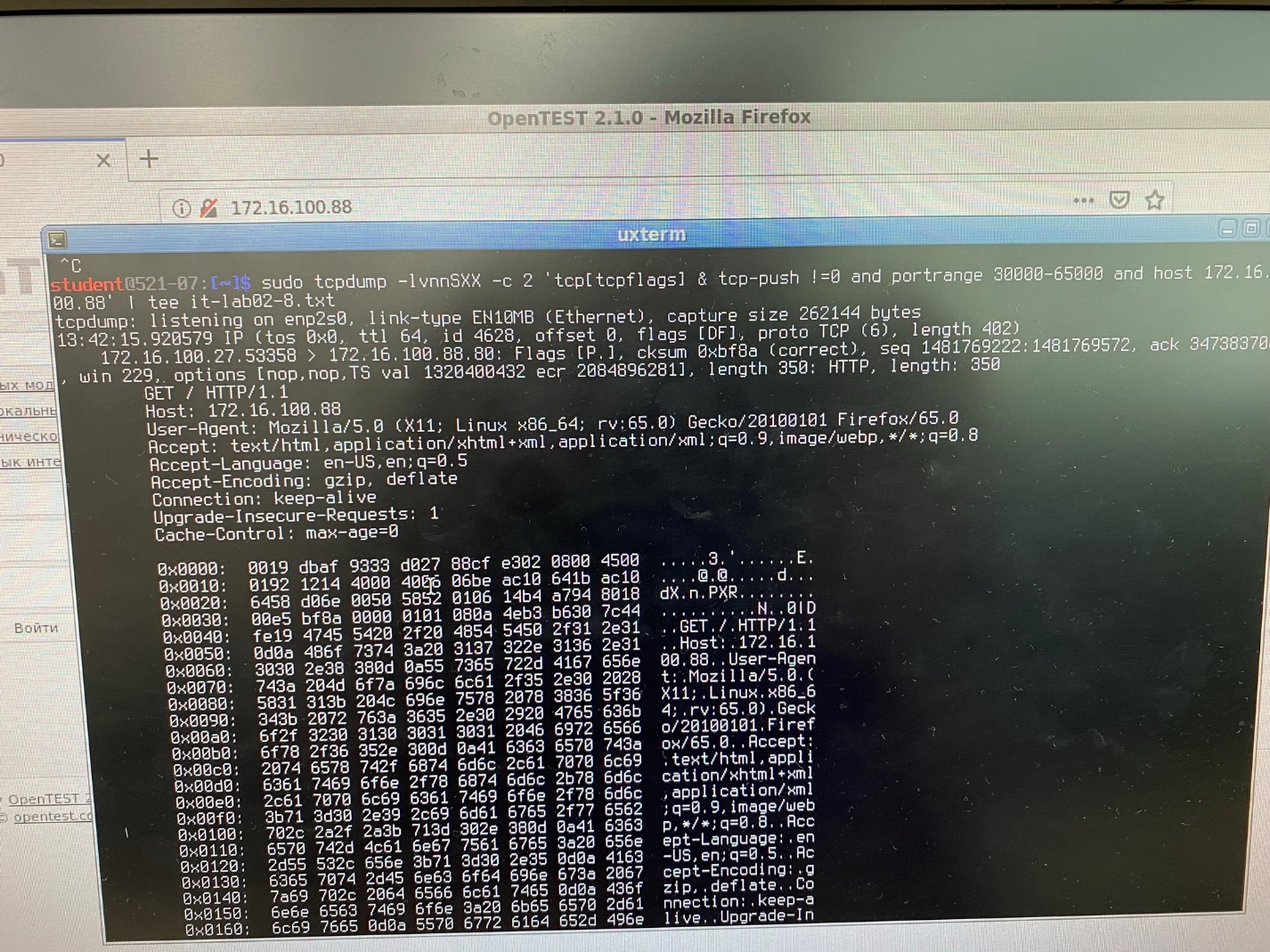

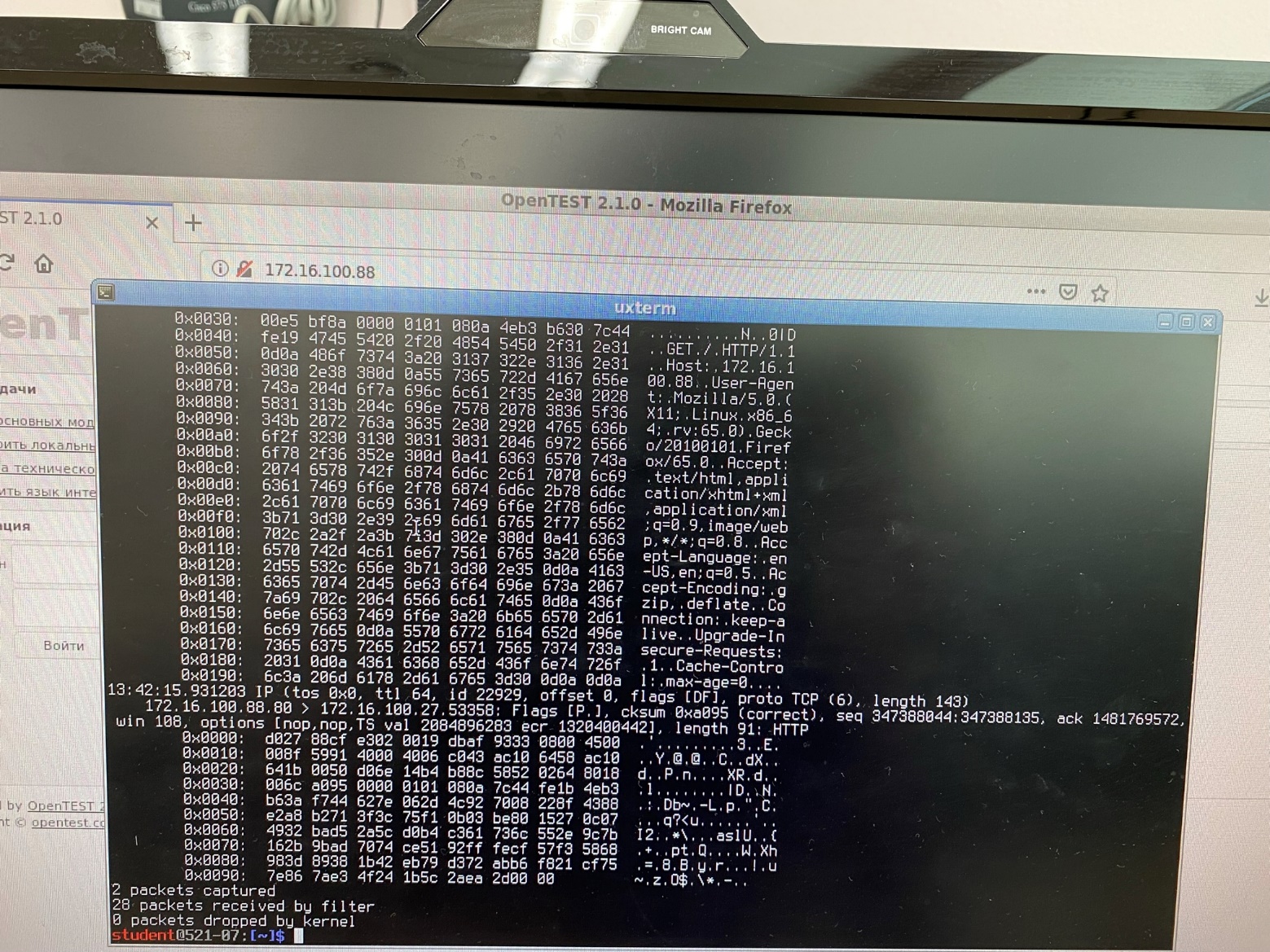

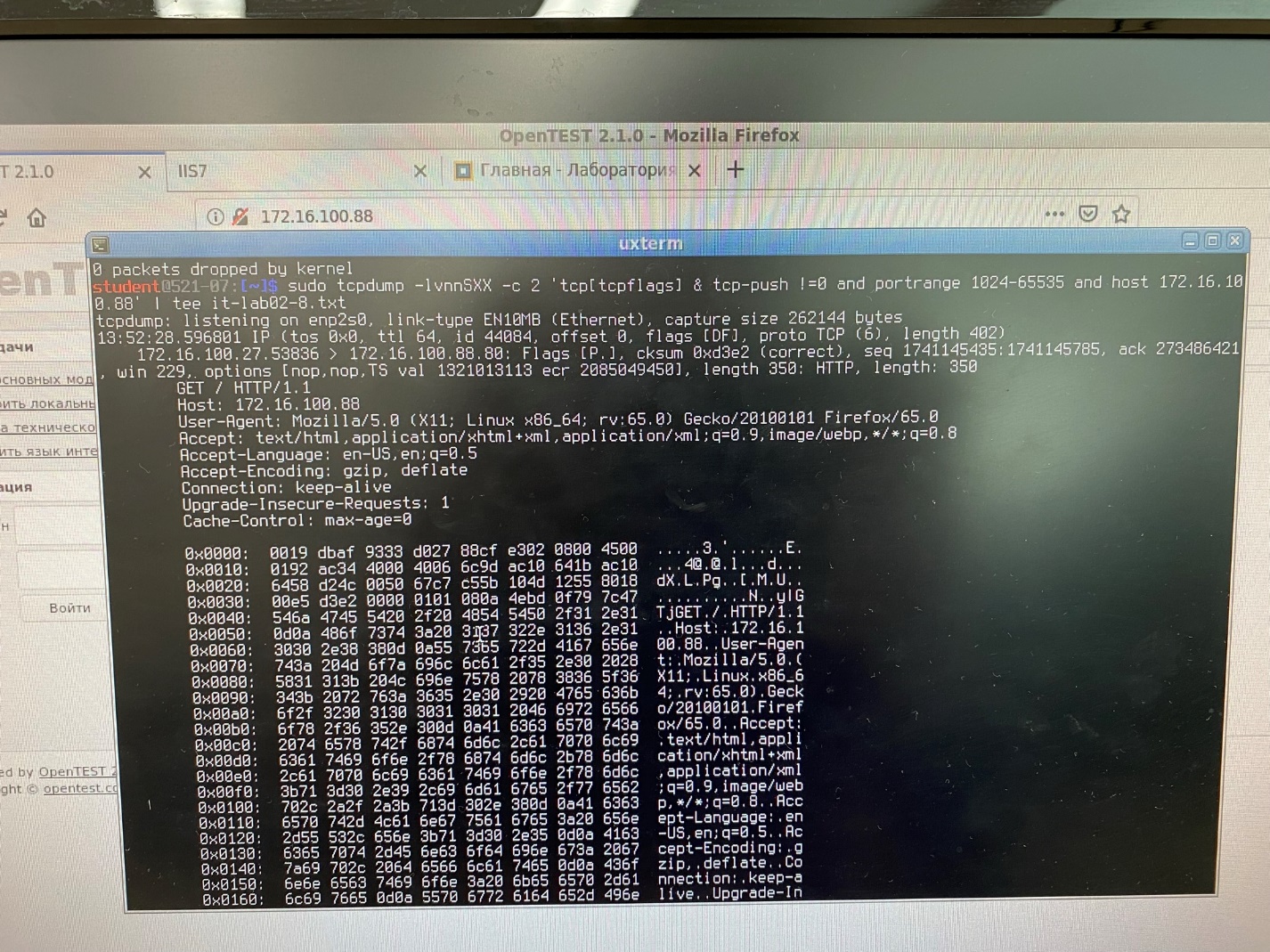

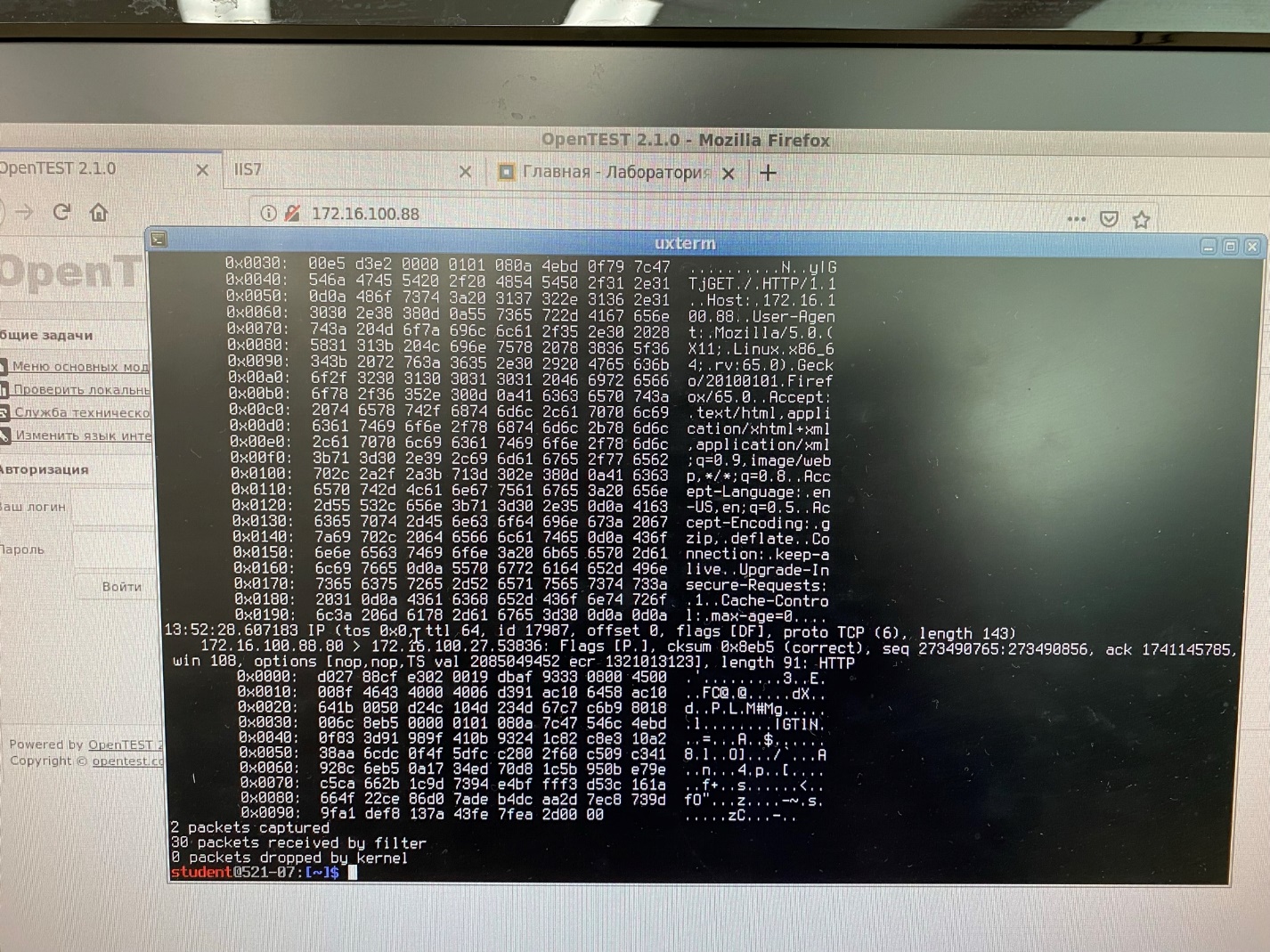

6. Отобрать дейтаграммы, принадлежащие соединениям TCP между локальным лабораторным ПК и сервером 172.16.100.88, и содержащие флаг PSH (tcp-push) в заголовке транспортного уровня. Количество дейтаграмм ограничить тремя.

7. Отобрать дейтаграммы, принадлежащие соединению TCP между локальным лабораторным ПК и сервером 172.16.100.88, и содержащие флаг сброса соединения RST в заголовке транспортного уровня. Количество дейтаграмм ограничить двумя.

Не выполняется по указанию преподавателя.

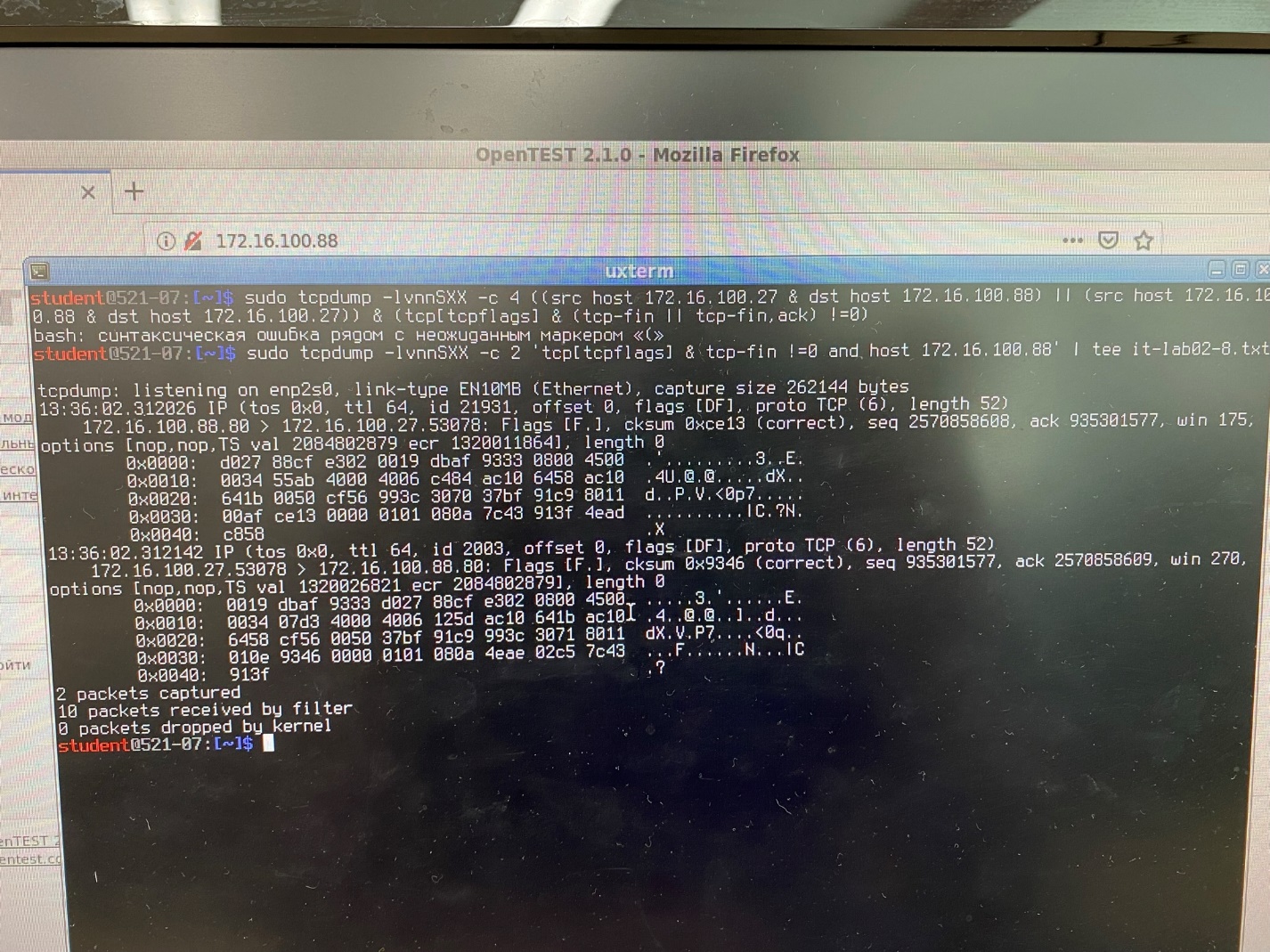

8. Отобрать дейтаграммы, принадлежащие соединению TCP между локальным лабораторным ПК и сервером 172.16.100.88, и содержащие флаги завершения соединения FIN или FIN,ACK в заголовке транспортного уровня. Количество дейтаграмм ограничить четырьмя.

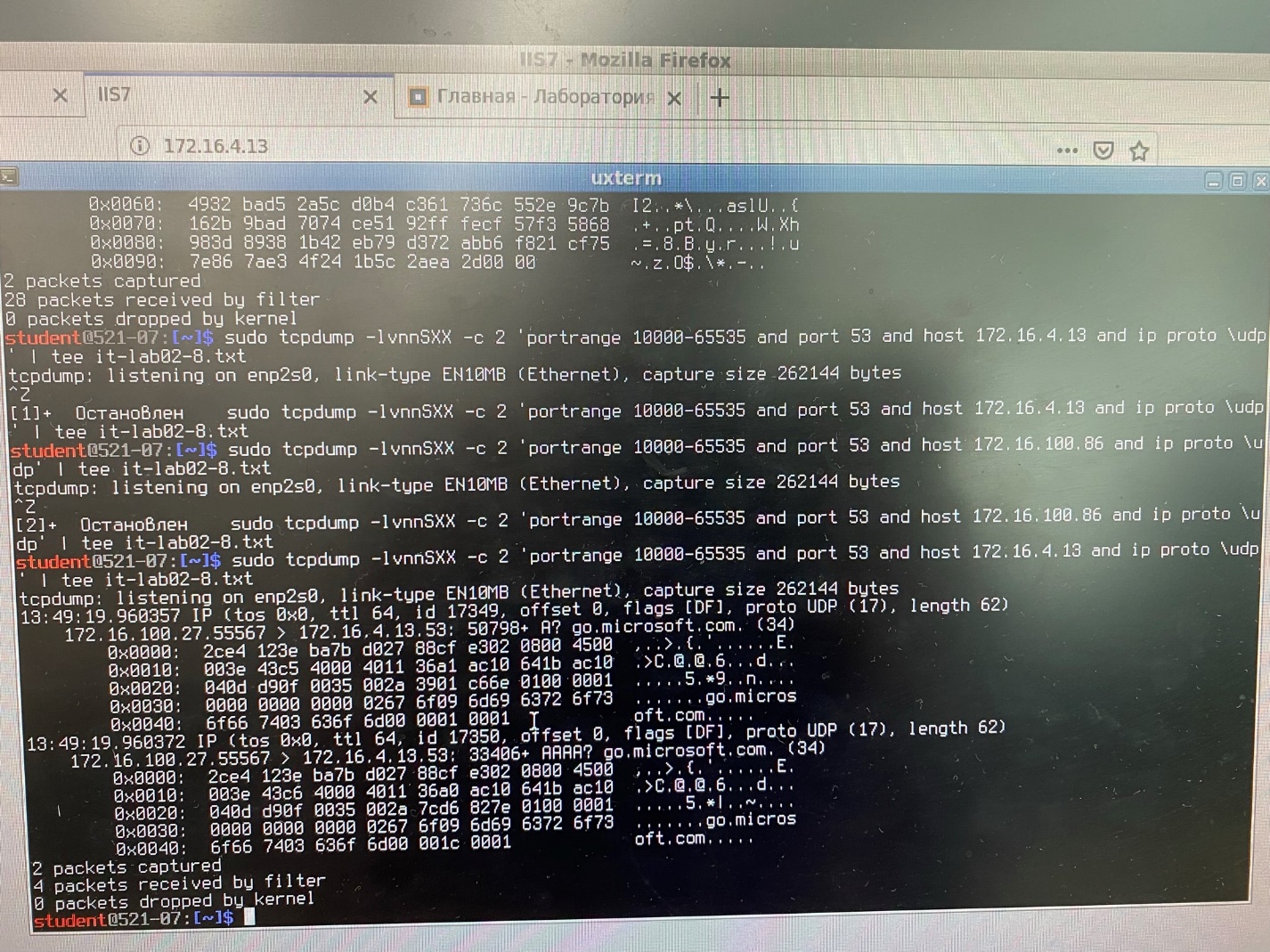

9. Отобрать дейтаграммы, принадлежащие соединениям TCP между локальным лабораторным ПК и сервером 172.16.100.88, и содержащие флаги PSH или PSH,ACK в заголовке транспортного уровня, отправленные с порта TCP службы http на диапазон портов назначения 30000–65000.

10. Отобрать дейтаграммы UDP, пересылаемые между локальным лабораторным ПК и сервером 172.16.100.86, отправленные с номера порта UDP службы DNS (порт 53), на диапазон портов назначения 10000–65535.

11. Отобрать дейтаграммы, принадлежащие соединениям TCP между локальным лабораторным ПК и сервером 172.16.100.88, установленные между номерами исходящих портов TCP со значением меньше 1024. Количество дейтаграмм ограничить двумя.

12. Отобрать дейтаграммы, пересылаемые между локальным лабораторным ПК и сервером 172.16.100.88, и использующие номера портов назначения (UDP или TCP) со значениями большими 1024. Количество дейтаграмм ограничить двумя.

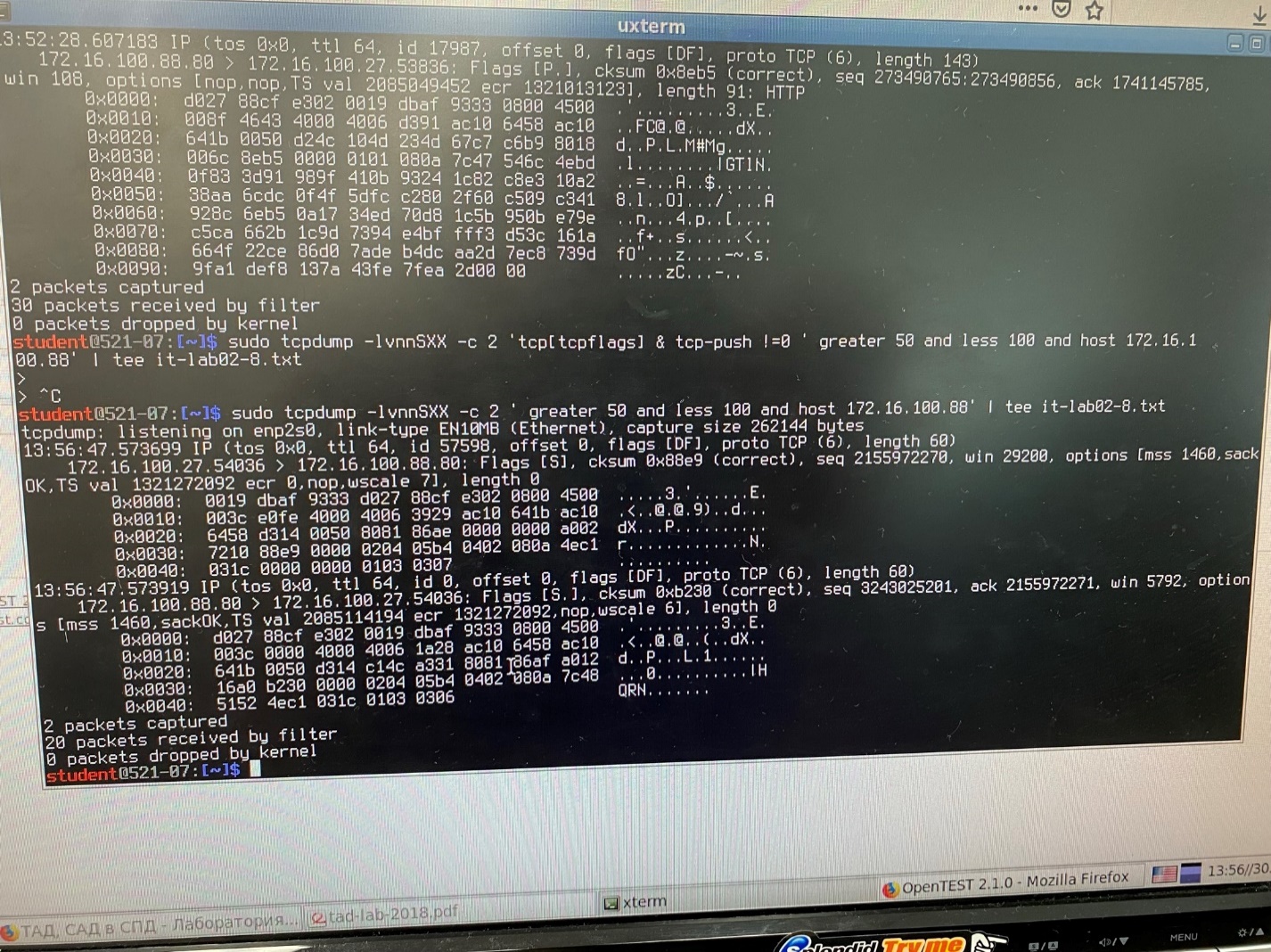

13. Отобрать дейтаграммы, UDP пересылаемые между локальным лабораторным ПК и сервером 172.16.100.88, размер которых больше 50 байт, но не превышает 100 байт.

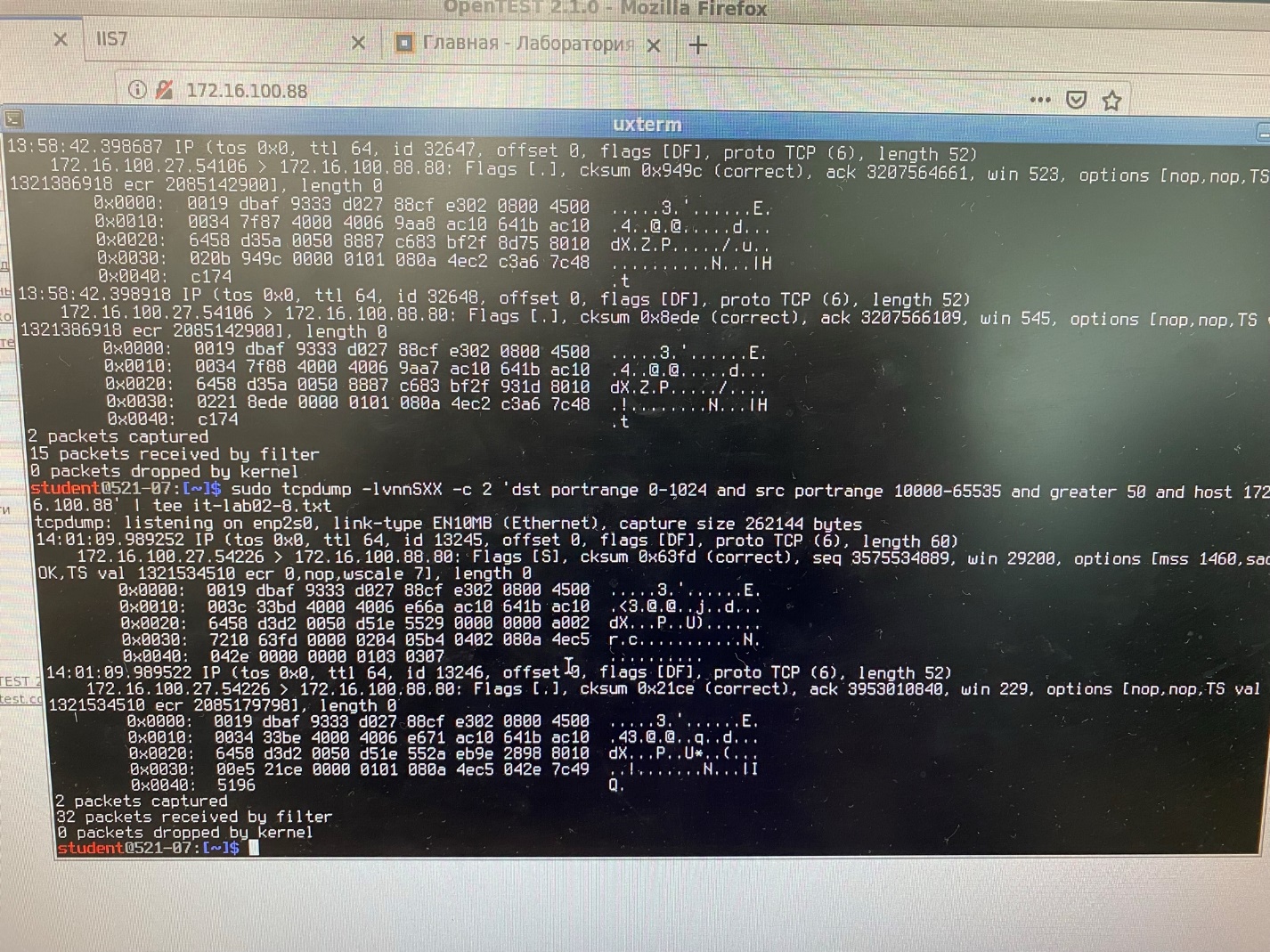

14. Отобрать дейтаграммы IP, пересылаемые между локальным лабораторным ПК и сервером 172.16.100.88, принадлежащие соединению TCP, отправленные с порта источника менее 1024 на порт назначения более 10000, размер которых не превышает 100 байт.

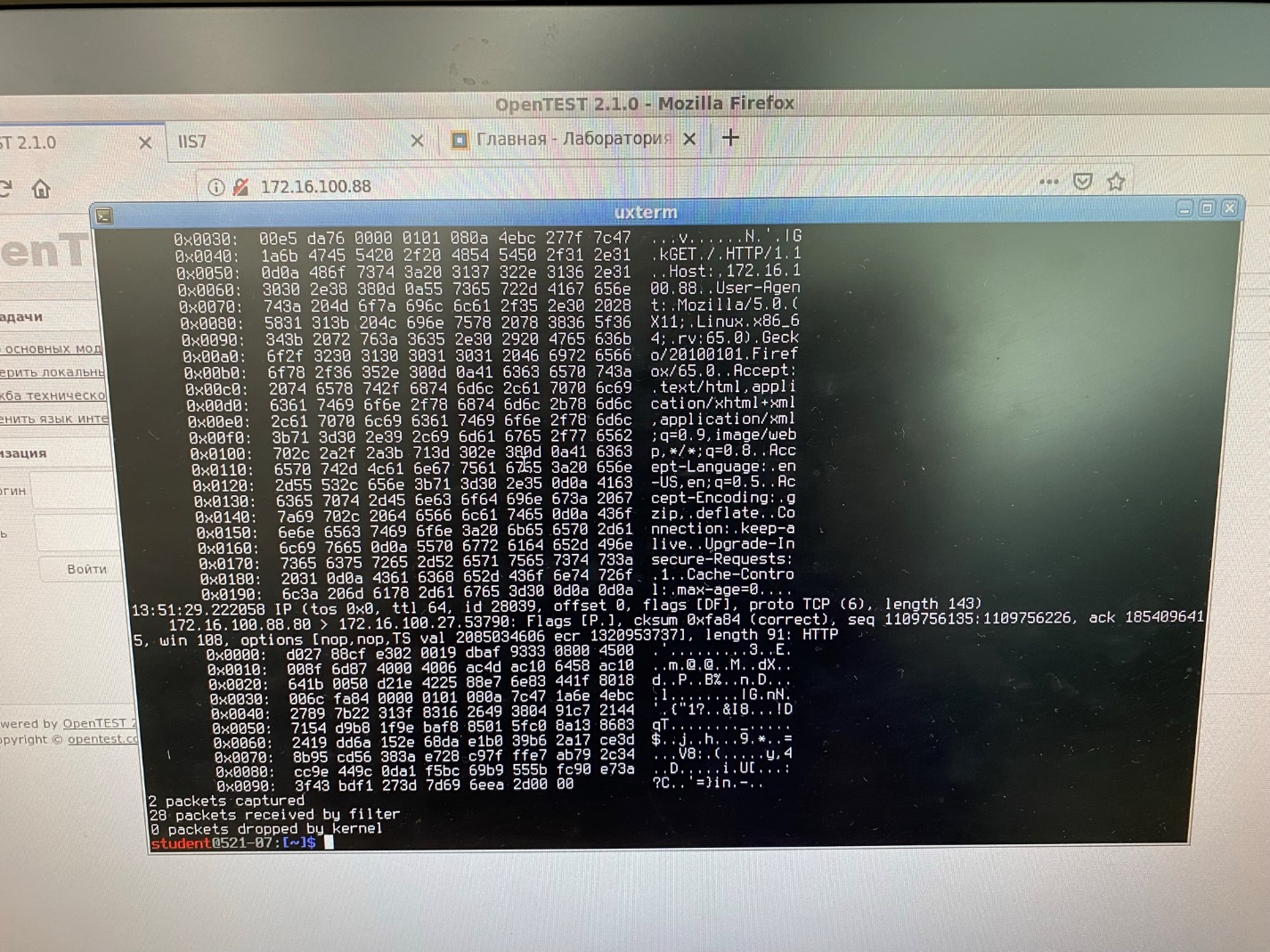

15. Отобрать сегменты TCP, пересылаемые между локальным лабораторным ПК и сервером 172.16.100.88, содержащие в заголовке транспортного уровня флаги PSH или PSH,ACK, отправленные с номера портов TCP ме19 нее 1024, на диапазон портов назначения 49000–65535, размер которых не превышает 200 байт.

14:31:50.563104 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto TCP (6), length 60)

172.16.100.88.http > 521-07.52042: Flags [S.], cksum 0x09e8 (correct), seq 2419945682, ack 4166235498, win 5792, options [mss 1460,sackOK,TS val 1912839941 ecr 1522081961,nop,wscale 6], length 0

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 003c 0000 4000 4006 1a28 ac10 6458 ac10 .<..@.@..(..dX..

0x0020: 641b 0050 cb4a 903d 70d2 f853 b56a a012 d..P.J.=p..S.j..

0x0030: 16a0 09e8 0000 0204 05b4 0402 080a 7203 ..............r.

0x0040: 9f05 5ab9 20a9 0103 0306 ..Z.......

14:31:50.563545 IP (tos 0x0, ttl 64, id 61398, offset 0, flags [DF], proto TCP (6), length 52)

172.16.100.88.http > 521-07.52042: Flags [.], cksum 0x4d57 (correct), ack 401, win 108, options [nop,nop,TS val 1912839941 ecr 1522081961], length 0

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 0034 efd6 4000 4006 2a59 ac10 6458 ac10 .4..@.@.*Y..dX..

0x0020: 641b 0050 cb4a 903d 70d3 f853 b6fa 8010 d..P.J.=p..S....

0x0030: 006c 4d57 0000 0101 080a 7203 9f05 5ab9 .lMW......r...Z.

0x0040: 20a9 ..

14:31:50.573503 IP (tos 0x0, ttl 64, id 61402, offset 0, flags [DF], proto TCP (6), length 143)

172.16.100.88.http > 521-07.52042: Flags [P.], cksum 0x41fe (correct), seq 4345:4436, ack 401, win 108, options [nop,nop,TS val 1912839943 ecr 1522081971], length 91: HTTP

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 008f efda 4000 4006 29fa ac10 6458 ac10 ....@.@.)...dX..

0x0020: 641b 0050 cb4a 903d 81cb f853 b6fa 8018 d..P.J.=...S....

0x0030: 006c 41fe 0000 0101 080a 7203 9f07 5ab9 .lA.......r...Z.

0x0040: 20b3 7b22 313f 8316 2649 3804 91c7 2144 ..{"1?..&I8...!D

0x0050: 7154 d9b8 1f9e baf8 8501 5fc0 8a13 8683 qT........_.....

0x0060: 2419 dd6a 152e 68da e1b0 39b6 2a17 ce3d $..j..h...9.*..=

0x0070: 8b95 cd56 383a e728 c97f ffe7 ab79 2c34 ...V8:.(.....y,4

0x0080: cc9e 449c 0da1 f5bc 69b9 555b fc90 e73a ..D.....i.U[...:

0x0090: 3f43 bdf1 2792 ee49 f9ea 2d00 00 ?C..'..I..-..

14:31:50.596267 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto TCP (6), length 60)

172.16.100.88.http > 521-07.52044: Flags [S.], cksum 0xa843 (correct), seq 3815836655, ack 3624421598, win 5792, options [mss 1460,sackOK,TS val 1912839949 ecr 1522081994,nop,wscale 6], length 0

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 003c 0000 4000 4006 1a28 ac10 6458 ac10 .<..@.@..(..dX..

0x0020: 641b 0050 cb4c e371 0bef d808 48de a012 d..P.L.q....H...

0x0030: 16a0 a843 0000 0204 05b4 0402 080a 7203 ...C..........r.

0x0040: 9f0d 5ab9 20ca 0103 0306 ..Z.......

14:31:50.596294 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto TCP (6), length 60)

172.16.100.88.http > 521-07.52046: Flags [S.], cksum 0x8fca (correct), seq 3258621614, ack 2440967767, win 5792, options [mss 1460,sackOK,TS val 1912839949 ecr 1522081994,nop,wscale 6], length 0

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 003c 0000 4000 4006 1a28 ac10 6458 ac10 .<..@.@..(..dX..

0x0020: 641b 0050 cb4e c23a 9eae 917e 3657 a012 d..P.N.:...~6W..

0x0030: 16a0 8fca 0000 0204 05b4 0402 080a 7203 ..............r.

0x0040: 9f0d 5ab9 20ca 0103 0306 ..Z.......

14:31:50.596302 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto TCP (6), length 60)

172.16.100.88.http > 521-07.52048: Flags [S.], cksum 0x0f1a (correct), seq 3628118908, ack 3089786245, win 5792, options [mss 1460,sackOK,TS val 1912839949 ecr 1522081994,nop,wscale 6], length 0

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 003c 0000 4000 4006 1a28 ac10 6458 ac10 .<..@.@..(..dX..

0x0020: 641b 0050 cb50 d840 b37c b82a 6585 a012 d..P.P.@.|.*e...

0x0030: 16a0 0f1a 0000 0204 05b4 0402 080a 7203 ..............r.

0x0040: 9f0d 5ab9 20ca 0103 0306 ..Z.......

14:31:50.596652 IP (tos 0x0, ttl 64, id 38141, offset 0, flags [DF], proto TCP (6), length 52)

172.16.100.88.http > 521-07.52044: Flags [.], cksum 0xeb87 (correct), ack 444, win 108, options [nop,nop,TS val 1912839949 ecr 1522081994], length 0

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 0034 94fd 4000 4006 8532 ac10 6458 ac10 .4..@.@..2..dX..

0x0020: 641b 0050 cb4c e371 0bf0 d808 4a99 8010 d..P.L.q....J...

0x0030: 006c eb87 0000 0101 080a 7203 9f0d 5ab9 .l........r...Z.

0x0040: 20ca ..

14:31:50.596665 IP (tos 0x0, ttl 64, id 11376, offset 0, flags [DF], proto TCP (6), length 52)

172.16.100.88.http > 521-07.52048: Flags [.], cksum 0x525e (correct), ack 444, win 108, options [nop,nop,TS val 1912839949 ecr 1522081994], length 0

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 0034 2c70 4000 4006 edbf ac10 6458 ac10 .4,p@.@.....dX..

0x0020: 641b 0050 cb50 d840 b37d b82a 6740 8010 d..P.P.@.}.*g@..

0x0030: 006c 525e 0000 0101 080a 7203 9f0d 5ab9 .lR^......r...Z.

0x0040: 20ca ..

14:31:50.596682 IP (tos 0x0, ttl 64, id 418, offset 0, flags [DF], proto TCP (6), length 52)

172.16.100.88.http > 521-07.52046: Flags [.], cksum 0xd30d (correct), ack 445, win 108, options [nop,nop,TS val 1912839949 ecr 1522081994], length 0

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 0034 01a2 4000 4006 188e ac10 6458 ac10 .4..@.@.....dX..

0x0020: 641b 0050 cb4e c23a 9eaf 917e 3813 8010 d..P.N.:...~8...

0x0030: 006c d30d 0000 0101 080a 7203 9f0d 5ab9 .l........r...Z.

0x0040: 20ca ..

14:31:50.596770 IP (tos 0x0, ttl 64, id 0, offset 0, flags [DF], proto TCP (6), length 60)

172.16.100.88.http > 521-07.52050: Flags [S.], cksum 0xc8dc (correct), seq 1753804212, ack 1342785890, win 5792, options [mss 1460,sackOK,TS val 1912839949 ecr 1522081994,nop,wscale 6], length 0

0x0000: d027 88cf e302 0019 dbaf 9333 0800 4500 .'.........3..E.

0x0010: 003c 0000 4000 4006 1a28 ac10 6458 ac10 .<..@.@..(..dX..

0x0020: 641b 0050 cb52 6888 edb4 5009 4962 a012 d..P.Rh...P.Ib..

0x0030: 16a0 c8dc 0000 0204 05b4 0402 080a 7203 ..............r.

0x0040: 9f0d 5ab9 20ca 0103 0306 ..Z.......