sitk_new

.pdfroot@ub1:/home/user# ping 10.0.0.3

PING 10.0.0.3 (10.0.0.3) 56(84) bytes of data.

--- 10.0.0.3 ping statistics ---

6 packets transmitted, 0 received, 100% packet loss, time 5039ms

Далее по ходу выполнения работы понадобится выполнять команды iptables. Длятого, чтобыпослеперезагрузки/выключениямашиннастройкиiptables не стерлись, следует выполнить следующие действия:

1.Для сохранения правил, настроенных в текущей сессии, выполните ко-

манду:

#iptables-save > /root/firewall.rules

2.Для загрузки их после включения компьютера необходимо добавить следующую строку в файл /etc/network/interfaces:

pre-up iptables-restore < /root/firewall.rules

Это позволит применить правила после перезагрузки/выключения компьютера.

Эти действия помогут воссоздать общую картину взаимодействия узлов

(ub1, ub2) с NAT-маршрутизатором (ub-nat).

Для выполнения лабораторной работы настройте виртуальные машины, какуказанонарис. 3.3. ДляусложнениязадачиможносменитьIP-адресаузлов на любые, подходящие к условию.

Дляудобстваработысвиртуальными машинамирекомендуетсядобавить к каждой машине еще один интерфейс – виртуальный адаптер хоста (Hostonly). При подключении типа «Виртуальный адаптер хоста» гостевые ОС могут взаимодействовать между собой, а также с хостом. Но все это только внутри самой виртуальной машины VirtualBox. В этом режиме адаптер хоста использует свое собственное, специально для этого предназначенное устройство, которое называется vboxnet0. Также VirtualBox создает подсеть и назначает IP-адреса сетевым картам гостевых операционных систем. Гостевые ОС не могут взаимодействовать с устройствами, находящимися во внешней сети, так как они не подключены к ней через физический интерфейс.

Данное подключение позволит поднять ssh-сессию с хостового ПК к каждому из узлов (для Windows можно использовать Putty), тем самым упростив доступ к управлению и настройке виртуальных машин.

3.3. Общая формулировка задач

Сначаланеобходимоизучитьсхемусозданияинфраструктурыдлявыполнения лабораторной работы. На рис. 3.2 отображена общая схема сети, в которой для доступа внутренних машин к сети необходима переадресация. Для настройки инфраструктуры на одном компьютере понадобится выполнить

21

дополнительные действия (рис. 3.3). Они описаны в подразделе «Построение инфраструктуры для выполнения работы».

Необходимо решить следующие задачи:

1.Создатьинастроитьинфраструктурудлявыполнениялабораторной работы. Развернутьтривиртуальныемашины(лаб. работа№1). Настроитьих

всоответствии с подразделом «Построение инфраструктуры для выполнения работы».

2.Настройка доступа с ub1, ub2 в сеть Интернет с использованием

Masquerade. Настройте ub-nat, используя Masqurade, так, чтобы машины ub1 и ub2 имели доступ в сеть Интернет.

3.Настройка доступа с ub1, ub2 в сеть Интернет с использованием sNAT. Настройтеub-nat, используяsNAT, так, чтобы машины ub1 иub2 имели доступ в сеть Интернет.

4.Настройка доступа с ub2 на ub1 с использованием dNAT. Настройте ub-nat, используя dNAT, так, чтобы c машины ub2 можно было получить доступ к ub1, используя IP-адрес из NAT-сети. Проверить успешность настроек можно, выполнив с узла ub2 команду: ssh «SecondaryNatIPaddress».

В результате подключения будет отображено имя виртуальной машины ub1. Пример:

root@ub2:/home/user# ssh user@10.0.2.100 user@10.0.2.100'spassword:

user@ub1:~$

В данном примере вторичный IP-адрес на ub-nat настроен на интерфейсе, подключенном к NAT-сети, – IP-адрес: 10.0.2.100. При правильной настройке ssh доступ к этому IP-адресу будет открывать сессию с ub1.

3.4. Последовательность выполнения работы

Данную работу следует выполнять строго в последовательности, указанной в общей формулировке задач.

Для проверки доступности/недоступности узлов использовать команду ping:

ping 8.8.8.8 # для проверки выхода в сеть Интернет

ping 10.0.1.3 # для проверки доступности узлов, подставляя необходимый IP-адрес

Дляотладкирекомендуетсяиспользоватьутилитуtcpdump. Онавыполняется от имени суперпользователя (sudo su). Данная команда отобразит все пакеты протокола ICMP, проходящие через все сетевые интерфейсы компьютера:

# tcpdump –p icmp –i any

22

Чтобы проверить наличие проходящих пакетов на конкретном интерфейсе, необходимо выполнить команду, например:

# tcpdump –p icmp –i eth0

Перед выполнением работ стоит отметить, что имена сетевых интерфейсов могут отличаться. Проверить это можно с помощью команды ip a

Вот пример результата вызова данной команды: root@ub1:/home/user# ip a

1:lo: <LOOPBACK,UP,LOWER_UP>mtu 65536 qdiscnoqueue state UNKNOWN group default qlen 1

link/loopback 00:00:00:00:00:00brd 00:00:00:00:00:00 inet 127.0.0.1/8 scope host lo

valid_lft forever preferred_lft forever inet6 ::1/128 scope host

valid_lft forever preferred_lft forever

2:enp0s3: <BROADCAST,MULTICAST,UP,LOWER_UP>mtu 1500 qdiscpfifo_fast state UP group default qlen 1000

link/ether 08:00:27:f0:15:29 brdff:ff:ff:ff:ff:ff

inet 192.168.56.103/24 brd 192.168.56.255 scope global enp0s3 valid_lft forever preferred_lft forever

inet6 fe80::a00:27ff:fef0:1529/64 scope link valid_lft forever preferred_lft forever

3:enp0s8: <BROADCAST,MULTICAST,UP,LOWER_UP>mtu 1500 qdiscpfifo_fast state UP group default qlen 1000

link/ether 08:00:27:bb:01:6d brdff:ff:ff:ff:ff:ff inet 10.0.1.2/24 brd 10.0.1.255 scope global enp0s8 valid_lft forever preferred_lft forever

inet6 fe80::a00:27ff:febb:16d/64 scope link valid_lft forever preferred_lft forever

Вданном примере на узле ub1 настроены три интерфейса: lo – интер- фейс-петля; enp0s3 – интерфейс, подключенныйксети«Виртуальныйадаптер хоста»; enp0s8 – интерфейс во внутренней сети Intranet1.

При выполнении первой задачи (создать и настроить инфраструктуру для выполнения лабораторной работы) необходимо отразить в отчете результаты настройки: выполненныекомандынаузлах, недоступностьub2 сub1. Наличие подключения к сети Интернет с виртуальной машины ub-nat и отсутствие – с ub1 и ub2. Также необходимо проверить доступ с ub1 и ub2 к интерфейсу ub-nat, подключенному к NAT-сети.

Врезультате выполнения второй задачи (настройка доступа с ub1, ub2 в сеть Интернет с использованием Masquerade) необходимо продемонстрировать доступ с ub1, ub2 в сеть Интернет. А также, что с ub1 нет доступа к ub2. Также нужно показать результаты выполнения команд для решения задачи.

23

Для того, чтобы сбросить настройки iptables, можно воспользоваться следующими командами:

# iptables -F; iptables -t nat -F; iptables -t mangle –F

Пользоваться этим можно каждый раз, если настройки были выполнены неверно. Привыполнениизадачинастройкидоступасub1, ub2 всетьИнтернет с использованием sNAT результатом является отчет, аналогичный отчету в задаче с настройкой с использованием Masquerade.

В начале работы над задачей настройки доступа с ub2 на ub1 с использованием dNAT необходимо настроить «Secondary Nat IP address» на ub-nat. Примернастройкифайла/etc/network/interfaces указандалее(подменить имя интерфейса и IP-адрес на соответствующие):

iface eth0 inet static address 10.234.23.108 netmask 255.255.255.0

Послередактированияфайланеобходимоперезагрузитьвиртуальнуюмашину. Проверить успешность данной настройки можно таким образом: root@ub2:/home/user# ssh user@10.234.23.108 user@10.234.23.108'spassword:

user@ub-nat:~$

Как видно, подключение по ssh открывает доступ к ub-nat. Об успешном выполнении данной задачи свидетельствует демонстрация ssh-подключения к вторичному IP-адресу, в результате которой будет открываться сессия с ub1: user@10.234.23.108'spassword:

user@ub1:~$

3.5.Контрольные вопросы

1.Для чего используется трансляция сетевых адресов?

2.Чем Masquerade отличается от NAT?

3.Чем sNAT отличается от dNAT?

4.Что необходимо настроить, чтобы устройства из внешней сети имели доступ к узлу внутренней сети?

5.Как может выполняться проверка сетевых настроек в ОС Ubuntu?

6.Какой тип сети в VirtualBox не имеет выхода к внешним сетям?

7.Какой тип сети в VIrtualBox имеет выход только к одному узлу во внешней сети? Какой это узел?

24

4. ЛАБОРАТОРНАЯ РАБОТА № 4. СОЗДАНИЕ ВИРТУАЛЬНЫХ ЛОКАЛЬНЫХ СЕТЕЙ VLAN

4.1. Цель и задачи

Целью работы является изучение процессов создания и настройки виртуальных локальных сетей VLAN. Необходимо решить следующие задачи:

1.Создать три виртуальные машины (лаб. работа № 1).

2.Настроить VLAN между машинами.

3.Организовать две виртуальные сети между тремя машинами.

4.Обеспечить обмен данными между двумя разными виртуальными подсетями.

4.2. Основные теоретические сведения

Логическое разграничение компьютерной сети на виртуальные под-

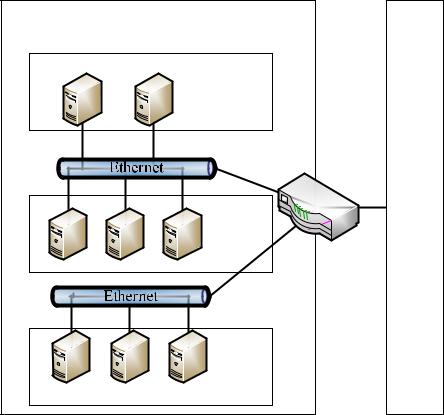

сети. Локальные сети в наше время состоят из большого количества узлов: компьютеров, маршрутизаторов, коммутаторов, оргтехники. Чем больше количество узлов в одной подсети, тем большее количество сетевых процессов в них происходит, например, широковещательных запросов, передачи данных с узла на узел, отправки запросов на узлы-сервисы и т. д. Далее рассмотрен пример локальной сети предприятия (рис. 4.1).

Сеть предприятия является общей для каждого узла сети. Ethernet на рисунке – абстракция коммутаторов и каналов связи между узлами. При данном построении без дополнительных настроек каждый узел виден внутри сети. Руководство, бухгалтерия и остальные (разработчики, сервисы и т. д.) имеют доступдругкдругу. Стехническойточкизрениявсевпорядке, укаждогоесть доступ к сети Интернет и к любым ресурсам компании. Однако с точки зрения организации рабочего процесса данная настройка не очень удачна, например любой узел имеет доступ к ресурсам бухгалтерии, финансовым документам, персональным данным.

Данная проблема может быть решена различными способами. Вот несколько стандартных вариантов решения:

1.Настроить правила доступа к каждому узлу на всех узлах сети.

2.Физически разделить общую сеть на несколько сетей, после чего настроить управляемый доступ с помощью маршрутизатора.

3.Настроить виртуальные сети (VLAN).

25

LAN: 192.168.0.0/24 |

|

|

Руководство |

|

|

|

И |

|

|

н |

|

|

т |

|

Остальные |

е |

|

р |

||

|

||

|

н |

|

|

е |

|

|

т |

|

Бухгалтерия |

|

|

Рис. 4.1. Пример общей локальной сети предприятия |

|

Первый вариант очень трудоемок – на каждом узле необходимо настроить права доступа (ACL – access control list). После первичной настройки обслуживание данной системы также затрудняется изменениями внутри сети: при добавлении нового узла доступ к нему необходимо настроить на каждом элементесети; при изменении политики доступа ккакому-то узлу необходимо перенастроить правила доступа на всех устройствах. Также сильно повышается риск человеческой ошибки при настройке подобного решения, поэтому в больших сетях (уже начиная с 10 компьютеров) он обычно не используется.

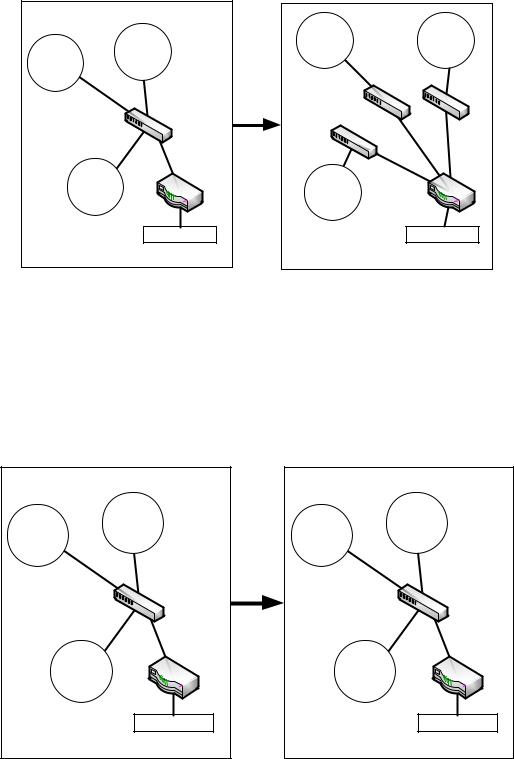

Второй и третий варианты подходят для решения задачи в общем виде, однако имеют свои достоинстваи недостатки. Например, при физическомразделении сети необходимо проложить каналы связи, установить коммутаторы до каждого узла, который будет принадлежать конкретной подсети (рис. 4.2).

В случае с общей сетью все компьютеры подключены к любому коммутатору в любом порядке. Для того чтобы физически разделить логические группы компьютеров (А, Б, В), необходимо добавить в сеть большее количество коммутаторов (их число зависит от расположения конечных узлов каждой изгрупп), обеспечитьфизическоеподключениеотконечногоузлактребуемой подсети. На рисунке представлен простейший пример из трех групп, компьютеры которых находятся недалеко друг от друга. Чем больше компьютеров

26

в сети и чем дальше они находятся друг от друга, тем большее количество сетевых элементов необходимо добавить к сети: установить коммутаторы и проложить новые линии связи и т. д. Подобное решение обычно используют, когда компания не слишком крупная либо необходимо обеспечить реальное физическое разделение между узлами разных групп.

|

|

Б |

А |

Б |

А |

|

|

|

|

|

|

|

|

|

|

В |

|

В |

|

|

|

|

|

|

|

|

|

Интернет |

Интернет |

|

|

|

Общая сеть |

Физическое разделение |

Рис. 4.2. Схема перехода от общей сети к физическому разделению на три подсети

Для снижения издержек можно использовать третий вариант – настроить виртуальные подсети в общей сети, что позволит логически разделить подсети. Если нет необходимости физического разделения подсетей, данный вариант позволит сэкономить на покупке нового оборудования и прокладки

линий связи между узлами (рис. 4.3). |

|

А |

Б |

|

|

|

В |

|

Интернет |

Общая сеть: 192.168.0.0/24 |

|

|

192.168.1.0/24 |

А |

Б |

|

|

192.168.0.0/24 |

|

В |

|

192.168.2.0/24 |

Интернет |

|

|

Логическое разделение |

|

Рис. 4.3. Схема перехода от общей сети к виртуальным подсетям

27

Данный вариант включает только логическую настройку узлов. Таким образом можно обособить между собой подсети А, Б, В (руководство, бухгалтерия, остальные) без дополнительных финансовых затрат на закупку оборудования.

Виртуальной локальной сетью VLAN называется логическая группа узлов сети, трафик которой, в том числе и широковещательный, полностью изолирован от других узлов сети на канальном уровне. Это означает, что передача кадров между разными виртуальными сетями на основании МАСадреса невозможна независимо от типа адреса – индивидуального, группового или широковещательного. В то же время внутри виртуальной сети кадры передаются по технологии коммутации, т. е. только на тот порт, который связан с МАС-адресом назначения кадра.

VLAN обладают следующими преимуществами:

1.Гибкостьвнедрения– VLAN являютсяэффективнымспособомгруппировки сетевых пользователей в виртуальные рабочие группы независимо от их физического размещения в сети.

2.Ограничивают распространение широковещательного трафика, что увеличивает полосу пропускания, доступную для пользователя.

3.Позволяют повысить безопасность сети, определив с помощью фильтров, настроенных на коммутатореили маршрутизаторе, политику взаимодействия пользователей из разных виртуальных сетей.

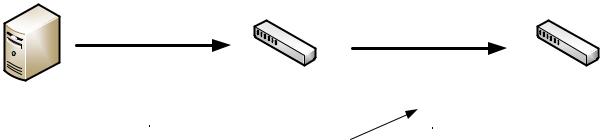

Далее рассмотрена реализация данного решения. Она может происходить на уровне сетевых узлов (коммутаторов, маршрутизаторов) или на уровне каждого ПК. В обоих вариантах происходит следующее: пакеты дополнительно маркируются информацией о VLAN. Эта информация называется тегомисостоитизидентификаторапротоколатега, приоритета, идентификатора канонического формата и самого идентификатора VLAN. Каждой такой виртуальной подсети выделяется номер, чтобы сетевой узел мог обеспечить обмен данными между узлами одного VLAN и не перенаправлял данные на узлы с другими номерами. Для новой подсети можно выбрать любое значение между 1 и 4094. VLAN ID 0 применяется в общей сети, которая не использует VLAN, однако в условиях стандартов, использующих VLAN (например, IEEE 802.1q, IEEE 802.1p), данным, исходящим из общей сети, назначается тег по умолчанию.

VLAN на основе сетевых узлов. При настройке VLAN на основе коммутаторови маршрутизаторовничегоненастраиваетсянакомпьютерах идругих

28

узлах, не отвечающих за сетевое окружение (оргтехника и т. д.). На коммутаторах создаются настройки для групп портов. Им назначаются различные VLAN ID в зависимости от того, компьютер какой логической сети к ним подключается. При проходе данных от компьютера к коммутатору пакеты тегируются (рис. 4.4).

Заголовок |

Данные |

Заголовок |

Данные |

|||||

|

|

|

|

|

|

|

|

|

Пакет |

|

|

Тег VLAN |

Пакет |

|

|||

Рис. 4.4. Тегирование пакетов

Получая в результате пакет с тегом, следующие узлы разбирают его, анализируют и, если он соответствует настройкам на порте (VLAN ID), отбрасывают его либо отправляют нужному узлу далее. Благодаря этим настройкам работает логическое разграничение сети.

VLAN наосновесетевыхкартузлов(ПК, оргтехникаидр.). Настройку виртуальной подсети можно выполнить и на узлах компьютеров на сетевых картах. В этом случае на узле добавляется дополнительный виртуальный интерфейс, который подключается к физической сети через существующий сетевой интерфейс. Далее приведен пример настройки ОС Ubuntu.

Необходимо установить утилиту vlan: sudo apt-get install vlan

В случае, когда физический сетевой интерфейс имеет имя eth0, в файле /etc/network/interfaces необходимо добавить следующие строки:

auto eth0.1001

iface eth0.1001 inet static address 1.0.0.1

netmask 255.255.255.0 vlan_raw_device eth0

Для применения настроек необходимо перезагрузить ПК. Эти действия создадут виртуальный сетевой интерфейс с VLAN ID 1001 с IP-адресом 1.0.0.1, подключенный к сетевому интерфейсу eth0. После настройки данный ПКсможетобщатьсясдругимикомпьютерами, укоторыхнастроенытакойже VLAN ID и IP-адрес из такой же подсети.

29

Данный вариант создания виртуальных подсетей является более сложным, так как необходимо выполнять настройки VLAN на каждом узле. Если коммутаторы не поддерживают стандарты, использующие VLAN, тогда настройку VLAN можно выполнить только за счет изменения конфигураций всех компьютеров сети.

4.3. Общая формулировка задач

Требуется создать три виртуальные машины Ub1, UbR, Ub3. Необходимо решить следующие задачи:

1.Настроить VLAN между Ub1 и Ub3. VLAN ID, IP-адреса и маски подсети использовать согласно указанным ниже вариантам. Проверить выполнение ping между ПК, объяснить результат.

2.На машинах Ub1 и Ub3 запустить скрипты task2-v*.sh (предоставляет преподаватель), исправить ошибку в настройке сетевых адаптеров, после чего продемонстрировать успешный эхо-запрос от одного ПК к другому и обратно.

3.На трех ПК (Ub1, Ub3, UbR) запустить скрипт task3-v*.sh (предоставляет преподаватель), организовать подключение Ub1 к Ub3 и обратно через UbR, настроить UbR таким образом, чтобы эхо-запрос успешно проходил

сUb1 на Ub3.

4.На трех ПК запустить скрипт task4-v*.sh (предоставляет преподаватель). В данной задаче сеть настроена с ошибками. Необходимо исправить ошибку и показать выполнение эхо-запроса от Ub1 до Ub3.

4.4. Последовательность выполнения работы

Данную работу следует выполнять строго в последовательности, указанной в общей формулировке задач. Скрипты для задач необходимо получить у преподавателя в соответствии с вариантами. Варианты для первой задачи:

Вариант 1. Ub1: vlan id: 100, ip 10.0.0.1, netmask 255.255.255.0; Ub3: vlan id: 100, ip 10.0.0.2, netmask 255.255.255.0.

Вариант 2. Ub1: vlan id: 101, ip 10.168.16.1, netmask 255.255.240.0; Ub3: vlan id: 101, ip 10.168.30.220, netmask 255.255.240.0.

Вариант 3. Ub1: vlan id: 102, ip 1.7.0.2, netmask 255.192.0.0; Ub3: vlan id: 102, ip 1.60.60.60, netmask 255.192.0.0.

Вариант 4. Ub1: vlan id: 103, ip 220.23.12.7, netmask 255.255.248.0; Ub3: vlan id: 103, ip 220.23.8.34, netmask 255.255.248.0.

30