lab7 / 0303_Болкунов_ВО_ЛР7

.doc

МИНОБРНАУКИ РОССИИ

Санкт-Петербургский государственный

электротехнический университет

«ЛЭТИ» им. В.И. Ульянова (Ленина)

Кафедра математического обеспечения и применения ЭВМ

отчет

По лабораторной работе № 7

по дисциплине «Сети и телекоммуникации»

Тема: СЕТЕВЫЕ ЭКРАНЫ. IPTABLES

Студент гр. 0303 |

|

Болкунов В.О. |

Преподаватель |

|

Борисенко К. А. |

Санкт-Петербург

2022

Цель работы.

Целью работы является изучение принципов работы с сетевыми экранами. Необходимо решить следующие задачи:

1. Создать три виртуальные машины (лаб. работа № 1).

2. Научиться блокировать и разрешать прием и отправку пакетов с помощью iptables, настраивать логирование событий

Порядок выполнения работы.

1. Заблокировать доступ по IP-адресу Ub1 к Ub3.

2. Заблокировать доступ по порту X на Ub1.

3. Заблокировать доступ к порту X на Ub3 от UbR. Проверить возможность доступа с Ub1.

4. Полностью запретить доступ к Ub3. Разрешить доступ к порту X.

5. С помощью правила по умолчанию обеспечить блокировку всех входящих и исходящих пакетов узла Ub3, исключая пакеты управления сетью (протокол ICMP). Убедиться, что Ub3 принимает и отвечает на запросы команды ping, но не отвечает на запросы протокола TCP.

6. Запретить подключение к Ub1 по порту X. Настроить логгирование попыток подключения по порту X.

7. Заблокировать доступ по порту X к Ub3 с Ub1 по его MAC-адресу.

8. Полностью закрыть доступ к Ub1. Разрешить доступ для Ub3 к Ub1, используя диапазон портов X.

9. Разрешить только одно ssh подключение к UbR. Значение X своё для каждого задания в каждом варианте. Каждое задание в отчете оформить отдельным подразделом, указав выполненные команды (их вывод, если есть), представить результаты проверки успешности выполнения задач. После выполнения каждого задания очищать таблицы iptables.

Выполнение работы.

Порты/диапазоны в задания для выполняемого варианта (5)

Таблица 1: значения портов

Задание |

2 |

3 |

4 |

6 |

7 |

8 |

Значение |

25 |

75 |

25 |

75 |

15 |

15-75 |

В соответствии с заданием, были развёрнуты три виртуальные машины U1, U2 и U3 со следующими сетевыми конфигурациями:

Таблица 2: конфигурация узлов сети

Устройство |

U1 |

U2 |

U3 |

IP-адрес |

10.0.2.10 |

10.0.2.20 |

10.0.2.30 |

Маска подсети |

255.255.255.0 |

||

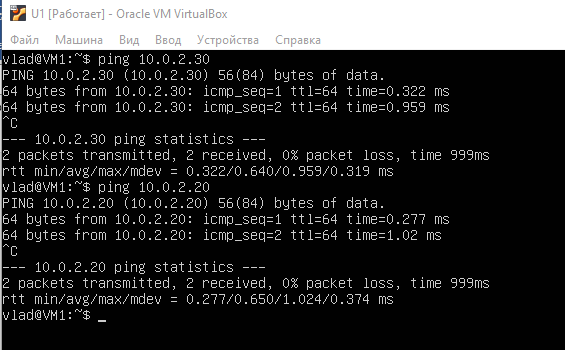

По умолчанию устройства имеют свободный доступ друг к другу (рис .1)

Рисунок 1: конфигурации по-умолчанию

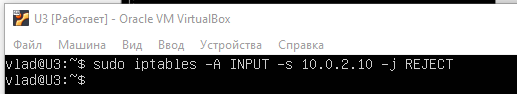

Заблокировать доступ по IP-адресу U1 к U3.

Ограничение доступа к U3 можно произвести следующим образом:

Рисунок 2: ограничение доступа U1 к U3

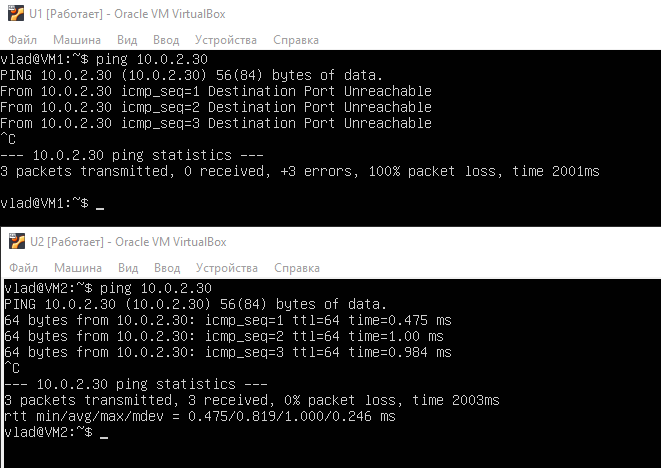

После этого с устройства U1 не получится отправлять что-либо

устройству U3. При этом для U2 такая возможность всё ещё остаётся.

Рисунок 3: после ограничения доступа к U3

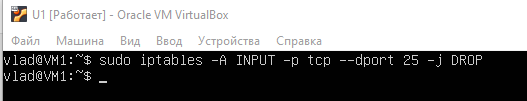

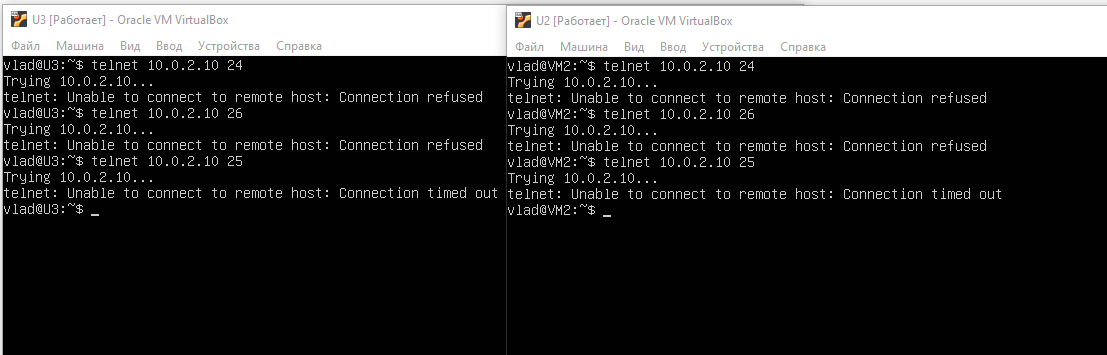

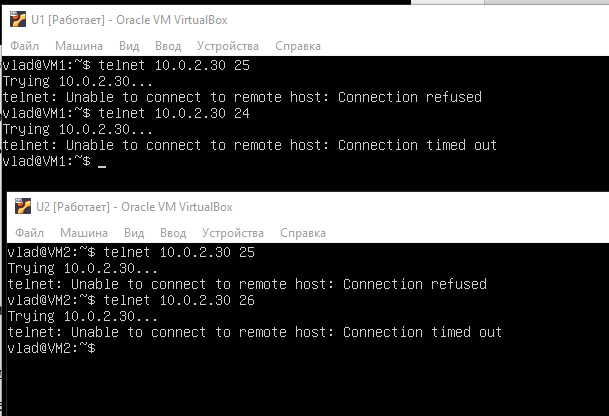

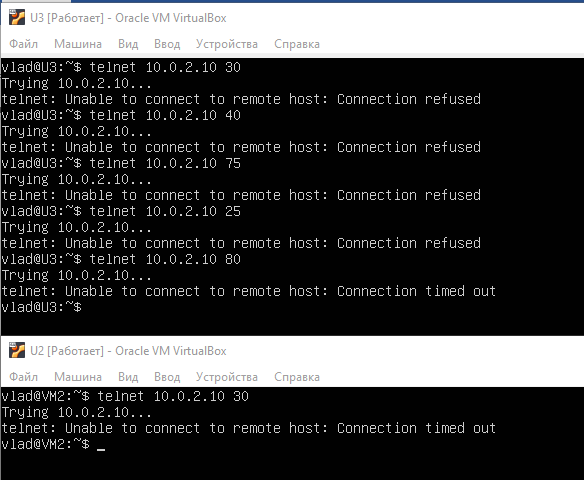

Заблокировать доступ по порту 25 на U1.

Блокировка доступа к порту была осуществлена следующей командой:

Рисунок 4: блокировка порта 25

В результате, пакеты пришедшие на порт 25 отбрасываются и ответ не приходит. От других же портов приходит ответ с отказом (вероятно они заняты).

Рисунок 5: блокировка порта 25. Результат

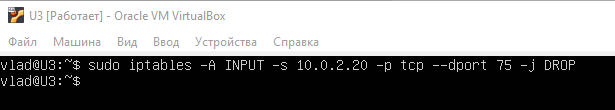

Заблокировать доступ к порту 75 на U3 от U2. Проверить

возможность доступа с U1.

Блокировка осуществлена с помощью следующей команды:

Рисунок 6: блокировка U2 на порт 75

В результате порт 75 у U3 недоступен с U2, но доступен для U1.

Рисунок 7: порт 75 заблокирован для U2

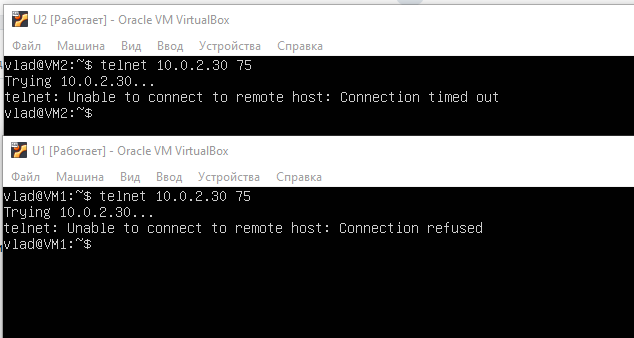

Полностью запретить доступ к U3. Разрешить доступ к порту 25.

Разрешить доступ только к одному порту можно следующим образом:

сначала добавить в таблицу правило, которое принимает пакет на указанный порт, а потом добавить правило отклоняющее весь входящий трафик.

Рисунок 8: оставлен доступ только к одному порту

В результате применённых настроек, порт 25 оказывается

единственным доступным, с остальных портов просто не приходит никакого ответа.

Рисунок 9: доступ только на порт 25

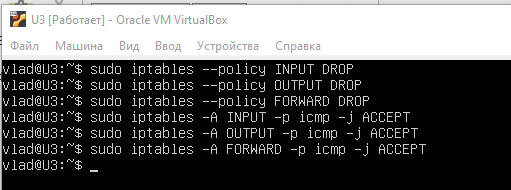

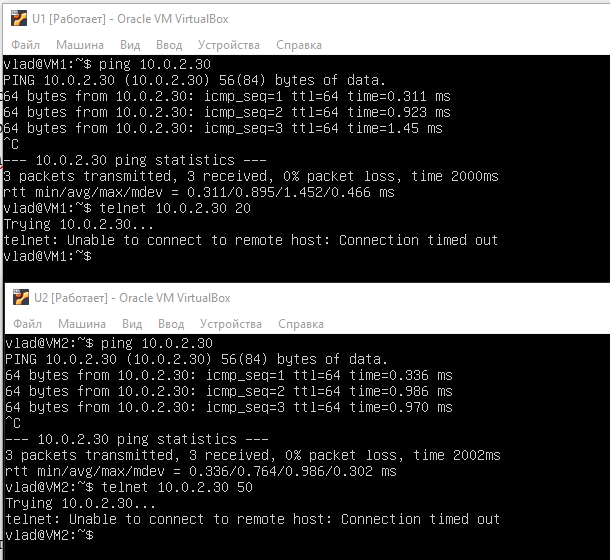

С помощью правила по умолчанию обеспечить блокировку всех

входящих и исходящих пакетов узла U3, исключая пакеты управления сетью (протокол ICMP). Убедиться, что U3 принимает и отвечает на запросы команды ping, но не отвечает на запросы протокола TCP.

Были применены следующие настройки:

Рисунок 10: доступ только по icmp протоколу

В результате U3 принимает пакеты только ICMP протокола.

Рисунок 11: доступ только по icmp

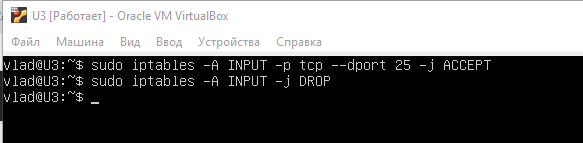

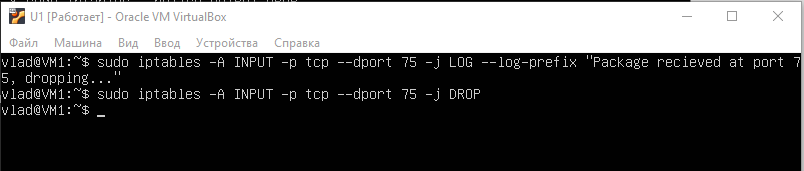

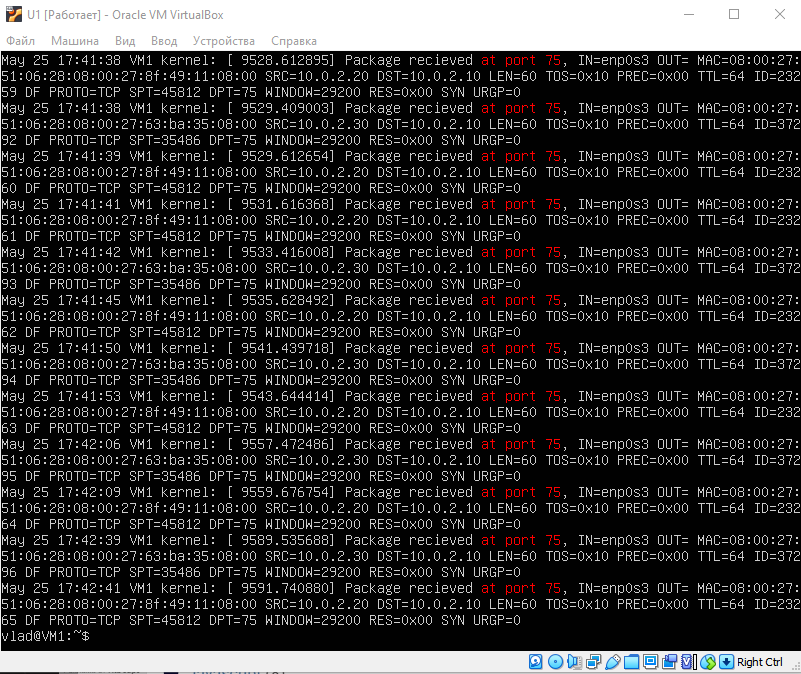

Запретить подключение к U1 по порту 75. Настроить логгирование

попыток подключения по порту 75.

Логгирование и запрет доступа к 75 порту осуществлено следующим

образом:

Рисунок 12: логгирование и запрет подключения к порту

С помощью утилиты grep можно убедиться, что логи были записаны.

Рисунок 13: логгирование

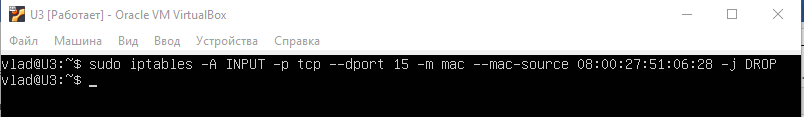

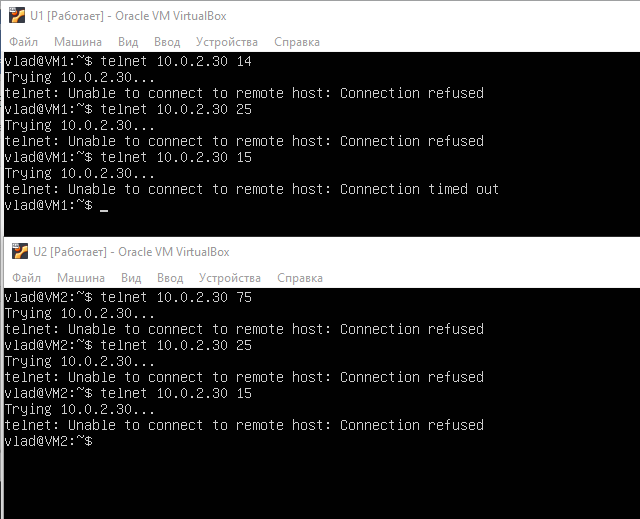

Заблокировать доступ по порту 15 к U3 с U1 по его MAC-адресу.

Произведена блокировка по MAC-адресу:

Рисунок 14: блокировка по MAC-адресу

В результате только устройство U1 не имеет доступ только к 15 порту.

Рисунок 15: U1 доступ только к 15 порту

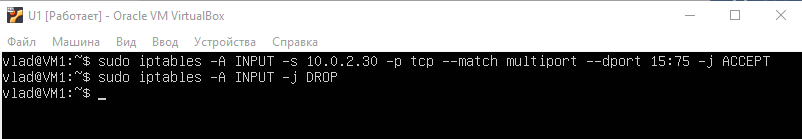

Полностью закрыть доступ к U1. Разрешить доступ для U3 к U1,

используя диапазон портов 15-75.

Доступ к U1 был ограничен таким образом, что только U3 имеет

доступ к портам 15-75.

Рисунок 16: доступ к диапазону портов

В результате только устройство U3 может подключатся к диапазону портов 15-75.

Рисунок 17: доступ к диапазону портов

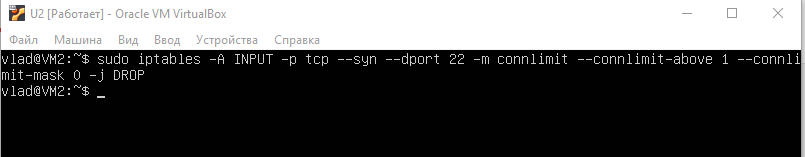

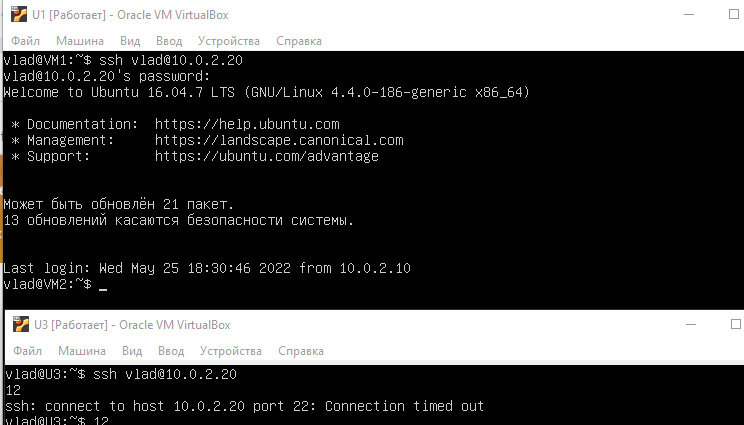

Разрешить только одно ssh подключение к U2.

Было ограничено количество подключений по ssh:

Рисунок 18: ограничение количества подключений к порту

В результате к U2 по ssh смог удачно подключится только U1.

Рисунок 19: ограничений количества подключений ssh

Выводы.

В ходе работы были изучены принципы работы с сетевыми экранами. Были развёрнуты три виртуальные машины, и с помощью утилиты iptables был выполнен ряд задач по фильтрации сетевого трафика.