Лабораторные и практики / 05_ЛР / 5_ЛР

.pdf

МИНИСТЕРСТВО ЦИФРОВОГО РАЗВИТИЯ

ФЕДЕРАЛЬНОЕ ГОСУДАРСТВЕННОЕ БЮДЖЕТНОЕ ОБРАЗОВАТЕЛЬНОЕ УЧРЕЖДЕНИЕ ВЫСШЕГО ОБРАЗОВАНИЯ

«САНКТ-ПЕТЕРБУРГСКИЙ ГОСУДАРСТВЕННЫЙ УНИВЕРСИТЕТ ТЕЛЕКОММУНИКАЦИЙ ИМ. ПРОФ. М.А. БОНЧ-БРУЕВИЧА» (СПбГУТ)

_____________________________________________________________________________

Кафедра информационной безопасности телекоммуникационных систем Дисциплина «Основы криптографии с открытыми ключами»

Лабораторная работа 5

«Исследование побочных атак на криптосистему РША»

Выполнила: |

студ. гр. |

|

. |

.

Проверил: |

проф. Яковлев В.А.. |

Санкт-Петербург

2021

Цель работы

Изучить влияние параметров и способов проектирования криптосистемы РША на возможность ее криптоанализа, используя побочные атак, а также закрепить знания, полученные на лекциях курса «Основы криптографии с открытым ключом», «Криптографические протоколы».

Задание

1.Для выполнения каждой из атак сгенерировать набор ключей РША (или несколько наборов).

2.Выполнить необходимые для осуществления криптоанализа шаги.

3.Проанализировать результаты выполнения атак.

Ход работы

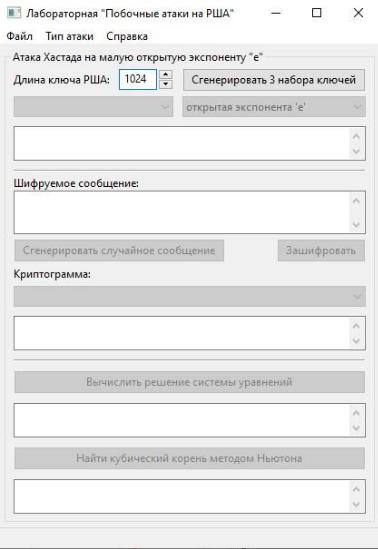

1.Запустим программу «RSA attacks lab.exe». После запуска сразу откроется окно для демонстрации атаки на малую шифрующую экспоненту.

Рис. 1. Программа «RSA attacks lab.exe».

Рис. 2. Тип атаки «Малая шифрующая экспонента.

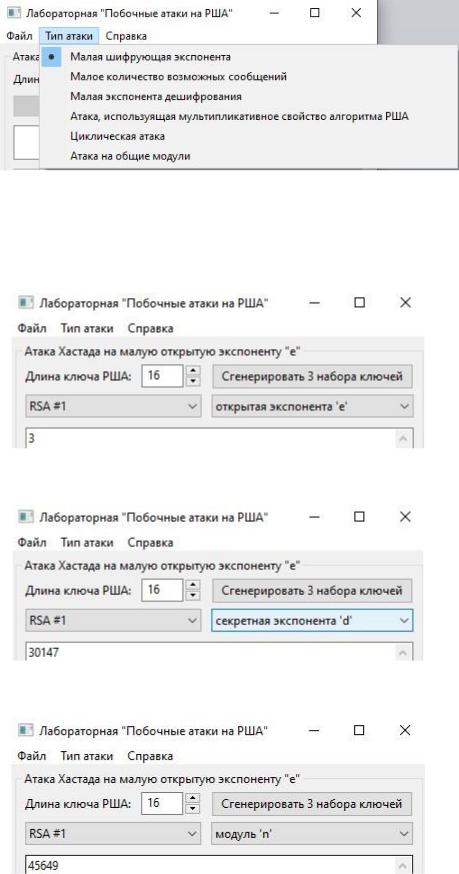

2.Сгенерируем 3 набора ключей РША с одинаковой малой открытой экспонентой e=3.

Рис. 3. Генерация набора ключей. Открытая экспонента e.

Рис. 4. Генерация набора ключей. Секретная экспонента d.

Рис. 5. Генерация набора ключей. Модуль n.

Рис. 6. Генерация набора ключей. Простое число p.

Рис. 7. Генерация набора ключей. Простое число q.

Набор ключей |

Модуль n |

Экспонента e |

Экспонента d |

Простое p |

Простое q |

1 |

45649 |

3 |

30147 |

191 |

239 |

2 |

8083 |

3 |

5259 |

137 |

59 |

3 |

16351 |

3 |

10715 |

83 |

197 |

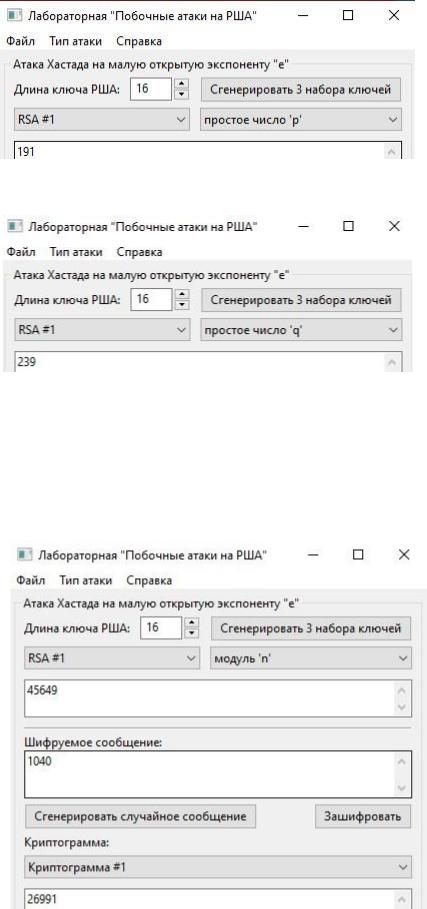

3.Сгенерируем случайное сообщение и зашифруем его.

Рис. 8. Случайное сообщение и зашифрованное сообщение ключом 1.

Шифруемое сообщение: 1040 Криптограмма 1: 26991 Криптограмма 2: 1388 Криптограмма 3: 13306

4.Вычислим решение системы сравнений, используя китайскую теорему об остатках.

Рис. 9. Вычисление решения системы уравнений.

Общее решение системы сравнений: 1124864000

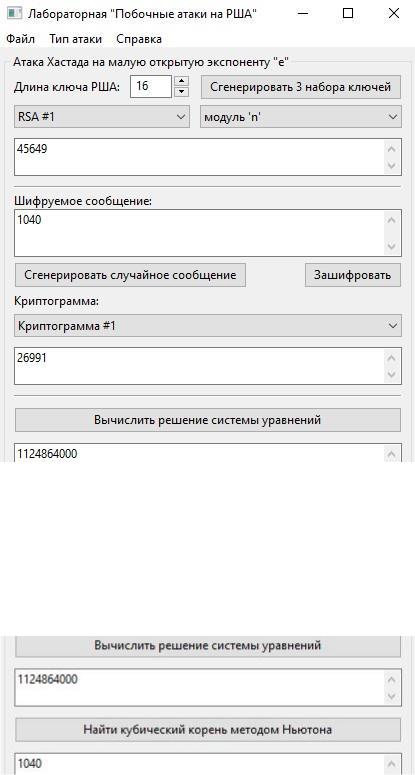

5.Найдем кубический корень методом Ньютона из решения системы, полученного на предыдущем шаге. Убедимся в том, что это и есть исходное сообщение, сгенерированное в п.3.

Рис. 10. Вычисление кубического корня методом Ньютона.

Кубический корень: 1040 Сообщение: 1040

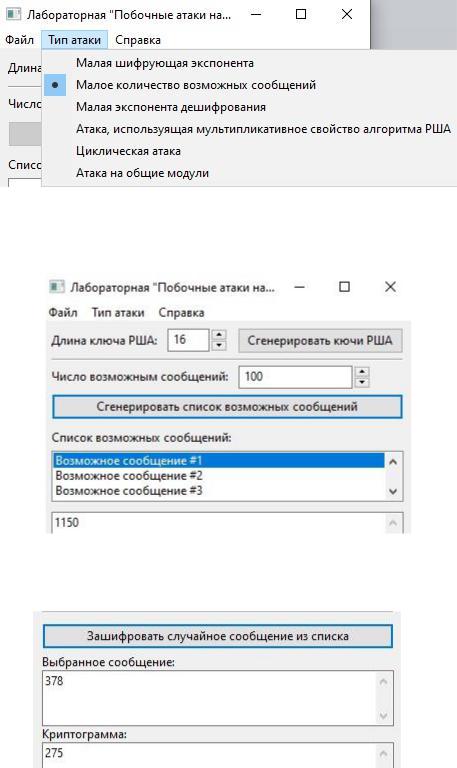

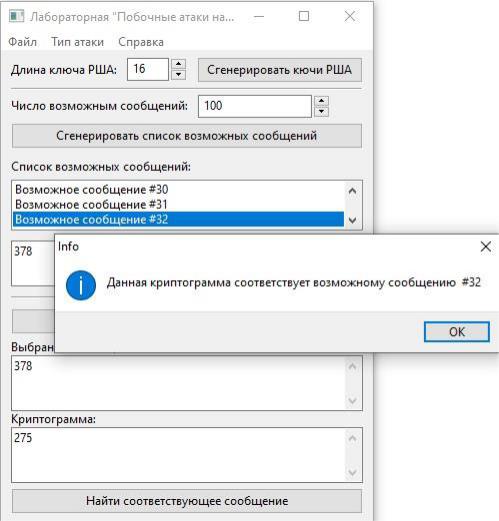

6.Переключимся на окно демонстрации атаки при малом количестве возможных сообщений.

Рис. 11. Тип атаки «Малое количество возможных сообщений».

7.Сгенерируем ключи криптосистемы и список возможных сообщений заданной длины.

Рис. 12. Генерирование ключей РША и список возможных сообщений.

8.Зашифруем случайным образом одно из возможных сообщений.

Рис. 13. Шифрование случайного сообщения.

9.Путем последовательного шифрования возможных сообщений по списку и сравнения с криптограммой из п.8 найдем исходное сообщение.

Рис. 14. Поиск сообщения, соответствующего данной криптограмме.

Скорость выполнения зависит от количества сообщений. Программа проверила 32 сообщения из 100, прежде чем криптограммы совпали. Если бы было зашифровано последнее сообщение из списка, то программа перебрала бы все сообщения, прежде чем найти нужное.

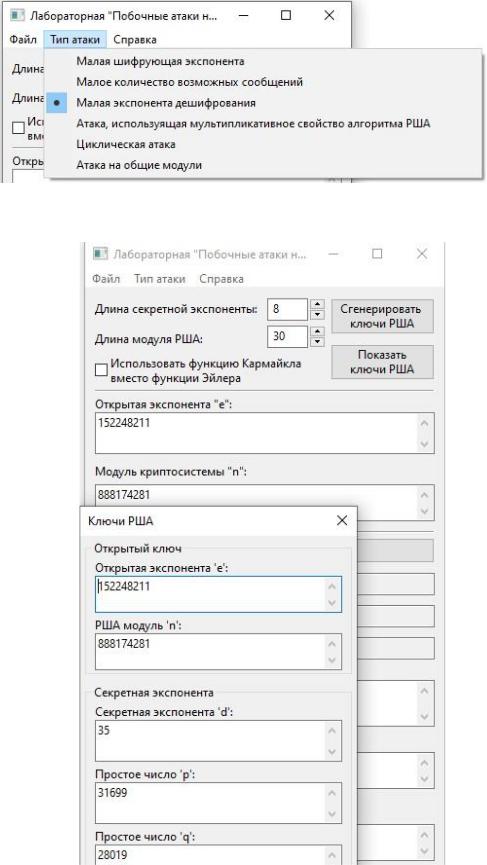

10.Переключимся на окно демонстрации атаки Винера (атака на малую секретную экспоненту).

Рис. 15. Тип атаки «Малая экспонента дешифрования». Атака Винера.

11.Сгенерируем ключи криптосистемы.

Рис. 16. Генерирование ключей РША.

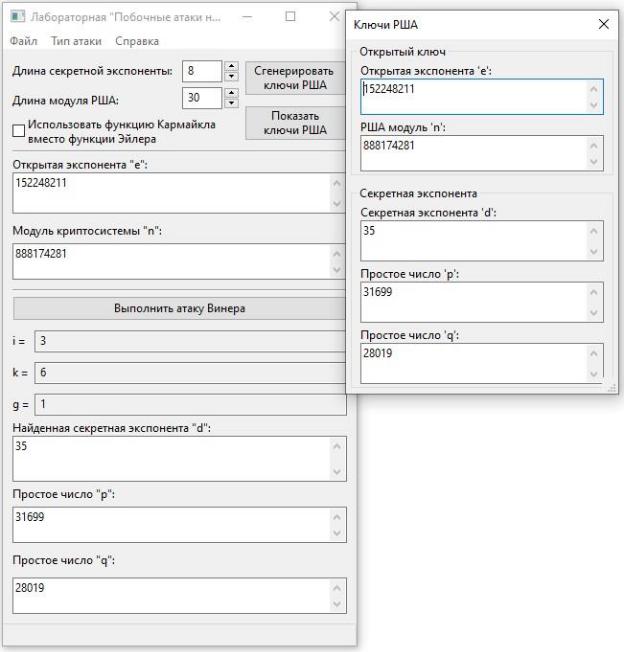

12.Выполним атаку Винера. Убедимся в том, что найденные в результате выполнения атаки секретная экспонента и делители модуля криптосистемы действительно соответствуют параметрам заданной криптосистемы.

Рис. 17. Выполнение атаки Винера.

Шифрующая экспонента e: 152248211 Модуль криптосистемы n: 888174281 Найденная секретная экспонента: 35 Найденные делители модуля: 31699 и 28019 i = 3, k=6, g=1

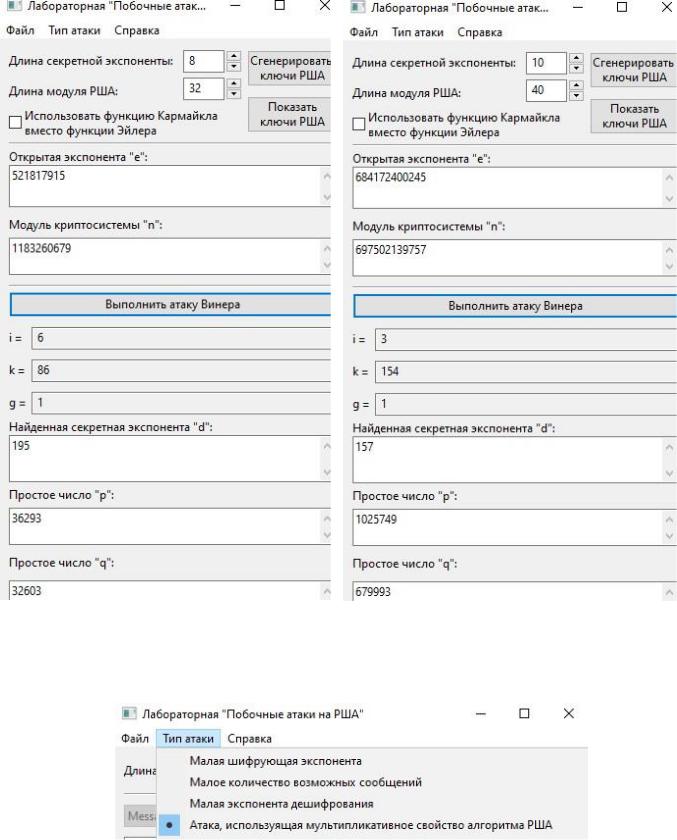

13.Задавая различные длины модуля и секретной экспоненты, убедимся в том, что атака Винера дает результат при битовой длине секретной экспоненты приблизительноменьше четверти битовый длины модуля криптосистемы.

Рис. 18. Выполнение атаки Винера, при заданных длинах секретной экспоненты и модуля криптосистемы.

14.Переключимся на окно демонстрации атаки, связанной с мультипликативным свойством шифра РША.

Рис. 19. Тип атаки, использующей мультипликативные свойства шифра РША