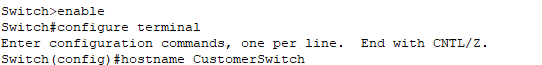

- •Подключение коммутатора Шаг 1. Подключение коммутатора к локальной сети.

- •Шаг 2. Проверка настройки коммутатора.

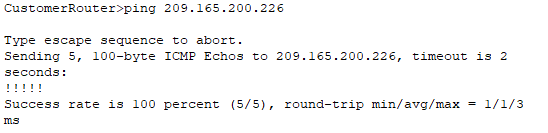

- •Настройка статических маршрутов и маршрутов по умолчанию Шаг 1. Проверка подключения между пк и шлюзом по умолчанию.

- •Шаг 2. Выполните эхо-запрос, проверив связь между маршрутизаторами.

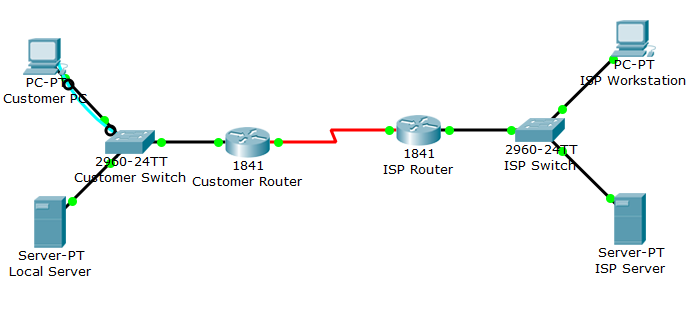

Настройка начальной конфигурации коммутатора

Шаг 1. Настройка имени узла коммутатора.

Подключили коммутатор к ПК с помощью консольного кабеля. И задали в терминале имя узла.

Шаг 2. Настройка пароля и секретного пароля привилегированного режима.

Задали пароль cisco секретный пароль cisco123.

![]()

Шаг 3. Настройка пароля консоли.

Задали ввод пароля при каждом входе в систему.

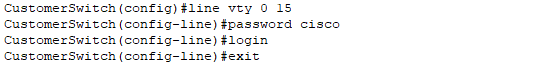

Шаг 4. Настройка пароля канала vty.

Задали ввод пароля при каждом входе в систему для vty.

Шаг 5. Настройка IP-адреса интерфейса VLAN1.

Настроили IP-адрес для интерфейса VLAN1.

Шаг 6. Настройка шлюза по умолчанию.

Назначили адрес шлюза.

![]()

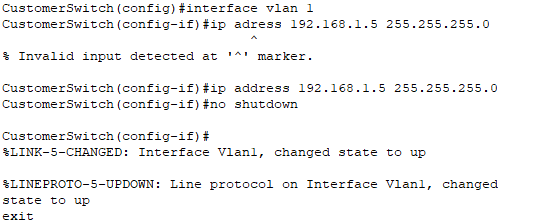

Шаг 7. Проверка настройки.

Проверили успешность эхо-запроса.

a.Почему нужно назначить IP-адрес именно интерфейсу VLAN1, а не просто любому интерфейсу FastEthernet?

Обеспечивает локальность передачи данных. Настройка IP-адреса (и маски) на одном интерфейсе VLAN позволяет коммутатору обмениваться пакетами с другими узлами в подсети, принадлежащей этой VLAN. Однако коммутатор не может взаимодействовать за пределами локальной подсети без шлюза по умолчанию.

б.Какая команда требуется для активизации идентификации с помощью пароля на консоли и в линиях VTY?

CustomerSwitch(config)#line vty 0 15

в.Сколько гигабитных портов доступно на коммутаторе Cisco Catalyst 2960, который использовался в данном упражнении?

24 порта

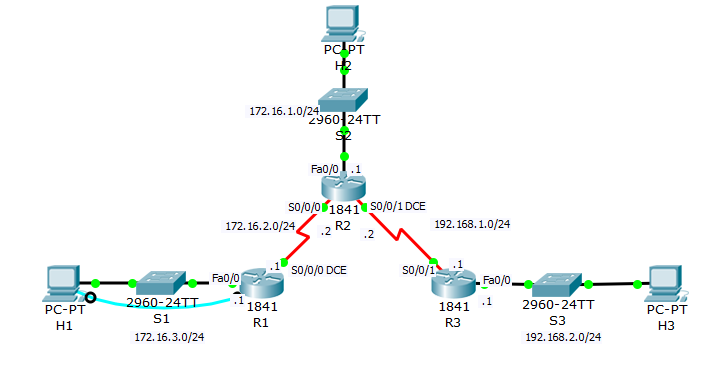

Использование CDP в качестве инструмента обнаружения сети

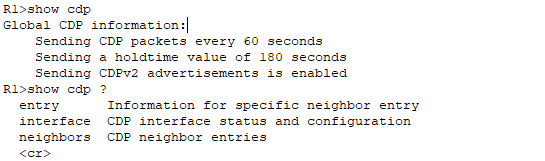

Шаг 1. Просмотр параметров настройки протокола CDP.

Подключили коммутатор к ПК для ввода команды, содержащую информацию о синхронизации и версии.

![]()

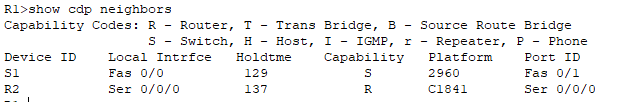

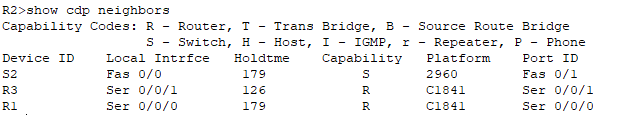

Шаг 2. Просмотр информации CDP о соседнем устройстве.

Заметили, что данные получены лишь для коммутатора S1 и маршрутизатора R2, но не для R3.

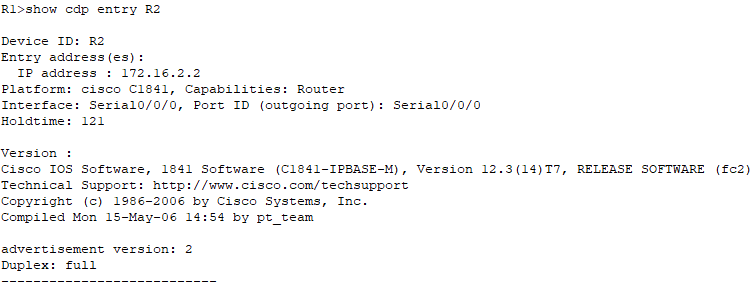

Вывели подробную информацию о маршрутизаторе R2.

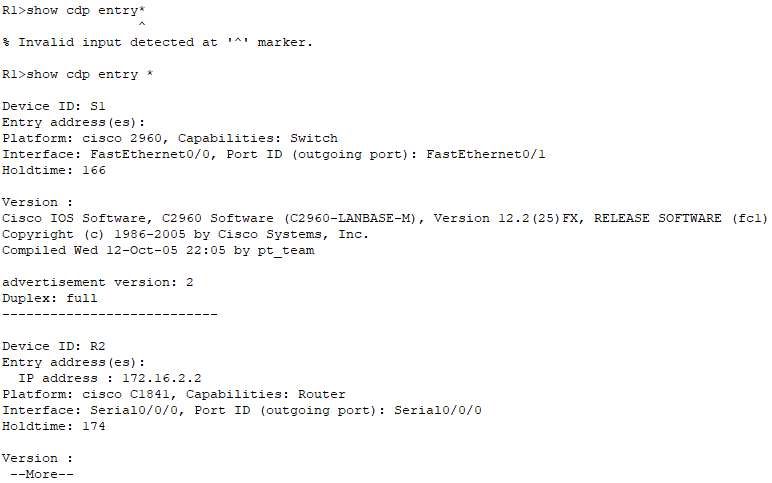

Вывели подробную информацию о всех подключенных напрямую устройствах.

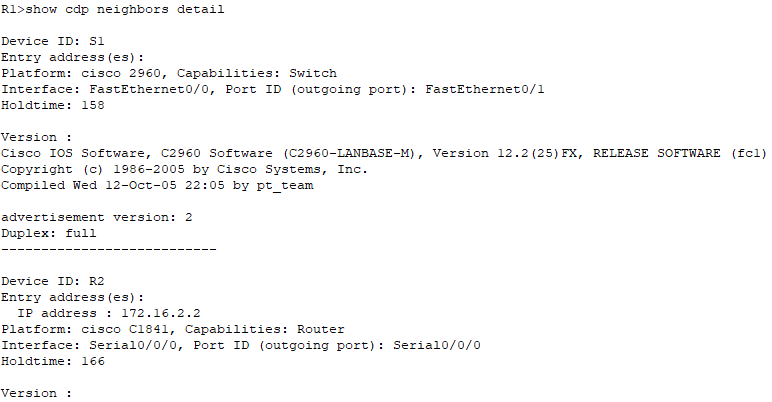

Выполним схожую команду и получим те же данные.

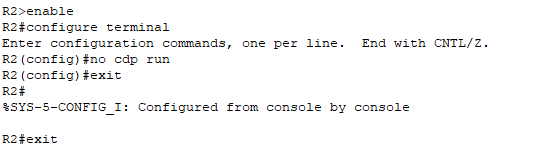

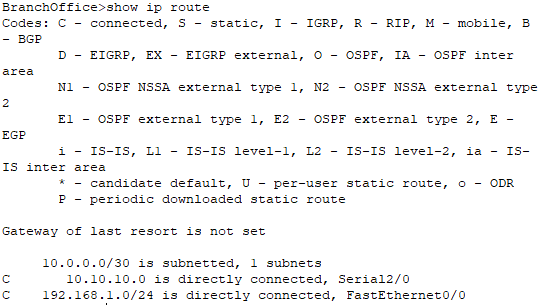

Шаг 3. Глобальное отключение и включение протокола CDP для маршрутизатора.

Подключим консоль к коммутатору R2 и получим информацию о трех напрямую подключённых устройствах.

Войдем в режим глобальной настройки и отключим протокол CDP.

Повторим команду. CDP отключен.

![]()

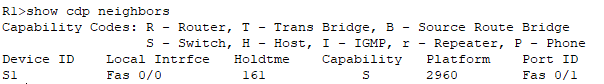

Снова запросим данные о соседях с маршрутизатора R1. О R2 нет никаких данных, т.к. CDP отключен.

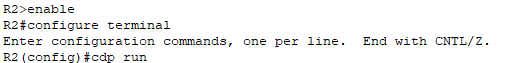

Войдем в терминал и снова включим CDP для маршрутизатора R2.

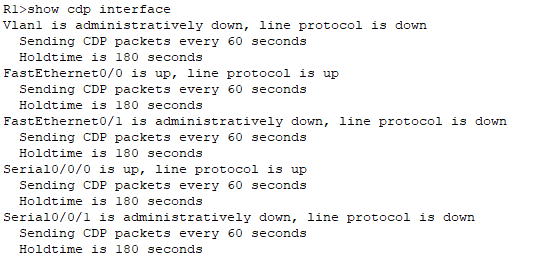

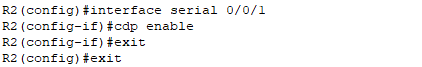

Шаг 4. Отключение и включение протокола CDP для интерфейса.

Отключим CDP интерфейса Serial 0/0/1.

![]()

Выйдем из режима глобальной настройки и снова запросим информацию о соседях.

![]()

|

а. |

Как можно использовать протокол CDP для устранения проблем с сетевым подключением? Чтобы устранить проблему, необходимо собрать всю информацию о подключенном устройстве. Это возможно с помощью протокола CDP. Сообщения CDP содержат информацию об устройстве: его идентификационный номер, платформу, подключенные интерфейсы, версию программного обеспечения Cisco IOS и адрес третьего уровня. |

|

б. |

Какова вероятность того, что на маршрутизаторе шлюза у поставщика услуг Интернета настроен протокол CDP? Поскольку протокол CDP является протоколом второго уровня, обмениваться информацией могут только непосредственно подключенные устройства. ПУИ – один из ключевых подключений.

|

|

|

|

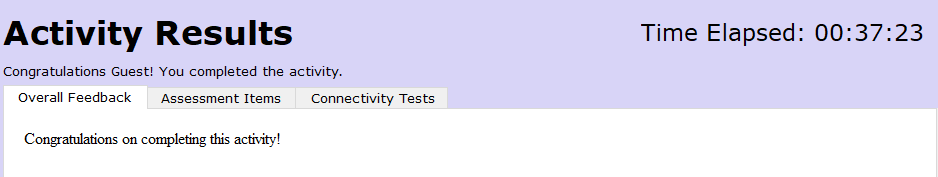

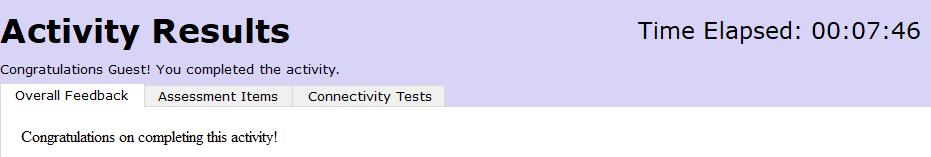

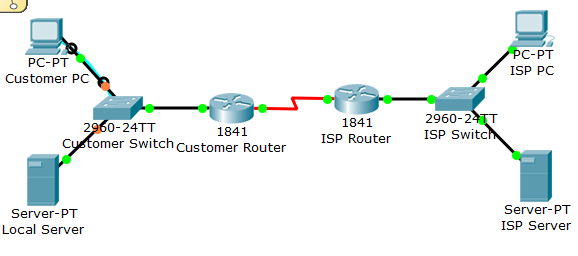

Подключение коммутатора Шаг 1. Подключение коммутатора к локальной сети.

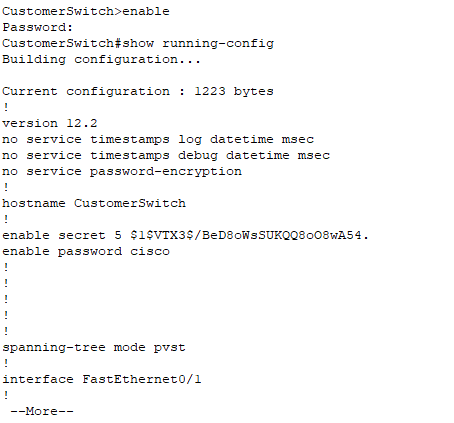

Подключим все узлы при помощи кабеля Copper Straight-Through по интерфейсу FastEthernet.

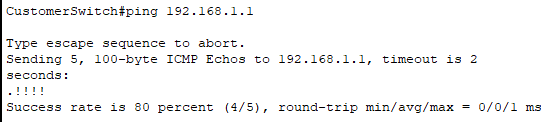

Шаг 2. Проверка настройки коммутатора.

Зайдем в привилегированный режим коммутатора. И проверим его настройки.

Отправим эхо-запрос для проверки соединения коммутатора и маршрутизатора.

Успешно.

|

a. |

В чем отличие команды enable secret от команды enable password?

Разница между ними заключается в том, что enable secret сохраняет пароль в зашифрованном виде и его нельзя восстановить глядя на файл конфигурации. Если же применять enable password, то пароль храниться в конфиге в открытом виде. |

|

б. |

Если необходимо снять требование ввода пароля для доступа к консоли, какие команды нужно выполнить при начале работы в привилегированном режиме EXEC?

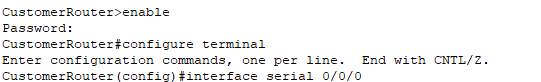

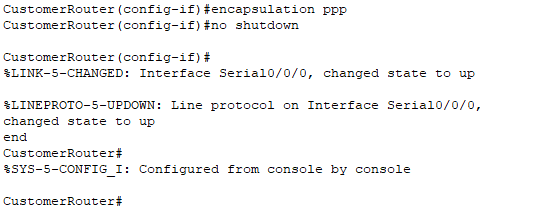

router(config)#no enable secret Настройка соединения PPP между клиентом и поставщиком услуг Интернета Шаг 1. Настройка PPP в качестве типа инкапсуляции на последовательном интерфейсе. Зададим IP-адрес последовательного интерфейса.

Зададим инкапсуляцию ppp и активизируем последовательный интерфейс

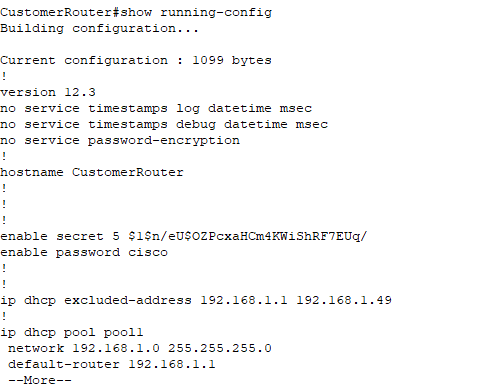

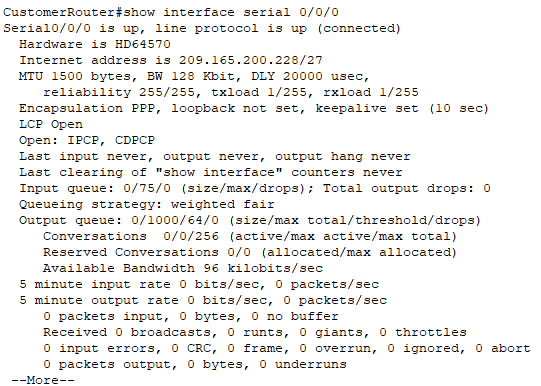

Шаг 2. Проверка настройки PPP. Убедимся в правильности IP-адреса инкапсуляции.

Отправим эхо-запрос на маршрутизатор ISP.

|

В чем преимущество инкапсуляции PPP перед инкапсуляцией по умолчанию HDLC?

Между HDLC и PPP протокол PPP работает лучше, чем HDLC, поскольку нет необходимости использовать устройства Cisco на обоих концах, что означает их совместимость. PPP также поддерживает несколько протоколов и поддерживает аутентификацию.

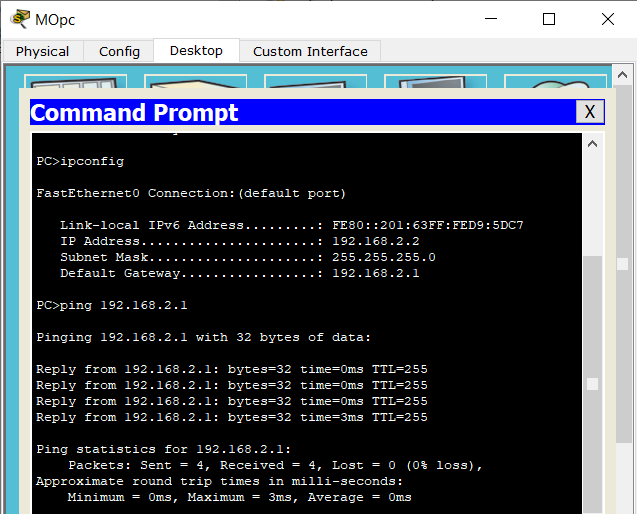

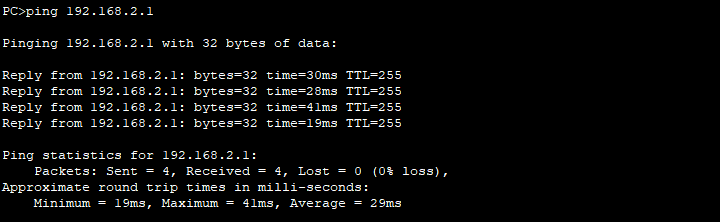

Настройка статических маршрутов и маршрутов по умолчанию Шаг 1. Проверка подключения между пк и шлюзом по умолчанию.

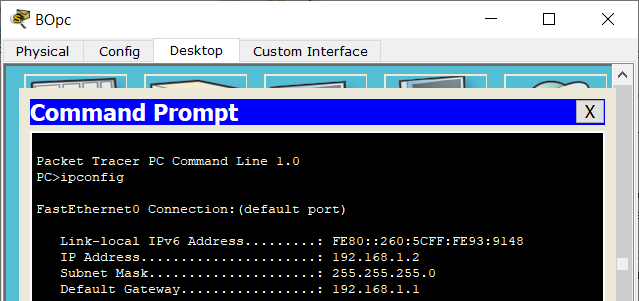

Для BOpc:

Эхо-запрос выполнился успешно.

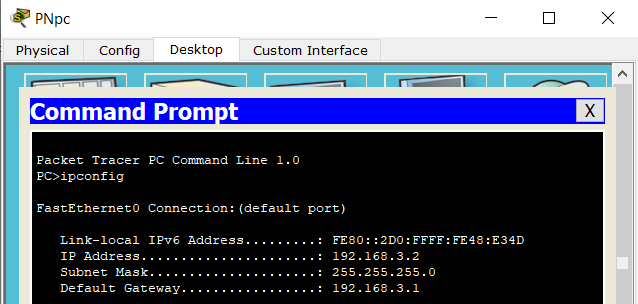

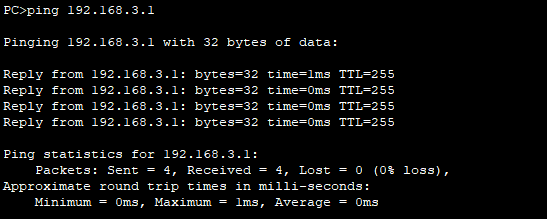

Для PNpc:

Эхо-запрос выполнился успешно.

Аналогично для MOpc эхо-запрос выполнился успешно.

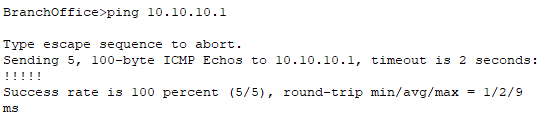

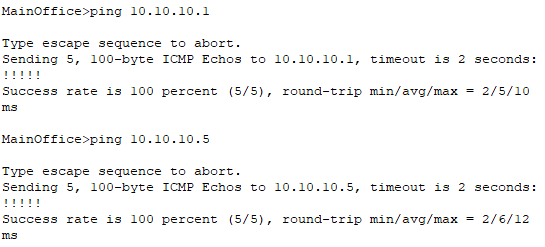

Шаг 2. Выполните эхо-запрос, проверив связь между маршрутизаторами.

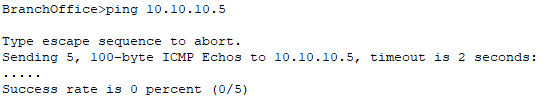

Подключим консоль к маршрутизатору BranchOffice. И проверим подключение к маршрутизатору MainOffice с интерфейсом Serial 3/0. Эхо-запрос успешен.

Аналогично проверим подключение, но уже к интерфейсу Serial 2/0. Связь отсутствует.

Отправка последнего эхо-запроса не удалась, т.к. в таблице маршрутизатора отсутствует запись для этого адреса.

Аналогично повторим для MainOffice. В обоих случаях эхо-запрос успешен.

Аналогично повторим для PartnerNet. В обоих случаях эхо-запрос не успешен.

Итак, делаем вывод, что чтобы получить доступ ко всем сетям необходимо напрямую подключить необходимые маршруты.

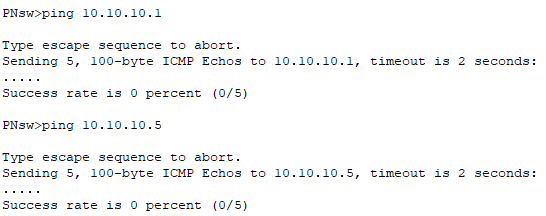

Шаг 3. Просмотр таблиц маршрутизации.

С помощью инструмента Inspect ознакомимся с таблицами маршрутизации.

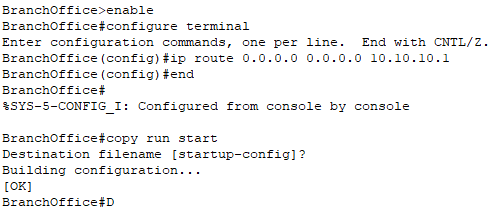

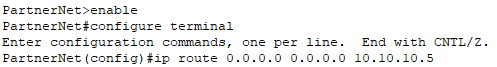

Шаг 4. Настройка маршрутов по умолчанию для маршрутизаторов офиса филиала BranchOffice и партнерской сети PartnerNet.

Зайдем во вкладку CLI для BranchOffice и настроим статические маршруты.

То же самое для PartnerNet.

Шаг 5. Настройка статических маршрутов на маршрутизаторе главного офиса MainOffice.

Добавим статические маршруты в MainOffice.

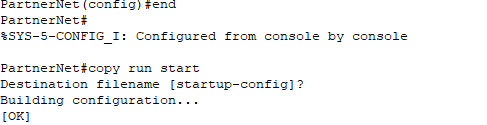

Шаг 6. Проверка связи.

Отправим эхо-запрос. Все маршруты настроены правильно.

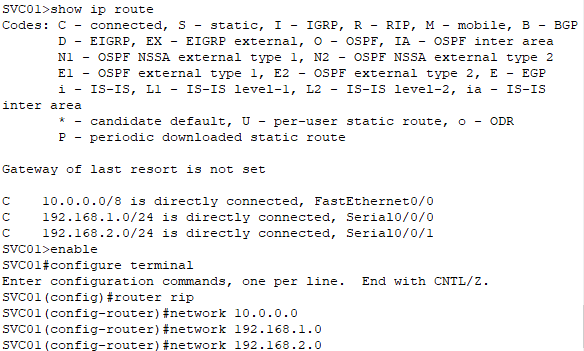

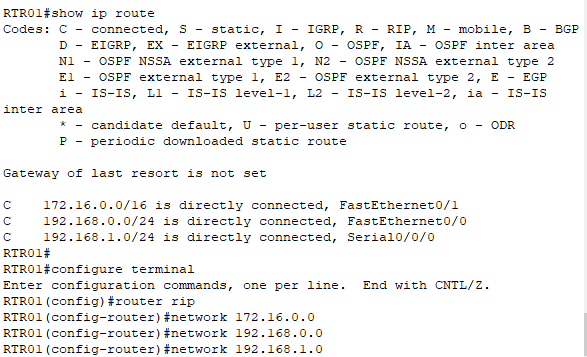

Настройка протокола RIP

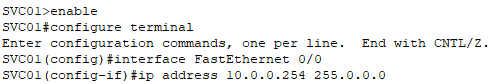

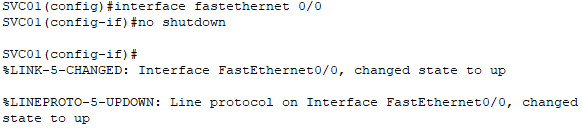

Шаг 1. Настройка маршрутизатора SVC01 и включение маршрутизации по протоколу RIP.

Настроили IP-адрес для интерфейса FastEthernet 0/0, где IP-адрес 10.0.0.254 /8.

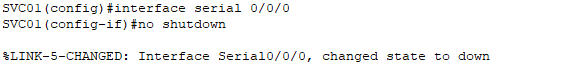

Настроим первый подходящий IP-адрес и частоту синхронизации для интерфейса Serial 0/0/0.

![]()

![]()

Аналогично настроим интерфейс Serial 0/0/1

![]()

Включим все настроенные интерфейсы.

![]()

Настроим маршрутизацию по протоколу RIP. Для этого узнаем адрес сети и введем его в протокол.

(Если показывает одну сеть, то выполнить для начала другие шаги с RIP)

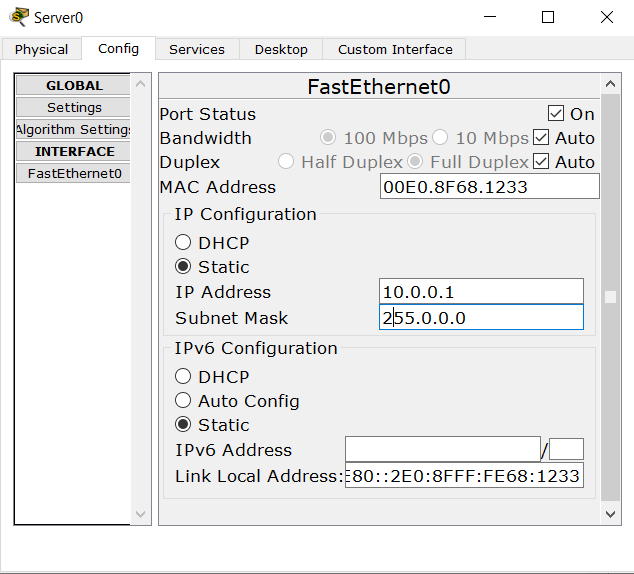

Настроили Server0 с первым подходящим адресом сети.

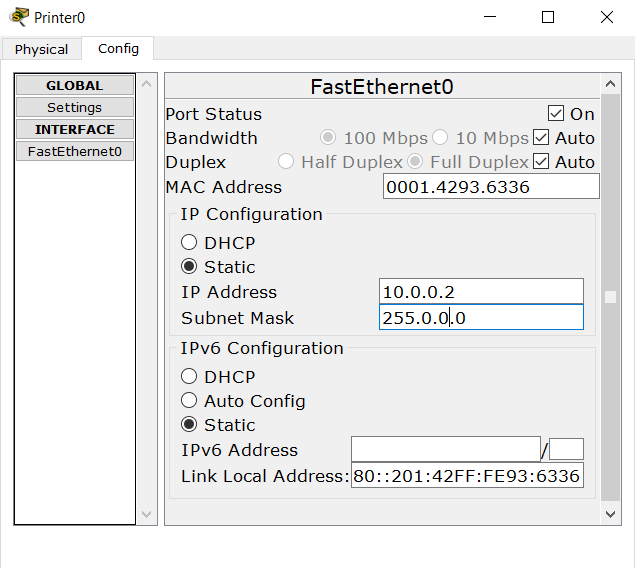

Настроили Printer0 с первым подходящим адресом сети.

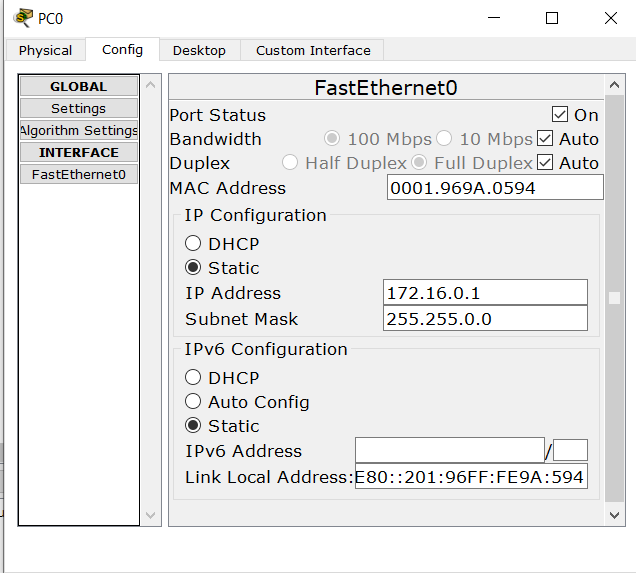

Шаг 2. Настройка маршрутизатора RTR01 и включение маршрутизации по протоколу RIP.

Настроили первый подходящий IP-адрес для FastEthernet 0/0.

![]()

Настроили второй подходящий IP-адрес для Serial 0/0/0.

![]()

![]()

Настроили подходящий IP-адрес для FastEthernet 0/1.

![]()

![]()

Включили все настроенные интерфейсы аналогично FastEthernet 0/0.

Настроим RIP аналогично шагу 1.

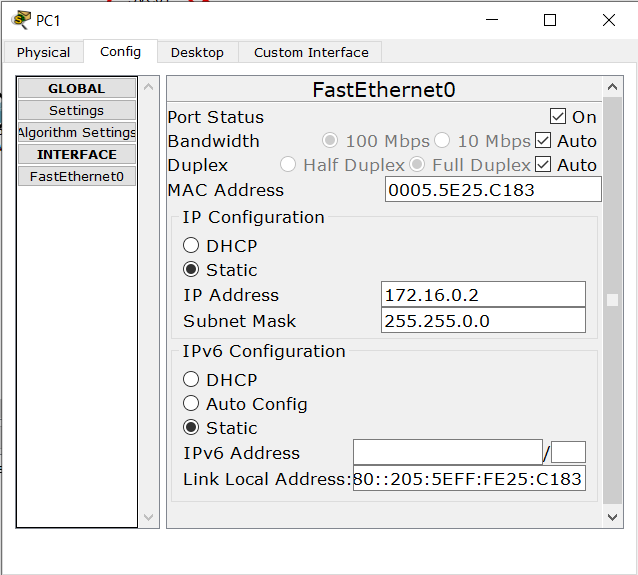

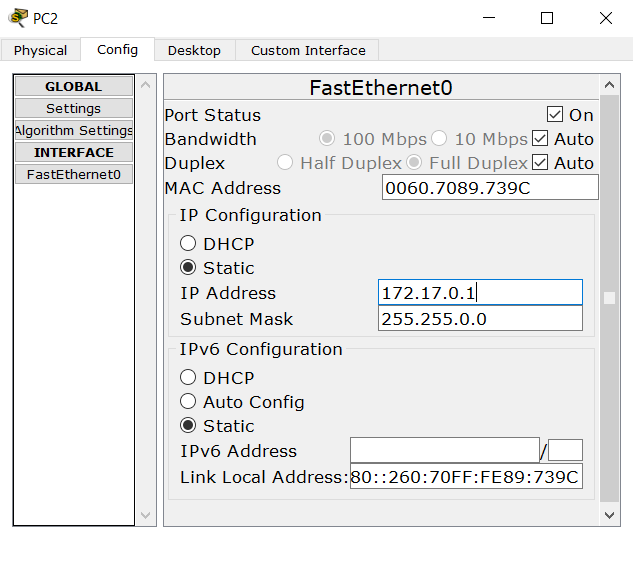

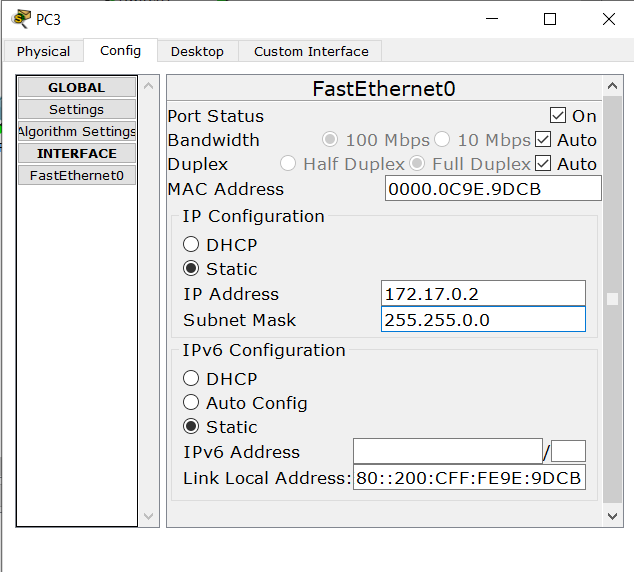

Настроим конечные устройства.

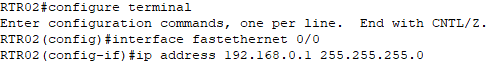

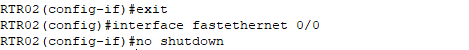

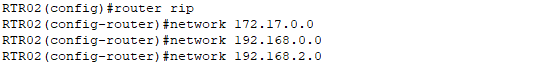

Шаг 3. Настройка маршрутизатора RTR02 и включение маршрутизации по протоколу RIP.

Настроили второй подходящий IP-адрес для FastEthernet 0/0.

![]()

Настроили второй подходящий IP-адрес для Serial 0/0/0.

![]()

Настроили второй IP-адрес для FastEthernet 0/1.

![]()

Включили все настроенные интерфейсы аналогично FastEthernet 0/0.

Настроим RIP.

Настроим конечные устройства.

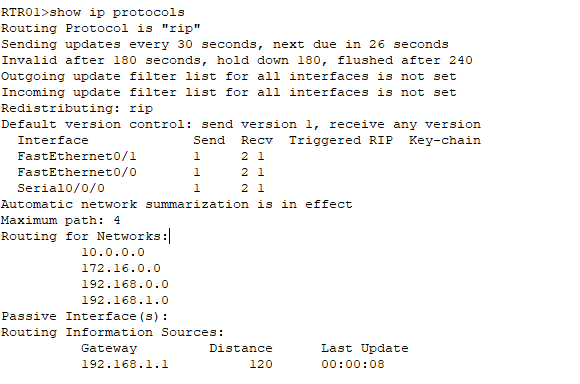

Шаг 4. Проверка конфигурации протокола RIP на каждом маршрутизаторе.

Аналогично с другими маршрутизаторами.

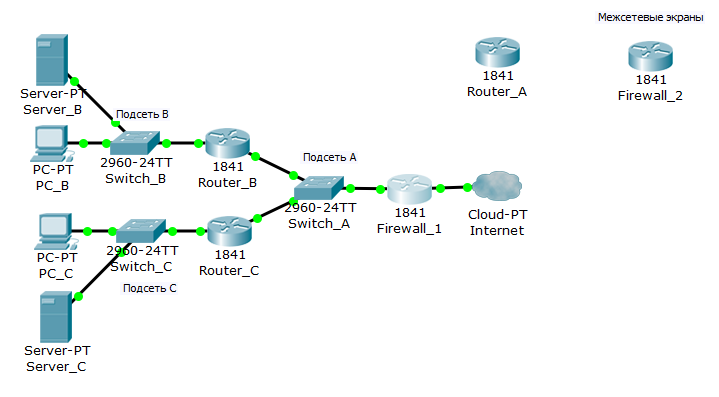

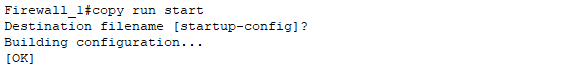

Планирование межсетевых экранов

Сценарий 1. Защита сети от хакеров.

Подключили брандмауэр Firewall_1 вместо Router A.

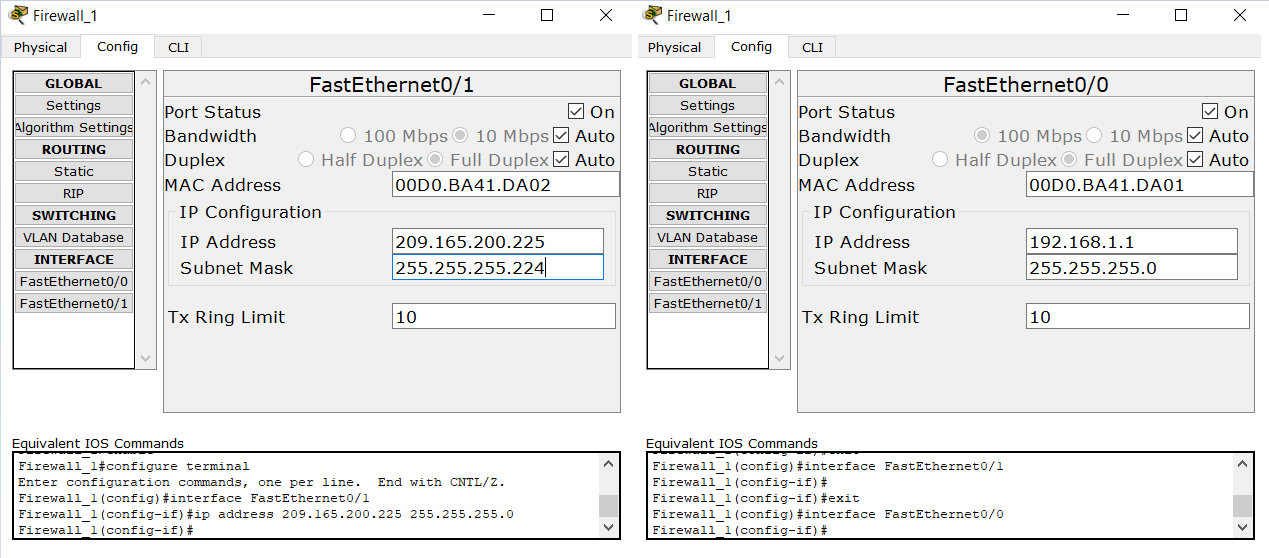

Шаг 1. Замена маршрутизатора Router A брандмауэром Firewall_1.

Настроили IP-адрес и маску подсети для обоих подключенных интерфейсов.

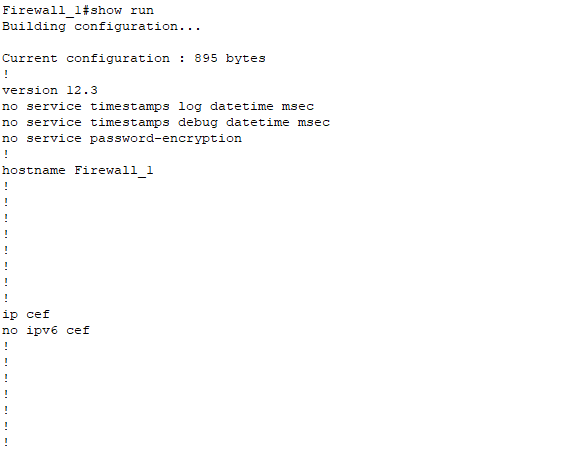

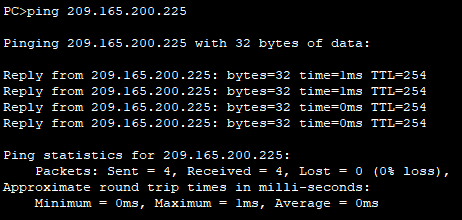

Шаг 2. Проверка конфигурации брандмауэра Firewall_1

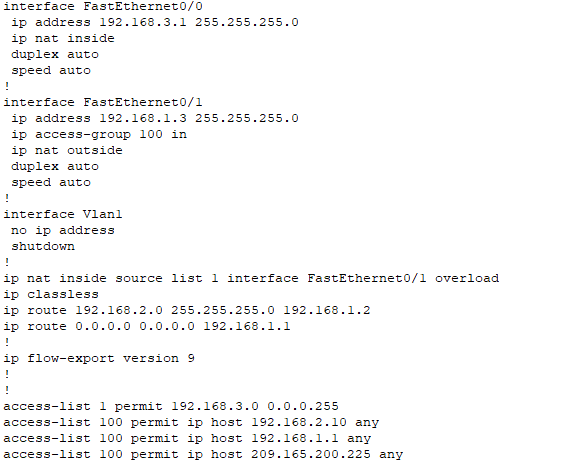

Проверили настройку брандмауэра с помощью команды show run.

Отправили эхо-запрос, чтобы убедиться в доступе к сети интернет.

Сохранили текущую конфигурацию с помощью команды copy run start.

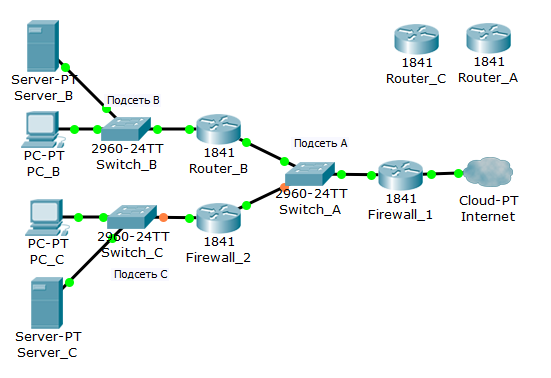

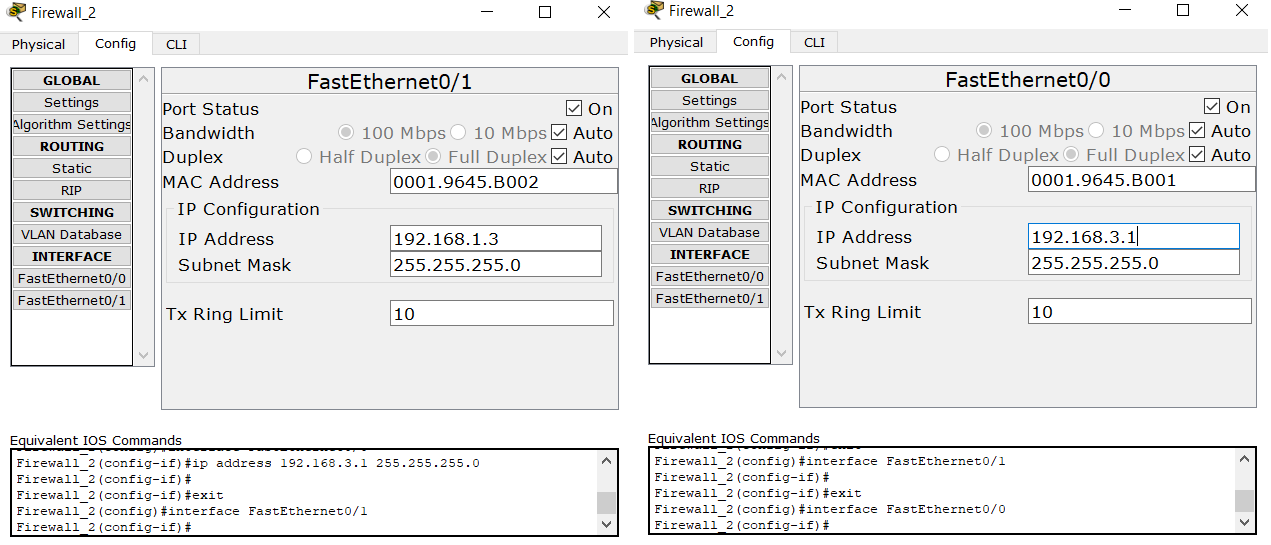

Сценарий 2. Защита сети отдела исследований и разработок

Подключили брандмауэр Firewall_2 вместо Router С.

Шаг 1. Замена маршрутизатора Router_С брандмауэром Firewall_2.

Настроили IP-адрес и маску подсети для обоих подключенных интерфейсов.

Шаг 2. Проверка конфигурации брандмауэра Firewall_2

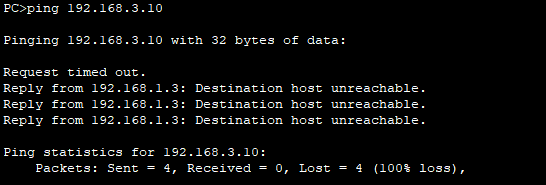

Использовали команду ping, чтобы убедиться, что компьютеры в подсети Subnet B не могут получить доступ к компьютерам в подсети Subnet C.

Использовали команду ping, чтобы убедиться, что компьютеры в подсети Subnet С имеют доступ к серверу в подсети Subnet B.

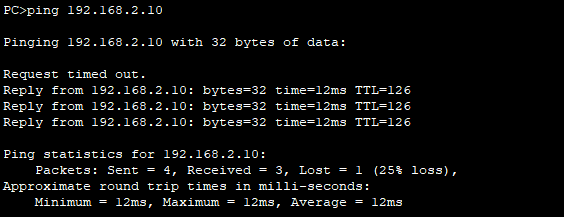

Отправили эхо-запрос, чтобы убедиться в доступе к сети интернет.

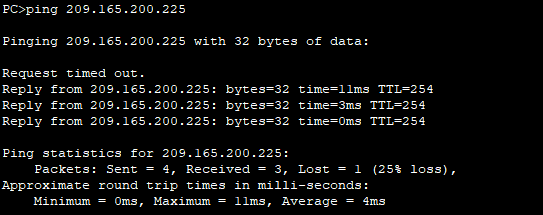

Сохранили текущую конфигурацию с помощью команды copy run start.

Зачем нужно устанавливать брандмауэр во внутренней сети?

Брандмауэр внутри сети обеспечивает безопасность ее данных.

Каким образом маршрутизатор, настроенный для использования справки NAT, позволяет защитить компьютерные системы, расположенные внутри маршрутизатора NAT?

Вся внутренняя сеть скрывается под одним адресом. NAT обеспечивает двойные функции безопасности и сохраняет адрес.

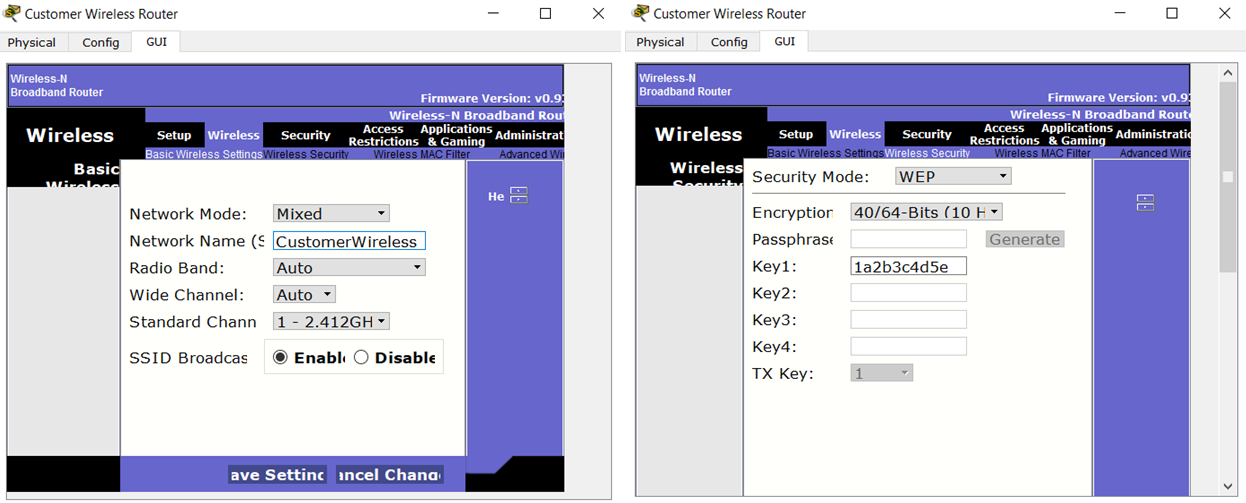

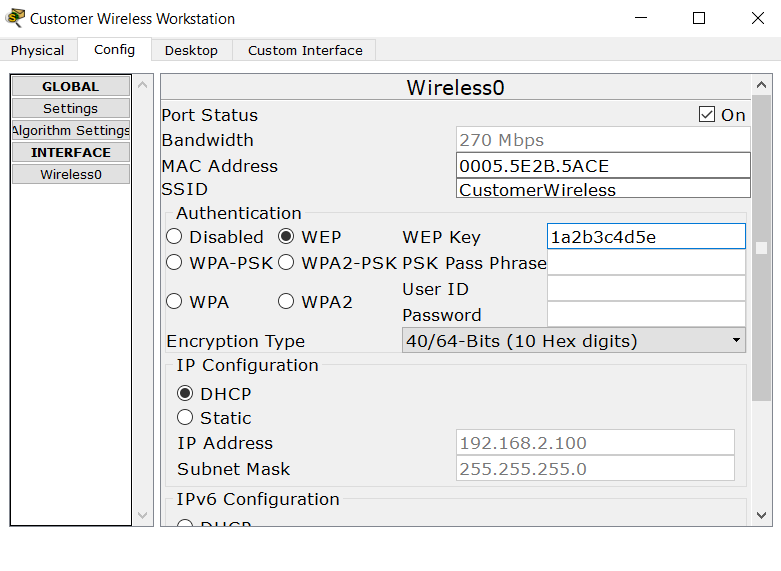

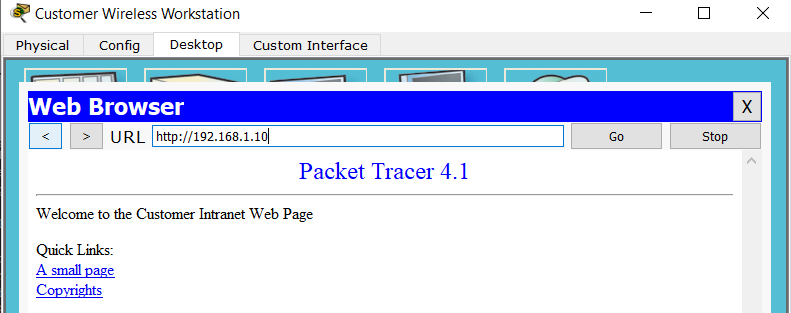

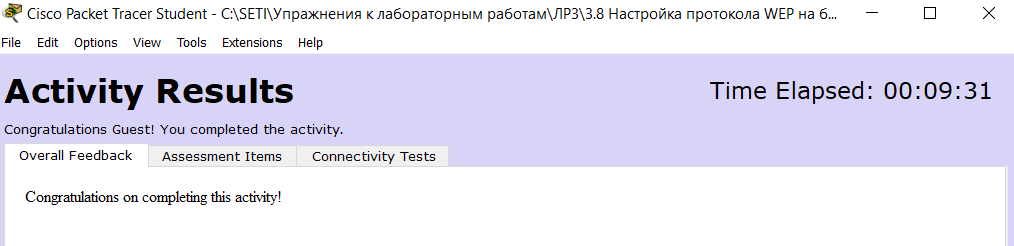

Настройка протокола WEP на беспроводном маршрутизаторе

Шаг 1. Настройка беспроводного маршрутизатора Linksys, чтобы он требовал использования протокола WEP.

Задали имя сети и ключ для доступа к беспроводной сети WEP.

Шаг 2. Настройка механизма WEP на беспроводной рабочей станции клиента.

Задали имя сети и ключ для доступа к беспроводной сети WEP.

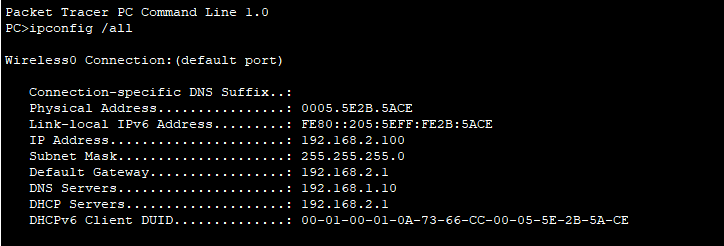

Шаг 3. Проверка конфигурации.

Просмотрели параметры конфигурации сети и проверили подключение к интерфейсу локальной сети.

Подключение успешно.

В чем цель использования протокола WEP в беспроводной сети?

Защита данных.

В чем значение ключа, который используется для защиты протокола WEP?

Доступ к беспроводной сети.

Является ли протокол WEP лучшим вариантом для защиты беспроводного доступа?

Системы, которые все еще используют WEP, не являются безопасными. Если у вас есть система с WEP, ее следует обновить или заменить. При подключении к Wi-Fi, если в заведении используется протокол WEP, то ваша Интернет-активность не будет безопасной.