ПР 2 Анализ рисков информационной безопасности

.docxБГУИР

Кафедра ЗИ

Отчёт

по практическому занятию №2

по теме:

«Анализ рисков информационной безопасности»

Выполнили Проверил:

студенты гр. № Столер Д. В.

Минск 2022

Этап 2. Стоимость информационных активов.

Актив |

1 |

2 |

3 |

4 |

5 |

Стоимость, руб. |

800 |

1000 |

700 |

900 |

1500 |

Этап 3. Анализ угроз и уязвимостей.

Угроза 1. Проникновение из Интернета в сеть организации вредоносного программного обеспечения.

Угроза 2. Несанкционированный доступ к информационным активам сотрудника компании, завербованного конкурентами и передающего им информацию.

Этап 4. Количественные оценки рисков.

Пусть в результате реализации угрозы 1 наступило «Финансовые потери, связанные с восстановлением ресурсов», причем вредоносное ПО проникало в сети организации 7 раз в год и каждый раз повреждало на 60% активы 1-3 и на 40% актив 4. Актив 5 был защищен резервным копированием и повреждением его можно пренебречь.

Кроме того, в результате реализации этой угрозы наступило второе последствие «Дезорганизация деятельности компании». За 6-кратное в течение года проникновение вредоносного ПО цена ущерба по этому последствию составила 3500.

Пусть в результате реализации угрозы 2 наступило первое последствие «Финансовые потери от разглашения и передачи информации». Цена ущерба по этому последствию за год составила 12000 руб.

Кроме того, в результате реализации этой угрозы наступило второе последствие «Ущерб репутации организации». Цена ущерба по этому последствию за счет уменьшения потока заказов и неприятностей со стороны госорганов составила 35600 руб.

Вероятность ущерба для угрозы 1 составляет 40%, а для угрозы 2 – 60%.

Этап 5. Выбор методов парирования угроза.

Пусть методом парирования угрозы 1 является закупка определенного набора программных средств (фаерволла, межсетевого экрана), а методом парирования угрозы 2 – разработка и внедрение системы назначения паролей для доступа к информационным активам. Стоимость наилучшего фаерволла – 10500 руб. Стоимость разработки и внедрения наилучшей системы назначения паролей – 4000 руб. Утвержденный годовой бюджет на информационную безопасность составляет 9000 руб.

Задание 1. Цена ущерба по угрозе 1 – ((800+1000+700)*0,6 + 900*0,4)*7 + 3500 = 16520 руб.

Задание 2. Цена ущерба по угрозе 2 – 12000+35600=47600 руб.

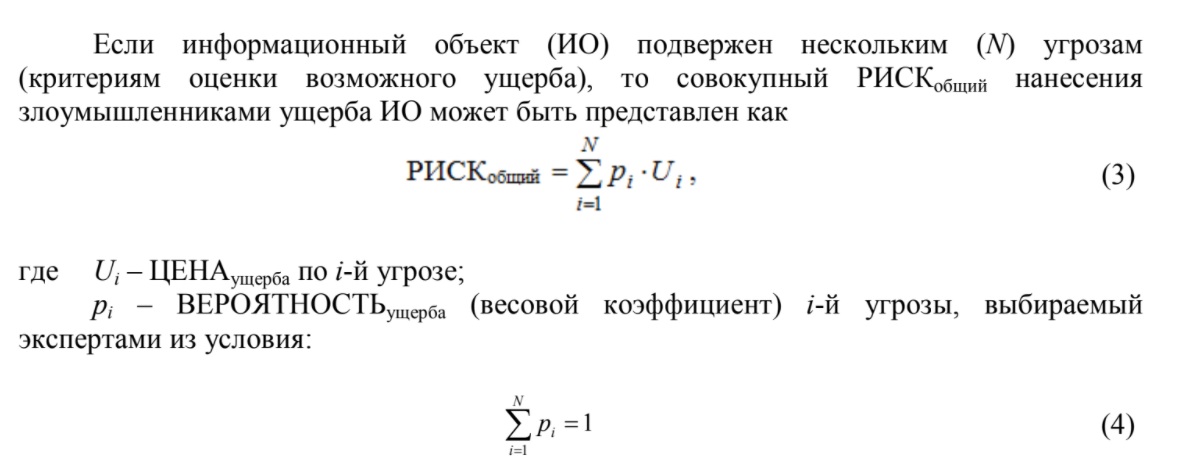

Задание

3.

РИСКобщий = 16520 * 0,4 + 47600 * 0, 6 = 35168 руб.

Задание 4. Rост.1 = R1 * x / 100 (руб.), где R1 – РИСК по 1-й угрозе, руб.

Rост.2 = R2 * x / 100 (руб.), где R2 – РИСК по 2-й угрозе, руб.

Ф: 9000 руб, СНП: 0 руб: x = (10500 – 9000) / 10500 = 14%; y = (4000 – 0) / 4000 = 100%

R1 = РИСК = 165200 * 0,4 = 6608 руб.

Rост.1 = 6608 * 0,14 = 925 руб.

R2 = РИСК = 47600 * 0, 6 = 28560 руб.

R2ост.2 = 28560 * 1 = 28560 руб.

Rпосле внед.мер = 28650 + 925 = 29575 руб.

Ф: 7000 руб, СНП: 2000 руб: х = (10500 – 7000) / 10500 = 33%; y = (4000 – 2000) / 400 = 50%

Rост.1 = 6608 * 0,33 = 2181 руб.; R2ост.2 = 28560 * 0,5 = 14280 руб.

Rпосле внед.мер = 2181+ 14280 = 16461 руб.

Ф: 5000 руб, СНП: 4000 руб: х = (10500 – 5000) / 10500 = 52%; y = (4000 – 4000) / 4000 = 0

Rост.1 = 6608 * 0,52 = 3436 руб.

R2ост.2 = 28560 * 0 = 0 руб.

Rпосле внед.мер = 3436 руб.

Rпосле внед.мер = 3436 руб. – min

Задание 5. РИСКобщий = 35168 руб, Rпосле внед.мер = 3436 руб. Риск уменьшился на 90%.

Задание 6.

Критичность реализации угрозы 1 через уязвимость 2 составляет 20 %; угрозы 2 через уязвимость 1 – 30 %; угрозы 2 через уязвимость 2 – 40 %. Вероятности реализации угроз через каждую из уязвимостей (P(V)) считать равновероятными, т.е. 50 %.

ER1/1 = (3 * 60 + 40 + 0) / 5 = 44% - критичность реализации угрозы 1 через уязвимость 1; ER1/2 = 20% - критичность реализации угрозы 1 через уязвимость 2; ER2/1 = 30% - критичность реализации угрозы 2 через уязвимость 1; ER2/2 = 40% - критичность реализации угрозы 2 через уязвимость 2

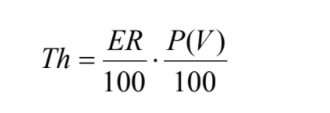

Thi/i

– уровень угрозы i

по уязвимости i

Th1/1 = 44/100 * 50/100 = 22% - уровень угрозы 1 по уязвимости 1; Th1/2 = 20 / 100 * 50 / 100 = 10% - уровень угрозы 1 по уязвимости 2; Th2/1 = 30 / 100 * 50 / 100 = 15% - уровень угрозы 2 по уязвимости 1; Th2/2 = 40 / 100 * 50 / 100 = 20% - уровень угрозы 2 по уязвимости 2.

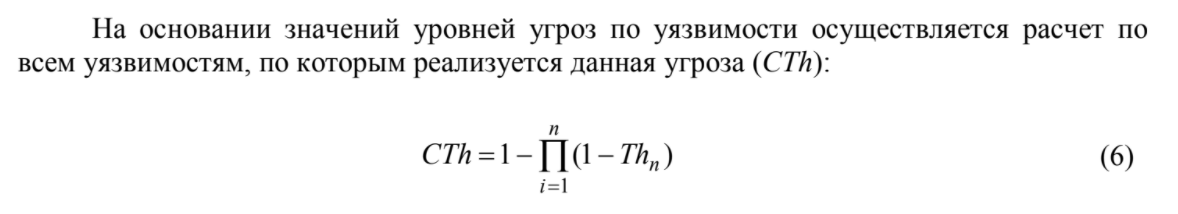

CTh1 = 1 – (1 – 0,22)(1 – 0,1) = 30% - расчет по уязвимости 1;

CTh2 = 1 – (1 – 0,15)(1 – 0,2) = 32% - расчет по уязвимости 2.

Задание 7. Целесообразно проводить мероприятия по противодействию мер, так как риск уменьшился на 90%. Защита межсетевого экрана (фаервола) относится к контрмере обеспечение безопасности на сетевом уровне, разработка и внедрение наилучшей системы назначения паролей – обеспечению безопасности на уровне системного администратора.